Содержание

Вы еще не обновились до Android 4.4 KitKat? Вот кое-что, что может дать вам немного стимула для перехода: обнаружена серьезная проблема со стандартным браузером на телефонах, выпущенных до KitKat, и это может позволить вредоносным веб-сайтам получить доступ к данным других веб-сайтов. Звучит страшно? Вот что вам нужно знать

Проблема, которая была впервые обнаружена исследователем Рафаем Белуджем, заключается в том, что вредоносные веб-сайты могут вставлять произвольный JavaScript-код в другие фреймы, в которых могут быть украдены куки-файлы или напрямую связаны структура и разметка веб-сайтов.

Исследователи безопасности отчаянно обеспокоены этим, так как Rapid7 — создатель популярной среды тестирования безопасности Metasploit — назвал ее «кошмаром конфиденциальности». Любопытно, как это работает, почему вы должны волноваться, и что вы можете с этим поделать? Читайте дальше.

Основной принцип безопасности: обойден

Основной принцип, который должен предотвращать эту атаку в первую очередь, называется Same Origin Policy. Короче говоря, это означает, что клиентский JavaScript, работающий на одном веб-сайте, не должен мешать другому веб-сайту.

Эта политика была основой безопасности веб-приложений с тех пор, как она была впервые представлена в 1995 году с помощью Netscape Navigator 2. Каждый веб-браузер внедрил эту политику как основную функцию безопасности, и в результате ее невероятно редко можно увидеть. уязвимость в дикой природе.

Для получения дополнительной информации о том, как работает SOP, вы можете посмотреть вышеприведенное видео. Это было сделано на мероприятии OWASP (Open Web App Security Project) в Германии и является одним из лучших объяснений протокола, который я когда-либо видел.

Когда браузер уязвим к атаке обхода SOP, существует много места для повреждения. Злоумышленник может сделать все возможное: от использования API определения местоположения, представленного в спецификации HTML5, до выяснения, где находится жертва, до кражи куки.

К счастью, большинство разработчиков браузеров серьезно относятся к такого рода атакам. Что делает еще более примечательным видеть такую атаку «в дикой природе».

Как работает Атака

Итак, мы знаем, что политика одинакового происхождения важна. И мы знаем, что серьезный сбой стандартного браузера Android может привести к тому, что злоумышленники обойдут эту важную меру безопасности? Но как это работает?

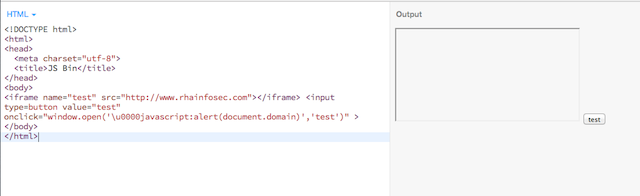

Ну, доказательство концепции, данное Рафаем Белуджем, выглядит примерно так:

Итак, что у нас здесь? Ну, есть iFrame. Это HTML-элемент, который позволяет веб-сайтам встраивать другую веб-страницу в другую веб-страницу. Они не используются так часто, как раньше, в основном потому, что они являются кошмаром SEO

, Тем не менее, вы все еще часто находите их время от времени, и они все еще являются частью спецификации HTML, и пока не устарели.

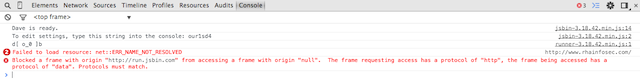

Далее следует HTML-тег, представляющий кнопку ввода. Он содержит какой-то специально созданный JavaScript (обратите внимание на конечный «\ u0000»?), Который при нажатии выводит доменное имя текущего веб-сайта. Однако из-за ошибки в браузере Android он завершает доступ к атрибутам iFrame и печатает «rhaininfosec.com» в виде окна предупреждения JavaScript.

В Google Chrome, Internet Explorer и Firefox этот тип атаки просто завершится ошибкой. Он также (в зависимости от браузера) также создает журнал в консоли JavaScript, информирующий о том, что браузер заблокировал атаку. За исключением того, что по какой-то причине стандартный браузер на устройствах до Android 4.4 этого не делает.

Распечатка доменного имени не очень впечатляет. Однако получение доступа к cookie-файлам и выполнение произвольного JavaScript на другом веб-сайте вызывает беспокойство. К счастью, есть кое-что, что можно сделать.

Что можно сделать?

У пользователей есть несколько вариантов здесь. Во-первых, прекратите использование стандартного браузера Android. Он старый, небезопасный, и сейчас на рынке есть гораздо более привлекательные варианты. Google выпустил Chrome для Android

(хотя, только для устройств, работающих под управлением Ice Cream Sandwich и выше), и даже доступны мобильные версии Firefox и Opera.

В частности, стоит обратить внимание на Firefox Mobile. В дополнение к потрясающему опыту просмотра, он также позволяет запускать приложения для собственной мобильной операционной системы Mozilla, Firefox OS.

, а также установить множество удивительных дополнений

,

Если вы хотите быть особенно параноиком, есть даже портирование NoScript для Firefox Mobile. Тем не менее, следует отметить, что большинство веб-сайтов сильно зависят от JavaScript для рендеринга на стороне клиента

и использование NoScript почти наверняка сломает большинство веб-сайтов. Это, возможно, объясняет, почему Джеймс Брюс описал это как часть ‘trifecta зла

«.

Наконец, если это возможно, рекомендуется обновить браузер Android до последней версии, в дополнение к установке последней версии операционной системы Android. Это гарантирует, что если Google выпустит исправление для этой ошибки дальше, вы защищены.

Хотя стоит отметить, что существуют слухи, что эта проблема может поразить пользователей Android 4.4 KitKat. Тем не менее, ничего не произошло, что было бы достаточно для меня, чтобы посоветовать читателям переключать браузеры.

Большая ошибка конфиденциальности

Не заблуждайтесь, это серьезная проблема безопасности смартфона

, Однако, переключаясь на другой браузер, вы становитесь практически неуязвимым. Тем не менее, остается ряд вопросов об общей безопасности операционной системы Android.

Будете ли вы переходить на что-то более безопасное, например, сверхзащищенную iOS?

или (мой любимый) Blackberry 10

? Или, возможно, вы останетесь верны Android и установите безопасное ПЗУ, такое как Paranoid Android или Omirom

? Или, может быть, вы даже не беспокоитесь.

Давайте поговорим об этом. Поле для комментариев ниже. Я не могу дождаться, чтобы услышать ваши мысли.

![Как выполнить полную резервную копию вашего телефона Android [1.6+]](https://helpexe.ru/wp-content/cache/thumb/42/383e1aa9220cd42_150x95.png)