Содержание

Когда вы слышите «нарушение безопасности», что приходит на ум? Злобный хакер сидит перед экранами

с матричным цифровым потоком текста? Или подросток, живущий в подвале, который не видел дневного света три недели? Как насчет мощного суперкомпьютера, пытающегося взломать весь мир?

Реальность такова, что все эти ситуации могут сводиться к одному простому аспекту: скромный, но жизненно важный пароль. Если у кого-то есть ваш пароль, то по сути игра окончена. Если ваш пароль слишком короткий или его легко угадать, игра окончена. И когда есть нарушение безопасности, вы можете догадаться, что гнусные люди ищут в темной сети. Вот так. Ваш пароль.

Существует семь распространенных способов взлома паролей. Давайте взглянем.

1. Словарь

Первым в общем руководстве по тактике взлома паролей является атака по словарю. Почему это называется атакой по словарю? Потому что он автоматически пробует каждое слово в определенном «словаре» против пароля. Словарь не совсем тот, который вы использовали в школе.

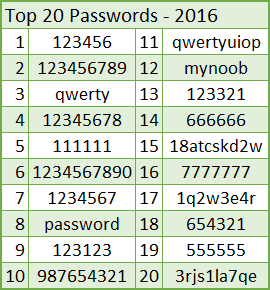

Нет. Этот словарь на самом деле представляет собой небольшой файл, который также будет содержать наиболее часто используемые комбинации паролей. Сюда входят 123456, qwerty, пароль, mynoob, принцесса, бейсбол и классика на все времена hunter2.

Плюсы: быстро, как правило, разблокирует некоторые крайне защищенные учетные записи.

Минусы: даже чуть более надежные пароли останутся в безопасности.

Будьте в безопасности: используйте надежный одноразовый пароль для каждой учетной записи в сочетании с приложением для управления паролями. Менеджер паролей позволяет хранить другие пароли

в репозитории. Затем вы можете использовать один, смехотворно надежный пароль для каждого сайта. Вот наш выбор приложений для управления паролями

,

2. Грубая сила

Далее мы рассмотрим атаку методом грубой силы, при которой атакующий пробует каждую возможную комбинацию символов. Попытки паролей будут соответствовать спецификациям для правил сложности, например включая один верхний регистр, один нижний регистр, десятичные дроби числа Пи, ваш заказ пиццы и так далее.

Атака грубой силы также сначала попытается использовать наиболее часто используемые буквенно-цифровые комбинации символов. К ним относятся ранее перечисленные пароли, а также 1q2w3e4r5t, zxcvbnm и qwertyuiop.

Плюсы: теоретически взломает пароль путем попытки каждой комбинации.

Минусы: в зависимости от длины и сложности пароля, может занять очень много времени. Добавьте несколько переменных, таких как $, , {, или], и задача становится чрезвычайно сложной.

Будьте в безопасности: всегда используйте переменную комбинацию символов и, где возможно, вводите дополнительные символы для увеличения сложности

,

3. Фишинг

Это не просто «взлом», но попадание в жертву фишинговой или копийной фишинг-попытки обычно плохо кончается. Общие фишинговые письма рассылаются миллиардами всем пользователям Интернета по всему миру.

Фишинговая электронная почта обычно работает так:

- Целевой пользователь получает поддельное электронное письмо, предположительно принадлежащее крупной организации или бизнесу

- Фальсифицированная электронная почта требует немедленного внимания, включая ссылку на веб-сайт

- Ссылка на сайт фактически ссылается на фальшивый портал авторизации, макет которого выглядит точно так же, как и законный сайт

- Не подозревающий целевой пользователь вводит свои учетные данные для входа и либо перенаправляется, либо ему предлагается повторить попытку

- Учетные данные пользователя украдены, проданы или использованы ненадлежащим образом (или оба!).

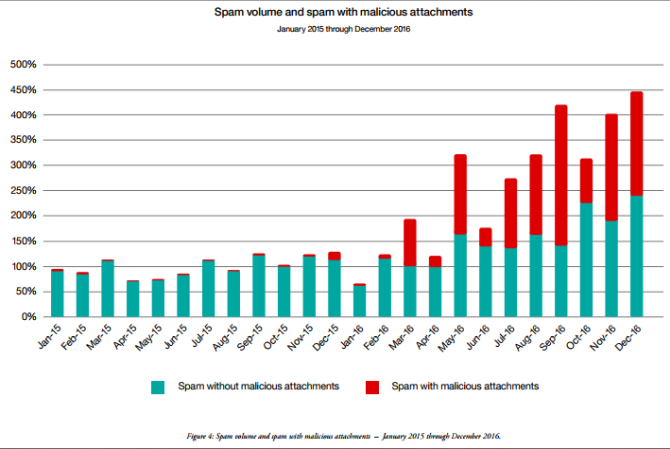

Несмотря на то, что в течение 2016 года несколько очень крупных ботнетов были отключены, к концу года распространение спама увеличилось в четыре раза [IBM X-Force PDF, Registration]. Кроме того, вредоносные вложения росли с беспрецедентной скоростью, как показано на рисунке ниже.

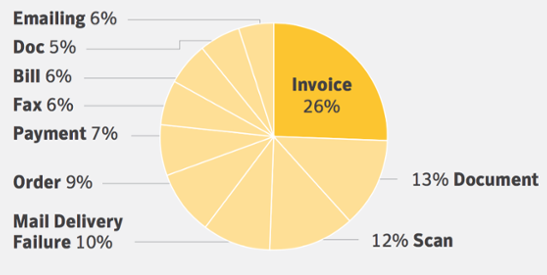

И, согласно отчету об интернет-угрозе Symantec 2017, поддельные счета-фактуры являются фишингом № 1.

Плюсы: пользователь буквально передает свою регистрационную информацию, включая пароль. Относительно высокий уровень посещаемости, легко адаптируемый к конкретным сервисам (Apple ID — цель № 1).

Минусы: спам-письма легко фильтруются, а спам-домены заносятся в черный список.

Будьте в безопасности: мы рассмотрели, как обнаружить фишинговое письмо

(а также желающие и улыбающиеся

). Кроме того, увеличьте максимальную настройку фильтра спама или, что еще лучше, используйте активный белый список. Используйте средство проверки ссылок, чтобы установить

если ссылка на электронную почту является законной до нажатия.

4. Социальная инженерия

Социальная инженерия в некотором роде похожа на фишинг в реальном мире, вдали от экрана. Прочитайте мой короткий, основной пример ниже (и вот еще некоторые, чтобы остерегаться

!).

Основной частью любого аудита безопасности является оценка того, что понимают все сотрудники. В этом случае охранная компания позвонит в бизнес, который они проверяют. «Злоумышленник» сообщает человеку по телефону, что он является новой службой технической поддержки офиса, и ему нужен последний пароль для чего-то определенного. Ничего не подозревающий человек может передать ключи от королевства, не задумываясь.

Страшно то, как часто это на самом деле работает. Социальная инженерия существует веками. Двуличность с целью проникновения в безопасную зону является распространенным методом нападения, и он защищен только с помощью образования. Это потому, что атака не всегда запрашивает пароль напрямую. Это может быть фальшивый сантехник или электрик, просящий войти в безопасное здание и так далее.

Плюсы: Опытные социальные инженеры могут извлечь ценную информацию из целого ряда целей. Может быть развернут практически против кого угодно и где угодно. Очень скрытно

Минусы: сбой может вызвать подозрения в отношении надвигающейся атаки, неуверенность в том, была ли получена правильная информация.

Оставайтесь в безопасностиЭто сложно. Успешная атака социальной инженерии будет завершена, когда вы поймете, что что-то не так. Образование и осведомленность о безопасности являются основной тактикой смягчения последствий. Избегайте публикации личной информации, которая может быть позже использована против вас.

5. Радужный Стол

Радужная таблица — это обычно атака паролем в автономном режиме. Например, злоумышленник получил список имен пользователей и паролей, но они зашифрованы. Зашифрованный пароль хешируется

, Это означает, что он выглядит совершенно иначе, чем оригинальный пароль. Например, ваш пароль (надеюсь, нет!) Logmein. Известный хэш MD5 для этого пароля: «8f4047e3233b39e4444e1aef240e80aa».

Жульничать вам и мне. Но в некоторых случаях злоумышленник запускает список паролей в виде открытого текста с помощью алгоритма хеширования, сравнивая результаты с зашифрованным файлом паролей. В других случаях алгоритм шифрования уязвим, и большинство паролей уже взломаны, например, MD5 (поэтому мы знаем конкретный хеш для «logmein»).

Это где радужный стол действительно вступает в свои права. Вместо того, чтобы обрабатывать сотни тысяч потенциальных паролей и сопоставлять их результирующий хеш, радужная таблица представляет собой огромный набор предварительно вычисленных значений хеша, специфичных для алгоритма. Использование радужной таблицы значительно сокращает время, необходимое для взлома хешированного пароля, но оно не идеально. Хакеры могут приобрести предварительно заполненные радужные столы, заполненные миллионами потенциальных комбинаций.

Плюсы: может взломать большое количество сложных паролей за короткое время, предоставляя хакеру большую власть над определенными сценариями безопасности.

Минусы: требуется огромное количество места для хранения огромного (иногда терабайтного) радужного стола. Кроме того, злоумышленники ограничены значениями, содержащимися в таблице (в противном случае они должны добавить еще одну таблицу целиком).

Будьте в безопасности: это хитрый. Радужные столы предлагают широкий диапазон атакующего потенциала. Избегайте любых сайтов, которые используют SHA1 или MD5 в качестве алгоритма хэширования паролей. Избегайте любого сайта, который ограничивает вас короткими паролями или ограничивает символы, которые вы можете использовать. Всегда используйте сложный пароль.

6. Вредоносные программы / Кейлоггер

Еще один верный способ потерять учетные данные — заразиться вредоносным ПО. Вредоносное ПО повсюду, оно может нанести огромный ущерб. Если вариант вредоносного ПО имеет кейлоггер

, вы можете найти все ваши учетные записи скомпрометированы.

Кредит изображения: welcomia / Depositphotos

Кредит изображения: welcomia / Depositphotos

Кроме того, вредоносная программа может специально предназначаться для личных данных или использовать троян удаленного доступа для кражи ваших учетных данных.

Плюсы: тысячи вариантов вредоносных программ, некоторые настраиваемые, с несколькими простыми способами доставки. Хороший шанс, что большое количество целей уступит по крайней мере одному варианту. Может остаться незамеченным, что позволит продолжить сбор личных данных и учетных данных для входа.

Минусы: вероятность того, что вредоносное ПО не будет работать или помещено в карантин перед доступом к данным, не гарантирует, что данные будут полезны

Оставайтесь в безопасности: установка и регулярное обновление антивирусного и вредоносного программного обеспечения. Тщательно учитывая источники загрузки. Не кликая по инсталляционным пакетам, содержащим bundleware, и многое другое. Держитесь подальше от гнусных сайтов (я знаю, легче сказать, чем сделать). Используйте инструменты блокировки скриптов, чтобы остановить вредоносные скрипты.

7. Паук

Spidering связывает в атаку по словарю мы рассмотрели ранее Если хакер нацелен на конкретное учреждение или бизнес, он может попробовать серию паролей, связанных с самим бизнесом. Хакер мог прочитать и сопоставить ряд связанных терминов — или использовать поисковый паук, чтобы сделать работу за них.

Возможно, вы слышали термин «паук» раньше. Эти поисковые пауки чрезвычайно похожи на тех, кто ползает по Интернету, индексируя контент для поисковых систем. Пользовательский список слов затем используется против учетных записей пользователей в надежде найти совпадение.

Плюсы: потенциально может разблокировать учетные записи для высокопоставленных лиц в организации. Относительно легко собрать и добавляет дополнительное измерение для атаки по словарю.

Минусы: может очень хорошо закончиться бесполезным, если безопасность сети организации настроена правильно.

Будьте в безопасности: Опять же, используйте только надежные одноразовые пароли, состоящие из случайных строк — ничего, связывающего вашу личность, бизнес, организацию и так далее.

Сильный, уникальный, одноразовый

Итак, как вы можете остановить хакер, крадущий ваш пароль? Действительно короткий ответ таков: вы не можете быть на 100% в безопасности. Инструменты, используемые хакерами для кражи ваших данных

меняются все время. Но ты Можно смягчить вашу подверженность уязвимости.

Одно можно сказать наверняка: использование надежных, уникальных одноразовых паролей никогда никому не навредит — и они определенно помогли, причем не раз.

Научиться быть хакером

также может быть хорошим способом понять, как работают хакеры, и позволит вам защитить себя.

Какова ваша процедура защиты паролем? Вы всегда используете надежные одноразовые пароли? Какой ваш менеджер паролей по выбору

? Дайте нам знать ваши мысли ниже!

Кредит изображения: SergeyNivens / Depositphotos