Содержание

Один из моих любимых терминов кибербезопасности — «ботнет». Он создает всевозможные образы: взаимосвязанные роботы, легионы сетевых работников, одновременно стремящихся к единой цели. Как ни странно, изображение, которое вызывает слово, похоже на то, что представляет собой ботнет — по крайней мере, в окольных терминах.

Ботнеты составляют серьезную вычислительную мощь во всем мире. И эта сила регулярно (возможно, даже постоянно) является источником вредоносных программ, вымогателей, спама и многого другого. Но как появляются ботнеты? Кто их контролирует? И как мы можем их остановить?

Что такое ботнет?

В определении ботнета SearchSecurity говорится, что «ботнет — это набор устройств, подключенных к Интернету, который может включать в себя ПК, серверы, мобильные устройства и интернет-устройства, зараженные и контролируемые распространенным типом вредоносных программ. Пользователи часто не знают о том, что ботнет заражает их систему ».

Последнее предложение определения является ключевым. Устройства внутри ботнета обычно не охотно там находятся. Устройства, зараженные определенными вариантами вредоносного ПО, контролируются удаленными субъектами угроз, или киберпреступниками. Вредоносная программа скрывает вредоносные действия ботнета на устройстве, поэтому владелец не знает о своей роли в сети. Вы могли бы рассылать спам, предлагая таблетки, увеличивающие придатки, тысячами — без малейших намеков.

Поэтому мы часто ссылаемся на зараженные ботнет-устройства.

как «зомби».

Что делает ботнет?

Ботнет имеет несколько общих функций в зависимости от желания оператора ботнета:

- Спам: Отправка огромных объемов спама по всему миру. Например, средняя доля спама в мировом почтовом трафике в период с января по сентябрь составила 56,69 процента. Когда исследовательская фирма FireEye временно приостановила переход пресловутой бот-сети Srizbi после того, как печально известный хостинг McColo перешел в автономный режим, глобальный спам упал на огромное количество (и фактически, когда он, наконец, перешел в автономный режим, глобальный спам временно уменьшился примерно на 50 процентов).

- Malware: Доставка вредоносных и шпионских программ на уязвимые машины. Ресурсы ботнетов покупаются и продаются злоумышленниками для дальнейшего развития их преступных предприятий.

- Данные: Захват паролей и другой частной информации. Это связано с вышесказанным.

- Мошенничество с кликами: Зараженное устройство посещает веб-сайты для создания ложного веб-трафика и рекламных показов.

- Bitcoin: Контроллеры ботнетов направляют зараженные устройства на майнинг биткойнов и других криптовалют, чтобы спокойно получать прибыль.

- DDoS: Операторы ботнетов направляют мощность зараженных устройств на конкретные цели, отключая их от атак с распределенным отказом в обслуживании.

Операторы ботнетов обычно переключают свои сети на ряд этих функций для получения прибыли. Например, операторы ботнетов, рассылающие медицинский спам гражданам США, также владеют подделочными аптеками, которые доставляют товары. (О, да, в конце письма есть реальные продукты. Spam Nation Брайана Кребса — отличный пример для этого.)

, в некотором смысле, чем модель клиент-сервер. Кроме того, их архитектура отличается от того, как большинство представляет. Вместо единой сети взаимосвязанных зараженных устройств, обменивающихся данными по IP-адресам, операторы предпочитают использовать зомби-устройства, подключенные к узлам, в свою очередь подключенным друг к другу, и к основному коммуникационному серверу. Идея состоит в том, что просто слишком много взаимосвязанных, но отдельных узлов, чтобы отключить их одновременно.

Командование и управление

Командные и контрольные (иногда пишу CC или C2) протоколы бывают разных форм:

- Telnet: Ботнеты Telnet относительно просты, используя скрипт для сканирования диапазонов IP-адресов по умолчанию для входа в систему через telnet и SSH-сервер, чтобы добавить уязвимые устройства для добавления ботов.

- IRC: IRC-сети предлагают метод связи с чрезвычайно низкой пропускной способностью для протокола C2. Возможность быстрого переключения каналов обеспечивает дополнительную безопасность для операторов ботнета, но также означает, что зараженные клиенты легко отключаются от ботнета, если они не получают обновленную информацию о канале. Трафик IRC относительно легко исследовать и изолировать, что означает, что многие операторы отошли от этого метода.

- Домены: Некоторые крупные ботнеты используют домены, а не клиент обмена сообщениями для контроля. Зараженные устройства получают доступ к определенному домену, обслуживающему список команд управления, что позволяет легко вносить изменения и обновления на лету. Недостатком является огромное требование к пропускной способности для больших ботнетов, а также относительная легкость, с которой подозреваемые домены управления закрываются. Некоторые операторы используют так называемый пуленепробиваемый хостинг для работы за пределами юрисдикции стран со строгим уголовным интернет-законодательством.

- P2P: Протокол P2P обычно реализует цифровую подпись с использованием асимметричного шифрования (один открытый и один закрытый ключ). То есть, пока оператор владеет закрытым ключом, кому-либо еще чрезвычайно трудно (по существу, невозможно) вводить различные команды для ботнета. Аналогичным образом, отсутствие единственного определенного сервера C2 делает атаку и уничтожение ботнета P2P более трудным, чем его аналоги.

- Другие: На протяжении многих лет мы видели, как операторы ботнетов использовали несколько интересных каналов управления и контроля. На ум сразу приходят каналы социальных сетей, такие как ботнет Android Twitoor, управляемый через Твиттер, или Mac.Backdoor.iWorm, который использовал субреддит списка серверов Minecraft для получения IP-адресов для своей сети. Instagram тоже небезопасен. В 2017 году Turla, группа кибершпионажа с тесными связями с российскими спецслужбами, использовала комментарии к фотографиям Бритни Спирс в Instagram для хранения местоположения сервера распространения вредоносного ПО C2.

Zombies

Последняя часть головоломки ботнета — это зараженные устройства (то есть зомби).

Операторы ботнетов целенаправленно сканируют и заражают уязвимые устройства, чтобы расширить свою рабочую мощность. Мы перечислили основные виды использования ботнета выше. Все эти функции требуют вычислительной мощности. Кроме того, операторы ботнетов не всегда дружат друг с другом, переключая мощность своих зараженных компьютеров друг на друга.

Подавляющее большинство владельцев зомби-устройств не знают о своей роли в бот-сети. Временами, однако, вредоносное ПО ботнетов выступает в роли канала для других вариантов вредоносного ПО.

Это видео ESET дает хорошее объяснение того, как расширяются ботнеты:

Типы устройств

Сетевые устройства подключаются к сети с поразительной скоростью. И ботнеты охотятся не только за ПК или Mac. Как вы узнаете больше в следующем разделе, устройства Интернета вещей столь же подвержены (если не больше) возможностям вредоносных программ ботнетов. Особенно, если их разыскивают из-за их ужасной безопасности.

Если я сказал своим родителям вернуть их новый умный телевизор, который они получили в продаже, потому что IOT крайне небезопасен, делает ли это меня хорошей или плохой дочерью?

Я спросил, может ли он слушать голосовые команды, они ответили да; Я издал потрескивающий звук. Они сказали, что мы поговорим завтра.— Таня Янка (@shehackspurple) 28 декабря 2017 г.

Смартфоны и планшеты тоже не защищены. За последние несколько лет Android видел несколько ботнетов. Android — легкая цель

Это открытый исходный код, имеет несколько версий операционной системы и множество уязвимостей одновременно. Не радуйтесь так быстро, пользователи iOS. Было несколько вариантов вредоносных программ, нацеленных на мобильные устройства Apple, хотя обычно они ограничивались взломанными iPhone с уязвимостями в безопасности.

Другой основной целью устройства ботнета является уязвимый маршрутизатор

, Маршрутизаторы, на которых установлены старые и небезопасные микропрограммы, являются легкими целями для ботнетов, и многие владельцы не осознают, что их интернет-портал заражен. Точно так же просто ошеломляющее количество интернет-пользователей не может изменить настройки по умолчанию на своих маршрутизаторах

после установки. Как и устройства IoT, это позволяет вредоносным программам распространяться с ошеломляющей скоростью, с небольшим сопротивлением при заражении тысяч устройств.

Снятие ботнета

Снятие ботнета не является легкой задачей по ряду причин. Иногда архитектура ботнета позволяет оператору быстро восстановить. В других случаях ботнет слишком велик, чтобы его можно было сделать одним махом. Большинство атак на ботнеты требуют координации между исследователями безопасности, правительственными учреждениями и другими хакерами, иногда полагаясь на советы или неожиданные бэкдоры.

Основной проблемой, с которой сталкиваются исследователи в области безопасности, является относительная легкость, с которой операторы подражателей начинают операции с использованием того же вредоносного ПО.

GameOver Zeus

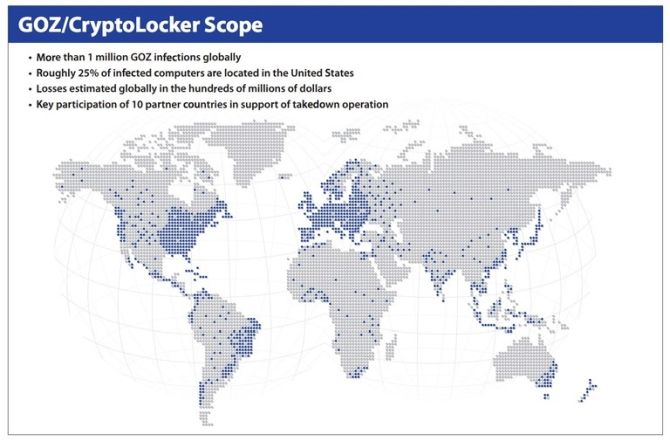

Я собираюсь использовать ботнет GameOver Zeus (GOZ) в качестве примера удаления. GOZ был одним из самых крупных ботнетов последних лет, который, как считается, насчитывал более миллиона зараженных устройств. Основным назначением ботнета была кража денег (распространение вымогателя CryptoLocker

) и спама, и, используя сложный алгоритм генерации одноранговых доменов, оказалось невозможно остановить.

Алгоритм генерации доменов позволяет ботнету предварительно генерировать длинные списки доменов для использования в качестве «точек встречи» для вредоносных программ ботнетов. Несколько точек встречи делают остановку распространения практически невозможной, так как список доменов знают только операторы.

В 2014 году команда исследователей в области безопасности, работающая совместно с ФБР и другими международными агентствами, наконец-то вывела GameOver Zeus в автономный режим в Operation Tovar. Это было не легко. Заметив последовательность регистрации доменов, команда зарегистрировала около 150 000 доменов за шесть месяцев, предшествовавших началу работы. Это должно было заблокировать любую будущую регистрацию домена от операторов ботнета.

Затем несколько интернет-провайдеров предоставили управление операциями прокси-узлов GOZ, которые используются операторами бот-сетей для связи между серверами управления и контроля и действительной бот-сетью. Эллиот Петерсон, ведущий следователь ФБР в «Операции Товар», сказал: «Мы смогли убедить ботов в том, что с нами хорошо общаться, но со всеми коллегами, прокси-серверами и супер-узлами, контролируемыми плохими парнями, было плохо общаться, и они должны быть проигнорированным. ”

Владелец ботнета Евгений Богачев (онлайн-псевдоним Slavik) понял, что удар был на месте через час, и попытался дать отпор еще за четыре или пять часов до «уступки» поражения.

В результате исследователи смогли взломать пресловутое шифрование CryptoLocker и вымогателей, создав бесплатные инструменты расшифровки для жертв

,

IoT ботнеты разные

Меры по борьбе с GameOver Zeus были обширными, но необходимыми. Это показывает, что сама по себе мощная умная бот-сеть требует глобального подхода к смягчению последствий, требующего «инновационной юридической и технической тактики с использованием традиционных инструментов правоприменения», а также «прочных рабочих отношений с экспертами в частной отрасли и коллегами из правоохранительных органов более чем в 10 странах. страны по всему миру ».

Но не все ботнеты одинаковы. Когда один ботнет достигает своего конца, другой оператор учится на уничтожении.

В 2016 году самым большим и самым плохим ботнетом был Mirai. До своего частичного уничтожения ботнет Mirai, основанный на Internet of Things, поразил несколько выдающихся целей.

с ошеломляющими DDoS-атаками. Одна такая атака поразила блог исследователя безопасности Брайана Кребса со скоростью 620 Гбит / с, что в конечном итоге заставило защиту DDoS Кребса отбросить его в качестве клиента. Еще одна атака в последующие дни поразила французского провайдера облачного хостинга OVH со скоростью 1,2 Тбит / с в крупнейшей из когда-либо замеченных атак. На изображении ниже показано, сколько стран попало в Mirai.

Хотя Mirai даже не был самым большим ботнетом, который когда-либо видел, он вызывал самые большие атаки. Мирай использовал разрушительное использование нелепо небезопасных IoT-устройств

используя список из 62 небезопасных паролей по умолчанию для накопления устройств (admin / admin был первым в списке, см. рисунок).

Исследователь безопасности Маркус Хатчинс (также известный как MalwareTech) объясняет, что отчасти причина огромной мощи Mirai заключается в том, что большинство устройств IoT находятся там, ничего не делая, пока их не попросят. Это означает, что они почти всегда в сети и почти всегда имеют сетевые ресурсы для обмена. Традиционный оператор ботнета будет анализировать свои периоды пиковой мощности и время атаки соответственно. IoT ботнетов, не так много.

Таким образом, с подключением к сети более плохо настроенных устройств IoT увеличивается вероятность эксплуатации.

Оставаться в безопасности

Мы узнали о том, что делает ботнет, как они растут и многое другое. Но как вы можете остановить ваше устройство стать частью одного? Ну, первый ответ прост: обновите свою систему

, Регулярные обновления исправляют уязвимые дыры в вашей операционной системе, в свою очередь сокращая возможности для эксплуатации.

Второй — скачать и обновить антивирусную программу, а также антивирусную программу. Существует множество бесплатных антивирусных пакетов, которые предлагают отличную защиту от воздействия. Инвестируйте в программу защиты от вредоносных программ, например Malwarebytes

, Подписка на Malwarebytes Premium обойдется вам в 24,95 долл. В год, обеспечивая защиту от вредоносных программ в режиме реального времени. Хорошо стоит инвестиций, на мой взгляд.

Наконец, возьмите дополнительную безопасность браузера. Наборы эксплойтов Drive-by доставляют неудобства, но их легко избежать, если вы используете расширение для блокировки скриптов, такое как uBlock Origin.

Был ли ваш компьютер частью ботнета? Как ты понял? Вы узнали, какая инфекция использовала ваше устройство? Дайте нам знать ваш опыт ниже!