Содержание

Массовая кибератака поразила компьютеры по всему миру. Высоко вирулентный самовоспроизводящийся вымогатель — известный как WanaCryptor, Wannacry или Wcry — частично присвоил эксплойт Агентства национальной безопасности (АНБ), выпущенный в дикую природу в прошлом месяце

хакерской группой, известной как The Shadow Brokers.

Считается, что вымогатель заразил не менее 100 000 компьютеров, по словам разработчиков антивируса Avast. Массовая атака была в основном нацелена на Россию, Украину и Тайвань, но распространилась на крупные учреждения как минимум в 99 других странах Помимо требования 300 долларов (около 0,17 биткойнов на момент написания статьи), заражение также отличается многоязычным подходом к обеспечению выкупа: вредоносное ПО поддерживает более двух десятков языков.

Что здесь происходит?

WanaCryptor вызывает массовые, почти беспрецедентные нарушения. Вымогатели влияют на банки, больницы, телекоммуникации, электроэнергетику и другую критически важную инфраструктуру

,

Только в Великобритании не менее 40 трастов NHS (National Health Service) объявили чрезвычайные ситуации, что привело к отмене важных операций, а также подорвало безопасность пациентов и почти наверняка привело к гибели людей.

Полиция в больнице Саутпорт машины скорой помощи ‘зарезервированы’ в AE, поскольку сотрудники справляются с продолжающимся кризисом взлома #NHS pic.twitter.com/Oz25Gt09ft

— Олли Коуэн (@Ollie_Cowan) 12 мая 2017 г.

WanaCryptor впервые появился в феврале 2017 года. Первоначальная версия вымогателя изменила затронутые расширения файлов на «.WNCRY», а также пометила каждый файл строкой «WANACRY!»

WanaCryptor 2.0 быстро распространяется между компьютерами с помощью эксплойта, связанного с Equation Group, хакерским коллективом, тесно связанным с АНБ (и, по слухам, его внутренняя «грязная» хакерская единица). Уважаемый исследователь безопасности, Кафейн, подтвердил, что эксплойт, известный как ETERNALBLUE или MS17-010, вероятно, был представлен в обновленной версии.

WannaCry / WanaCrypt0r 2.0 действительно запускает правило ET: 2024218 «ET EXPLOIT Возможный ETERNALBLUE MS17-010 Echo Response» pic.twitter.com/ynahjWxTIA

— Кафейн (@kafeine) 12 мая 2017 г.

Многочисленные эксплойты

Эта вспышка вымогателей отличается от того, что вы, возможно, уже видели (и, надеюсь, не испытали). WanaCryptor 2.0 объединяет утечку SMB (Server Message Block, сетевой протокол обмена файлами Windows) с самовоспроизводящейся полезной нагрузкой, позволяющей вымогателю распространяться с одной уязвимой машины на другую. Этот червь-вымогатель отключает обычный метод доставки вымогателей зараженной электронной почты, ссылки или других действий.

Адам Куджава, исследователь из Malwarebytes, сказал Ars Technica: «Первоначальный вектор заражения — это то, что мы все еще пытаемся выяснить… Учитывая, что эта атака кажется целевой, она могла быть либо из-за уязвимости в защите сети, либо из-за очень хорошо продуманного фишинг-атака. Несмотря на это, он распространяется по зараженным сетям с помощью уязвимости EternalBlue, заражая дополнительные непатентованные системы ».

WanaCryptor также использует DOUBLEPULSAR, еще одну утечку из NSA

, Это бэкдор, используемый для удаленного внедрения и запуска вредоносного кода. Инфекция сканирует хосты, ранее зараженные бэкдором, и при обнаружении использует существующую функциональность для установки WanaCryptor. В тех случаях, когда в хост-системе отсутствует существующий бэкдор DOUBLEPULSAR, вредоносная программа возвращается к эксплойту ETERNALBLUE SMB.

Критическое обновление безопасности

Огромная утечка хакерских инструментов АНБ попала в заголовки новостей по всему миру. Непосредственные и непревзойденные доказательства того, что АНБ собирает и хранит невыпущенные эксплойты нулевого дня для своего собственного использования. Это создает огромный риск для безопасности

, как мы сейчас увидели.

К счастью, Microsoft исправила уязвимость Eternalblue в марте, прежде чем массивная эксплойтная программа Shadow Brokers попала в заголовки новостей. Учитывая характер атаки, мы знаем, что этот конкретный эксплойт находится в игре, и быстрый характер заражения может показаться, что огромное количество организаций не смогли установить критическое обновление.

— более двух месяцев после его выпуска.

В конечном счете, пострадавшие организации захотят сыграть в игру по обвинению. Но куда должен указывать палец? В этом случае достаточно обвинить: АНБ за накопление опасных подвигов нулевого дня.

злоумышленники, которые обновили WanaCryptor с помощью утечек, многочисленные организации, которые игнорировали критическое обновление безопасности, и другие организации, все еще использующие Windows XP.

Эти люди, возможно, погибли, потому что организации обнаружили, что бремя обновления их основной операционной системы просто поражает.

Microsoft немедленно выпустила критическое обновление для системы безопасности Windows Server 2003, Windows 8 и Windows XP.

Microsoft выпускает защиту #WannaCrypt для продуктов без поддержки Windows XP, Windows 8, Windows Server 2003: https://t.co/ZgINDXAdCj

— Microsoft (@Microsoft) 13 мая 2017 г.

Я в опасности?

WanaCryptor 2.0 распространяется как лесной пожар. В некотором смысле, люди вне индустрии безопасности забыли о быстром распространении червя, и это может вызвать панику. В этом гипер-связанном возрасте, и в сочетании с крипто-вымогателями, поставщики вредоносных программ оказались на страшном победителе.

Вы в опасности? К счастью, до того, как Соединенные Штаты проснулись и приступили к своему вычислительному дню, MalwareTechBlog обнаружил переключатель уничтожения, спрятанный в коде вредоносного ПО, который ограничил распространение инфекции.

Переключатель уничтожения включал очень длинное бессмысленное доменное имя — iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com — к которому вредоносная программа обращается с запросом.

Так что я могу только добавить «случайно остановил международную кибератаку» к моему резюме. ^^

— ScarewareTech (@MalwareTechBlog) 13 мая 2017 г.

Если запрос возобновляется (т.е. принимает запрос), вредоносное ПО не заражает компьютер. К сожалению, это не помогает никому уже зараженным. Исследователь безопасности, стоящий за MalwareTechBlog, зарегистрировал адрес для отслеживания новых заражений по их запросам, не понимая, что это был аварийный выключатель.

Полезная нагрузка при распространении #WannaCry содержит ранее незарегистрированный домен, выполнение завершается неудачно, теперь, когда домен провалился pic.twitter.com/z2ClEnZAD2

— Дариен Хусс (@darienhuss) 12 мая 2017 г.

К сожалению, существует вероятность того, что существуют другие варианты вымогателей, каждый со своим собственным kill-switch (или не совсем, в зависимости от обстоятельств).

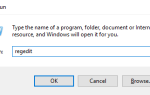

Уязвимость также можно уменьшить, отключив SMBv1. Microsoft предоставляет подробное руководство о том, как это сделать для Windows и Windows Server. В Windows 10 это может быть быстро достигнуто нажатием Windows ключ + X, выбирающий PowerShell (Admin), и вставив следующий код:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocolSMB1 — это старый протокол. Более поздние версии не уязвимы для варианта WanaCryptor 2.0.

Кроме того, если ваша система обновилась как обычно, вы вряд ли почувствуете прямые последствия этой конкретной инфекции. Тем не менее, если вы отменили назначение в NHS, ошиблись банковские платежи или не получили жизненно важный пакет, вы все равно были затронуты.

И слово для мудрых, исправленный эксплойт не всегда делает эту работу. Conficker, кто-нибудь?

Что происходит дальше?

В Великобритании WanaCryptor 2.0 первоначально описывался как прямая атака на NHS. Это было обесценено. Но проблема остается в том, что сотни тысяч людей испытали прямые сбои из-за вредоносного ПО.

Вредоносное ПО несет признаки атаки с непредвиденными последствиями. Эксперт по кибербезопасности, доктор Афзал Ашраф, заявил Би-би-си, что «они, вероятно, напали на небольшую компанию, предполагая, что получат небольшую сумму денег, но она попала в систему ГСЗ, и теперь они имеют полную власть государства против них — потому что Очевидно, что правительство не может позволить себе, чтобы подобное происходило и было успешным ».

Конечно, это не просто ГСЗ. В Испании El Mundo сообщает, что 85 процентов компьютеров в Telefonica пострадали от червя. FedEx признал, что они пострадали, а также Portugal Telecom и российский МегаФон. И это без учета основных поставщиков инфраструктуры.

Два адреса биткойнов, созданные (здесь и здесь) для получения выкупов, теперь содержат 9,21 BTC (около 16 000 долларов США на момент написания) из 42 транзакций. Тем не менее, и подтверждением теории «непреднамеренных последствий» является отсутствие системной идентификации, предоставляемой биткойн-платежами.

Может быть, я что-то упустил. Если так много жертв Wcry имеют один и тот же биткойн-адрес, как разработчики могут определить, кто заплатил? Что-то ??

— BleepingComputer (@BleepinComputer) 12 мая 2017 г.

Так что же будет дальше? Начинается процесс очистки, и затронутые организации считают свои потери, как финансовые, так и основанные на данных. Кроме того, затронутые организации будут долго и пристально изучать свои методы обеспечения безопасности и, я искренне надеюсь, обновлять их, оставляя позади устаревшую и теперь опасную операционную систему Windows XP.

Мы надеемся.

Были ли вы непосредственно затронуты WanaCryptor 2.0? Вы потеряли данные или отменили встречу? Считаете ли вы, что правительства должны форсировать модернизацию критически важной инфраструктуры? Сообщите нам о своем опыте работы с WanaCryptor 2.0 ниже и расскажите нам, если мы вам поможем.

Изображение предоставлено: все, что я делаю через Shutterstock.com