Когда мы говорим о безопасности и конфиденциальности, есть несколько общих сокращений. Скорее всего, вы столкнулись с браузером Tor, ориентированным на конфиденциальность и анонимность. И VPN часто фигурируют в статьях основных СМИ. Есть и другой вариант: I2P.

Но какая аббревиатура конфиденциальности соответствует вашим потребностям? Давайте рассмотрим, что такое I2P, Tor и VPN, и какой из них подходит вам

,

Tor

Название «Tor» происходит от оригинального названия программного проекта: The Onion Router. Программное обеспечение Tor направляет веб-трафик через всемирную систему взаимосвязанных ретрансляционных узлов. Это известно как «луковая маршрутизация», потому что ваши данные проходят через множество слоев.

В дополнение к уровням Tor шифрует весь сетевой трафик, включая IP-адрес следующего узла. Зашифрованные данные проходят через несколько случайно выбранных ретрансляторов, и только один слой, содержащий IP-адрес для следующего узла, расшифровывается во время передачи.

Конечный узел ретрансляции расшифровывает весь пакет, отправляя данные в конечный пункт назначения без раскрытия — в любой момент — исходного IP-адреса.

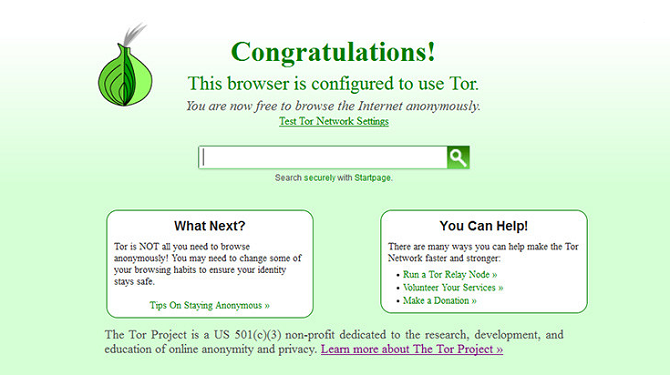

Как я могу использовать Tor?

Tor Browser — это самый простой способ использовать программное обеспечение Tor. Загрузите и установите браузер так же, как любой другой программный продукт. Настройка продолжится после того, как вы впервые откроете Tor Browser. Затем вы просматриваете как обычно. Боюсь, это будет немного медленнее, чем обычно — отправка данных через несколько ретрансляторов занимает много времени.

Почему я должен использовать Tor?

Tor Browser шифрует все передачи данных. Как таковой, его использует огромное количество людей: преступники, журналисты, хакеры / взломщики, правоохранительные органы (для защиты коммуникаций и раскрытия преступлений), правительственные учреждения и многое другое. На самом деле Tor начал свою жизнь как проект исследований и военно-морских исследований США и DARPA. Мы даже написали руководство о том, как использовать скрытую сеть в качестве инструмента исследования.

,

Браузер Tor также является одним из самых прямых путей к темной сети (не путать с глубокой сетью).

). Темная паутина — это так называемый «темный живот»

регулярной (иногда называемой «поверхностной») сети, которую мы просматриваем ежедневно. Всякий раз, когда вы слышите историю об интернет-рынке, продающем незаконные вещества и товары, они говорят о сайте, размещенном в темной сети.

Но Tor — это не просто сумасшедшие секретные рынки и секретные коммуникации

, Вы можете использовать его для других, «нормальных» вещей. Например, авиакомпании используют сложные алгоритмы, чтобы отслеживать интерес к своим рейсам, корректируя цену в зависимости от спроса. Продолжайте посещать один и тот же сайт, используя один и тот же IP, и авиакомпания знает, что вы заинтересованы, но цена обычно увеличивается. Проверьте те же рейсы с помощью браузера Tor, и вы можете найти некоторые интересные скидки.

Будет ли Tor защищать мою конфиденциальность?

Да. Дизайн Tor защищает конфиденциальность снизу вверх. Если вы просто используете Tor Browser для работы в Интернете, вы никуда не будете предупреждать. Однако сторонники жесткой конфиденциальности считают сеть Tor скомпрометированной. Программа Агентства национальной безопасности (АНБ) XKeyscore записывает всех, кто посещает веб-страницу Tor

и загружает браузер Tor. Кроме того, они классифицируют тех, кто скачивает и устанавливает его, как «потенциальных экстремистов».

ОКАЗЫВАТЬ СОПРОТИВЛЕНИЕ. СКАЧАТЬ БРАУЗЕР TOR. ЗАЩИЩАЙТЕ СВОЮ КОНФИДЕНЦИАЛЬНОСТЬ.

— Лил каннабиноид? (@slavvvica) 5 мая 2017 г.

Так что, да, извините, вы сейчас в списке. (Они так же думают о тех, кто использует Linux, поэтому я бы не стал сильно беспокоиться.)

Tor только шифрует данные, отправленные и полученные в браузере Tor (или другом браузере, использующем программное обеспечение Tor). Он не шифрует сетевую активность для всей вашей системы.

I2P

Invisible Internet Project (I2P) — это протокол маршрутизации чеснока. Это вариант протокола луковой маршрутизации, используемого Tor.

I2P — это «анонимная оверлейная сеть». Протокол маршрутизации чеснока шифрует несколько сообщений вместе, что затрудняет анализ трафика данных, одновременно увеличивая скорость сетевого трафика. Чеснок маршрутизации берет свое название от фактического чеснока. Каждое сообщение представляет собой «зубчик чеснока», причем весь зашифрованный пакет представляет собой «лампочку». Каждое зашифрованное сообщение имеет свою собственную специальную инструкцию доставки, и каждая конечная точка работает как криптографический идентификатор (считайте один из пары открытых ключей) ,

Каждый I2P-клиент (маршрутизатор) строит серию «туннелей» для входящих и исходящих соединений — прямая одноранговая (P2P) сеть. Основное различие между I2P и другими сетями P2P, которые вы использовали, заключается в индивидуальном выборе длины туннеля. Длина туннеля является фактором анонимности, задержки и персональной пропускной способности и является частью модели угрозы для отдельного партнера.

В результате получается наименьшее число возможных ретрансляторов сообщений в соответствии с моделью угроз отправителя и получателя.

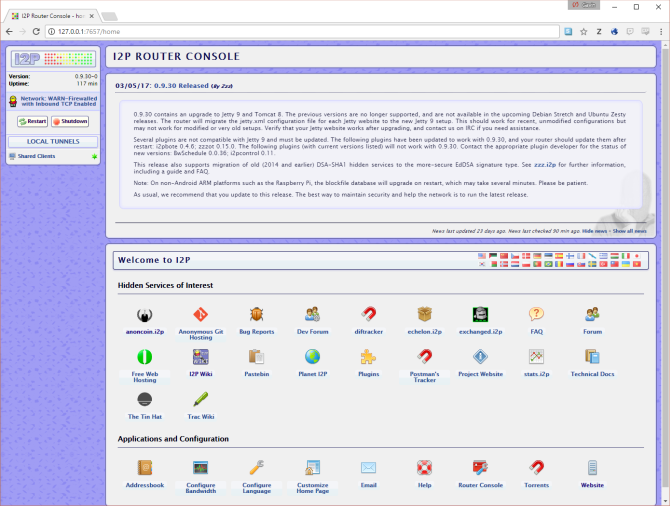

Как я могу использовать I2P?

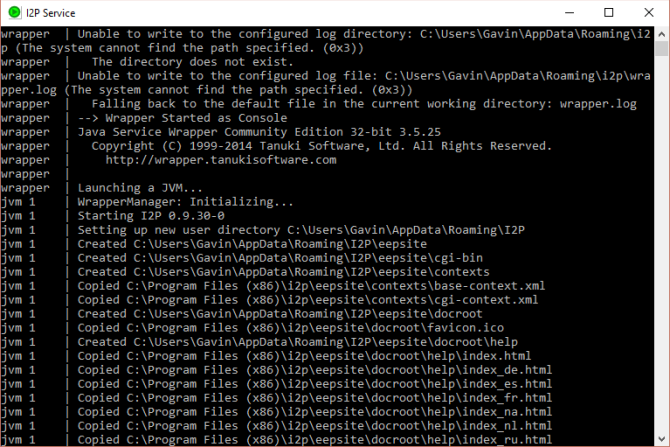

Самый простой способ использовать I2P — загрузить и установить официальный установочный пакет. После установки откройте Запустить I2P (перезапуск). Это откроет локально размещенную веб-страницу в Internet Explorer, браузере I2P по умолчанию (вы можете изменить это позже). Это I2P Router Console, или, другими словами, виртуальный маршрутизатор, используемый для поддержания вашего I2P-соединения. Вы также заметите командное окно I2P Service — проигнорируйте это и оставьте его работать в фоновом режиме.

Для запуска и запуска службы I2P может потребоваться несколько минут, особенно во время первой загрузки. Потратьте время, чтобы настроить параметры пропускной способности.

I2P позволяет своим пользователям создавать и размещать скрытые веб-сайты, известные как «eepsites». Если вы хотите получить доступ к eepsite, вам необходимо настроить браузер на использование определенного прокси-сервера I2P. Вы можете найти подробности конфигурации прокси I2P здесь.

Почему я должен использовать I2P?

I2P и Tor предлагают аналогичные возможности просмотра в большинстве случаев. В зависимости от конфигурации пропускной способности I2P, она, вероятно, немного быстрее, чем Tor Browser, и работает не выходя из вашего существующего браузера. I2P полон скрытых сервисов, многие из которых работают быстрее, чем их аналоги на основе Tor — огромный плюс, если вы разочарованы иногда приводящей в бешенство сетью Tor.

I2P работает вместе с вашим обычным интернет-соединением, шифруя трафик вашего браузера. Однако I2P — не лучший инструмент для анонимного просмотра открытых веб-страниц. Ограниченное количество прокси-серверов (при котором ваш трафик вновь присоединяется к «обычному» интернет-трафику) означает, что при использовании таким способом он становится гораздо менее анонимным.

Будет ли I2P защищать мою конфиденциальность?

В двух словах, да. Он очень хорошо защитит вашу конфиденциальность, если вы не используете его для регулярного просмотра веб-страниц. И даже тогда потребуются значительные ресурсы для изоляции вашего веб-трафика. I2P использует распределенную модель P2P, чтобы обеспечить сложность сбора данных, сбора статистики и обзоров сети. Кроме того, протокол маршрутизации чеснока шифрует несколько сообщений вместе, что значительно усложняет выполнение анализа трафика.

Туннели I2P, которые мы обсуждали ранее, являются однонаправленными: данные передаются только в одном направлении. Один туннель, другой туннель. Это само по себе обеспечивает большую анонимность для всех сверстников.

I2P шифрует только данные, отправленные и полученные через настроенный браузер. Он не шифрует сетевую активность для всей вашей системы.

VPN

Наконец, у нас есть виртуальная частная сеть (VPN). VPN работает по-разному для Tor и I2P. Вместо того чтобы сосредоточиться исключительно на шифровании трафика браузера, VPN шифрует весь входящий и исходящий сетевой трафик. В этом смысле он предлагает обычным пользователям простой способ защиты своих данных, но есть несколько предостережений, которые мы рассмотрим чуть позже.

Как работает VPN

Обычно, когда вы отправляете запрос (например, нажимаете ссылку в своем веб-браузере или запускаете Skype для видеозвонка), ваш запрос отправляет запрос на сервер, содержащий указанные данные, и он возвращается к вам. Соединение для передачи данных обычно не защищено, и любой, кто обладает достаточными знаниями о компьютерах, потенциально может получить к нему доступ (особенно если используется стандартный HTTP, а не HTTPS).

VPN подключается к заранее определенному частному серверу (или серверам), создавая прямое соединение, называемое «туннелем»

(хотя с ростом использования VPN этот термин встречается не так часто). Прямое соединение между вашей системой и сервером VPN зашифровано, как и все ваши данные.

Доступ к VPN осуществляется через клиент, который вы установите на свой компьютер. Большинство VPN используют криптографию с открытым ключом

, Когда вы открываете VPN-клиент и входите в систему со своими учетными данными, он обменивается открытым ключом.

, подтверждение соединения и защита вашего сетевого трафика.

Почему я должен использовать VPN?

VPN шифрует ваш сетевой трафик. Все, что связано с подключением к Интернету в вашей системе, защищено от посторонних глаз. Был также огромный всплеск популярности VPN. Они исключительно полезны для:

- Защита ваших данных в общедоступном соединении Wi-Fi.

- Доступ к ограниченному региону контенту.

- Дополнительный уровень безопасности при доступе к конфиденциальной информации.

- Защита вашей конфиденциальности от правительства или других агрессивных учреждений.

Будет ли VPN защищать мою конфиденциальность

Да, VPN защитит вашу конфиденциальность — но здесь приведены те предостережения, на которые я ссылался ранее. Как и большинство вещей, вы платите за то, что получаете. Существует множество бесплатных провайдеров VPN, но они не всегда защищают вас так тщательно, как вы думаете.

Например, многие провайдеры бесплатных VPN ведут журнал всех пользователей и их интернет-трафика. Таким образом, в то время как зашифрованные данные безопасно поступают на ваш компьютер и с него, а также на их серверы и обратно, по-прежнему сохраняется журнал того, что вы делали. И хотя большинство провайдеров VPN не собираются превращать вас в органы власти, они по закону обязаны передать то, что они знают, если предъявят повестку в суд. Если вы хотите по-настоящему безопасное соединение без входа в систему, проверьте эти шесть VPN, ориентированных на конфиденциальность

,

VPN — это отличный и простой способ вернуть себе некоторую конфиденциальность, не переключаясь с обычного браузера и не изменяя привычки просмотра и использования Интернета.

Сводка Tor против I2P против VPN

Если вы хотите супер-приватный просмотр

, доступ к луковым сайтам и тёмной паутине, и не возражайте против небольшого снижения скорости интернета, выберите Tor.

Если вам нужен супер-частный доступ к скрытым службам и инструментам обмена сообщениями в распределенной сети одноранговых узлов, и вы все еще не возражаете против небольшого снижения скорости интернета, выберите I2P.

Наконец, если вы хотите зашифровать весь свой входящий и исходящий сетевой трафик и действительно, не возражаете против небольшого снижения скорости интернета, выберите VPN.

Некоторые предпочитают использовать Tor Browser через VPN без входа в систему. Другие просто запускают бесплатный VPN

когда они хотят получить доступ к своему онлайн-банкингу в местном кафе (это очень разумно). Несмотря на это, VPN теперь является жизненно важной частью доступной технологии безопасности и конфиденциальности, которую я бы посоветовал любому рассмотреть

,

Вы предпочитаете Tor I2P? Как насчет использования любого сервиса через VPN? Вы беспокоитесь о своей конфиденциальности в Интернете? Как вы гарантируете, что ваша онлайн активность останется конфиденциальной? Дайте нам знать ваши советы по конфиденциальности в комментариях ниже!

Кредиты изображений: ImageFlow / Shutterstock