Содержание

Мощность ботнетов увеличивается. Достаточно организованный и глобализированный ботнет уничтожит части Интернета, а не только отдельные сайты, такова сила, которой они обладают. Несмотря на их огромную мощь, самая большая атака DDoS не использует традиционную структуру ботнета.

Давайте посмотрим, как расширяется мощь ботнета

и как следующий огромный DDoS вы слышите о

будет больше, чем в прошлом.

Как растут ботнеты?

В определении ботнета SearchSecurity говорится, что «ботнет — это набор устройств, подключенных к Интернету, который может включать в себя ПК, серверы, мобильные устройства и интернет-устройства, зараженные и контролируемые распространенным типом вредоносных программ. Пользователи часто не знают о том, что ботнет заражает их систему ».

Ботнеты отличаются от других типов вредоносных программ тем, что это набор скоординированных зараженных компьютеров. Ботнеты используют вредоносное ПО для расширения сети на другие системы, преимущественно используя спам-сообщения с зараженным вложением. У них также есть несколько основных функций, таких как рассылка спама, сбор данных, мошенничество с кликами и DDoS-атаки.

Быстро расширяющаяся сила атаки ботнетов

До недавнего времени у ботнетов было несколько общих структур, знакомых исследователям безопасности. Но в конце 2016 года все изменилось. Серия огромных DDoS-атак

заставил исследователей сесть и принять к сведению.

- Сентябрь 2016 Недавно обнаруженный ботнет Mirai атакует веб-сайт журналиста по безопасности Брайана Кребса со скоростью 620 Гбит / с, серьезно нарушая работу его веб-сайта, но в конечном итоге приводя к сбою из-за защиты DDoS от Akamai.

- Сентябрь 2016 Ботнет Mirai атакует французский веб-хостинг OVH, увеличивая скорость до 1 Тбит / с.

- Октябрь 2016 Огромная атака разрушила большинство интернет-сервисов на восточном побережье США. Атака была нацелена на DNS-провайдера Dyn, услуги которого, по оценкам, получали трафик в 1,2 Тбит / с, временно закрывая сайты, включая Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa и Xbox Live.

- Ноябрь 2016 Mirai наносит удар по интернет-провайдерам и поставщикам мобильных услуг в Либерии, разрушая большинство каналов связи по всей стране.

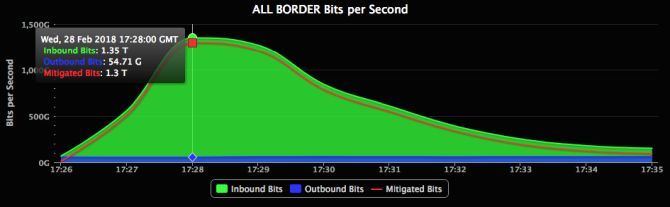

- Март 2018 г. GitHub поражен самой большой записанной DDoS, регистрирующей около 1,35 Тбит / с в устойчивом трафике.

- Март 2018 г. Компания сетевой безопасности Arbor Networks утверждает, что ее глобальный трафик ATLAS и система мониторинга DDoS регистрируют 1,7 Тбит / с.

Эти атаки усиливаются со временем. Но до этого самой большой DDoS-атакой была атака 500 Гбит / с на продемократические сайты во время акций протеста в Гонконге.

Одной из причин этого постоянного роста мощности является совершенно другой метод DDoS, который не требует сотен тысяч устройств, зараженных вредоносным ПО.

Memcached DDoS

Новая техника DDoS использует Memcached оказание услуг. Из этих шести атак атаки GitHub и ATLAS используют memcached для увеличения сетевого трафика до новых высот. Что такое memcached, хотя?

Ну, memcached — это законный сервис, работающий на многих системах Linux. Он кэширует данные и уменьшает нагрузку на хранилище данных, например на диски и базы данных, сокращая количество раз, когда источник данных должен быть прочитан. Обычно он находится в серверной среде, а не на рабочем столе Linux

, Кроме того, в системах, работающих с memcached, не должно быть прямого подключения к Интернету (вы поймете почему).

Memcached осуществляет связь с использованием протокола пользовательских данных (UDP), что позволяет осуществлять связь без аутентификации. В свою очередь, это означает, что любой, кто может получить доступ к компьютеру, подключенному к Интернету, используя сервис memcached, может напрямую с ним общаться, а также запрашивать у него данные (поэтому он не должен подключаться к Интернету!).

Недостатком этой функции является то, что злоумышленник может подделать интернет-адрес компьютера, отправившего запрос. Таким образом, злоумышленник подменяет адрес сайта или службы для DDoS и отправляет запрос как можно большему количеству серверов memcached. Объединенный ответ серверов memcached становится DDoS и перегружает сайт.

Эта непреднамеренная функциональность сама по себе достаточно плоха. Но у memcached есть еще одна уникальная «способность». Memcached может значительно увеличить небольшой объем сетевого трафика до чего-то невероятно большого. Определенные команды для протокола UDP приводят к ответам, намного превышающим исходный запрос.

Результирующее усиление известно как коэффициент усиления полосы пропускания, а усиление атаки находится в диапазоне от 10000 до 52000 раз по сравнению с исходным запросом. (Аками считают, что атаки memcached могут иметь коэффициент усиления более 500 000!)

Какая разница?

Таким образом, вы видите, что основное различие между обычным DDoS-ботнетом и DDoS-файлом с кэшем памяти заключается в их инфраструктуре. DDoS-атакам Memcached не требуется огромная сеть скомпрометированных систем, вместо этого они используют небезопасные системы Linux.

Цели высокой ценности

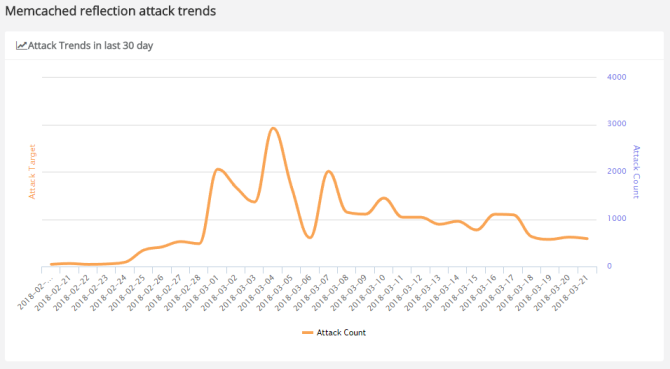

Теперь, когда потенциал чрезвычайно мощных DDoS-атак с использованием memcached находится в дикой природе, ожидайте увидеть больше атак такого рода. Но атаки memcached, которые уже имели место — не в том же масштабе, что и атака GitHub — привели к чему-то другому, отличному от нормы.

Охранная фирма Cybereason внимательно следит за развитием атак memcached. Во время анализа они обнаружили, что атака memcached используется в качестве инструмента доставки выкупа. Злоумышленники вставляют крошечную записку с требованием выкупа в Monero

(криптовалюта), затем поместите этот файл на сервер memcached. Когда DDoS запускается, злоумышленник запрашивает файл с запиской о выкупе, заставляя цель снова и снова получать заметку.

Оставаться в безопасности?

На самом деле, вы ничего не можете сделать, чтобы остановить атаку memcached. На самом деле, вы не будете знать об этом, пока он не закончится. Или, по крайней мере, пока ваши любимые сервисы и сайты не будут доступны. Это если у вас нет доступа к системе Linux или базе данных, в которой работает memcached. Тогда вам стоит пойти и проверить безопасность вашей сети.

Для постоянных пользователей основное внимание уделяется обычным ботнетам, распространяемым с помощью вредоносных программ. Это означает

- Обновите свою систему и сохраните ее

- Обновите свой антивирус

- Рассмотрим средство защиты от вредоносных программ, такое как Malwarebytes Premium

(премиум-версия обеспечивает защиту в режиме реального времени)

- Включите спам-фильтр в вашем почтовом клиенте

; включите его, чтобы поймать подавляющее большинство спама

- Не нажимайте ни на что, в чем вы не уверены; это удваивается для нежелательных писем с неизвестными ссылками

Быть в безопасности — это не рутина, просто требуется немного бдительности

,

Кредит изображения: BeeBright / Depositphotos