Содержание

Время от времени новый вариант вредоносного ПО появляется как быстрое напоминание о том, что ставки безопасности постоянно растут. Банковский троян QakBot / Pinkslipbot является одним из них. Вредоносные программы, а не контент для сбора банковских учетных данных, теперь могут задерживаться и выступать в роли управляющего сервера — еще долго после того, как продукт безопасности перестает выполнять свое первоначальное назначение.

Как OakBot / Pinkslipbot остается активным? И как вы можете полностью удалить его из вашей системы?

QakBot / Pinkslipbot

Этот банковский троян известен под двумя именами: QakBot и Pinkslipbot. Сама вредоносная программа не нова. Впервые он был развернут в конце 2000-х годов, но все еще вызывает проблемы более десяти лет спустя. Теперь троянец получил обновление, которое продлевает злонамеренную активность, даже если продукт безопасности сокращает его первоначальное назначение.

Инфекция использует универсальный Plug-and-Play (UPnP), чтобы открывать порты и разрешать входящие соединения от любого в Интернете. Pinkslipbot затем используется для сбора банковских учетных данных. Обычный набор вредоносных инструментов: кейлоггеры, похитители паролей, атаки с использованием браузера MITM, кража цифровых сертификатов, учетные данные FTP и POP3 и многое другое. Вредонос управляет ботнетом, который, по оценкам, содержит более 500 000 компьютеров. (А что такое ботнет?

)

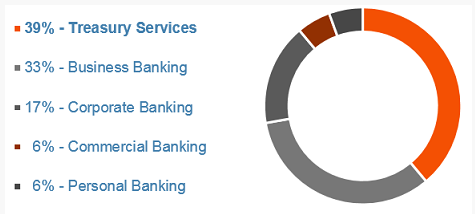

Вредоносное ПО в основном сосредоточено на банковском секторе США, где 89 процентов зараженных устройств находятся в казначейских, корпоративных или коммерческих банковских учреждениях.

Изображение предоставлено: IBM X-Force

Изображение предоставлено: IBM X-Force

Новый вариант

Исследователи из McAfee Labs обнаружили новый вариант Pinkslipbot.

«Поскольку UPnP предполагает, что локальные приложения и устройства заслуживают доверия, он не предлагает средств защиты и подвержен злоупотреблениям со стороны любой зараженной машины в сети. Мы наблюдали несколько прокси-серверов управления Pinkslipbot, размещенных на отдельных компьютерах в одной домашней сети, а также общедоступную точку доступа Wi-Fi », — говорит исследователь McAfee Anti-Malware Sanchit Karve. «Насколько нам известно, Pinkslipbot является первым вредоносным ПО, использующим зараженные машины в качестве серверов управления на основе HTTPS, и вторым вредоносным ПО на основе исполняемых файлов, использующим UPnP для переадресации портов после печально известного червя Conficker в 2008 году».

Следовательно, исследовательская группа McAfee (и другие) пытаются установить, каким образом зараженный компьютер становится прокси-сервером. Исследователи считают, что три фактора играют важную роль:

- IP-адрес, расположенный в Северной Америке.

- Высокоскоростное подключение к интернету.

- Возможность открывать порты на интернет-шлюзе с помощью UPnP.

Например, вредоносная программа загружает изображение с помощью сервиса Comcast’sSpeed Test, чтобы перепроверить наличие достаточной пропускной способности.

Как только Pinkslipbot находит подходящую целевую машину, вредоносная программа выдает пакет протокола Simple Service Discovery Protocol для поиска интернет-шлюзов (IGD). В свою очередь, IGD проверяется на предмет подключения, и положительным результатом является создание правил переадресации портов.

В результате, как только автор вредоносного ПО решает, подходит ли компьютер для заражения, троянский бинарный файл загружается и развертывается. Это отвечает за связь прокси-сервера управления.

Трудно уничтожить

Даже если ваш антивирус или набор вредоносных программ успешно обнаружили и удалили QakBot / Pinkslipbot, есть вероятность, что он все еще служит прокси-сервером для управления вредоносным ПО. Ваш компьютер вполне может быть уязвимым, даже если вы этого не поймете.

«Правила переадресации портов, созданные Pinkslipbot, слишком универсальны, чтобы их можно было автоматически удалить без риска случайных неправильных настроек сети. А поскольку большинство вредоносных программ не мешают переадресации портов, решения для защиты от вредоносных программ могут не отменить такие изменения », — говорит Карве. «К сожалению, это означает, что ваш компьютер все еще может быть уязвим для внешних атак, даже если ваш продукт для защиты от вредоносных программ успешно удалил все двоичные файлы Pinkslipbot из вашей системы».

Вредоносная программа обладает возможностями червя

Это означает, что он может самовоспроизводиться через общие сетевые диски и другие съемные носители. По словам исследователей IBM X-Force, это привело к блокировке Active Directory (AD), что вынудило сотрудников затронутых банковских организаций отключаться на несколько часов подряд.

Краткое руководство по удалению

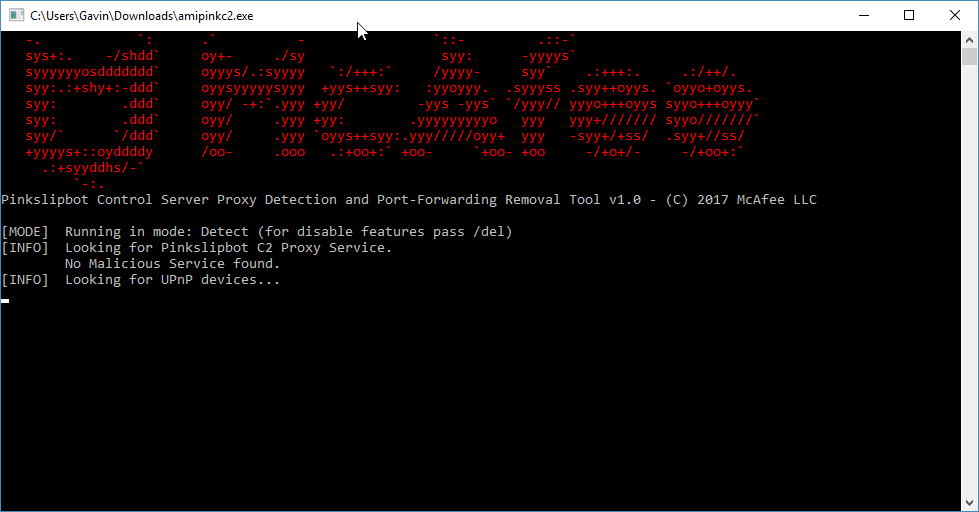

McAfee выпустила утилиту обнаружения прокси-сервера и переадресации портов для прокси-сервера Pinkslipbot (или, если коротко, PCSPDPFRT … шучу). Инструмент доступен для скачивания прямо здесь. Кроме того, краткое руководство пользователя доступно здесь [PDF].

Загрузив инструмент, щелкните правой кнопкой мыши и Запустить от имени администратора.

Инструмент автоматически сканирует вашу систему в «режиме обнаружения». Если нет вредоносных действий, инструмент автоматически закроется без внесения каких-либо изменений в вашу систему или конфигурацию маршрутизатора.

Однако, если инструмент обнаруживает вредоносный элемент, вы можете просто использовать / дел Команда для отключения и удаления правил переадресации портов.

Как избежать обнаружения

Несколько удивительно видеть банковского трояна такой сложности.

Помимо вышеупомянутого червя Conficker «информация о злонамеренном использовании UPnP вредоносными программами недостаточна». Более уместным является четкий сигнал о том, что устройства IoT, использующие UPnP, являются огромной целью (и уязвимостью). Поскольку устройства IoT становятся повсеместными, вы должны признать, что у киберпреступников есть прекрасная возможность. (Даже ваш холодильник в опасности!

)

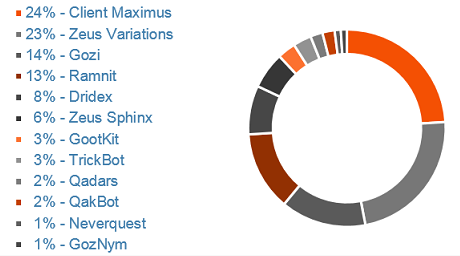

Но хотя Pinkslipbot переходит в сложный для удаления вариант вредоносного ПО, он по-прежнему занимает только 10 место среди самых распространенных финансовых типов вредоносных программ. Первое место по-прежнему занимает клиент Maximus.

Изображение предоставлено IMB X-Force

Изображение предоставлено IMB X-Force

Смягчение последствий остается ключом к предотвращению финансовых вредоносных программ, будь то бизнес, предприятие или домашний пользователь. Основное образование против фишинга

и другие формы адресной вредоносной деятельности

пойти массивным путем, чтобы остановить этот тип инфекции, входящей в организацию — или даже в ваш дом.

Пострадавшие от Pinkslipbot? Это было дома или в вашей организации? Вы были заблокированы из вашей системы? Дайте нам знать ваш опыт ниже!

Имиджевый кредит: akocharm через Shutterstock