Содержание

Передача данных между двумя устройствами часто занимает много времени. Кабели, ненадежные соединения Bluetooth и значительное терпение — все это часть нашего коллективного страдания.

К счастью, существует альтернатива в виде Wi-Fi Direct. Wi-Fi Direct, разработанный Wi-Fi Alliance, обещает обеспечить скорость традиционной сети Wi-Fi. Два устройства могут общаться напрямую, без необходимости подключения к интернету.

Конечно, ни одна новая технология не обходится без недостатков. Согласно исследованию, представленному на Black Hat Europe 2017, Wi-Fi Direct может поставить под угрозу нашу безопасность. При этом он невольно предоставляет хакерам легкий путь в нашу цифровую жизнь — все в поисках удобства.

Как именно Wi-Fi direct делает нас уязвимыми, и что мы можем с этим поделать?

Что такое Wi-Fi Direct?

Bluetooth существует с 1994 года, и когда-то он считался самым простым и быстрым решением для беспроводной передачи файлов. Однако это было не самое лучшее: скорости были низкими, а надежность — плохой.

С тех пор, как прошло почти четверть века, мы вступили в эпоху цифровых технологий, создавая, потребляя и передавая файлы, намного большие, чем существовало в 1994 году. Альянс Wi-Fi решил, что они могут помочь, и создал Wi-Fi Direct — сочетающий в себе простоту Bluetooth и скорость Wi-Fi

,

Хотя мы связываем Wi-Fi с Интернетом, на самом деле это способ создания локальной беспроводной сети. Так уж сложилось, что большую часть времени точка доступа Wi-Fi (AP) подключена к Интернету. Wi-Fi Direct не ограничен подключением к интернету. Вместо этого он позволяет двум устройствам настраивать одноранговую (P2P) сеть Wi-Fi без использования беспроводного маршрутизатора.

Хотя он использует разные технологии, реальность такова, что Wi-Fi Direct очень похож на Bluetooth

— за исключением скоростей до 250 Мбит / с (в десять раз больше, чем у Bluetooth 4.0) и 256-битного шифрования AES.

Как работает Wi-Fi Direct?

Wi-Fi Direct — довольно запутанное имя. На самом деле это звучит странно, как услуга, используемая для простого подключения к сети Wi-Fi. Хотя это уже существует как Wi-Fi Protected Setup (WPS).

Во время разработки Wi-Fi Direct имел альтернативное имя (Wi-Fi P2P), которое лучше обобщает протокол. Вместо подключения к центральной точке доступа (AP) два устройства могут подключаться напрямую друг к другу.

Изображение предоставлено: Andrés Blanco

Изображение предоставлено: Andrés Blanco

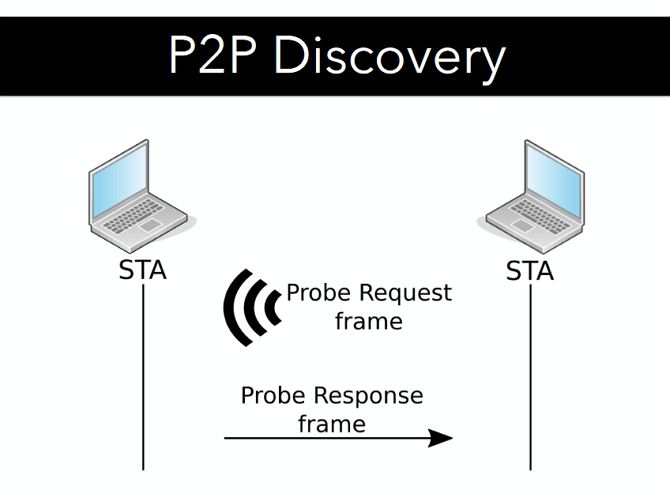

Процедура обнаружения, которая позволяет создавать соединение Wi-Fi Direct, состоит из двух состояний устройства: прослушивание и поиск. Находясь в состоянии прослушивания, устройство ожидает получения пробного запроса, на который оно может ответить, так называемое пассивное сканирование.

Состояние поиска или активное сканирование отправляет запросы, ожидая ответов от устройств в состоянии прослушивания. Чтобы создать сеть P2P, оба устройства должны активно переключаться между обоими состояниями.

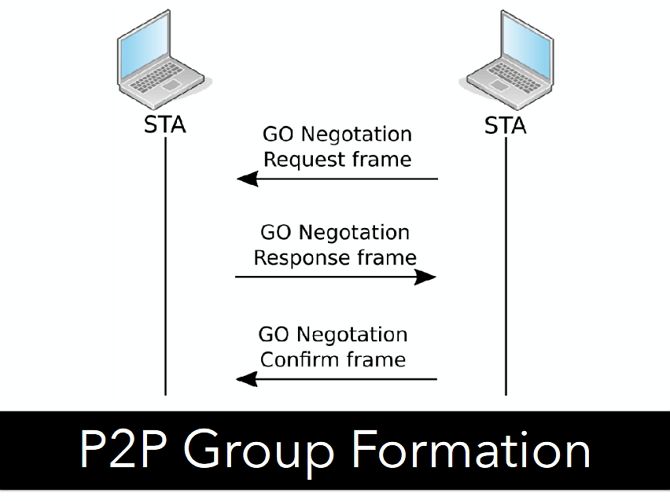

Как только два устройства обнаружат друг друга, они вступают в переговоры о том, какое устройство будет действовать как владелец P2P-группы (P2P GO). P2P GO очень похож на точку доступа в традиционной сети, что позволяет другому устройству подключаться к ней.

Изображение предоставлено: Andrés Blanco

Изображение предоставлено: Andrés Blanco

Принтеры, смарт-телевизоры и аналогичные устройства Интернета вещей (IoT) часто предназначены для работы по умолчанию с P2P GO. Они излучают кадры маяка, чтобы другие устройства могли их найти и определить, подходят ли они для подключения. Это означает, что нет необходимости в согласовании GO, в результате чего соединения Wi-Fi Direct и Wi-Fi кажутся функционально схожими.

Проблема с внедрением Wi-Fi Direct

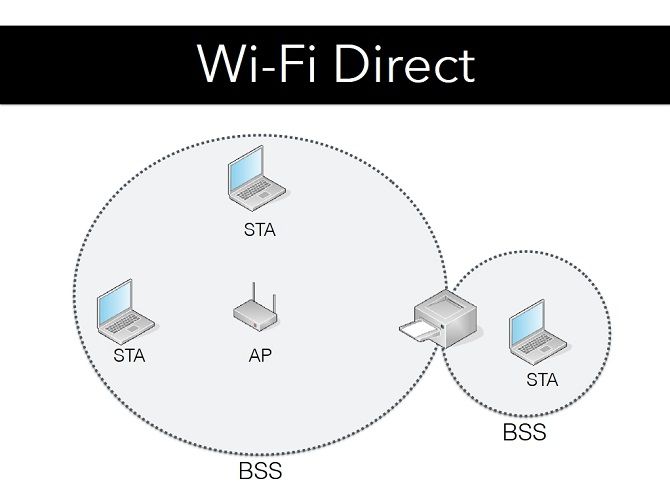

На практике ни одна из этих технологий не работает в изоляции. Многие устройства, поддерживающие Wi-Fi Direct, одновременно подключаются к стандартной сети Wi-Fi. Например, ваш домашний принтер может принимать фотографии непосредственно со смартфона через Wi-Fi Direct, но он также, вероятно, подключен к вашей домашней сети.

Возможность одновременного подключения устройства к нескольким сетям обычно является положительной. Это также одна из самых больших уязвимостей Wi-Fi Direct.

Изображение предоставлено: Andrés Blanco

Изображение предоставлено: Andrés Blanco

Тем не менее, Wi-Fi Direct как спецификация не виновата. Наоборот, именно реализация и плохая практика безопасности многих производителей устройств подвергают вас риску.

Эта проблема не уникальна для Wi-Fi Direct. Действительно, это общая слабость в IoT-устройствах

, Среди множества примеров, представленных Андресом Бланко в Black Hat Europe, были принтеры HP и Samsung, а также устройство потоковой передачи мультимедиа от Western Digital.

Точка входа

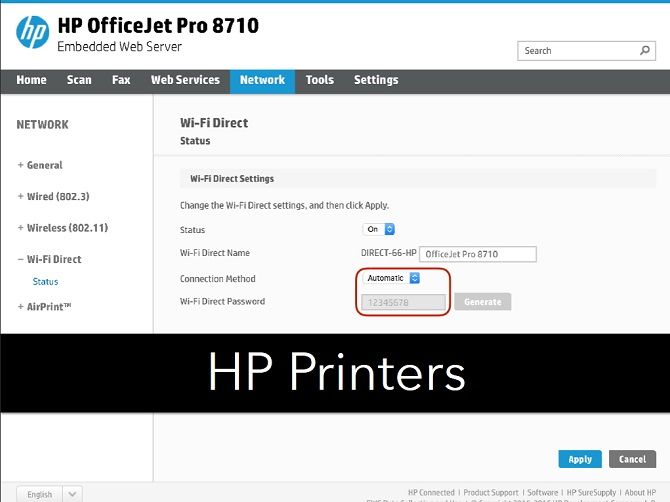

В качестве примера компания Blanco использовала HP OfficeJet Pro 8710. Принтер поддерживает Wi-Fi Direct, а также может принимать одновременные подключения к стандартным сетям Wi-Fi. Управление безопасностью принтера включает в себя; HTTPS, WPA2, беспроводная аутентификация 802.1x, PSK и брандмауэр среди прочего.

После прочтения спецификации вы можете думать, что вложили средства в пуленепробиваемое устройство. Принтер настроен как P2P GO, поэтому он транслирует свое существование и позволяет другим устройствам подключаться к нему.

Изображение предоставлено: Andrés Blanco

Изображение предоставлено: Andrés Blanco

Стандарт Wi-Fi Direct требует, чтобы после запроса соединения устройства использовали протокол соединения WPS для установления соединения. Вывод WPS представляет собой числовой восьмизначный код, который легко подвергается атаке методом грубой силы. Реализация протокола WPS в HP заключается в автоматическом разрешении подключений Wi-Fi Direct с использованием пароля WPS по умолчанию «12345678».

По сути, это позволяет любому устанавливать соединение Wi-Fi с принтером без какой-либо аутентификации или уведомления. После этого злоумышленник получает полный доступ к принтеру (возможно, включая его память и историю печати), а также точку входа в более широкую сеть Wi-Fi, к которой подключен принтер.

Изображение предоставлено: Andrés Blanco

Изображение предоставлено: Andrés Blanco

Другой пример плохой реализации можно найти в Western Digital TV Live Media Player. Устройство стандартно поддерживало Wi-Fi Direct, и оно было автоматически включено, позволяя подключаться всем, кто находится в пределах досягаемости.

Затем подключенное устройство получило полный доступ к функциям удаленного управления, а также к веб-серверу и доступу на чтение / запись к медиасерверу и всем подключенным устройствам. Все эти разрешения были предоставлены без аутентификации или уведомления. Возможно, неудивительно, что WD TV Live была прекращена в 2016 году.

Является ли Wi-Fi Direct действительно проблемой?

Многие производители утверждают, что уязвимости, связанные с Wi-Fi Direct, не являются проблемой, вплоть до ограничения протоколов на расстояние около 100 метров. Стандартные сети Wi-Fi также имеют радиус действия около 100 м, и это мало помогает для предотвращения атак

,

Протокол Wi-Fi Direct имеет недостатки. Однако, как и в случае с технологической отраслью, основные недостатки связаны с тем, что производители оборудования мало что делают для защиты своих устройств.

Стремясь расстаться с вашими с трудом заработанными деньгами, технологические разработки переименованы в функциональные возможности, но не тратятся время на их защиту. Поскольку уязвимости различаются в зависимости от устройства, лучшее, что вы можете сделать, это знать устройства в вашей сети

,

При настройке устройства измените настройки по умолчанию, отключите небезопасные функции и сделайте вашу сеть безопасной

, До тех пор, пока компании не будут вынуждены нести расходы, связанные с их низкими стандартами безопасности, мы, пользователи, должны будем предотвратить нанесенный ими ущерб.