Содержание

Вредоносное ПО везде в наши дни. Вам нужно только чихать не в том кафе, и у вас есть вредоносное ПО. Ладно, может и не так плохо. Но по мере того как сетевой мир расширяется, увеличивается и вероятность заражения.

Это руководство MakeUseOf представляет собой пошаговый подход к удалению значительного количества вредоносных программ. Кроме того, мы собираемся показать вам, как остановить вредоносное ПО, заражающее вашу систему, для начала. И если вам не нужно беспокоиться о вредоносном ПО, у вас будет больше времени на лучшие вещи в жизни.

Мы не можем предоставить руководство с подробными инструкциями по удалению для каждого вредоносного или вымогателя. Их просто слишком много. Тем не менее, мы можем стремиться удалить большинство вредоносных программ для компьютера с Windows 10. Кроме того, многие из описанных исправлений и методов совместимы со старыми версиями Windows.

Искоренение вредоносного ПО из вашей системы — длительный процесс. Вредоносные программы практически любого типа разрушительны. Кроме того, разработчики вредоносного ПО не заинтересованы в том, чтобы удаление было простым процессом — это было бы контрпродуктивно. Таким образом, для подавляющего большинства пользователей компьютеров удаление вредоносных программ требует руководства.

Если вы думаете, что ваш компьютер заражен, вам нужно это руководство.

- Как я узнаю, что заразился?

- Подготовьте свою систему

- Безопасный режим и восстановление системы

- Удаление вредоносных программ

- После процесса удаления

- Вымогатели

- Как остановить другую вредоносную инфекцию

- Дом и Сухой

1. Как я узнаю, что заразился?

Поскольку существует множество разновидностей вредоносного ПО, существует множество различных симптомов вредоносного ПО. Симптомы варьируются от крайне очевидных до крайне тонких. Ниже приведен список распространенных симптомов вредоносного ПО.

- Ваш компьютер показывает странные сообщения об ошибках или всплывающие окна

- Ваш компьютер запускается дольше и работает медленнее, чем обычно

- Замораживание или случайные сбои влияют на ваш компьютер

- Домашняя страница вашего веб-браузера изменилась

- В вашем браузере появляются странные или неожиданные панели инструментов

- Результаты вашего поиска перенаправляются

- Вы начинаете попадать на сайты, на которые вы не собирались заходить

- Вы не можете получить доступ к сайтам, связанным с безопасностью

- На рабочем столе появляются новые значки и программы, которые вы там не ставили

- Фон рабочего стола изменился без вашего ведома

- Ваши программы не запускаются

- Ваша защита была отключена без видимой причины

- Вы не можете подключиться к Интернету, или он работает очень медленно

- Программы и файлы вдруг отсутствуют

- Ваш компьютер выполняет действия самостоятельно

- Ваши файлы заблокированы и не открываются

Если ваша система отображает один или несколько из этих симптомов, причиной может быть вредоносное ПО.

2. Подготовьте свою систему

Первое, что нужно сделать перед началом удаления вредоносных программ, — сделать резервную копию ваших файлов в безопасном автономном расположении.

, Процесс удаления может привести к повреждению вашей системы и других важных файлов. Некоторые варианты вредоносных программ становятся чрезвычайно агрессивными, когда они ощущают процесс удаления и стремятся уничтожить ваши важные и личные документы.

В этом случае я настоятельно рекомендую использовать внешнее устройство хранения данных, а не облачное решение.

и по уважительной причине. Перед восстановлением ваших личных файлов на вашем компьютере, который скоро станет чистым, мы должны тщательно просканировать вашу резервную копию на наличие следов заражения. Если в вашей резервной копии присутствует вредоносная программа, вы скопируете инфекцию прямо на свой компьютер — и вернетесь к исходной точке. (Кроме того, есть варианты вымогателей, которые шифруют облачные диски

— подробнее о вымогателях позже.)

2.1 Как сканировать ваш резервный USB-накопитель

Простой и быстрый способ избавиться от проблемы — отсканировать USB-накопитель перед подключением. У меня есть два варианта для вас.

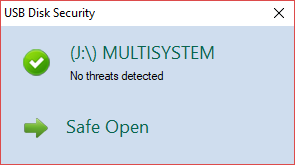

USB Disk Security

USB Disk Security — это удобный бесплатный инструмент, который обеспечивает достаточно высокий уровень защиты от зараженных USB-накопителей. Загрузите и установите инструмент. Когда вы будете готовы, откройте USB Disk Security и выберите USB Scan Вкладка. Поскольку мы останавливаем вредоносное ПО, выберите большой USB-вакцина кнопка. Когда вы вставите резервный USB-накопитель, он автоматически проверит наличие потенциальных угроз.

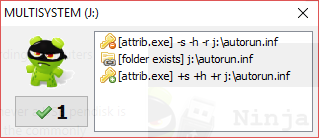

Ниндзя Пендиск

Ninja Pendisk — еще один бесплатный инструмент, который быстро сканирует и обездвиживает зараженный USB-накопитель.

, Инструмент также создаст специальный файл autorun.inf со специальными разрешениями для защиты от повторного заражения (в случае, если ваша система не совсем чистая).

3. Безопасный режим и восстановление системы

Давайте начнем процесс удаления. Это может занять некоторое время. Кроме того, успех может прийти от первого исправления, которое мы попробуем. Удаление вредоносных программ иногда является очень неприятным процессом.

Многие варианты вредоносных программ вмешиваются в ваше интернет-соединение. Некоторые варианты вредоносных программ создают прокси для маршрутизации всего вашего трафика, в то время как другие просто скрывают ваше сетевое соединение. Другие блокируют доступ к вашему рабочему столу или запрещают запуск определенных программ. Во всех случаях мы загружаемся Безопасный режим. Безопасный режим — это ограниченный режим загрузки

доступ через расширенное меню загрузки Windows.

Чтобы войти в безопасный режим из Windows 10, нажмите Ключ Windows + I. Тип расширенный старт в панели поиска панели «Настройки» и выберите первый вариант. Выбрать Перезагрузить сейчас под Расширенный запуск. Это немедленно перезагрузит вашу систему. Вы прибудете на Меню настроек запуска когда ваш компьютер перезагружается. Выбрать Включить безопасный режим с сетью из списка.

Или перезапустите систему и нажмите F8 во время процесса загрузки (но до того, как вы увидите логотип Windows). Из-за быстрой загрузки

(и высокая скорость загрузки SSD

) эта процедура не будет работать на некоторых более новых системах.

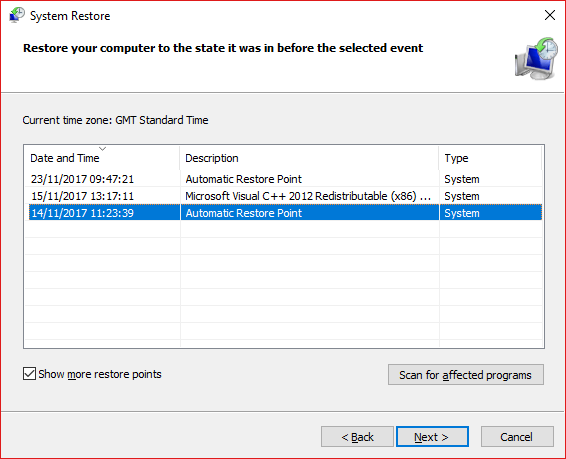

3.1 Восстановление системы

Прежде чем приступить, давайте проверим, создана ли у вас точка восстановления системы

до того, как ваши проблемы начались. Восстановление системы позволяет нам откатить всю систему назад к предыдущему моменту времени. Точка восстановления может быстро устранить некоторые виды вредоносных программ.

Тип Восстановить в строке поиска меню «Пуск» и выберите лучшее соответствие. Откроется панель «Свойства системы». Выбрать Восстановление системы. Если у вас есть точка восстановления, проверьте дату ее создания. Если вы считаете, что точка восстановления была создана до заражения вредоносным ПО, выберите ее в списке и выберите следующий. (Выбрать Показать больше точек восстановления смотреть дальше назад.)

Вы не уверены в том, какая установка внедрила вредоносное ПО в вашу систему? Выделите точку восстановления и выберите Сканирование на наличие уязвимых программ. В этом списке перечислены программы и драйверы, установленные с момента создания точки восстановления.

В этом случае лучше всего использовать восстановление системы в безопасном режиме.

, Некоторые варианты вредоносного ПО блокируют восстановление системы.

3.2 Удалить из программ и функций

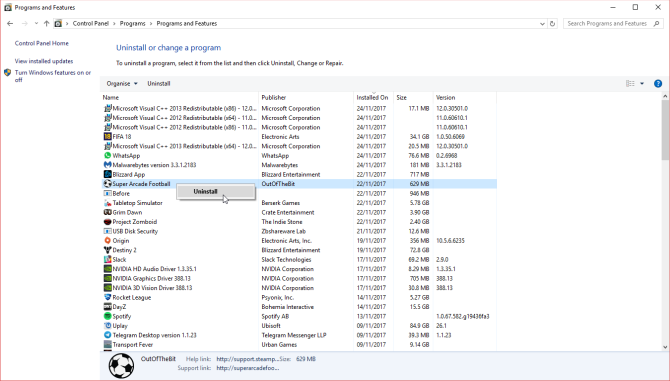

Тип Панель управления в строку поиска меню Пуск. Голова к Программы> Программы и возможности. Сортировать список по Установлен на. Посмотрите вниз по списку. Есть что-то, чего ты не узнаешь? Или с неясным именем? Если это так, щелкните правой кнопкой мыши и выберите Удалить.

4. Удаление вредоносных программ

Существует множество вариантов вредоносного ПО. Мы собираемся использовать одни из лучших доступных инструментов для максимально возможной атаки:

- RKill

- Kaspersky TDSSKiller

- Malwarebytes Anti-Rootkit BETA

- Malwarebytes 3.x

- Malwarebytes ADWCleaner

- HitmanPro

Похоже, много? Вредоносные программы нелегко уничтожить.

4.1 Rkill

Во-первых, мы используем Rkill для уничтожения любых вредоносных процессов.

которые пробились в безопасный режим. Теоретически, безопасный режим останавливает любые вредоносные процессы, но это не всегда так. Rkill обходит и уничтожает вредоносные процессы, которые пытаются заблокировать процесс удаления.

Скачайте Rkill и запустите его. Это автоматизированный процесс. Когда Rkill завершит работу, убедитесь, что ваша система включена, иначе при перезапуске вредоносные процессы начнутся снова.

4.2 Предварительное сканирование руткитов

Руткит — это тип вредоносного ПО, которое внедряется в самый корень компьютера. Он берет свое имя от учетных записей администратора, найденных на машинах Linux и Unix. Руткиты маскируются другим программным обеспечением и позволяют удаленно управлять системой. Руткиты действуют как бэкдор для других типов вредоносных программ

,

Например, кто-то может сканировать свою систему антивирусом. Антивирус подхватывает «обычные» вредоносные программы и, соответственно, помещает их в карантин. Пользователь перезагружает свой компьютер, полагая, что он вылечил инфекцию. Однако руткит позволяет злоумышленнику автоматически переустанавливать ранее удаленное вредоносное ПО, и пользователь возвращается туда, где он начал.

Руткиты (и вариант буткита

Общеизвестно, что их трудно обнаружить, поскольку они находятся в корневых каталогах, привязываясь к обычным процессам. 64-разрядные пользователи Windows 10 несколько безопаснее других версий операционной системы из-за подписанной системы драйверов. Предприимчивые хакеры, однако, крали законные цифровые сертификаты для аутентификации своих руткитов. Вы не совсем из леса!

К счастью, есть два инструмента, с помощью которых мы сканируем вашу систему. Тем не менее, они не на 100% точны.

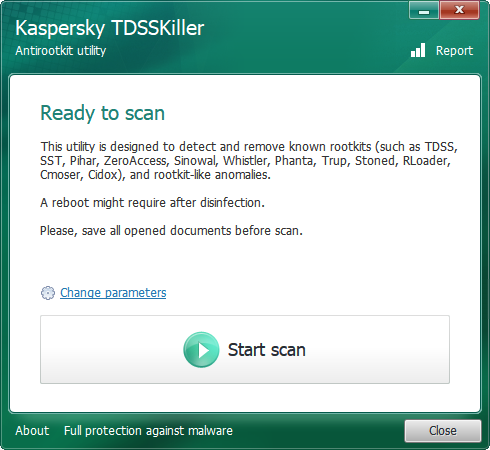

Kaspersky TDSSKiller

Kaspersky TDSSKiller — известный быстрый сканер руткитов. Он сканирует и удаляет вредоносные программы семейства Rootkit.Win32.TDSS. Ссылка выше содержит страницу загрузки, а также полный список вредоносных программ, которые TDSSKiller удаляет.

Скачайте TDSSKiller и запустите файл. Следуйте инструкциям на экране, дождитесь завершения сканирования и удалите все вредоносное. Перезагрузите систему в безопасном режиме в соответствии с предыдущими инструкциями.

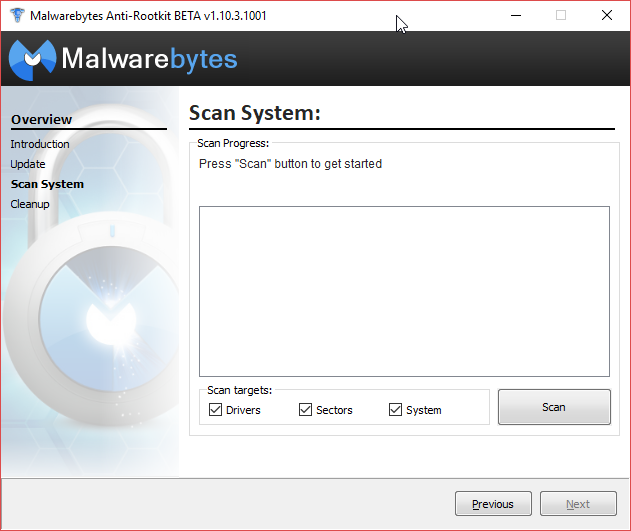

Malwarebytes Anti-Rootkit BETA

Malwarebytes Anti-Rootkit BETA (MBAR) — наш второй простой в использовании инструмент для удаления руткитов. Скачайте и запустите программу, распаковав ее на рабочий стол. MBAR находится в бета-версии, но был в течение многих лет. Это просто отказ от ответственности, что программа не может найти инфекцию. Обновите базу данных, затем просканируйте свою систему.

Удалите все вредоносные записи после завершения сканирования. Перезагрузите систему в безопасном режиме в соответствии с предыдущими инструкциями.

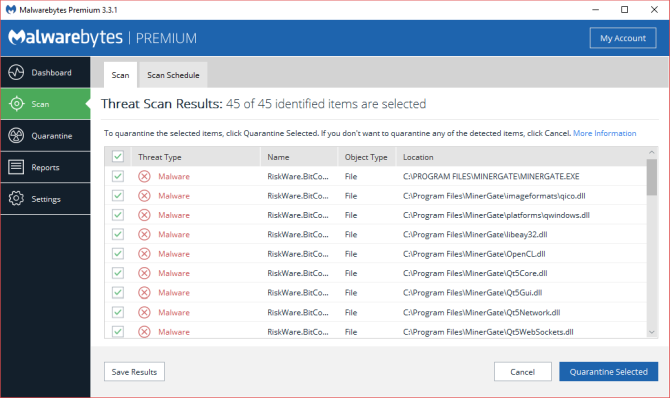

4.2 Malwarebytes 3.x

Malwarebytes является основой удаления вредоносных программ

, Malwarebytes сканирует вредоносное ПО и помещает его в карантин, что позволяет тщательно очистить систему. Откройте Malwarebytes и обновите определения вредоносных программ. Затем нажмите Сканировать сейчас и дождитесь завершения процесса.

Malwarebytes имеет тенденцию подбрасывать ряд ложных срабатываний. Например, некоторые приложения для майнинга биткойнов будут отображаться как вредоносные программы. Все, что имеет цифровую сертификацию без знака, вызовет предупреждение — по понятным причинам, поскольку большинство вредоносных программ, конечно же, не подписано.

Проверьте список зараженных предметов после завершения сканирования. Пункты перекрестных ссылок отмечены вредоносные программы с их именем файла. Это можно сделать, выполнив поиск в Интернете с помощью «[имя файла] Malwarebytes ложное срабатывание». Кроме того, можно выполнить поиск в Интернете для «вредоносного ПО [имя файла]». Поместить на карантин и удалить все подтвержденные вредоносные программы.

Джотти и Вирус Всего

Я просто хочу здесь рассказать о сервисах онлайн-сканирования файлов Jotti и Virus Total. Обе службы позволяют загружать отдельные файлы для сканирования против ряда популярных антивирусных программ. Результаты каталогизируются службами и предоставляются разработчикам антивирусов для повышения точности обнаружения их продуктов.

Они ни в коем случае не являются заменой антивирусных и вредоносных программ. Они могут, однако, быстро установить статус вашего ложного срабатывания.

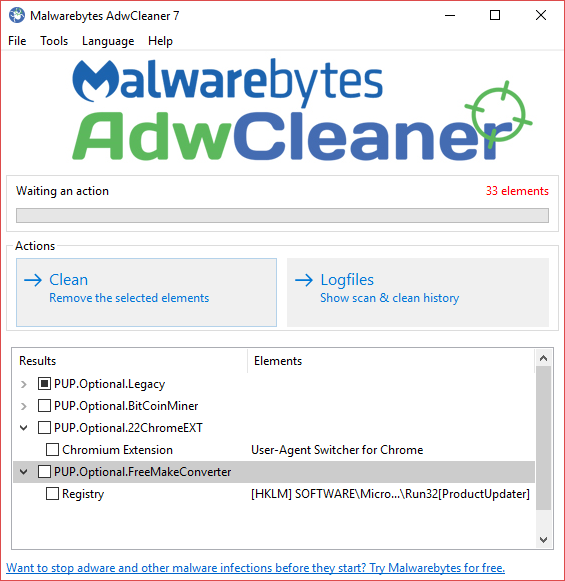

4.3 Malwarebytes AdwCleaner

Malwarebytes AdwCleaner является следующим в списке. Еще один продукт Malwarebytes, AdwCleaner сканирует и удаляет рекламное ПО и угонщиков браузера. AdwCleaner может выдавать много результатов в зависимости от уровня заражения вашей системы.

Последняя версия AdwCleaner объединяет проблемы программы, перечисляет службы, проблемы с реестром, вредоносные ярлыки, перенаправления браузера и многое другое. Например, если вы используете Chrome, все проблемы, связанные с браузером, будут перечислены в раскрывающемся меню. Оттуда вы можете изолировать вредоносные расширения и многое другое.

Еще одна удобная функция Malwarebytes AdwCleaner — встроенный сброс Winsock. Winsock определяет, как сетевые сервисы взаимодействуют с более широким Интернетом, с акцентом на TCP / IP (интернет-протоколы). Если поиск в вашем браузере захватывается и перенаправляется, сброс Winsock может облегчить некоторые из проблем.

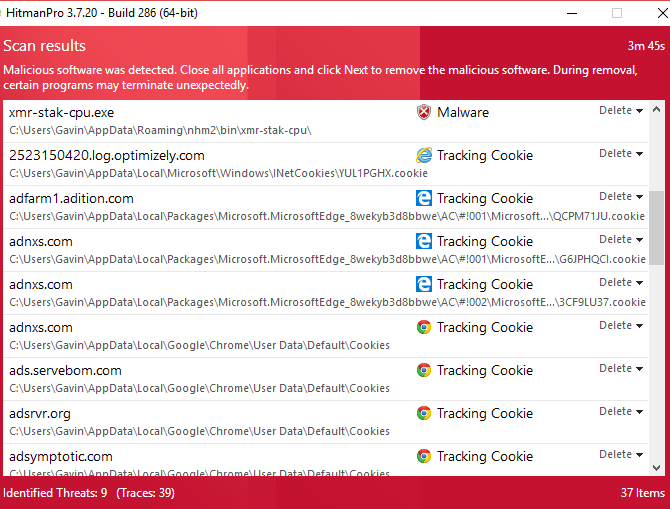

4.4 HitmanPro

HitmaPro — это мощный платный инструмент для удаления вторичных вредоносных программ. Пока не беспокойтесь об оплате HitmanPro. Вы можете скачать и использовать бесплатную пробную версию, чтобы удалить вашу текущую инфекцию. Выбрать Нет, я хочу выполнить только одноразовое сканирование, затем выберите следующий.

Даже после других попыток удаления вредоносных программ HitmanPro может дать больше результатов. Вот почему мы используем его в последнюю очередь — чтобы забрать все, что поскользнулось в сети. Как и некоторые другие инструменты, которые мы использовали, HitmanPro может выдавать ложное срабатывание или два, поэтому дважды проверьте перед карантином.

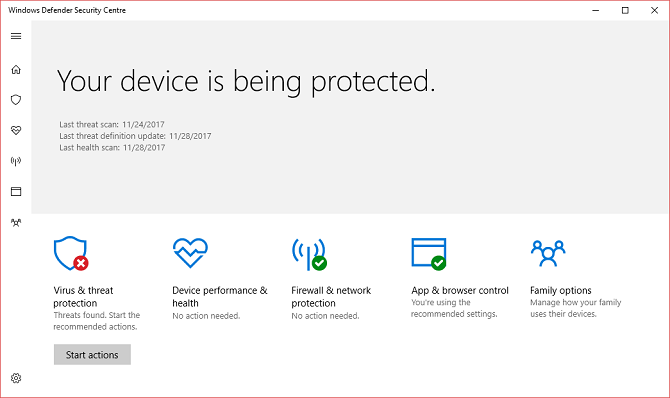

4.5 Антивирус

На данный момент мы сканируем систему с вашим антивирусом. Если у вас не установлен антивирус, я полагаю, вы используете Защитник Windows. Защитник Windows — далеко не худший продукт — он далеко не лучший бесплатный продукт, но, безусловно, лучше, чем ничего. Проверьте наш список лучших бесплатных антивирусных программ вокруг

— Я предлагаю Avira или Avast.

Вернемся к делу. Выполните полное сканирование системы, чтобы увидеть, что скрывается. Надеюсь, ответ ничего такого. Если это так, вы можете перейти к следующему разделу.

Если нет, у меня для вас немного плохие новости. Здесь наши пути разделяются. Данное руководство посвящено предложению комплексных инструментов для удаления вредоносных программ. Но, друг, еще не все потеряно. У вас есть два варианта:

- Заполните список снова, по порядку. Некоторые вредоносные программы запутывают другие варианты. Повторное прохождение списка может привести к дальнейшим неприятностям.

- Обратите внимание на конкретные имена семейств вредоносных программ, подробно описанные в результатах антивирусной проверки. Завершите поиск в Интернете «Инструкции по удалению [имя / тип вредоносного ПО]». Вы найдете гораздо более подробные инструкции, относящиеся к типу инфекции.

5. После процесса удаления

После того, как вы удалили вредоносное вредоносное ПО из вашей системы, нужно выполнить несколько небольших работ по очистке. Они не занимают много времени, но могут стать разницей между возобновлением регулярных операций и повторным заражением вредоносным ПО.

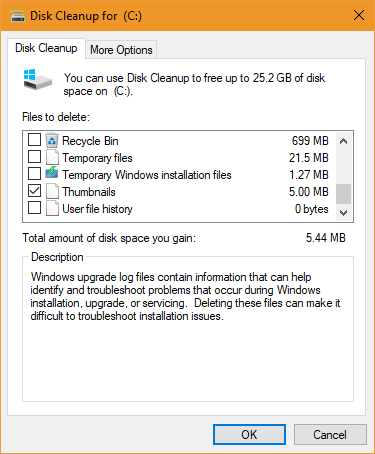

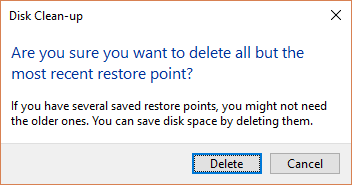

5.1 Восстановление системы

Мы попытались использовать восстановление системы для отката вашей системы. Если это не помогло или у вас есть точки восстановления, созданные после внедрения вредоносного ПО в вашу систему, вы должны удалить их. Мы будем использовать Очистка диска удалить все, кроме самой последней точки восстановления.

Тип чистый диск в строке поиска меню «Пуск» и выберите лучшее соответствие. Выберите диск, который вы хотите почистить; во многих случаях это будет C :. Выбрать Очистить системные файлы затем следует диск, который вы хотите почистить (тот же, что был выбран первым). Выберите новый Больше вариантов Вкладка. Под Восстановление системы и теневые копии Выбрать Убирать … и продолжить удаление.

5.2 Временные файлы

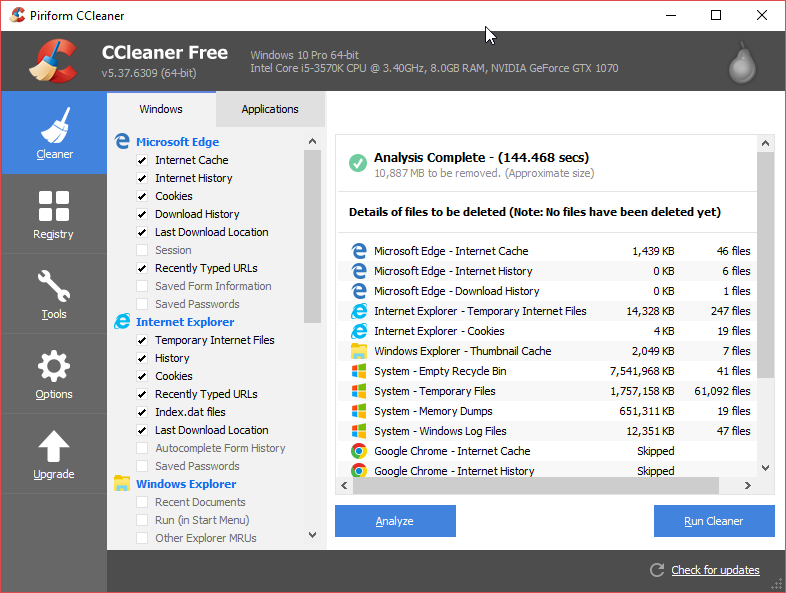

Затем очистите ваши временные файлы. Мы будем использовать CCleaner для этого процесса. Используя ссылку, загрузите бесплатную версию CCleaner и установите. CCleaner теперь имеет интеллектуальное обнаружение файлов cookie, оставляя ваши самые посещаемые и важные файлы cookie на месте.

Нажмите анализировать и дождитесь завершения сканирования. Затем нажмите Run Cleaner.

5.3 Изменить ваши пароли

Некоторые варианты вредоносных программ крадут личные данные. Эти данные включают пароли, банковскую информацию, электронные письма и многое другое. Я настоятельно рекомендую немедленно поменять все ваши пароли.

Использование менеджера паролей — отличный способ отслеживать множество онлайн-аккаунтов. Более того, он позволяет вам использовать чрезвычайно надежный пароль вместо других. Но если ваш компьютер скомпрометирован, вы должны изменить свой главный пароль для вашего менеджера по выбору.

5.4 Сбросьте ваш браузер

Некоторые варианты вредоносных программ изменяют настройки вашего интернет-браузера. Мы можем сбросить настройки вашего браузера, чтобы гарантировать удаление всего вредоносного.

- Хром: голова к Настройки> Показать дополнительные настройки> Сбросить настройки.

- Fire Fox: голова к настройки. Выбрать Синий знак вопроса открыть меню справки. Выбрать Информация об устранении неполадок> Сброс Firefox > Сброс Firefox.

- опера: закрыть Опера. Откройте командную строку с повышенными правами, нажав Windows Key + X, и выбрав Командная строка (администратор). Скопируйте в окно следующую команду: del% AppData% \ Opera \ Opera \ operaprefs.ini. Нажмите Ввод.

- Сафари: голова к Настройки> Сбросить Safari> Сброс.

- Обновление создателей Edge pre-Fall: отправиться в Настройки> Очистить данные браузера. Выберите раскрывающееся меню и установите все флажки.

- Обновление создателей Edge post-Fall: Нажмите Ключ Windows + I. открыто Программы. Прокрутите вниз до Microsoft Edge и выберите продвинутый > Сброс.

5.5 Проверьте настройки прокси

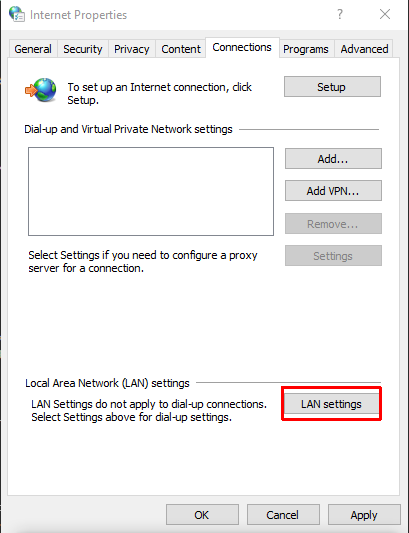

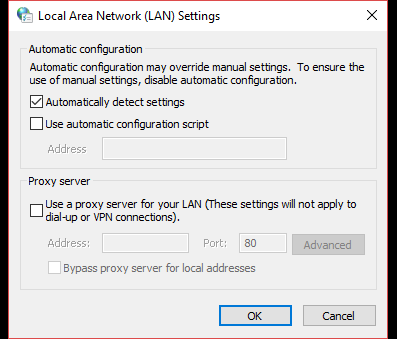

Помимо сброса настроек браузера, стоит также дважды проверить, что не было никаких скрытых прокси-серверов.

Голова к Панель управления> Свойства обозревателя> Подключения> Настройки локальной сети. Проверьте Автоматически определять настройки и обеспечить Использовать прокси-сервер остается ясным. Если есть прокси-адрес (который вы не указали), я бы рекомендовал повторно проверить ваш компьютер.

5.6 Восстановление файловых ассоциаций по умолчанию

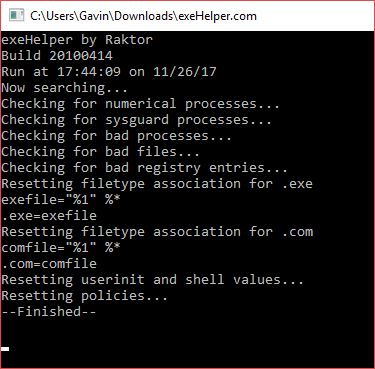

Иногда после заражения вредоносным ПО вы обнаружите, что вообще не можете запускать или открывать какие-либо программы. Эта проблема обычно связана с нарушенными связями файлов по умолчанию.

Мы будем использовать крошечную программу для исправления нарушенных ассоциаций файлов. Используйте эту ссылку для загрузки exeHelper. Вы должны будете принять условия форума, но не нужно ничего подписывать. Щелкните правой кнопкой мыши загруженный файл и выберите Запустить от имени администратора. Пусть процесс завершится.

Вы можете вручную заменить ассоциации файлов, используя файл записи реестра. Используйте эту ссылку, чтобы загрузить полный список типов файлов и протоколов через TenForums. После загрузки разархивируйте файл и дважды щелкните любую ассоциацию, которую вы хотите восстановить по умолчанию.

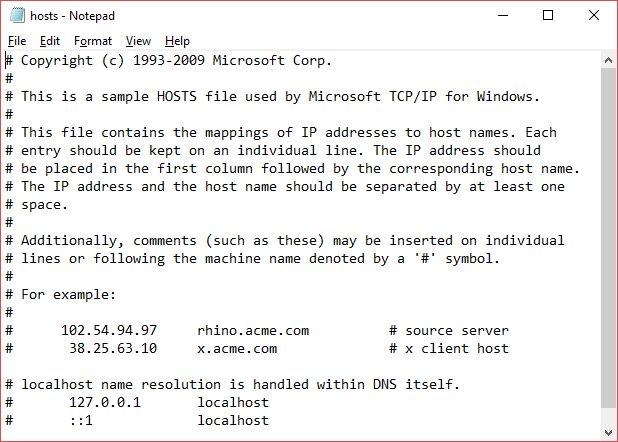

5.7. Проверьте файл Hosts

Каждая операционная система имеет файл hosts. Файл hosts определяет, какие доменные имена связаны с какими веб-сайтами. Файл hosts превосходит настройки вашего DNS-сервера. В этом смысле вы можете создать файл hosts где угодно. Именно поэтому некоторые варианты вредоносных программ добавляют свои собственные перенаправления IP — чтобы снова и снова возвращать вас на фишинговый сайт или другой вредоносный сайт.

Найдите свой файл hosts:

- Windows: C: \ Windows \ system32 \ drivers \ etc \ hosts

- Mac и Linux: / и т.д. / хосты

Вам понадобится административный доступ для редактирования файла hosts. Кроме того, вы должны отредактировать файл hosts с помощью текстового редактора.

Так что ты ищешь? Все, что выглядит или звучит плохо. Файл хостов Windows не должен содержать ничего без комментариев — это означает, что строки без «#» перед ним. Разрешения для вашего локального хоста и имени хоста в 127.0.0.1 совершенно нормальны, не паникуйте, если заметите это.

Удалите все оскорбительные записи (после перекрестной проверки в Интернете), сохраните изменения и выйдите.

5.8 Показать и снова включить

Некоторые вредоносные программы скрывают все ваши файлы. Другие отключают доступ к основным приложениям, таким как Панель управления, Диспетчер задач или Командная строка. Для решения этих проблем мы используем два небольших приложения.

Чтобы снова сделать ваши файлы видимыми, загрузите и запустите Unhide.

Чтобы восстановить доступ к панели управления и другим жизненно важным инструментам, загрузите и запустите Re-Enable.

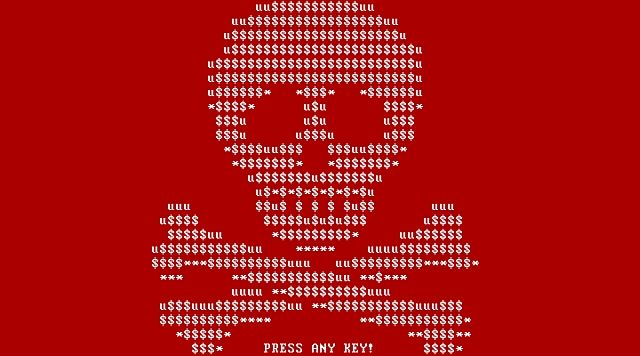

6. Ransomware

Ransomware является серьезной проблемой для пользователей Интернета по всему миру. Как и вредоносные программы, существует множество вариантов вымогателей, каждый из которых имеет свои вредоносные характеристики. Однако есть несколько ключевых характеристик, которые отличают вымогателей от вредоносных программ.

- Заражение вымогателями обычно начинается незаметно, зашифровывая ваши личные и личные файлы с помощью заранее определенного списка целевых расширений файлов.

- Ransomware обычно блокирует вашу систему, заставляя вас заплатить выкуп за получение ключа разблокировки.

- Наконец, даже если вы удалите заражение вымогателями, ваши файлы не будут магически расшифрованы. (Кроме того, ранее зашифрованные файлы не являются безопасными — они просто зашифрованы вместе с остальными.)

Рост вымогателей является бедствием, которое вызывает значительные проблемы. Возможно, лучший пример вымогателей WannaCry

, Весьма опасный вымогатель WannaCry охватил весь мир, зашифровав миллионы систем в более чем 100 странах. Исследователь безопасности Маркус Хатчинс, также известный как MalwareTechBlog, остановил распространение вымогателей, зарегистрировав доменное имя, найденное в исходном коде вымогателей.

Ransomware, следовательно, требует двустороннего подхода. К сожалению, реактивная локализация работает, только если вы поймали вымогателей в процессе. Удаление вымогателей и дешифрование файлов недостижимо для многих вариантов.

6.1 Расшифровка вымогателей

Как только что упомянуто, существует огромное количество вариантов вымогателей. Они используют разные алгоритмы шифрования, чтобы сделать ваши личные файлы бесполезными — если вы не можете их расшифровать.

Исследователи безопасности успешно взломали несколько алгоритмов вымогателей. Другие разработчики вымогателей проскользнули и предложили информацию о местонахождении расшифровщика, в то время как рейды правоохранительных органов обнаружили множество секретных ключей шифрования для основных вариантов вымогателей.

Если у вас инфекция вымогателей, вам нужно действовать быстро.

ID вымогателей

Большинство вариантов вымогателей объявляют о своем присутствии после шифрования ваших файлов вместе с их именем с помощью выкупной записки. Если этого не происходит, вам необходимо загрузить зашифрованный файл в ID Ransomware (сайт также принимает примечания к выкупу или гиперссылки, включенные в выкуп). Сайт быстро определит инфекцию.

Найти инструмент дешифрования

После того, как вы узнаете, с чем сталкиваетесь, вы можете попытаться найти инструмент для исправления ущерба. Несколько сайтов, в том числе и мы сами

, список инструментов для расшифровки.

- Проект «Нет больше выкупа»

- Kaspersky Free Ransomware Decryptors

- Avast Free Ransomware Decryptors

- Fight Ransomware Список инструментов расшифровки — супер список

- Коллекция расшифровок WatchPoint — супер список

Если вы не можете найти нужный вам инструмент дешифрования, попробуйте выполнить поиск в Интернете по запросу «[вариант с вымогателем] + инструмент дешифрования». просто введите название того, что вы ищете, чтобы заманить ничего не подозревающих пользователей.

Я не собираюсь комментировать, как использовать отдельные инструменты. Просто слишком много, чтобы предлагать подробные советы и инструкции. Подавляющее большинство приходит по крайней мере с некоторыми инструкциями по их использованию.

7. Как остановить другую вредоносную инфекцию

Теперь ваша система очищена от инфекции, пришло время оценить, как предотвратить ее повторение. Существует так много антивирусов, антивирусных программ, очистки системы, блокировки сценариев, инструментов для уничтожения процессов, что трудно понять, с чего начать.

Отдыхай спокойно. Мы покажем вам, как построить лучшие стены для защиты от вредоносных программ.

7.1 Антивирус

Для начала вам нужен антивирус. Если у вас уже был установлен один, подумайте о том, чтобы заменить его на что-то лучшее. Честно говоря, те из вас, кто использует Защитник Windows, получают базовый уровень защиты. Защитник Windows — намного лучший инструмент, чем в предыдущие годы, но он не сопоставим с другими сторонними вариантами.

Попробуйте недорогие комплекты Bitdefender или Trend Micro. В качестве альтернативы, если вы довольны бесплатным решением, попробуйте Avast.

- Bitdefender Antivirus Plus 2018

- Trend Micro Antivirus + Безопасность

- Avast бесплатный антивирус

7.2 Антивредоносное ПО

Далее нам нужен инструмент для защиты от вредоносных программ. Рынок средств защиты от вредоносных программ имеет меньше надежных инструментов, чем рынок средств защиты от вирусов, что облегчает наш выбор.

- Malwarebytes Anti-Malware — бесплатная версия в порядке, но переходите на Premium, если вы можете позволить себе ежегодные расходы.

- Zemana AntiMalware — опять же, бесплатная версия в порядке.

7.3 Anti-Ransomware

Мы строим многоуровневый подход к компьютерной безопасности. Это правда, что наличие нескольких антивирусных пакетов создает почти нейтрализующий эффект. Но наличие нескольких сервисов, ориентированных на разные векторы атаки, является совершенно противоположным. Инструменты для защиты от вымогателей в первую очередь направлены на предотвращение проникновения вымогателей в вашу систему.

- Cybereason RansomFree

- Malwarebytes Anti-Ransomware BETA

- бдительный

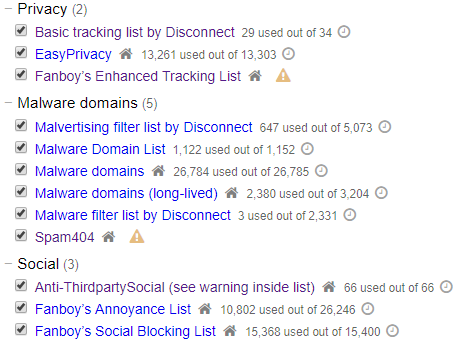

7.4 Безопасность браузера

Наиболее часто игнорируемая уязвимость — это ваш интернет-браузер. Существует огромное количество вредоносных сайтов, ожидающих вас. Кроме того, вредоносные рекламные кампании могут заразить вас, даже не подозревая, что что-то не так. Потратив время на то, чтобы улучшить ваш браузер, можно остановить большое количество вредоносных и вымогателей, прежде чем они начнут действовать.

Инструменты безопасности могут отличаться в зависимости от браузера, но для большинства есть аналогичные инструменты. Приведенные ниже инструменты являются отличной отправной точкой для безопасности браузера:

- NoScript: это расширение Firefox останавливает запуск ряда фоновых сценариев, предотвращая ведение журнала, взлом кликов и многое другое.

- uBlock Origin: это мультибраузерное расширение останавливает огромное количество серверов отслеживания, вредоносной рекламы, кликджеков

, и больше. (На фото выше.)

- Отключить: позволяет визуализировать и блокировать многочисленные сайты, отслеживающие использование вами Интернета.

- Privacy Badger: блокирует трекеры и серверы вредоносной рекламы.

- HTTPS везде: заставляет все сайты использовать HTTPS

, повышает вашу общую безопасность, предотвращает атаки «человек посередине».

Комбинация используемых вами расширений зависит от ваших привычек просмотра. Однако, если вас не устраивает объем интернет-отслеживания, вам обязательно нужно использовать NoScript или uBlock Origin (или наше всеобъемлющее руководство по предотвращению интернет-наблюдения!

).

7.5 Более полезные инструменты

Вам не нужны все вышеперечисленные инструменты. Как я уже сказал, более одного антивирусного пакета — неправильный подход. Лично я объединяю Bitdefender, Malwarebytes Anti-Malware Premium и Cybereason RansomFree.

Тем не менее, существует множество действительно полезных инструментов для рассмотрения.

- Emsisoft Emergency Kit: Emsisoft Emergency Kit — это портативный инструмент, который сканирует широкий спектр вредоносных программ, вирусов и многого другого. Удобно как часть комплекта для восстановления USB-накопителя.

- SUPERAntiSpyware: бесплатная версия SUPERAntiSpyware обнаруживает и удаляет огромное количество вредоносных, рекламных и шпионских программ.

- Поиск Spybot Уничтожить: Spybot — это давний антишпионский инструмент, который восстанавливает и очищает огромное количество потенциально вредоносных объектов.

- Kaspersky Anti-Ransomware Tool: инструмент от вымогателей от Kaspersky блокирует широкий спектр вымогателей

7.6 Linux Live CD / USB

Вредоносное ПО — это только проблема, если вы не готовы. Добавьте Linux Live CD или USB к вашей вредоносной подготовке ко дню конца света

и вы будете в хорошей форме. Операционные системы Linux Live работают поверх существующей установки. Вы загружаете операционную систему с диска или USB-накопителя, предоставляя себе доступ к мощному набору исправительных утилит, а также к зараженной операционной системе.

Вот пять вы должны рассмотреть

делая копию прямо сейчас. (Восстановление зараженных компьютеров — это не единственное, для чего подходят Live CD и USB-накопители!

)

- Система Rescue CD

- Hiren’s BootCD

- Knoppix

- Ultimate Boot CD

- Trinity Rescue Kit

После того, как вы загрузили один или несколько аварийных дисков, вам нужно будет записать их на нужный носитель.

,

8. Дом и Сухой

Теоретически, ваш компьютер теперь полностью очищен от вредоносных программ. Кроме того, вы установили антивирус, антивирус и инструмент для защиты от вымогателей, чтобы обезопасить себя. Вы также установили несколько инструментов, чтобы остановить нежелательные сценарии, запущенные в вашем интернет-браузере. И, наконец, вы создали резервную копию Linux Live CD или USB-накопителя, чтобы в следующий раз сохранить бекон.

В целом вся ваша система выглядит более безопасной. Но не будь самодовольным.

Одним из самых больших сражений является обучение пользователей — я и ты за экраном. Потратить небольшое количество времени на подготовку вашей системы и понимание того, где появляются угрозы, — это большой шаг вперед!

Удачи и будьте в безопасности.