Содержание

Ransomware находится на подъеме. Киберпреступники повысили ставки

в борьбе за ваши данные, внедряя множество передовых вредоносных программ, предназначенных для шифрования ваших личных данных. Их конечная цель — вымогать у вас деньги. Если их требования не будут выполнены, ваши зашифрованные файлы останутся вне досягаемости.

Недоступен. Потерял.

Нападения на людей не новаторские. И при этом они не заголовки заголовков. Но в 2015 году ФБР получило чуть менее 2500 жалоб, связанных непосредственно с атаками, связанными с вымогательством, что принесло жертвам около 24 миллионов долларов.

Чуть более двух недель назад, новый вариант вымогателей, Петька, возникла. Однако, как только исследователи безопасности начали отправлять предупреждения о возможностях вымогателей и конкретных способах атаки, раздраженный человек взломал шифрование Пети. Это означает, что тысячи потенциальных жертв могут безопасно расшифровать свои файлы, экономя время, деньги и горы разочарования.

Почему Петя отличается

Инфекции вымогателей обычно идут по линейному пути

, После взлома системы программа-вымогатель сканирует весь компьютер

и начинает процесс шифрования. В зависимости от варианта вымогателей

сетевые местоположения также могут быть зашифрованы. После завершения процесса шифрования вымогатель доставляет пользователю сообщение, информирующее его об их возможностях: заплатить или проиграть

,

Недавние изменения в программах-вымогателях привели к тому, что личные файлы пользователей игнорировались, вместо этого они решили зашифровать таблицу основных файлов (MFT) диска C:, что фактически делает компьютер бесполезным.

Основная таблица файлов

Петя был широко распространен через вредоносную почтовую кампанию.

«Жертвы получат электронное письмо с просьбой выглядеть и читать как служебное послание от« заявителя », ищущего должность в компании. Это дало бы пользователям гиперссылку на место хранения Dropbox, которое предположительно позволило бы пользователю загрузить биографические данные заявителя (CV) ».

После установки Петя начинает заменять основную загрузочную запись (MBR). MBR — это информация, хранящаяся в первом секторе жесткого диска, содержащая код, который находит активный первичный раздел. Процесс перезаписи препятствует нормальной загрузке Windows, а также предотвращает доступ к безопасному режиму.

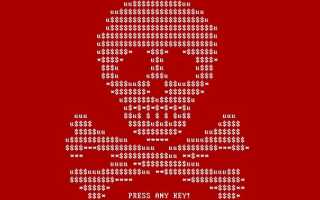

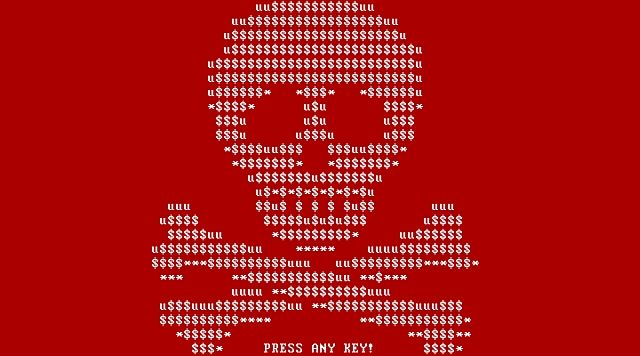

Как только Петя перезаписывает MBR, он шифрует MFT, файл, найденный в разделах NTFS, содержащий критическую информацию обо всех остальных файлах на диске. Затем Петя принудительно перезагружает систему. При перезагрузке пользователь обнаруживает поддельное сканирование CHKDSK. Хотя сканирование, по-видимому, обеспечивает целостность тома, верно и обратное. Когда CHKDSK завершится и Windows попытается загрузить, измененная MBR отобразит череп ASCII с ультиматумом, чтобы заплатить выкуп, обычно в биткойнах.

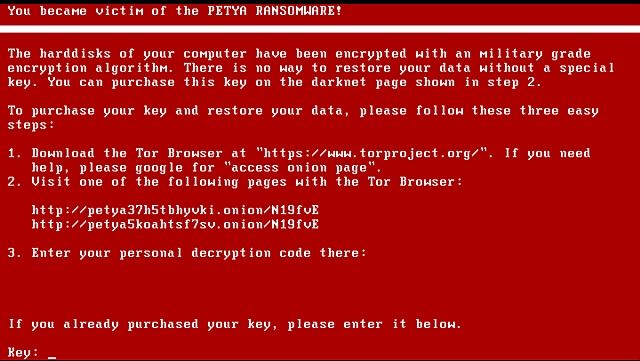

Цена восстановления составляет примерно 385 долларов США, хотя она может меняться в зависимости от курса обмена биткойнов. Если пользователь решает игнорировать предупреждение, выкуп биткойна удваивается. Если пользователь продолжает сопротивляться попытке вымогательства, автор программы-вымогателя Petya удалит ключ шифрования.

Хак-Петя Миссия

Там, где дизайнеры-вымогатели обычно крайне осторожны в выборе шифрования, автор Пети «ускользнул». Неизвестный программист понял, как взломать шифрование Пети после того, как «пасхальный визит к моему тестю втянул меня [его] в этот беспорядок» «.

Взломщик способен выявить ключ шифрования, необходимый для разблокировки зашифрованной основной загрузочной записи, выпуская системные файлы. Чтобы восстановить контроль над файлами, пользователям сначала необходимо удалить зараженный жесткий диск с компьютера и подключить его к другому рабочему компьютеру. Затем они могут извлечь несколько строк данных для ввода в инструмент.

Извлечь данные сложно, требуя специальных инструментов и знаний. К счастью, сотрудник Emsisoft Фабиан Восар (Fabian Wosar) создал специальный инструмент для решения этой проблемы, сделав «фактическую расшифровку более удобной для пользователя». Вы можете найти Petya Sector Extractor здесь. Загрузите и сохраните его на рабочем столе компьютера, используемого для исправления.

Могут ли «журналисты» начать делать уроки? Я не несу ответственности за расшифровку Пети. Кредит @leo_and_stone.

— Фабиан Восар (@fwosar) 15 апреля 2016 г.

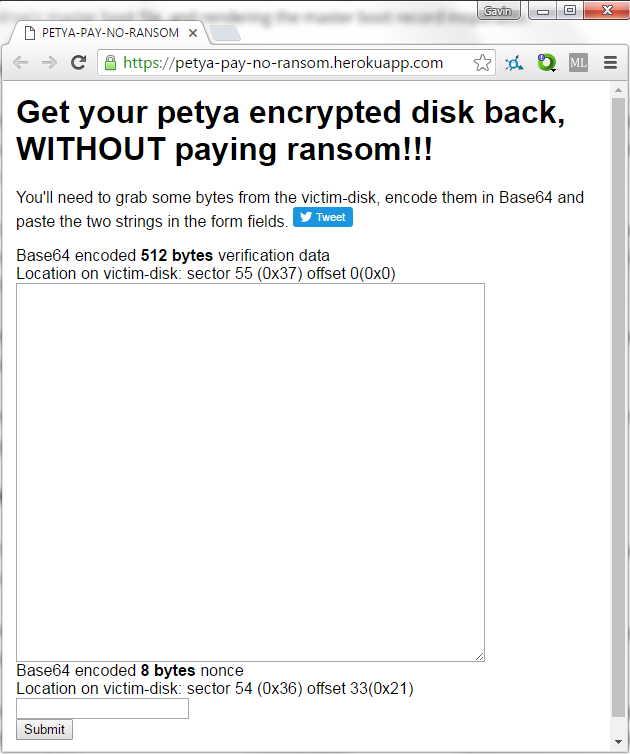

Инструмент Wosar извлекает 512 байт, требуемых для взлома Пети, «начиная с сектора 55 (0x37h) со смещением 0 и 8-байтового одноразового значения из смещения сектора 54 (0x36): 33 (0x21)». Как только данные извлечены , инструмент преобразует его в необходимую кодировку Base64. Затем его можно ввести на веб-сайте «Петя без оплаты выкупа».

Я просто предоставил небольшой ~ 50-строчный инструмент, который делает фактическое дешифрование более удобным для пользователя.

— Фабиан Восар (@fwosar) 15 апреля 2016 г.

После того как вы сгенерировали пароль для расшифровки, запишите его. Теперь вам нужно заменить жесткий диск, а затем загрузить зараженную систему. Когда появится экран блокировки Пети, вы можете ввести свой ключ дешифрования.

Подробное руководство по извлечению строки данных, вводу преобразованных данных на веб-сайт и созданию пароля для расшифровки можно найти здесь.

Расшифровка для всех?

Комбинация шифровального взлома leo-stone и экстрактора Petya Sector Extractor от Fabian Wosar — все для приятного чтения. Любой, кто обладает техническими знаниями и ищет решение для своих зашифрованных файлов, может получить шанс восстановить контроль над своими данными.

Теперь решение стало проще, и те пользователи, у которых нет технических знаний, могут по возможности отвезти свою зараженную систему в местную ремонтную мастерскую и проинформировать техников о том, что нужно делать, или, по крайней мере, что они считают нужным делать.

Однако, несмотря на то, что путь к исправлению этого конкретного варианта вымогателя стал намного проще, вымогатель все еще остается серьезной, постоянно развивающейся проблемой, стоящей перед каждым из нас.

, И, несмотря на то, что этот путь легче найти и легче следовать, авторы вымогателей знают, что подавляющее большинство пользователей просто не будут надеяться на расшифровку файлов — их единственный шанс на восстановление с помощью холодного, жесткого и не отслеживаемого Биткойна.

Несмотря на их первоначальное ошибочное кодирование, я уверен, что авторы вымогателей Petya не сидят без дела, жалеть себя. Теперь, когда этот метод взлома и расшифровки набирает обороты, они, вероятно, работают над обновлением своего кода, чтобы отключить решение, закрывая дверь для восстановления данных еще раз.

Вы были жертвой вымогателей? Вам удалось восстановить ваши файлы, или вы заплатили выкуп? Дайте нам знать ниже!