Содержание

Вы ведете личный блог? Возможно, вы являетесь частью продолжающегося бума блогов. Если вы умеете хорошо писать, делать красивые снимки и привлекать внимание аудитории, в ведении блога много денег. Это также зависит от того, о чем вы пишете. Однако, независимо от того, имеете ли вы 10 миллионов просмотров в месяц или всего 10, ваш блог все еще может стать целью для хакеров.

Относительная легкость взлома некоторых блоговых платформ делает их непривлекательным фруктом для некоторых недобросовестных людей. Кроме того, существует множество методов взлома для самых популярных блоговых платформ, таких как WordPress. Я собираюсь показать вам некоторые из наиболее распространенных, а также относительно новую игру из руководства хакера.

Социальная инженерия Chrome Font

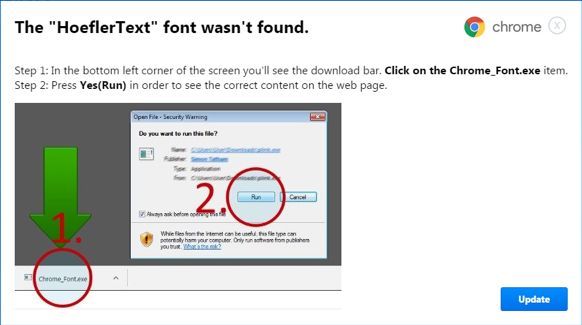

Ряд веб-сайтов был взломан с помощью взлома, который изменяет внешний вид текста. Атака использует JavaScript для изменения

рендеринг текста, заставляющий отображать искаженное сочетание символов вместо содержимого сайта. Затем пользователю предлагается обновить «языковой пакет Chrome», чтобы решить проблему.

Процесс заражения довольно прост. Если потенциальная жертва удовлетворяет ряду критериев, включая целевую страну и язык, и User-Agent (подтверждено, что Chrome работает в Windows), JavaScript-код вставляется на страницу. Затем появляется одно из двух потенциальных диалоговых окон, объясняющих, что шрифт «HoeflerText» не найден », а также один параметр: Обновить.

Диалоговые окна представляют собой тщательно собранные приманки, но я подробно остановлюсь на этом чуть позже.

Выбор обновления автоматически загружает зараженный файл. Конечно, если пользователь не выполняет файл, компьютер остается свободным от заражения. Тем не менее, сценарий создает поддельную проблему, заманивая пользователя к взаимодействию с диалоговым окном. Это классическая уловка социальной инженерии, гарантированно заманчивая в ловушку многочисленных пользователей.

Что скрывает файл?

Этот эксплойт был на радаре с декабря 2016 года, когда исследователь безопасности @Kafeine узнал о взломанном веб-сайте. Рассматриваемый веб-сайт доставлял зараженные данные пользователям. «Компания следующего поколения по кибербезопасности» ProofPoint поделилась подробным анализом и анализом взлома и потенциальной уязвимости.

Взгляните на EITest и его недавно добавленную схему социальной инженерии «Chrome Font» .https: //t.co/bWIEoDjyYA pic.twitter.com/Tcmd5whMtK

— Кафейне (@kafeine) 17 января 2017 г.

Их анализ детализирует обширную и динамичную экосистему угроз, которая нацелена на несколько стран. Полезная нагрузка представляет собой тип вредоносного ПО для рекламы, известного как Fleercivet. Вредоносное мошенничество с рекламой используется для перенаправления пользователей на веб-сайты, а затем автоматически нажимает на отображаемую там рекламу. После установки зараженная система начинает самостоятельно просматривать Интернет в фоновом режиме.

Почему это отличается?

Взломы социальной инженерии становятся все более частыми

, Этот хак известен своей специфической ориентацией на пользователей Chrome в сочетании с подробными приманками.

Первое диалоговое окно приманки информировало пользователя о том, что «шрифт HoeflerText не найден». Чтобы добавить аутентичность приманке, в поле добавляются сведения о предполагаемом текущем наборе шрифтов Chrome. Конечно, ваша версия будет выглядеть устаревшей, побуждая пользователя нажать кнопку «Обновить».

Второе диалоговое окно приманки содержит практически одинаковый текст, но использует другое форматирование, включая изображение, чтобы «помочь» пользователю в поиске вредоносного файла.

Субъектам угрозы все труднее заразить число систем, необходимых для сохранения прибыльности. Поэтому они обращаются к самому слабому звену в цепи безопасности: людям.

Другие хаки доступны

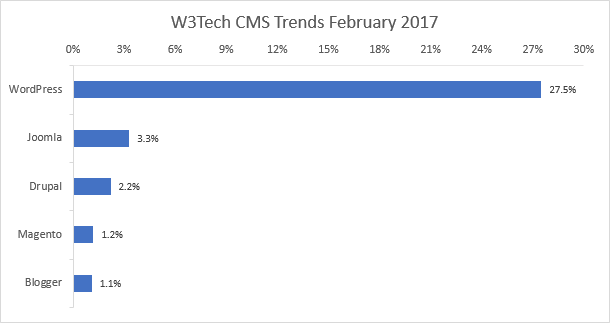

Есть миллиарды сайтов. В феврале 2017 года WordPress заполучил около 27,5% Интернета. Joomla, Drupal, Magento и Blogger объединяются, чтобы получить еще 8,9 процента. Огромное количество сайтов, работающих на этих системах управления контентом, делает их огромной целью. (Если мы округляем общее количество сайтов в Интернете до одного миллиарда, 364 миллиона из них работают на одной из вышеуказанных CMS. Это грубое упрощение.)

Изображение предоставлено: W3Tech

Изображение предоставлено: W3Tech

Аналогичным образом, количество сайтов, управляемых неквалифицированными и любительскими веб-мастерами, представляет собой легкую цель для опытных хакеров. Тем не менее, большое количество профессиональных сайтов одинаково уязвимы

,

Почему мой блог взломали?

Ваш блог был взломан в какой-то момент? Есть несколько общих причин, почему.

- Безопасность — Ваш компьютер был взломан, и вы потеряли данные для входа злоумышленнику. Это могло произойти из любого количества векторов атаки.

- Стороннее приложение — Сторонние дополнения, расширения и виджеты могут легко стать уязвимостью. Огромное количество из них затрудняет охрану полиции, хотя эксплойты обычно исправляются быстро

,

- Сервер скомпрометирован — Для экономии средств миллионы сайтов размещаются на «общих» серверах. Он позволил создать ультра-дешевый веб-хостинг, но также дает хакерам возможность взломать несколько сайтов.

- Фишинг — Фишинговые письма по-прежнему остаются одними из самых популярных

методы доставки вредоносных программ, благодаря их постоянной эффективности. Очень популярный блог может получать целевые фишинговые электронные письма

, с учетом владельца сайта или авторов.

- Вы обновили? — Устаревшая CMS или устаревшее расширение, аддон или виджет — отличная точка входа для злоумышленника.

,

- Безопасность сайта — Небольшие блоги, вероятно, будут полагаться на надежную генерацию пароля

и просто быть осторожным. Более крупные сайты должны иметь дополнительные протоколы безопасности для смягчения потенциальных атак кибербезопасности.

«ЭлТест» идет по моему пути?

Честно говоря, кто знает? Взломщик замены шрифта Chrome был напрямую связан с цепочкой заражения «ElTest». Цепочка заражения обычно связана с вымогателями и комплектами эксплойтов

, и был активен с 2014 года. Для цепочки нет четкого пути, только для поиска уязвимых сайтов и раскрытия их пользователей.

Разоблачение кампании #EITest https://t.co/ApFiGdRqQA pic.twitter.com/RQflK4Rqu8

— Кристофер Лоусон (@LowsonWebmin) 30 января 2017 г.

Имея это в виду, всегда стоит учитывать безопасность вашего сайта

, Работа с пунктами, которые мы рассмотрели в предыдущем разделе, поможет вам обезопасить себя. Как мы уже видели, люди часто являются самым слабым звеном в цепи безопасности. Будь то потому, что мы забыли обновить нашу CMS или антивирус, или потому что мы были обмануты атакой социальной инженерии

Мы должны серьезно относиться к ответственности нашей кибербезопасности.

Вы испытали взлом блога или веб-сайта? Что случилось с вашим сайтом? Достаточно ли у вас безопасности, или вы были скомпрометированы в другом месте? Дайте нам знать ваш опыт ниже!