Содержание

- 1 Что такое Защитник Windows?

- 2 Что такое Windows PowerShell?

- 3 Как запустить Windows PowerShell в режиме администратора

- 4 Командлеты Defender PowerShell и их использование

- 5 Получение помощи от PowerShell, когда вы застряли

- 6 Несколько стандартных операций в PowerShell для управления Защитником Windows

- 7 Доступ к базе данных определений сигнатур вредоносных программ Защитника Windows с помощью PowerShell

Защитник Windows теперь может быть полностью описан как антивирус после выпуска Windows 10. Как и любой антивирус, Защитник Windows имеет определение базы данных, которое он использует для выявления и блокирования или удаления угроз или вредоносных программ. Определение базы данных — это набор сигнатур вредоносных программ, которые антивирус был запрограммирован для идентификации. Если определенная подпись идентифицируется с определенной программой, то эта программа помечается как угроза безопасности. Теперь Windows PowerShell позволяет вам заглянуть под капот и увидеть движок, на котором работает Защитник Windows. Вы можете сделать намного больше без особых усилий.

В этом руководстве будет кратко объяснено, что такое Защитник Windows и Windows PowerShell. Затем он кратко расскажет о том, как работает Windows PowerShell и как использовать PowerShell для управления Защитником Windows. Наконец, мы увидим, как мы можем использовать PowerShell, чтобы увидеть, какие вирусы может определить Защитник Windows, изучив его базу данных определений сигнатур.

Что такое Защитник Windows?

Защитник Windows — это защита от вредоносных программ, которая включена в Windows и встроена в нее. Это программное обеспечение помогает выявлять и удалять вирусы, шпионское ПО и другие вредоносные программы. Защитник Windows работает в фоновом режиме и уведомляет вас, когда вам нужно предпринять определенные действия. Тем не менее, вы можете использовать его в любое время для поиска вредоносных программ, если ваш компьютер не работает должным образом, или если вы нажали подозрительную ссылку в Интернете или в сообщении электронной почты.

Защитник Windows, по-видимому, рассчитан на переход в современное приложение Windows через несколько лет с похожим пользовательским интерфейсом. Защитник Windows впервые появился как антивирусная утилита для Windows XP. Начиная с версии Vista, она была встроена во все ОС Microsoft для защиты от вредоносного программного обеспечения. До Windows 8 Защитник Windows защищался от шпионских программ. Он включал в себя ряд агентов безопасности в режиме реального времени, которые отслеживали некоторые общие области Windows на предмет изменений, которые могли быть вызваны шпионским ПО. Также включена возможность легко удалять установленное программное обеспечение ActiveX.

В Windows 8 Защитник Windows был объединен с другим антивирусным продуктом — Microsoft Security Essentials — и теперь он стал полнофункциональным антивирусным программным обеспечением. В Windows 10 настройками Защитника Windows управляет приложение «Настройки», доступ к которому осуществляется через «Настройки». Windows 10 Anniversary Update теперь позволяет отображать всплывающие уведомления и объявлять результаты сканирования, даже если вирусы не обнаружены.

Основным преимуществом Defender является простота использования, он уже предустановлен в Windows, включен по умолчанию и практически не требует ручной настройки. Это также очень легкое приложение, которое не будет беспокоить вас всплывающими окнами.

Что такое Windows PowerShell?

Windows PowerShell — это оболочка, разработанная Microsoft для целей автоматизации задач и управления конфигурацией. Эта мощная оболочка основана на .NET Framework и включает оболочку командной строки и язык сценариев. Изначально PowerShell был только компонентом Windows. Он был сделан с открытым исходным кодом и кроссплатформенным 18 августа 2016 года. Это означает, что любой может разрабатывать команды для использования с PowerShell.

Защитник Windows всегда имел версию для командной строки, которую можно запустить в обычном окне командной строки. Однако в Windows 10 есть командлеты для Защитника Windows.

Командлет (произносится как команда-let) — это облегченная команда, которая используется в среде Windows PowerShell. Среда выполнения Windows PowerShell вызывает эти командлеты в контексте сценариев автоматизации, предоставляемых в командной строке. Среда выполнения Windows PowerShell также вызывает их программно через API-интерфейсы Windows PowerShell (интерфейс прикладных программ). Командлеты выполняют действие и обычно возвращают объект Microsoft .NET Framework следующей команде в конвейере. Как и любое другое действие командной строки, для возврата результатов должен существовать командлет, в противном случае будет отображена ошибка.

Как запустить Windows PowerShell в режиме администратора

Вы можете запустить PowerShell, набрав «PowerShell» в Бежать Окно, но это не совсем порезать. Это связано с тем, что этот метод не запускает PowerShell в режиме администратора, а без режима администратора вы ограничены в том, что вы можете сделать из-за разрешений. Вот способы запустить PowerShell в режиме администратора.

- В Windows 10, самый простой и быстрый способ сделать это — запустить File / Windows Explorer, открыть любую папку, опустить файл меню, перейдите к Откройте Windows PowerShell, а затем выберите Откройте Windows PowerShell от имени администратора команда.

- Другой вариант — перейти в папку C: \ Windows \ System32 \ WindowsPowerShell \ v1.0 или же любая версия имеется в наличии. Щелкните правой кнопкой мыши файл с именем PowerShell.exe и откройте как администратор. Файл с именем PowerShell_ise.exe обеспечивает PowerShell в графическом интерфейсе пользователя, а не в командной строке, но они оба работают одинаково, используя одни и те же командлеты.

- Последний вариант — открыть Командная строка как администратор и использовать его, чтобы открыть PowerShell. Идти к Пуск> Все приложения / Все программы> Система Windows / Аксессуары> Щелкните правой кнопкой мыши на Командная строка а также запустить от имени администратора. В появившемся окне командной строки введите «PowerShell» и ударил Войти. Путь изменится на «PS C: \ Windows \ System32>». Это означает, что вы готовы использовать среду PowerShell.

Командлеты Defender PowerShell и их использование

Мы говорили о том, что такое командлеты, так как вы их используете? Вам просто нужно ввести эти команды в окно PowerShell.

Windows PowerShell предоставляет 12 командлетов для Защитника Windows. Чтобы увидеть их, просто введите Get-Command -Module Defender в окно командной строки PowerShell и нажмите Enter. Вот полный список командлетов для Защитника Windows.

| последовательный | Командлет | Описание |

| Надстройка MpPreference | Изменяет настройки Защитника Windows. | |

| Get-MpComputerStatus | Получает состояние антивирусного программного обеспечения на компьютере. | |

| Get-MpPreference | Получает настройки для сканирования и обновлений Защитника Windows. | |

| Get-MpThreat | Получает историю угроз, обнаруженных на компьютере. | |

| Get-MpThreatCatalog | Получает известные угрозы из каталога определений. | |

| Get-MpThreatDetection | Получает активные и прошлые вредоносные угрозы, обнаруженные Защитником Windows. | |

| Remove-MpPreference | Удаляет исключения или действия по умолчанию. | |

| Remove-MpThreat | Удаляет активные угрозы с компьютера. | |

| Set-MpPreference | Настройка параметров сканирования и обновлений Защитника Windows. | |

| Запуск MpScan | Запускает сканирование на компьютере. | |

| Запуск MpWDOScan | Запуск автономного сканирования Защитника Windows. | |

| Update-MpSignature | Обновляет определения анти-вредоносных программ на компьютере. |

Получение помощи от PowerShell, когда вы застряли

PowerShell содержит собственную обширную справочную систему на основе консоли. Если вы застряли или просто хотите получить помощь, описание или примеры использования командлета, используйте эти команды для получения информации.

| Get-Help -Detailed | Это даст вам подробное описание того, с чем связан командлет и что он делает, включая необходимые параметры. |

| Get-Help -Examples | Эта команда предоставит вам примеры использования командлета. |

| Get-Help -Full | Это даст подробное описание, включая примеры. |

Если вы не можете получить какую-либо информацию, вам придется обновить файлы справки командлета Защитника Windows. Чтобы обновить меню справки, введите эту команду в окне Windows PowerShell Update-Help и подождите несколько минут для загрузки и установки последних файлов справки.

Несколько стандартных операций в PowerShell для управления Защитником Windows

Запуск MpScan Командлет в приглашении PowerShell позволяет запустить сканирование в вашей системе. Это сканирование Защитника Windows, которое вы можете запустить на своем компьютере с помощью Windows PowerShell.

- FullScan — это сканирование выполняется для всех файлов на вашем компьютере, а также для системного реестра и текущих запущенных приложений. Просто используйте эту команду для полной проверки: Start-MpScan -ScanType QuickScan

- QuickScan — это позволит провести анализ только тех областей, которые наиболее вероятно могут быть заражены вредоносным ПО. Для быстрого сканирования используйте следующую команду: Start-MpScan -ScanType FullScan

- CustomScan — выборочная проверка позволит пользователю выбрать папки и диски для сканирования. Параметр пути необходим для этого сканирования. Вот пример командлета для запуска пользовательского сканирования: Start-MpScan -ScanPath C: \ Users \ User1 \ Downloads

Если вы хотите проверить наличие новых обновлений определений сигнатур вирусов и обновить Защитника Windows, воспользуйтесь командой: Update-MpSignature

Чтобы отобразить текущий статус Защитника Windows — включенные параметры, дату и версию определения вируса, время последнего сканирования и др. — введите эту команду в PowerShell: Get-MpComputerStatus

Если вы хотите отключить защиту Защитника в реальном времени, используйте команду: Set-MpPreference -DisableRealtimeMonitoring $ true

Существует намного больше и даже сложных командлетов Защитника Windows, но эта страница не будет вникать в это. Теперь, когда вы знаете основные командлеты защитника Windows, мы рассмотрим, как получить представление о базе данных определений подписи Защитника Windows.

Доступ к базе данных определений сигнатур вредоносных программ Защитника Windows с помощью PowerShell

База данных определений сигнатур Защитника Windows сообщает вам, что Защитник Windows может идентифицировать как угрозу и успешно нейтрализовать ее. Get-MpThreatCatalog Командлет позволит вам сделать это. Весь список будет длинным и будет генерироваться с невероятной скоростью на вашем экране. Тем не менее, вы могли бы найти время, чтобы найти то, что вы ищете, а что может отсутствовать. Просто введите эту команду в командной строке PowerShell и нажмите Enter.

Get-MpThreatCatalog

Вы можете использовать кнопку Pause / Break на вашем ПК, чтобы временно приостановить вывод. Чтобы полностью остановить или отменить создание всего списка, нажмите Ctrl + C. Если вы сделаете одно из двух, вы увидите запись для каждой угрозы в базе данных с шестью полями. Вот пример:

CategoryID: 4

SeverityID: 5

ThreatID: 5145

ThreatName: TrojanDownloader: Win32 / Zlob.CH

TypeID: 0

PsComputerName:

Давайте кратко рассмотрим, что означает каждое поле.

CategoryID: Это будет указывать тип вредоносного ПО / угрозы в списке. Вот известные значения и тип угрозы / вредоносного ПО, на которое они указывают:

| Я БЫ | Тип вредоносного ПО |

| Недействительным | |

| 1 | Adware |

| 2 | Spyware |

| 3 | Passwordstealer |

| 4 | TrojanDownloader |

| 5 | червяк |

| 6 | Черный ход |

| 7 | Remoteaccesstrojan |

| 8 | троянский |

| 9 | Emailflooder |

| 10 | Keylogger |

| 11 | Dialer |

| 12 | Monitoringsoftware |

| 13 | Browsermodifier |

| 14 | печенье |

| 15 | Browserplugin |

| 16 | Aolexploit |

| 17 | Нукер |

| 18 | Securitydisabler |

| 19 | Jokeprogram |

| 20 | Hostileactivexcontrol |

| 21 | Softwarebundler |

| 22 | Stealthnotifier |

| 23 | Settingsmodifier |

| 24 | Панель инструментов |

| 25 | Remotecontrolsoftware |

| 26 | Trojanftp |

| 27 | Potentialunwantedsoftware |

| 28 | Icqexploit |

| 29 | Trojantelnet |

| 30 | Filesharingprogram |

| 31 | Malware_Creation_Tool |

| 32 | Remote_Control_Software |

| 33 | Инструмент |

| 34 | Trojan_Denialofservice |

| 36 | Trojan_Dropper |

| 37 | Trojan_Massmailer |

| 38 | Trojan_Monitoringsoftware |

| 39 | Trojan_Proxyserver |

| 40 | Вирус |

| 42 | Известен |

| 43 | неизвестный |

| 44 | Spp |

| 45 | Поведение |

| 46 | уязвимость |

| 47 | политика |

SeverityID: Это шкала от 1 до 5, которая определяет, насколько опасна угроза, 5 — самая высокая. Вот что они имеют в виду.

| Я БЫ | Строгость |

| неизвестный | |

| 1 | Низкий |

| 2 | умеренный |

| 4 | Высоко |

| 5 | Серьезный |

ThreatID: Это номер, который был назначен вредоносной программе / угрозе в качестве формы идентификации.

ThreatName: Это имя, данное вредоносной программе, соответствует номеру ThreatID.

TypeID: Значение TypeID указывает, как Защитник Windows идентифицирует вредоносное ПО. Это известная или неизвестная угроза? Вот значения и что они значат.

| Я БЫ | Метод идентификации |

| Известная плохая угроза | |

| 1 | Мониторинг поведения |

| 2 | Неизвестная угроза |

| 3 | Известная хорошая угроза |

| 4 | Угроза сетевой инспекционной системы (NIS) |

Вы можете заметить, что все угрозы, которые появляются на вашем экране, относятся к типу (0). Это связано с тем, что большинство определений подписей, которые уже были добавлены, были исследованы, а тип угрозы, которую они представляют, был задокументирован.

PsComputerName: Имя компьютера, на котором выполняется действие. Обычно это будет пустым, если вы не в сети и по простой причине, что эта база данных является каталогом, а не деятельностью.

То, что нужно запомнить

- Определения сигнатур — довольно большой каталог, поэтому может потребоваться некоторое время, прежде чем вы увидите какие-либо сгенерированные данные на экране. Потерпи.

- Поскольку база данных огромна, она может забить вашу память. Однако у командлетов есть ограничение на объем используемой ими памяти, и вы, скорее всего, увидите следующее сообщение: «ПРЕДУПРЕЖДЕНИЕ. Использование памяти командлетом превысило уровень предупреждения». PowerShell может восстановиться и продолжить процесс или просто вернуться к быстрый конвейер. Потерпи. В противном случае вы можете отменить событие, нажав Ctrl + C.

- Если ваш экран становится слишком загруженным, введите команду «CLS», чтобы очистить экран. Это также улучшит использование памяти.

Запрос к базе данных определений подписи Защитника Windows

Запрос — это просто запрос уточненной информации / данных, который соответствует определенным критериям из базы данных. Мы видели, как выглядит база данных определений Защитника Windows. Теперь мы знаем, что это чрезвычайно огромная база данных. Но вы всегда можете сократить объем отображаемой информации, добавив несколько параметров в командлет. Вот несколько примеров того, как вы можете это сделать.

- Чтобы просмотреть все записи в базе данных для наиболее серьезных вредоносных программ, используйте этот командлет:

Get-MpThreatCatalog | where-object {$ _. SeverityID -eq «5»}

Значение «5» будет возвращать определения только с уровнем серьезности 5.

- Защитник Windows может определить несколько типов вредоносных программ. Чтобы сосредоточиться только на одном типе, вам нужно будет передать параметр TypeID или, что более удобно, параметр ThreatName. Примером может быть просмотр только угроз, известных как вирусы. Просто введите это в окно командной строки PowerShell:

Get-MpThreatCatalog | where-object {$ _. ThreatName -Match «^ Virus. *»}

Вы также можете использовать более одного критерия для запроса базы данных. Допустим, например, вам нужно увидеть все вирусы с строгость из 5 Просто введите эту команду в окно PowerShell:

Get-MpThreatCatalog | where-object {$ _. SeverityID -eq «5»} | where-object {$ _. ThreatName -Match «^ Virus. *»}

Таким образом, вы можете иметь еще несколько критериев запроса, чтобы сузить отображаемую информацию.

- Даже после запроса к вашей базе данных вы можете обнаружить, что на вашем экране отображается много данных. Если вы предпочитаете видеть вывод на экране по одной странице за раз, введите в командной строке PowerShell следующую команду:

Get-MpThreatCatalog | where-object {$ _. SeverityID -eq «5»} | выберите ThreatName | Больше

Или же

Get-MpThreatCatalog | where-object {$ _. SeverityID -eq «5»} | where-object {$ _. ThreatName -Match «^ Virus. *»} | выберите ThreatName | Больше

Эта командная строка направляет вывод в больше команд, который в свою очередь отображает вывод по одной странице за раз. Для перехода на следующую страницу нажмите [Пробел]. Если вы нажмете [Войти], экран будет перемещаться по одной строке за раз. Это сэкономит вам много времени на ожидание, необходимое для одновременного отображения всех данных, прежде чем вы сможете начать просмотр и просмотр результатов.

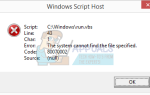

Есть намного больше команд, которые вы можете использовать, чтобы сузить ваш запрос. Используя информацию и примеры, которые мы перечислили, вы сможете легко это сделать. Помните, что версия Защитника Windows и версия Windows PowerShell определят, сможете ли вы использовать командлеты для Защитника Windows. Это было проверено для Windows 10. На странице поддержки Microsoft указано, что это доступно для Windows Server 2016 и Windows 10. Похоже, что розничная версия (не обновленная) Windows 7 не распознает эти командлеты. На самом деле PowerShell в Windows 7 будет выдавать ошибки или возвращать пробелы при вводе этих командлетов. Обновление этих двух приложений (Defender и PowerShell) может вернуть вас в нужное русло.