Содержание

Уязвимость GHOST является недостатком жизненно важной части каждого крупного дистрибутива Linux. Теоретически, это может позволить хакерам получить контроль над компьютерами без имени пользователя или пароля.

Сказав это, необходимо помнить несколько ключевых моментов:

- Недостаток никогда не использовался в дикой природе — только в экспериментах исследователей безопасности.

- Сейчас есть патчи для каждого крупного дистрибутива Linux.

- Если вы регулярно устанавливаете обновления безопасности или используете дистрибутив

Вам не о чем беспокоиться. Установите последние обновления, и вы охвачены (обновления потребуют перезагрузки, но не откладывайте это).

- Если вы используете устаревший выпуск дистрибутива Linux, который больше не получает обновлений безопасности, вы, вероятно, уязвимы для GHOST (и множества других эксплойтов).

Странно, но современные уязвимости безопасности имеют названия брендов, предназначенные для повышения осведомленности — недавний пример Heartbleed

, с ярким названием и красным логотипом. Бренды помогают скрывать ошибки в новостях, помогая быстро исправлять проблемы.

GHOST привносит эту тенденцию в мир Linux благодаря усилиям Qualys. Они наняли пиар-команду, чтобы обнародовать свою роль в поиске ошибки, и многие считают, что она преувеличена.

Мы доберемся до этого. Во-первых, вот что это за ошибка, на что она влияет и что она может рассказать нам о том, как происходят обновления безопасности для Linux.

Что такое призрак?

GHOST — это недостаток glibc, библиотеки, которая поставляется с большинством дистрибутивов Linux и необходима для запуска практически всех программ. GHOST сам по себе является недостатком функции «gethostbyname * ()» в glibc, которую приложения используют для преобразования веб-адреса в IP.

Вот где GHOST получил свое имя: GetHOSTname.

Ошибка создает переполнение буфера, что позволяет потенциальным хакерам запускать код без учетных данных. Доказательство концепции Qualys сделало это, отправив код на сервер электронной почты — возможны другие варианты использования.

Интересно, что этот недостаток был исправлен в 2013 году, но в то время не представлял угрозу безопасности.

Если ошибка была исправлена несколько лет назад, почему это проблема сейчас?

В основном, потому что никто не заметил, что ошибка была проблемой безопасности — это означает, что обновление не было отправлено многим пользователям.

Linux-дистрибутивы представляют собой сборник самых разных пакетов. Для пользователя это означает программное обеспечение, такое как Firefox, и настольные среды, такие как Gnome, но это только верхушка айсберга. Множество других программ и библиотек, включая glibc, делают Linux тем, чем он является за кулисами. У всех этих проектов есть свои команды, которые регулярно выпускают свои обновления.

Есть много дистрибутивов Linux там

и все они имеют разные подходы к распространению этих обновлений для своих пользователей. Например, постоянно обновляемые дистрибутивы постоянно обновляются. Это означает, что пользователи таких дистрибутивов, как Arch, находятся в безопасности с 2013 года.

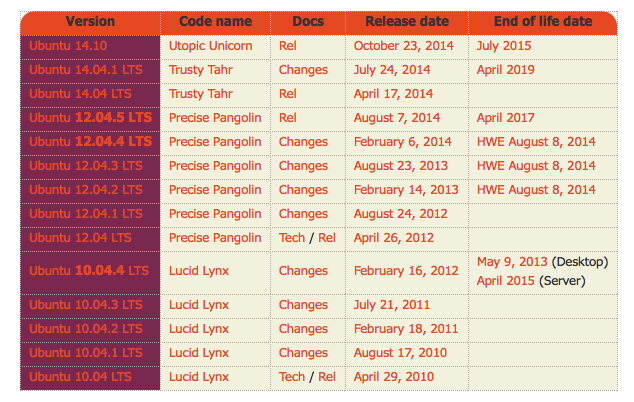

Ubuntu, чтобы использовать другой пример, видит, что новая версия выпускается каждые шесть месяцев. Эти выпуски обычно обновляют все пакеты, которые получают обновления безопасности только после этого. Это означает, что версии Ubuntu, выпущенные в 2014 году или позже, никогда не были уязвимы для GHOST, но пользователи Ubuntu 12.04 LTS были (по крайней мере, до тех пор, пока обновление безопасности не исправило ошибку).

По словам Symantec, уязвимые версии включают в себя:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- S.u.S.E. Linux 7.1

- Debian Linux 6.0

Интересно, что разработчики ChromeOS заметили этот недостаток в начале 2014 года и по этой причине сами его исправили. Мир Linux, похоже, не заметил.

Я должен беспокоиться?

Вероятно, нет: обновления были отправлены во все основные дистрибутивы, а сама ошибка была преувеличена, по мнению экспертов по безопасности. Чтобы процитировать Павана Кингера в Trend Micro:

«В совокупности, риск фактических эксплойтов, нацеленных на GHOST, относительно невелик по сравнению с другими уязвимостями, такими как Shellshock или Heartbleed». — Pawan Kinger

И процитировать Джейка Эджа из LWN.net:

«Несмотря на то, что уязвимость GHOST glibc является серьезной, ее также довольно сложно использовать — и она серьезно перегружена». — Джейк Эдж

Конечно, это была уязвимость, которая требовала исправления, но ей, вероятно, не требовалось название бренда и логотип — и вы не должны терять из-за этого много сна.

Чему могут научиться пользователи?

Если существует миф о безопасности, который должен умереть

пользователи Linux не должны беспокоиться о своей безопасности. У каждой операционной системы есть недостатки безопасности, и Linux (хотя и достаточно безопасный) не является исключением.

И во всех системах один из лучших способов защитить себя — поддерживать все в актуальном состоянии. Итак, подведем итог:

- Всегда устанавливайте патчи безопасности.

- Убедитесь, что версия Linux, запущенная на вашем персональном компьютере или на вашем сервере, все еще получает исправления безопасности. Если это не так, перейдите на новую версию.

Делай эти вещи и у тебя все будет хорошо.

Я хочу знать: вы уже установили обновления? Если нет, доберитесь до этого! Вернитесь, когда вы закончите, и мы можем поговорить об этом и больше в комментариях ниже. Помните: только то, что вы не используете Windows, не означает, что вы полностью безопасны

!

![Как легко выполнять шифрование, дешифрование и подписание с помощью Seahorse [Linux]](https://helpexe.ru/wp-content/cache/thumb/68/e28f2bc7f104b68_150x95.png)