Содержание

DirBuster — это многопоточное Java-приложение, разработанное для грубой форсировки каталогов и имен файлов на серверах веб / приложений. Часто случается так, что веб-сервер в состоянии установки по умолчанию на самом деле не выглядит так, что страницы и приложения скрыты внутри. DirBuster пытается найти это. DirBuster ищет скрытые страницы и каталоги на веб-сервере. Иногда разработчики оставляют страницу доступной, но не связанной. DirBuster предназначен для поиска этих потенциальных уязвимостей. Это Java-приложение, разработанное OWASP.

Для разработчика DirBuster может помочь вам повысить безопасность вашего приложения, найдя контент на веб-сервере или в приложении, которое не требуется (или даже не должно быть общедоступным), или помогая разработчикам понять это, просто не ссылаясь на страница не означает, что к ней нельзя получить доступ. В этой статье вы узнаете, как выполнить грубое сканирование на веб-сайте, чтобы найти (возможно, скрытые) каталоги и файлы.

1. Запустите DirBuster

Вы можете запустить приложение DirBuster двумя различными способами:

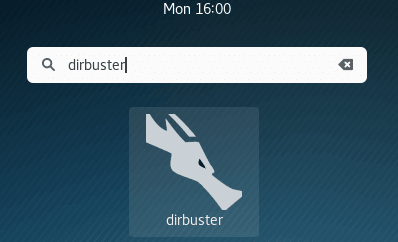

А. Начните со значка «Дирбастер»

Просто найдите и введите DirBuster в меню поиска Kali Linux, в списке приложений должно появиться приложение dirbuster:

Нажмите на значок, и приложение запустится.

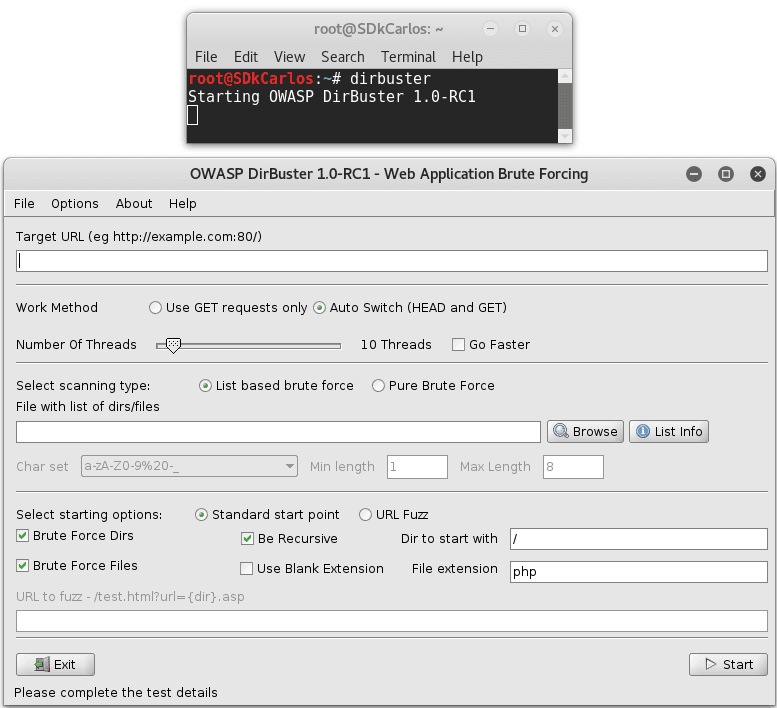

Б. Начните с терминала

Кроме того, вы можете запустить DirBuster с терминала, набрав:

dirbusterИ DirBuster должен начать:

Как вы можете видеть, с любым из предыдущих методов вы должны увидеть пользовательский интерфейс, который позволит вам перечислять файлы и каталоги из веб-адреса в порту 80.

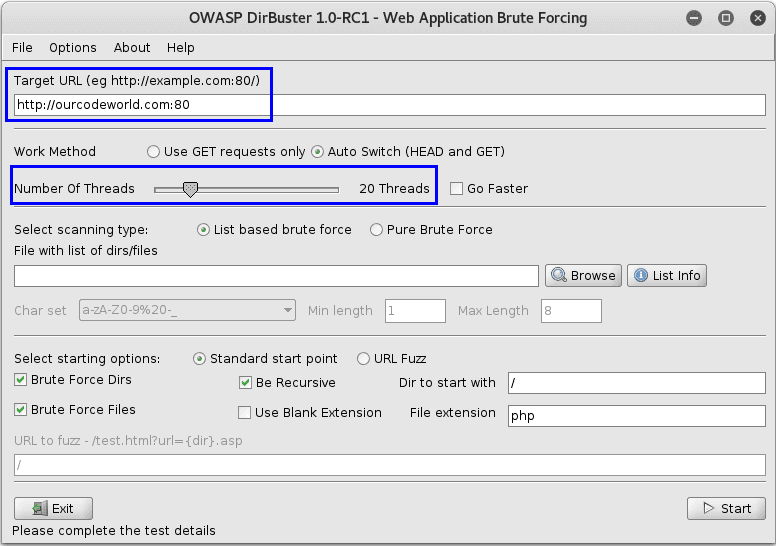

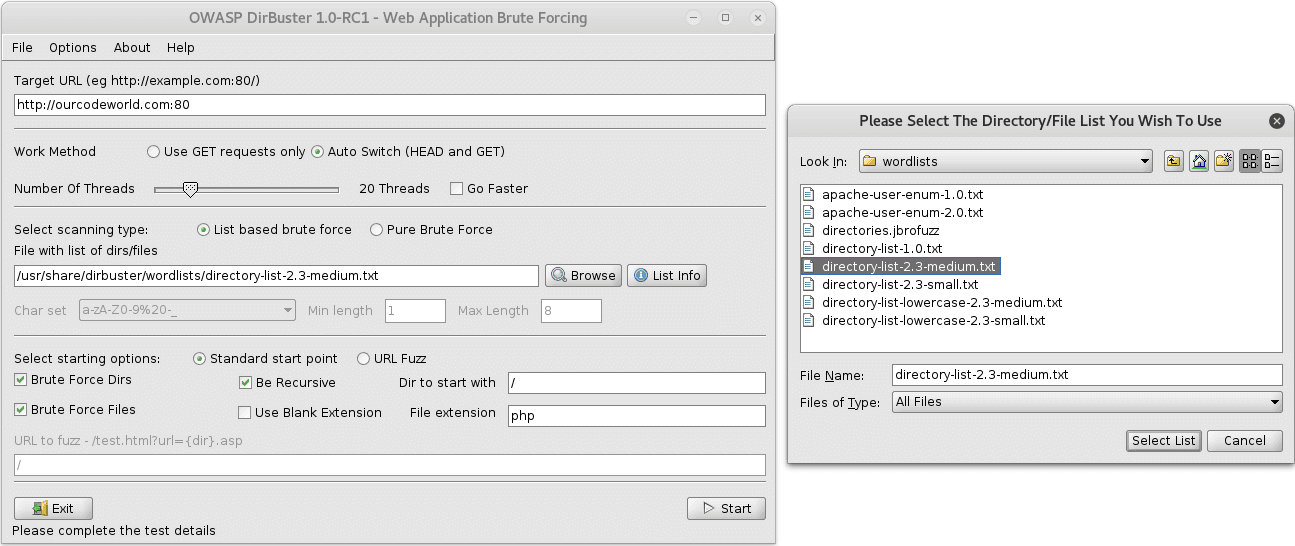

2. Установите целевой URL и количество потоков

Очевидно, вам потребуется указать URL-адрес или IP-адрес веб-сайта, с которого вы хотите получить дополнительную информацию. В этом URL-адресе должен быть указан порт, в котором вы хотите указать сканирование. Порт 80 является основным портом, используемым системой всемирной паутины (www). Веб-серверы открывают этот порт, а затем прослушивают входящие соединения из веб-браузеров. Точно так же, когда веб-браузер получает удаленный адрес (например, site.com или же docs.site.com), предполагается, что удаленный веб-сервер будет прослушивать соединения через порт 80 в этом месте. Чтобы указать порт 80 в URL, вам просто нужно добавить «двойную точку и номер порта в конце URL», например http://site.com:80,

Количество потоков, которые будут использоваться для выполнения перебора, полностью зависит от аппаратного обеспечения вашего компьютера. В этом примере мы собираемся использовать только 20 потоков, поскольку наш компьютер не такой мощный, и мы хотим сделать другие вещи во время сканирования DirBuster:

3. Выберите список возможных каталогов и файлов

Как упоминалось ранее, DirBuster нужен список слов, чтобы начать сканирование методом грубой силы. Но не волнуйтесь, вам не нужно создавать свой собственный список или обязательно искать его в Интернете, поскольку DirBuster уже имеет несколько важных и полезных списков, которые можно использовать для вашей атаки. Просто нажмите на кнопку Браузер и выберите файл списка слов (они обычно расположены в /usr/share/dirbuster/wordlists) который вы хотите использовать для сканирования методом грубой силы:

В этом случае мы будем использовать directory-list-2.3-medium.txt файл.

Заметка

Если вам не хватает включенных словарей DirBuster, вы можете искать больше в Google (в этом репо вы также найдете несколько полезных списков).

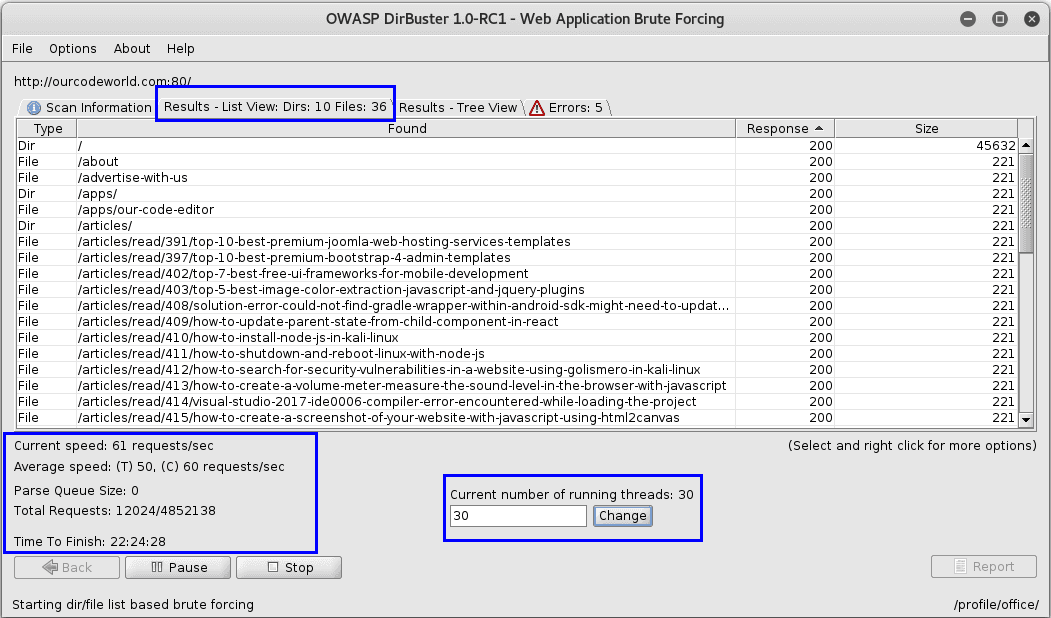

4. Запустите сканирование методом грубой силы

Чтобы запустить сканирование на веб-сайте, просто нажмите кнопку «Пуск» в графическом интерфейсе. На этом шаге DirBuster попытается найти скрытые страницы / каталоги и каталоги в пределах предоставленного URL, тем самым давая другой вектор атаки (например, Поиск несвязанной со страницей администрирования).

Заметка

Вы можете изменить количество потоков, используемых во время сканирования, таким образом вы можете ускорить процесс в соответствии с производительностью, показанной вашим компьютером. В этом случае изначально было 20 потоков, но теперь мы изменим его, чтобы использовать 30.

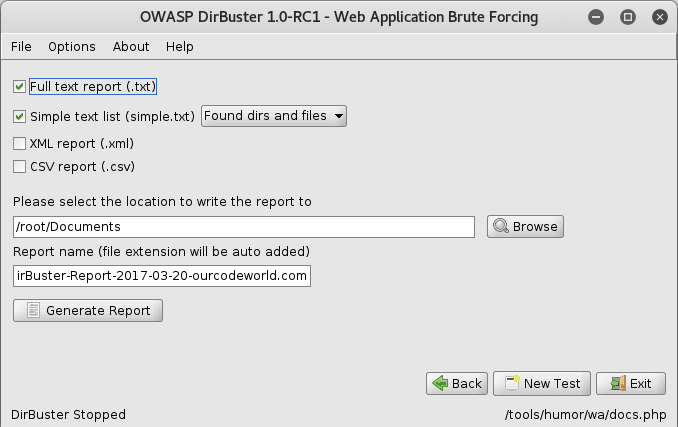

5. Создайте отчет (необязательно)

После завершения сканирования (или его остановки) кнопка «Отчет» (отключенная во время сканирования) будет включена. В окне отчета вы можете экспортировать отсканированные URL-адреса найденных каталогов и файлов в различные форматы, такие как обычный текст, xml или csv. Просто заполните форму и затем нажмите «Создать отчет»:

Вы можете использовать этот список, например, чтобы написать какой-нибудь скребок с Python или другим языком по вашему выбору, а затем загрузить все доступные веб-страницы отсканированного веб-сайта (если код состояния был 200).

Приятного сбора информации!