Содержание

Вы можете установить самый сильный и самый дорогой межсетевой экран

Вы можете установить самый сильный и самый дорогой межсетевой экран

, Вы можете обучить сотрудников основным процедурам безопасности и важности выбора надежных паролей.

, Вы даже можете заблокировать серверную комнату — но как вы защищаете компанию от угроз социальных атак?

С точки зрения социальной инженерии, сотрудники являются слабым звеном в цепи мер безопасности.

на месте. Люди не только подвержены основным человеческим ошибкам, но также подвергаются целевым атакам со стороны людей, надеющихся убедить их отказаться от конфиденциальной информации. Сегодня мы рассмотрим некоторые социальные методы, используемые для обмана и мошенничества.

Основы социальной инженерии

Социальная инженерия — это действие, направленное на то, чтобы манипулировать человеком, чтобы получить доступ или конфиденциальные данные, опираясь на базовую психологию человека. Разница между атаками социальной инженерии и, например, хакером, пытающимся получить доступ к веб-сайту, заключается в выборе используемых инструментов. Хакер может искать слабость в программном обеспечении безопасности или уязвимость на сервере, тогда как социальный инженер будет использовать социальные методы, принуждая жертву свободно выдавать информацию или доступ.

В этой тактике нет ничего нового, и она существует до тех пор, пока люди решили, что обманывать друг друга — это приемлемый способ зарабатывать на жизнь. Теперь, когда общество эволюционировало, полагаясь на непосредственную природу Интернета и информацию по требованию, все больше людей, чем когда-либо, подвергаются атакам социальной инженерии в больших масштабах.

В большинстве случаев злоумышленник не сталкивается лицом к лицу со своей жертвой, а полагается на электронную почту, мгновенные сообщения и телефонные звонки для проведения атаки. Существует множество методов, которые широко рассматриваются как атаки социальной инженерии, поэтому давайте рассмотрим их более подробно.

Методы социальной инженерии

Фишинг

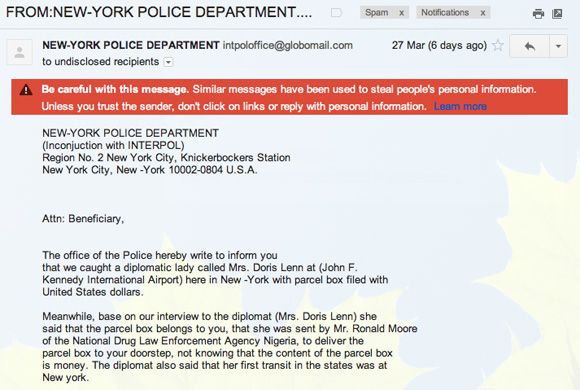

Один из наиболее известных методов, благодаря осведомленности провайдеров электронной почты, таких как Google и Yahoo, фишинг является довольно простым и очень широко используемым примером социальной инженерии.

Этот метод чаще всего используется по электронной почте. Это тип мошенничества, в ходе которого жертва убеждается в том, что вы законно запрашиваете конфиденциальную информацию. Один из наиболее распространенных типов фишинговых атак заключается в том, что жертвы просят «подтвердить» свой банковский счет или информацию PayPal.

чтобы избежать приостановки их аккаунтов. Злоумышленник или фишер часто приобретает домен, предназначенный для имитации официального ресурса, а несоответствия в URL-адресе часто выдают игру.

Фишинг в Интернете становится все легче обнаружить и сообщить о нем благодаря методам фильтрации, используемым провайдерами электронной почты. Рекомендуется также никогда не разглашать конфиденциальную или финансовую информацию по электронной почте — ни одна легитимная организация никогда не попросит вас об этом — и дважды проверять URL-адреса на предмет легитимности, прежде чем вводить важные учетные данные.

Телефонная техника или «Vishing»

Интерактивный голосовой ответ (IVR) или Vishing (голосовой фишинг) включает использование методов, аналогичных описанным выше, через телефон или интерфейс VoIP. Существует множество различных техник vishing, и они:

- Непосредственное обращение к жертве с использованием автоматического мошенничества «Ваша кредитная карта была украдена» или «требуется срочное действие», после чего запрашивается «проверка безопасности» для восстановления нормального доступа к учетной записи.

- По электронной почте жертве, поручив им затем позвонить по номеру телефона и проверить данные учетной записи, прежде чем предоставить доступ.

- Использование искусственных интерактивных телефонных методов или прямого взаимодействия с человеком для извлечения информации, например, «Нажмите 1 для…» или «введите номер своей кредитной карты после звукового сигнала».

- Вызов жертвы, убеждение их в угрозе безопасности на их компьютере и указание им приобрести или установить программное обеспечение (часто вредоносное ПО или программное обеспечение удаленного рабочего стола) для решения проблемы.

Я лично принимал участие в мошенничестве с программным телефоном, и, хотя я ни за что не поддался, я не удивлюсь, если кто-то сделает это благодаря применяемой тактике запугивания. В моей встрече участвовал «сотрудник Microsoft» и некоторые вирусы, которых не было. Вы можете прочитать все об этом здесь

,

травля

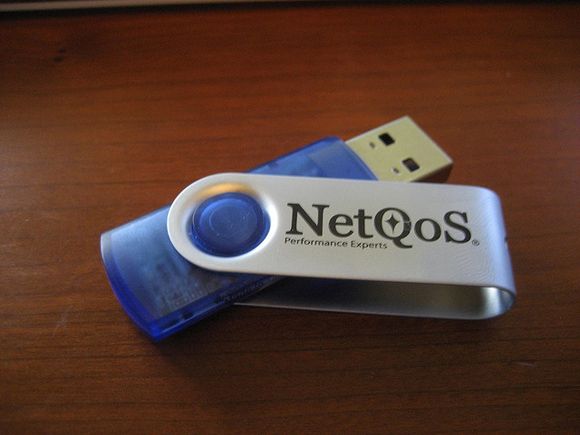

Эта конкретная техника опирается на одну из самых больших слабостей человечества — любопытство. Умышленно оставляя физический носитель — будь то дискета (маловероятная в наши дни), оптический носитель или (чаще всего) USB-накопитель, где он может быть обнаружен, мошенник просто отсиживается и ждет, пока кто-нибудь не воспользуется устройством.

Многие ПК «автозапускают» USB-устройства, поэтому, когда вредоносные программы, такие как трояны или клавиатурные шпионы, объединяются на USB-накопителе, компьютер может заразиться, даже не подозревая об этом. Мошенники часто одевают такие устройства в официальные логотипы или ярлыки, которые могут вызвать интерес у потенциальных жертв.

предлог,

Этот метод включает в себя убеждение жертвы отказаться от информации, используя придуманный сценарий. Сценарий обычно основан на информации, собранной о жертве, чтобы убедить их в том, что мошенник на самом деле является авторитетной или официальной фигурой.

В зависимости от того, какую информацию ищет мошенник, предлог может включать основную личную информацию, такую как домашний адрес или дату рождения, к более конкретной информации, такой как суммы транзакций на банковском счете или расходы по счету.

Tailgating

Один из немногих методов, перечисленных здесь, вовлекающих мошенников, которые физически вовлечены в атаку, задняя дверь описывает практику получения доступа в зону ограниченного доступа без разрешения, следуя за другим (законным) сотрудником в зону. Для многих мошенников это избавляет от необходимости приобретать карты доступа или ключи и представляет потенциальное серьезное нарушение безопасности для вовлеченной компании.

Эта конкретная тактика основывается на обычной вежливости, такой как удержание двери для кого-то, и стала такой проблемой, что многие рабочие места занялись решением этой проблемы с помощью уведомлений о входах, таких как уведомление, использованное Apple на картинке выше. ,

Другие техники

Есть несколько других методов, связанных с социальной инженерией, таких как метод «quid pro quo» типа «что-то для чего-то», часто используемый против офисных работников. Quid pro quo включает в себя злоумышленника, изображающего из себя, например, сотрудника службы технической поддержки, отвечающего на звонок. Злоумышленник продолжает «перезванивать», пока не обнаружит, что кто-то действительно нуждается в поддержке, не предложит ее, но в то же время извлекает другую информацию или указывает жертве на загрузку вредоносного программного обеспечения.

Другой метод социальной инженерии, известный как «кража диверсий», на самом деле не связан с компьютерами, Интернетом или фишингом по телефону. Вместо этого это обычная техника, используемая для убеждения законных курьеров в том, что доставка должна быть получена в другом месте.

Заключение

Если вы подозреваете, что какое-то лицо пытается обмануть вас мошенничеством в области социальной инженерии, вам следует уведомить об этом власти и (если применимо) вашего работодателя. Методы не ограничиваются тем, что было упомянуто в этой статье — новые мошенничества и уловки разрабатываются все время — так что будьте начеку, подвергайте сомнению все и не становитесь жертвой мошенника.

Лучшая защита от этих атак — это знание, поэтому сообщите своим друзьям и семье, что люди могут и будут использовать эту тактику против вас.

Были ли у вас встречи с социальными инженерами? Знала ли ваша компания рабочую силу об опасностях социальной инженерии? Добавьте свои мысли и вопросы в комментарии ниже.

Авторы изображения: Wolf in Sheep’s Clothes (Shutterstock), USB-накопитель NetQoS Symposium (Michael Coté), измельчитель бумаги (Sh4rp_i)

![Что такое социальная инженерия? [MakeUseOf Объясняет]](https://helpexe.ru/wp-content/cache/thumb/69/96731a0066bd469_320x200.jpg)