Содержание

Технология продолжает двигаться вперед, быстрее, чем скоростная пушка-пулемет, даже быстрее скорости света. Ладно, возможно, не так быстро, но у всех нас было такое чувство, что мы упустили переломный момент в технологии или, по крайней мере, новый продукт с ослепительной новой спецификацией, и вы не представляете, что кто-то в региональной социальной сети tiddlywinks говорит о.

Расслабьтесь. Такое случается. Итак, давайте разберемся с некоторыми из наиболее часто используемых терминов безопасности и именно то, что они означают.

1. Шифрование

Давайте начнем с большого, с которым вы, вероятно, столкнулись. Только то, что вы столкнулись с этим, не означает, что вы понимаете невероятную важность шифрования.

В двух словах, шифрование — это преобразование данных.

скрыть свой информационный контент. Будь то отправка сообщения через WhatsApp

Microsoft запрашивает зашифрованную телеметрическую информацию из систем Windows 10 или получает доступ к вашему интернет-банковскому порталу, вы отправляете и получаете зашифрованную информацию

знаете ли вы это или нет.

И это правильно. Вы не хотите, чтобы Алан использовал атаку «человек посередине»

в местном пабе, чтобы украсть ваши учетные данные. Точно так же вы не хотите, чтобы кто-нибудь мог прочитать вашу электронную почту, ваши безопасные сообщения и любую из множества услуг, защищенных шифрованием.

Все в новостях

Одна из самых больших историй о шифровании за год только что вернулась к жизни. Кратко расскажу вам: в декабре 2015 года во внутреннем региональном центре в Сан-Бернадино, штат Калифорния, было убито 14 человек.

Террористы были убиты несколько часов спустя в перестрелке, и ФБР продолжало обыскивать их местное жительство. Они обнаружили несколько предметов, в том числе один из зашифрованных iPhone умершего. Это представляло проблему для ФБР: они не могли грубой силой (исчерпывающая атака, предназначенная для угадывания всех возможных перестановок паролей) защитить телефон, поскольку это могло бы уничтожить данные.

Apple, совершенно справедливо, отказалась создавать золотой бэкдор для использования ФБР, полагая, что после его создания он будет использоваться повторно. Кроме того, они снова правильно заявили, что считают, что такой черный ход неизбежно попадет в чужие руки и будет использован для прямого и негативного воздействия на других граждан.

Продвинуться на несколько месяцев. ФБР и Apple неоднократно обращались в суд, когда ФБР вдруг объявило, что с помощью неизвестной третьей стороны (по сообщениям, израильской исследовательской фирмы по безопасности) они успешно взломали и получили доступ к данным на iPhone.

— что, в свою очередь, ничего не значило.

Все еще со мной? Прошло еще несколько месяцев, до августа 2016 года, и хакеры объявили об «освобождении» высокочувствительных данных со вспомогательного сервера АНБ, предположительно использовавшегося одной из элитных внутренних хакерских групп правительства. Данные, по-видимому, содержали код, подробно описывающий атаки на черный ход ряда важных, глобально используемых брандмауэров, с данными, выставленными на продажу (с запредельной ценой $ 500 млн).

TL; DR: Бэкдоры работают, пока все не знают о них. Тогда все облажались.

Это все о ключах

Безопасное шифрование остается таковым путем подписания цифровых ключей, которыми безопасно обмениваются две стороны. Криптография с открытым ключом (асимметричная криптография AKA) использует пару ключей для шифрования и дешифрования данных.

открытый ключ можно поделиться с кем угодно. закрытый ключ держится в секрете Любой ключ может быть использован для шифрования сообщения, но вам нужен противоположный ключ для расшифровки на другом конце.

Ключ, по сути, представляет собой длинную строку чисел, которая была в паре с другой длинной строкой чисел, но не идентична (делая их асимметричный). Когда в 1977 году Диффи и Хеллман предложили криптографию с открытым ключом, их работа была признана новаторской и заложила основы для многих безопасных цифровых услуг, которыми мы пользуемся сегодня.

Например, если вы когда-либо использовали цифровую подпись, вы использовали технологию, основанную на асимметричной криптологии:

Чтобы создать цифровую подпись, программное обеспечение для подписи (например, программа электронной почты) создает односторонний хэш электронных данных для подписи. Закрытый ключ пользователя затем используется для шифрования хеша, возвращая значение, уникальное для хешированных данных. Зашифрованный хеш вместе с другой информацией, такой как алгоритм хеширования, формирует цифровую подпись.

Любое изменение данных, даже в один бит, приводит к другому значению хеша. Этот атрибут позволяет другим проверять целостность данных с помощью открытого ключа подписывающего лица для расшифровки хэша. Если расшифрованный хэш совпадает со вторым вычисленным хешем тех же данных, это доказывает, что данные не изменились с момента их подписания.

Если два хеша не совпадают, данные либо были каким-либо образом подделаны (что указывает на нарушение целостности), либо подпись была создана с закрытым ключом, который не соответствует открытому ключу, представленному подписывающим лицом (указывая сбой аутентификации).

2. OAuth и OAuth2

OAuth — это, по сути, структура авторизации. Это позволяет двум сторонам общаться безопасно, без необходимости каждый раз вводить пароль. Я объясню, как это работает, на небольшом примере:

- Билл это пользователь. Он хочет, чтобы стороннее лицо получило безопасный доступ к своему потоку в Твиттере (безопасный ресурс, используя пароль).

- Билл просит третью сторону получить безопасный доступ к своему потоку в Твиттере. Стороннее приложение говорит: «Конечно, я просто попрошу разрешения».

- Сторонний делает запрос. Служба безопасности — в данном случае Twitter — отвечает: «Конечно, здесь есть знак и секрет».

- Стороннее лицо теперь отправляет Билла обратно в Twitter, чтобы утвердить изменения и дать ему маркер, показывающий его участие в процессе.

- Билл просит Twitter авторизовать запрос токен и Твиттер делают последнюю двойную проверку. Как только Билл говорит «ОК», Twitter отправляет Билла обратно по пути к третьему лицу с токеном запроса «на ходу».

- Наконец, третье лицо получает доступ токен и может с удовольствием отправлять сообщения в Twitter-канал Билла. Lolcats для всех!

На протяжении всего процесса Биллу никогда не приходилось передавать свои учетные данные третьей стороне. Вместо этого они были проверены через систему токенов OAuth. Билл все еще сохраняет контроль над этой системой и может в любое время отозвать токен.

OAuth также может предоставить дополнительные подробные разрешения. Вместо того, чтобы предоставлять всем одинаковый доступ к вашим учетным данным, мы можем назначить детальные разрешения на уровне, например, предоставить одному стороннему сервису доступ только для чтения, а другому — право действовать так же, как и вы.

В самом деле? Секрет»?

Я точно знаю?! Кто знал, что терминология безопасности может быть такой кавайной! На полном серьезе я объясню этот термин немного подробнее. Все сводится к идентификатору клиента и секрету клиента. Чтобы OAuth работал, приложение должно быть зарегистрировано в службе OAuth. Разработчик приложения должен предоставить следующую информацию:

- Имя приложения

- Сайт приложения

- URI перенаправления или URL обратного вызова

После регистрации приложение получит идентификатор клиента. Идентификатор клиента затем используется службой для идентификации приложения. Секрет клиента используется для проверки подлинности приложения в службе, когда приложение запрашивает доступ к учетной записи пользователя. Он должен оставаться закрытым между приложением и службой.

Существует довольно высокая вероятность того, что вы использовали OAuth, даже не осознавая этого. Вы вошли на сторонний веб-сайт, используя свою учетную запись Facebook, Google или Microsoft?

Затем вы установили безопасное соединение, используя OAuth.

3. Ransomware

Этот вариант вредоносного ПО быстро становится бичом Интернета.

Так же, как традиционные вредоносные программы заражают вашу систему, вымогатели делают то же самое

, Но вместо того, чтобы просто украсть ваши данные и перевернуть вашу систему

В узле бот-сети Ransomware активно шифрует ваши данные, а затем запрашивает платеж для обеспечения их освобождения. Ранее в этой статье мы рассмотрели шифрование с открытым ключом, и подавляющее большинство вымогателей использует общедоступную технологию шифрования.

Вот как это определяет Центр безопасности Интернета:

Криптография — это метод, используемый для шифрования или шифрования содержимого файла таким образом, что их могут прочитать только те, кто знает, как расшифровать или расшифровать содержимое. Ransomware, тип вредоносного ПО, которое удерживает компьютер или файлы для выкупа, продолжает подчеркивать злонамеренное использование криптографии.

Например, одна из самых ранних форм вымогателей

чтобы получить мировую известность был CryptoLocker. Обычно считается вредоносным вложением электронной почты

После установки вымогателя звонил домой на командно-контрольный сервер, чтобы сгенерировать 2048-битную пару ключей RSA и отправить ее обратно на зараженный компьютер. Затем он будет стабильно шифровать множество важных файлов, используя заранее определенный список расширений, объявляя о его завершении сообщением с требованием выкупа и требуя оплату в биткойнах за безопасное освобождение закрытого ключа (что позволит расшифровать файлы).

Если пользователь не сделал резервную копию своих файлов, он будет вынужден заплатить выкуп или навсегда удалить его. Ключи шифрования, сгенерированные CryptoLocker Ransomware, обычно представляли собой 2048-битный RSA, что означает, что при использовании современной технологии взлом ключей по существу невозможен (просто вычислительная мощность, необходимая для взлома шифрования, в настоящее время невозможна).

Много других вариантов

База данных закрытых ключей CryptoLocker для вымогателей была найдена, когда ботнет Gameover Zeus был закрыт в 2014 году. Это позволило исследователям безопасности создать бесплатный инструмент для расшифровки

распространять среди пострадавших пользователей, хотя, по оценкам, разработчики вымогателей, по-видимому, принесли около 3 миллионов долларов через зараженных пользователей:

В 2012 году Symantec, используя данные с командно-контрольного (C2) сервера о 5700 компьютерах, скомпрометированных за один день, оценила, что примерно 2,9 процента этих скомпрометированных пользователей заплатили выкуп. При среднем выкупе в 200 долларов это означало, что злоумышленники получали прибыль в 33 600 долларов в день или 394 400 долларов в месяц с одного сервера C2. Эти приблизительные оценки показывают, насколько выгодным может быть вымогатель для злоумышленников.

Этот финансовый успех, вероятно, привел к распространению вариантов вымогателей. В 2013 году были представлены более разрушительные и прибыльные варианты вымогателей, в том числе Xorist, CryptorBit и CryptoLocker. Некоторые варианты шифруют не только файлы на зараженном устройстве, но и содержимое общих или сетевых дисков. Эти варианты считаются деструктивными, потому что они шифруют файлы пользователей и организаций и делают их бесполезными, пока преступники не получат выкуп.

Прилив не изменился. Хотя мы знаем о вымогателях больше, чем когда-либо прежде, разработчики вымогателей постоянно обновляют и настраивают свои продукты, чтобы обеспечить максимальное запутывание и максимальную прибыльность.

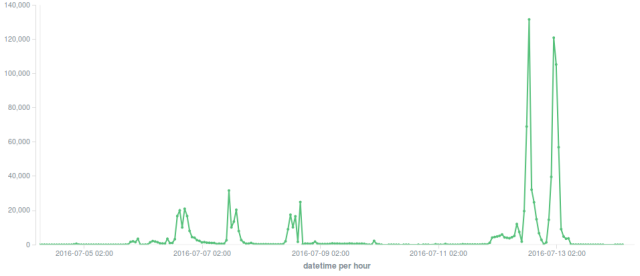

В июне 2016 года была введена «старая» форма вымогателей. Локи ранее ушел в оффлайн

с новыми инфекциями, значительно уменьшенными в пользу другого варианта вымогателя, Dridex. Однако, когда Локи вернулся, ему был дан дополнительный режим атаки «драконий удар-смертельный удар». Ранее, вымогатель должен был позвонить домой на командно-контрольный сервер, чтобы сгенерировать и поделиться асимметричными ключами, которые мы ранее обсуждали:

На прошлой неделе со среды по пятницу мы наблюдали заметное увеличение количества спама, распространяющего Locky. Самое большее, мы видели 30 000 обращений в час, увеличивая общее количество ежедневных обращений до 120 000 обращений.

Вчера, во вторник, мы увидели две новые кампании совершенно другого масштаба: более 120 000 спам-хитов в час. Другими словами, в 200 раз больше, чем в обычные дни, и в 4 раза больше, чем в кампаниях на прошлой неделе.

Если вымогатель не сможет дозвониться домой, он окажется бессильным. Те пользователи, которые осознали, что были заражены очень рано, могут потенциально бороться с инфекцией, не зашифровав всю свою систему. Обновленный Locky не нужно набирать номер дома, вместо этого он выдает по одному открытому ключу для каждой системы, которую он заражает.

Вы поймали, почему это не так плохо, как кажется?

Теоретически, использование одного открытого ключа означает, что один закрытый ключ может разблокировать каждую систему, зашифрованную с помощью программы-вымогателя Locky, — но я все равно не буду хранить свои системные файлы при обнаружении!

ISO стандартизированный глоссарий

Мы рассмотрели три различные термины, с которыми вы можете столкнуться в своей повседневной жизни. Это универсальные термины, которые имеют одинаковое значение во всем мире безопасности и управления информацией. На самом деле, поскольку эти системы настолько обширны, что они однозначно важны и охватывают все уголки земного шара, существуют надежные терминологические структуры, облегчающие открытые и единообразные коммуникации между различными партнерами.

Терминология предоставлена в ИСО / МЭК 27000: 2016, которая дает исчерпывающее представление о системах управления информационной безопасностью, охватываемых семейством стандартов СМИБ, и определяет соответствующие термины и определения.

Стандарт важен, поскольку он закладывает основу для критически важных коммуникаций между любыми заинтересованными сторонами.

Знание — сила

Мы встречаем дезинформацию везде, где бы мы ни были. Почему это происходит? К сожалению, люди, обладающие достаточной властью для принятия решений, которые могут положительно повлиять на нашу безопасность, редко понимают достаточно, чтобы выработать информированную, прогрессивную политику для поддержания конфиденциальности и безопасности. Их решения должны быть направлены против безопасности масс, и это обычно приводит к снижению конфиденциальности. Но для чего?

Потратьте время, чтобы изучить и понять современную терминологию безопасности. Это заставит вас чувствовать себя в большей безопасности!

Хотите, чтобы мы раскрыли больше терминов безопасности? Как вы думаете, что нужно объяснить дальше? Дайте нам знать ваши мысли ниже!

Изображение предоставлено: Locky Linegraph через F-Secure