8 января 2019 года мы увидели первый случай «вредоносной программы» в магазине Google Play. Он замаскировал себя как невинное приложение, чтобы обмануть людей, чтобы загрузить его, а затем начал перенаправлять средства на криптовалюту автору вредоносного ПО.

Но что такое вредоносная программа Clipper, как она работает и как избежать атаки?

Что такое Clipper Malware?

Вредоносное ПО Clipper предназначается для адресов кошелька криптовалюты во время транзакции. Адрес кошелька похож на криптовалютную версию номера банковского счета. Если вы хотите, чтобы кто-то платил вам в криптовалюте, вы даете им свой адрес кошелька, и получатель платежа вводит его в свои платежные реквизиты.

Вы можете узнать больше о том, как работает криптовалюта

в нашем удобном руководстве.

Вредоносное ПО Clipper захватывает криптовалютную транзакцию, заменяя адрес кошелька на принадлежащий автору вредоносного ПО. Когда пользователь отправляется на оплату со своего криптовалютного счета, он в конечном итоге платит автору вредоносного ПО, а не предполагаемому получателю.

Это может привести к серьезному финансовому ущербу, если вредоносному ПО удастся захватить транзакцию с высокой стоимостью.

Как работает Clipper Malware

Вредоносная программа Clipper выполняет этот обмен, отслеживая буфер обмена зараженного устройства, на котором хранятся скопированные данные. Каждый раз, когда пользователь копирует данные, клипер проверяет их на наличие адресов кошелька криптовалюты. Если это так, вредоносная программа заменяет его адресом вредоносного ПО.

Теперь, когда пользователь идет вставлять адрес, он в конечном итоге вставляет угнанный адрес вместо легитимного.

Вредоносная программа Clipper использует сложную природу адресов кошелька. Это длинные цепочки цифр и букв, которые выбираются случайным образом. Если пользователь не использовал адрес кошелька несколько раз, у него очень мало шансов заметить, что он поменялся.

Хуже того, его сложность означает, что люди с большей вероятностью будут копировать и вставлять адрес — именно то, что хочет вредоносное ПО!

Как долго это было вокруг?

Само по себе вредоносное ПО Clipper не является чем-то новым. Он вышел на сцену около 2017 года и был в основном ориентирован на машины под управлением Windows. С тех пор вредоносное ПО для Android разрабатывалось и продавалось на черном рынке, а зараженные приложения можно было найти на теневых сайтах.

Такие сайты стали плацдармом для вредоносной программы Gooligan 2016 года, которая заразила 1 миллион устройств.

Это первый случай, когда приложение в официальном магазине Google Play заражено вредоносным ПО. Успешная загрузка зараженного приложения в официальный магазин — сценарий мечты каждого распространителя вредоносного ПО. Приложение в магазине Google Play несет определенную аутентичность, что делает его более надежным, чем приложения, найденные на случайном веб-сайте.

Это означает, что люди обычно скачивают и устанавливают приложения из магазина без вопросов, а это именно то, чего хотят авторы вредоносных программ.

Какие приложения содержали вредоносное ПО Clipper?

Первый обменный криптовалютный обменник для Android, найденный в Google Play.

Его целью является изменение скопированного адреса криптовалютного кошелька получателя для злоумышленника.

Вредоносное ПО также выдает себя за службу @metamask_io и завлекает PK, пароль или фразу.https: //t.co/tInkzv9kcS pic.twitter.com/2tDqfNimUJ

— Лукас Стефанко (@LukasStefanko) 8 февраля 2019 г.

Вредоносная программа-клипер находилась в приложении под названием MetaMask. Это реальный сервис, позволяющий распространять приложения на основе браузера для криптовалюты Ethereum. У MetaMask пока нет официального приложения для Android, поэтому авторы вредоносного ПО воспользовались этим, чтобы заставить людей думать, что оно есть.

Это фальшивое приложение MetaMask сделало больше, чем просто поменял адреса криптовалют в буфере обмена. Он также запросил данные пользователя Ethereum в рамках фальшивой настройки учетной записи. После того, как ничего не подозревающий пользователь ввел данные, авторы вредоносных программ получили всю информацию, необходимую им для входа в учетную запись и ее использования.

К счастью, охранная фирма обнаружила вредоносное ПО еще до того, как оно нанесло слишком большой ущерб. Поддельное приложение MetaMask было загружено 1 февраля 2019 года, о нем было сообщено и удалено чуть более недели спустя.

Рост криптовалютных атак

Хотя этот вектор атаки является новым, он не стал сюрпризом. В наши дни криптовалюты являются очень крупным бизнесом, и вместе с ним появляется возможность зарабатывать большие суммы денег. Хотя большинство людей довольны зарабатыванием денег законными средствами, всегда найдутся те, которые вместо этого будут стремиться использовать других.

Cryptojackers являются фаворитом авторов вредоносных программ по всему миру. Они захватывают процессор устройства, чтобы сделать его криптовалютой для автора, желательно, чтобы конечный пользователь даже не заметил.

Как и в этом примере с вредоносными программами для стрижки, фирмы по безопасности обнаружили криптоджекеров, заражающих приложения, в магазине Google Play.

, Таким образом, это может быть только началом криптовалютного вредоносного ПО, атакующего пользователей на телефонах Android.

Как избежать атаки вредоносных программ Clipper

Это может звучать очень страшно, но избежать атаки вредоносного ПО довольно просто. Вредоносная программа Clipper зависит от того, что пользователь не знает о ее существовании и игнорирует предупреждающие знаки. Изучение того, как работает вредоносная программа, является большим шагом к ее победе. Прочитав эту статью, вы уже сделали 90 процентов работы!

Во-первых, всегда загружайте приложения из магазина Google Play. Хотя Google Play не идеален, он намного безопаснее, чем сомнительные сайты в Интернете. Старайтесь избегать сайтов, которые действуют как «сторонний магазин» для Android, поскольку они гораздо чаще содержат вредоносные программы, чем Google Play.

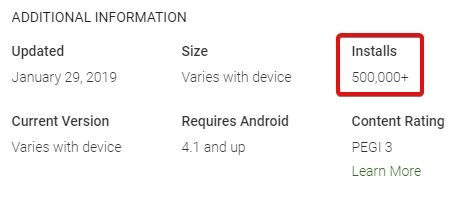

При загрузке приложений в Google Play дважды проверьте общее количество загрузок приложения перед установкой. Если приложение давно не используется и имеет низкое количество скачиваний, его загрузка может быть рискованной. Аналогично, если приложение утверждает, что это мобильная версия популярного сервиса, дважды проверьте имя разработчика.

Если имя отличается (даже незначительно) от имени официального разработчика, это является большим предупреждением о том, что что-то не так.

Даже если ваш телефон заражен вредоносным программным обеспечением, вы можете избежать атаки, если будете осторожны. Дважды проверьте все адреса кошелька, которые вы вставили, чтобы убедиться, что они не изменились на полпути. Если адрес, который вы вставляете, отличается от того, который вы скопировали, в вашей системе скрывается вредоносная программа Clipper.

Выполните полную проверку на вирусы и удалите все теневые приложения, которые вы, возможно, недавно установили.

Обрезка крыльев вредоносного ПО

Вредоносные программы Clipper могут быть разрушительными для любого, кто обращается с большим количеством криптовалюты. Сложная природа адресов кошелька, в сочетании с типичной склонностью пользователя к копированию и вставке, дает вредоносным программам Clipper возможность для атаки.

Многие люди могут даже не осознавать, что они делают, пока не станет слишком поздно!

К счастью, победить вредоносное ПО очень просто. Никогда не загружайте подозрительные приложения и дважды проверяйте все ссылки на кошельки перед подтверждением транзакции.

Обеспокоены вредоносными программами на вашем мобильном устройстве? Вот как повысить безопасность вашего смартфона и победить мобильные вредоносные программы

,