Таким образом, вы не заботитесь о том, чтобы Google, Amazon, Facebook и Samsung подслушивали вас. Но как вы относитесь к киберпреступникам, слушающим разговоры в вашей спальне? Файл Vault 7 в WikiLeaks предполагает, что вы скоро сможете принять неожиданных посетителей.

Самая опасная вредоносная программа Центрального разведывательного управления, способная взломать практически всю беспроводную бытовую электронику, теперь может оказаться в руках воров и террористов. Так что это значит для вас?

Что такое Убежище 7?

Хранилище 7 — утечка документов, относящихся к возможностям кибервойны Центрального разведывательного управления (ЦРУ). Большая часть программного обеспечения, описанного в Vault 7, показывает, как ЦРУ контролирует и отслеживает с помощью смартфонов, планшетов, смарт-телевизоров и других подключенных к Интернету устройств. 7 марта WikiLeaks опубликовал небольшую часть документов.

Что должно всех напугать Согласно WikiLeaks, ЦРУ утратило контроль над этими инструментами. И теперь преступники (вероятно) обладают ими. Однако многим из опубликованных эксплойтов (есть много пока неопубликованных эксплойтов) уже почти пять лет, и с тех пор они были исправлены.

Как преступники получают хакерские инструменты в США

Не каждый, кто работает в разведывательном агентстве, является держателем карты. ЦРУ регулярно передает работу федеральным подрядчикам в частном секторе. Многим из этих частных разведывательных фирм, таким как HBGary, не хватает безопасности ЦРУ.

Эдвард Сноуден был федеральным подрядчиком

Например, Booz Allen Hamilton наняла подрядчика АНБ Эдварда Сноудена, который, как известно, просочился в документы, касающиеся незаконных программ слежки АНБ. Кроме того, Буз Аллен Гамильтон подвергся хаку в 2011 году.

Кредит изображения: 360b через Shutterstock

Кредит изображения: 360b через Shutterstock

В своем официальном заявлении WikiLeaks утверждал (выделение мое):

Архив, кажется, был распространены среди бывших правительственных хакеров и подрядчиков США несанкционированным образом, один из которых предоставил WikiLeaks части архива.

Выделяется одна часть цитаты: инструменты были распространены «несанкционированным образом». Смысл должен касаться всех в мире. ЦРУ, вероятно, утратило контроль над портфелем хакерских инструментов на 100 миллиардов долларов.

Но это не первый случай, когда частные субъекты приобретают опасное, разработанное правительством программное обеспечение.

Червь Stuxnet

Например, червь Stuxnet

еще одно вредоносное ПО, попавшее в руки киберпреступников вскоре после своего открытия в 2010 году. С тех пор Stuxnet иногда появляется как вредоносная программа. Часть его повсеместности связана с его кодовой базой. По словам Шона МакГурка, исследователя кибербезопасности, исходный код Stuxnet доступен для скачивания.

Вы можете скачать настоящий исходный код Stuxnet прямо сейчас, и вы можете переназначить его и перепаковать, а затем, знаете, направить его туда, откуда он пришел.

Это означает, что практически любой кодер может создать свой собственный набор вредоносных программ на основе Stuxnet. Отсутствие контроля ЦРУ над своим компьютерным арсеналом гарантирует, что эксплойты будут и впредь попадать в руки коммерческих преступников, террористов и стран-изгоев. Нет лучшего примера, чем ShadowBrokers.

Брокеры Теней

В 2016 году группа Shadow Brokers позорно выставила на торги серию государственных хакерских инструментов. То, как они украли инструменты, никто не знает, но где они их приобрели, известно: АНБ.

Согласно The Intercept, документы внутри утечки Сноудена связывают инструменты, украденные Shadow Brokers, с хакерской группой, известной как Equation Group (EG). В EG использовались эксплойты, которые позже были обнаружены у спонсируемого государством червя Stuxnet, что настоятельно предполагает связь между АНБ и EG. В сочетании с утечкой инструментов создается впечатление, что АНБ и ЦРУ не могут контролировать свои собственные технологии.

Но значит ли это, что ваша конфиденциальность и безопасность поставлены под угрозу?

История шпионажа на клиентов

Ваша конфиденциальность и безопасность уже поставлены под угрозу.

Почти все современные интеллектуальные продукты включают в себя микрофоны. Некоторые устройства требуют нажатия кнопки для включения микрофона или камеры. Другие постоянно слушают высказывание ключевого слова. Например, линейка умных телевизоров Samsung

постоянно слушать, записывать и передавать — и все это без использования сложного государственного надзора.

Умные телевизоры являются собственностью

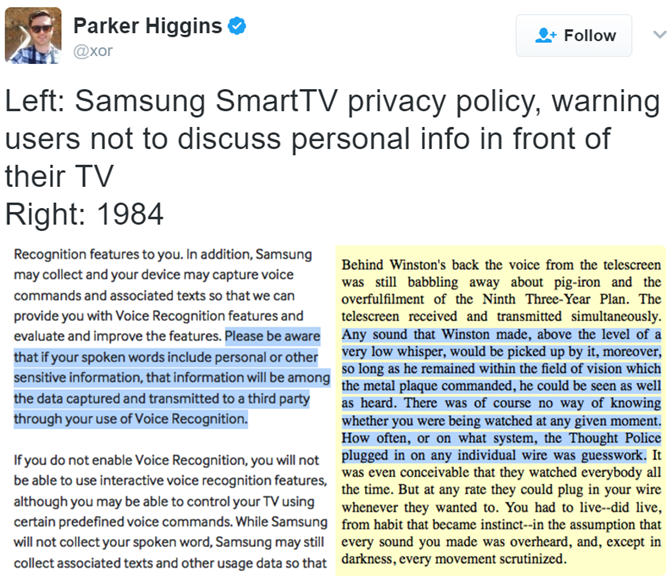

Заявление Samsung о конфиденциальности своих умных телевизоров вызывает беспокойство. Хотя Samsung изменила свои условия конфиденциальности, чтобы избежать разногласий, первоначальное утверждение, записанное пользователем Твиттера xor, выглядит следующим образом:

Вот соответствующая цитата от Samsung (выделено мое):

Пожалуйста, имейте в виду, что если ваш произнесенные слова включать личную или другую конфиденциальную информацию, эта информация будет среди данных, собранных и переданных третьей стороне через ваше использование распознавания голоса.

Короче говоря, умные телевизоры слышат все, что вы говорите. И Samsung делится этими данными с третьими сторонами. Тем не менее, предполагается, что эти третьи стороны — это компании, имеющие только коммерческий интерес к вашим разговорам. И ты всегда можешь выключить это.

К сожалению, взлом «Плачущий ангел», разработанный ЦРУ, делает так, чтобы телевизор не мог выключиться. Плачущий ангел нацелен на умные телевизоры Samsung. В документации Vault 7 это называется режимом Fake-Off. Из WikiLeaks:

… «Плачущий ангел» переводит целевой телевизор в режим «Fake-Off», так что владелец ложно полагает, что телевизор выключен, когда он включен. В режиме «Fake-Off» телевизор работает как ошибка, записывая разговоры в комнате и отправляя их через Интернет на секретный сервер ЦРУ.

Самсунг не одинок. В конце концов, Facebook, Google и Amazon (наш обзор Echo

) также полагаться на использование микрофонов устройств — часто без ведома согласия пользователей. Например, в заявлении о конфиденциальности Facebook утверждается, что они используют микрофон, но только в том случае, если пользователь использует «определенные» функции приложения Facebook.

Как технология обеспечивает незаконное наблюдение

Самый большой недостаток безопасности на современных смартфонах — это программное обеспечение. Используя уязвимости в браузере или операционной системе, злоумышленник может получить удаленный доступ ко всем функциям интеллектуального устройства, включая его микрофон. Фактически, именно так ЦРУ получает доступ к большинству смартфонов своих целевых объектов: прямо через сотовую сеть или сеть Wi-Fi.

WikiLeaks ‘# Vault7 обнаруживает многочисленные уязвимости ЦРУ, связанные с «нулевым днем» в телефонах Android https://t.co/yHg7AtX5gg pic.twitter.com/g6xpPYly9T

— WikiLeaks (@wikileaks) 7 марта 2017 г.

Из 24 уязвимостей Android, разработанных ЦРУ, его подрядчиками и сотрудничающими зарубежными агентствами, восемь могут использоваться для удаленного управления смартфоном. Я предполагаю, что когда-то под контролем, оператор вредоносных программ будет использовать комбинацию атак, объединяя удаленный доступ, повышение привилегий и установку постоянных вредоносных программ (в отличие от вредоносных программ, которые живут в оперативной памяти).

Методы, перечисленные выше, обычно полагаются на то, что пользователь щелкает ссылку в своем электронном письме. Как только цель перейдет на зараженный веб-сайт, злоумышленник может получить контроль над смартфоном.

Ложная надежда: старые хаки

На ложную ноту надежды: из взломов, обнаруженных в Vault 7, большинство относится к старым устройствам. Тем не менее, файлы содержат только часть всех хаков, доступных для ЦРУ. Скорее всего, эти взломы в основном являются устаревшими устаревшими методами, которые ЦРУ больше не использует. Однако это ложная надежда.

Многие из эксплойтов широко применимы к системам на кристалле (что такое SoC?

), а не на отдельные телефоны.

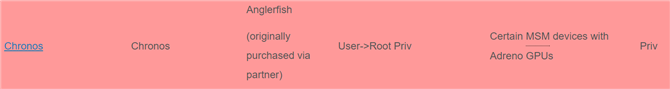

Изображение предоставлено: Chronos Exploit через WikiLeaks

Изображение предоставлено: Chronos Exploit через WikiLeaks

Например, на приведенном выше рисунке эксплойт Chronos (помимо прочего) может взломать чипсет Adreno. Недостаток безопасности охватывает практически все смартфоны на базе процессоров Qualcomm. Опять же, имейте в виду, что выпущено менее 1 процента контента Vault 7. Вероятно, существует еще много устройств, уязвимых для проникновения.

Однако Джулиан Ассанж предложил помочь всем крупным корпорациям устранить дыры в безопасности, обнаруженные в Vault 7. Если повезет, Ассанж может поделиться архивом с такими компаниями, как Microsoft, Google, Samsung и другими компаниями.

Что Vault 7 значит для вас

Пока не известно, кто имеет доступ к архиву. Мы даже не знаем, существуют ли уязвимости или нет. Тем не менее, мы знаем несколько вещей.

Только 1 процент архива был опубликован

Хотя Google объявил, что исправил большинство уязвимостей безопасности, используемых ЦРУ, было выпущено менее 1 процента файлов Vault 7. Поскольку были опубликованы только более старые эксплойты, вероятно, что почти все устройства уязвимы.

Подвиги нацелены

Эксплойты в основном целевые. Это означает, что субъект (например, ЦРУ) должен специально предназначаться для отдельного человека, чтобы получить контроль над интеллектуальным устройством. Ничто в файлах Vault 7 не говорит о том, что правительство массово подметает разговоры, почерпнутые из интеллектуальных устройств.

Уязвимости спецслужб

Спецслужбы скрывают уязвимости и не сообщают о таких нарушениях безопасности корпорациям. Из-за плохой безопасности операций многие из этих эксплойтов в конечном итоге попадают в руки киберпреступников, если их там еще нет.

Так что вы можете сделать что-нибудь?

Худший аспект открытий Vault 7 заключается в том, что ни одно программное обеспечение не обеспечивает защиту. В прошлом защитники конфиденциальности (включая Сноудена) рекомендовали использовать зашифрованные платформы обмена сообщениями, такие как Signal, для предотвращения атак «человек посередине».

,

Тем не менее, архив Vault 7 предполагает, что злоумышленник может регистрировать нажатия клавиш телефона. Теперь кажется, что ни одно из подключенных к Интернету устройств не избежит незаконного наблюдения. К счастью, можно изменить телефон, чтобы предотвратить его использование в качестве удаленной ошибки.

Эдвард Сноуден объясняет, как физически отключить камеру и микрофон на борту современного смартфона:

В зависимости от модели телефона, метод Сноудена требует физического демонтажа массива микрофонов (устройства с шумоподавлением используют как минимум два микрофона) и отключение как фронтальной, так и задней камеры. Затем вы используете внешний микрофон вместо встроенных микрофонов.

Однако я бы отметил, что отключать камеры не нужно. Индивидуальность может просто затемнить камеры с помощью ленты.

Скачивание архива

Те, кто заинтересован в получении дополнительной информации, могут загрузить полную версию свалки Vault 7. WikiLeaks намеревается выпустить архив небольшими порциями в течение 2017 года. Я подозреваю, что подзаголовок Vault 7: Year Zero относится к огромному размеру архива. У них достаточно контента, чтобы выпускать новые дампы каждый год.

Вы можете скачать полный защищенный паролем торрент. Пароль для первой части архива следующий:

РЕЛИЗ: CIA Vault 7 Year Zero, расшифровка пароля:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

— WikiLeaks (@wikileaks) 7 марта 2017 г.

Вы обеспокоены потерей ЦРУ контроля над своими инструментами взлома? Дайте нам знать об этом в комментариях.

Изображение предоставлено: hasan eroglu через Shutterstock.com