Вредоносные программы бывают разных форм и размеров. Кроме того, уровень сложности вредоносных программ значительно вырос за последние годы. Злоумышленники понимают, что попытка вписать каждый аспект своего вредоносного пакета в одну полезную нагрузку не всегда является наиболее эффективным способом.

Со временем вредоносное ПО стало модульным. То есть некоторые варианты вредоносного ПО могут использовать разные модули для изменения того, как они влияют на целевую систему. Итак, что такое модульное вредоносное ПО и как оно работает?

Что такое модульная вредоносная программа?

Модульное вредоносное ПО представляет собой сложную угрозу, которая атакует систему на разных этапах. Модульное вредоносное ПО использует более тонкий подход, чем взорвать входную дверь.

Это делается только путем установки необходимых компонентов. Затем, вместо того чтобы вызывать фанфары и предупреждать пользователей о своем присутствии, первый модуль проверяет безопасность системы и сети; кто отвечает, какие средства защиты используются, где вредоносные программы могут находить уязвимости, какие эксплойты имеют наилучшие шансы на успех и так далее.

После успешной проверки локальной среды модуль вредоносного ПО первого уровня может подключиться к своему серверу управления и контроля (C2). Затем C2 может отправить дополнительные инструкции вместе с дополнительными модулями вредоносного ПО, чтобы использовать преимущества конкретной среды, в которой работает вредоносное ПО.

Модульное вредоносное ПО имеет ряд преимуществ по сравнению с вредоносным ПО, которое объединяет все свои функции в одну полезную нагрузку.

- Автор вредоносного ПО может быстро изменить сигнатуру вредоносного ПО, чтобы избежать антивирусных и других программ безопасности.

- Модульное вредоносное ПО предоставляет широкие функциональные возможности для различных сред. При этом авторы могут реагировать на конкретные цели или, альтернативно, выделять конкретные модули для использования в определенных средах.

- Первоначальные модули крошечные и несколько легче запутать.

- Объединение нескольких модулей вредоносных программ заставляет исследователей гадать, что будет дальше.

Модульное вредоносное ПО не является новой внезапной угрозой. Разработчики вредоносных программ уже давно эффективно используют модульные вредоносные программы. Разница в том, что исследователи безопасности сталкиваются с более модульным вредоносным ПО в более широком диапазоне ситуаций. Исследователи также заметили огромный ботнет Necurs (печально известный тем, что распространяет варианты программ-вымогателей Dridex и Locky), распределяющие полезные нагрузки модульных вредоносных программ. (А что такое ботнет?

)

Модульные примеры вредоносных программ

Есть несколько очень интересных примеров модульных вредоносных программ. Вот несколько для вас, чтобы рассмотреть.

VPNFilter

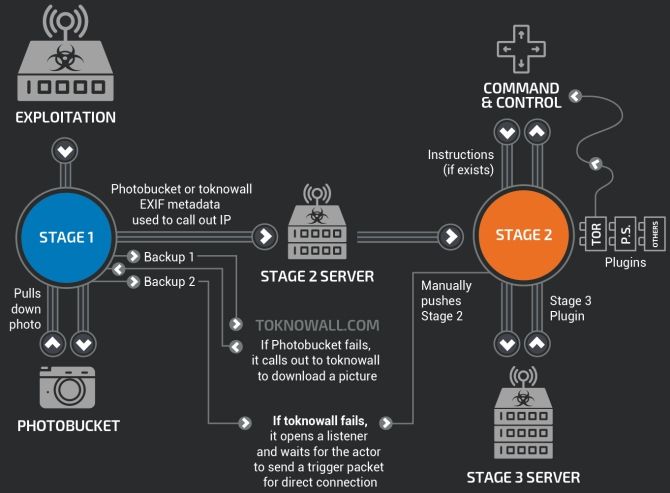

VPNFilter — это недавний вариант вредоносного ПО, который атакует маршрутизаторы и устройства Интернета вещей (IoT). Вредонос работает в три этапа.

Вредоносная программа первого этапа связывается с сервером управления и контроля, чтобы загрузить модуль второго этапа. Модуль второго этапа собирает данные, выполняет команды и может мешать управлению устройством (включая возможность «кирпичика» маршрутизатора, IoT или устройства NAS). Второй этап также может загружать модули третьего этапа, которые работают как плагины для второго этапа. Модули третьего этапа включают анализатор пакетов для трафика SCADA, модуль внедрения пакетов и модуль, который позволяет вредоносным программам второго уровня обмениваться данными с использованием сети Tor.

Вы можете узнать больше о VPNFilter, откуда он взялся и как его найти прямо здесь.

T9000

Исследователи безопасности Palo Alto Networks обнаружили вредоносное ПО T9000 (никакого отношения к Terminator или Skynet… или нет ?!).

T9000 — это интеллектуальный инструмент для сбора данных. После установки T9000 позволяет злоумышленнику «захватывать зашифрованные данные, делать снимки экрана определенных приложений и специально предназначенных для пользователей Skype», а также файлы продуктов Microsoft Office. T9000 поставляется с различными модулями, предназначенными для обхода до 24 различных продуктов безопасности, что изменяет процесс установки, чтобы оставаться под радаром.

DanaBot

DanaBot — это многоступенчатый банковский троян с различными плагинами, которые автор использует для расширения своей функциональности. (Как быстро и эффективно бороться с троянами удаленного доступа.

) Например, в мае 2018 года DanaBot был замечен в серии атак на австралийские банки. В то время исследователи обнаружили плагин для отслеживания и внедрения пакетов, плагин для удаленного просмотра VNC, плагин для сбора данных и плагин Tor, обеспечивающий безопасную связь.

«DanaBot является банковским трояном, а это означает, что он обязательно должен быть в определенной степени гео-ориентированным», — говорится в записи блога Proofpoint DanaBot. «Однако принятие крупными игроками, как мы видели в кампании в США, предполагает активное развитие, географическую экспансию и постоянный интерес к угрозе со стороны актеров угроз. Само вредоносное ПО содержит ряд анти-аналитических функций, а также обновленные модули для кражи и удаленного управления, что еще больше повышает его привлекательность и полезность для субъектов угроз ».

Marap, AdvisorsBot и CobInt

Я объединяю три модульных варианта вредоносного ПО в один раздел, когда все три исследователя из Proofpoint обнаружили его. Модульные варианты вредоносных программ имеют сходство, но имеют различное использование. Кроме того, CobInt является частью кампании для Cobalt Group, преступной организации, связанной с длинным списком банковских и финансовых киберпреступлений.

Marap и AdvisorsBot определили, как определить целевые системы для защиты и картирования сети, а также определить, должна ли вредоносная программа загружать всю полезную нагрузку. Если целевая система представляет достаточный интерес (например, имеет ценность), вредоносная программа призывает ко второму этапу атаки.

Как и другие варианты модульных вредоносных программ, Marap, AdvisorsBot и CobInt работают в три этапа. Первый этап — это, как правило, электронное письмо с зараженным вложением, которое несет первоначальный эксплойт. Если эксплойт выполняется, вредоносная программа немедленно запрашивает второй этап. На втором этапе находится модуль разведки, который оценивает меры безопасности и сетевой ландшафт целевой системы. Если вредоносная программа считает, что все подходит, загружается третий и последний модуль, включая основную полезную нагрузку.

Доказательство анализа:

- Marap

- AdvisorBot (и PoshAdvisor)

- Кобин

нанесение увечья

Mayhem — немного более старый вариант модульного вредоносного ПО, впервые появившийся в свет в 2014 году. Однако, Mayhem остается отличным примером модульного вредоносного ПО. Вредоносное ПО, обнаруженное исследователями безопасности в Яндексе, предназначено для веб-серверов Linux и Unix. Устанавливается через вредоносный скрипт PHP.

После установки скрипт может вызывать несколько плагинов, которые определяют конечное использование вредоносного ПО.

Эти плагины включают взломщик паролей, предназначенный для перебора паролей, предназначенный для учетных записей FTP, WordPress и Joomla, веб-сканер для поиска других уязвимых серверов и инструмент, использующий уязвимость Heartbleed OpenSLL.

DiamondFox

Наш последний модульный вариант вредоносного ПО также является одним из наиболее полных. Это также одна из самых тревожных причин по нескольким причинам.

Причина первая: DiamondFox — это модульный ботнет для продажи на различных подпольных форумах. Потенциальные киберпреступники могут приобрести модульный пакет ботнетов DiamondFox, чтобы получить доступ к широкому спектру расширенных возможностей атаки. Инструмент регулярно обновляется и, как и все хорошие онлайн-сервисы, имеет персональную поддержку клиентов. (У него даже есть журнал изменений!)

Причина вторая: модульный ботнет DiamondFox поставляется с набором плагинов. Они включаются и выключаются через панель управления, которая не будет неуместна как приложение для умного дома. Плагины включают специализированные инструменты шпионажа, инструменты кражи учетных данных, инструменты DDoS, кейлоггеры, рассылки спама и даже скребок оперативной памяти.

Предупреждение: в следующем видео есть музыка, которая вам нравится или не нравится.

Как остановить модульную атаку вредоносного ПО

В настоящее время ни один конкретный инструмент не защищает от конкретного варианта модульной вредоносной программы. Кроме того, некоторые варианты модульных вредоносных программ имеют ограниченный географический охват. Например, Marap, AdvisorsBot и CobInt в основном встречаются в России и странах СНГ.

Тем не менее, исследователи Proofpoint отметили, что, несмотря на существующие географические ограничения, если другие преступники увидят такую устоявшуюся преступную организацию, использующую модульное вредоносное ПО, другие, безусловно, последуют их примеру.

Важно знать, как модульное вредоносное ПО попадает в вашу систему. Большинство используют зараженные вложения электронной почты, обычно содержащие документ Microsoft Office со вредоносным сценарием VBA. Злоумышленники используют этот метод, потому что легко отправлять зараженные электронные письма миллионам потенциальных целей. Кроме того, первоначальный эксплойт крошечный и легко замаскирован под файл Office.

Как всегда, убедитесь, что вы поддерживаете свою систему в актуальном состоянии, и рассмотрите возможность инвестирования в Malwarebytes Premium — оно того стоит

!