Производители процессоров переживают грубые несколько месяцев. Огромные уязвимости Spectre и Meltdown потрясли компьютерный мир. И затем, если уязвимости были недостаточно серьезными, патчи, выпущенные для устранения проблем, сопровождались их собственным набором проблем. Пройдет некоторое время, пока не исчезнут эффекты Призрака / Расплавления.

Чипы AMD не остались невредимыми. Хуже того, в марте 2018 года исследователи утверждают, что обнаружили множество новых критических уязвимостей, характерных для AMD. Однако некоторые люди в мире технологий не уверены. Есть ли правда в сообщениях о критических уязвимостях в процессорах AMD Ryzen?

? Давайте посмотрим на историю до сих пор.

Критические уязвимости и уязвимые бэкдоры

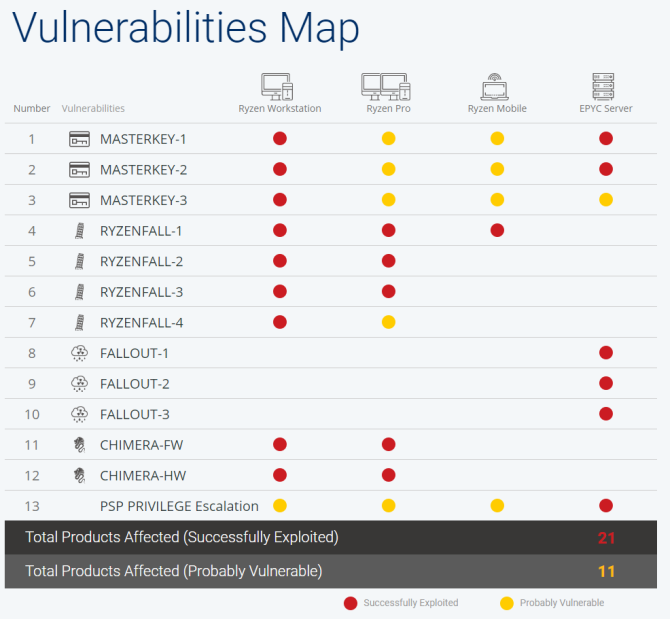

Израильская охранная фирма CTS Labs раскрыла 13 критических уязвимостей. Уязвимости затрагивают рабочую станцию AMD Ryzen, Ryzen Pro, мобильную архитектуру Ryzen и процессоры сервера EPYC. Кроме того, эти уязвимости имеют сходство с Spectre / Meltdown и могут позволить злоумышленнику получить доступ к личным данным, установить вредоносное ПО или получить доступ к скомпрометированной системе.

Уязвимости процессора связаны с разработкой защищенного процессора AMD, функции безопасности процессора, которая позволяет безопасно хранить ключи шифрования, пароли и другие чрезвычайно важные данные. Это связано с недостатком дизайна чипсета AMD Zen, который связывает процессор с другими аппаратными устройствами.

«Эта неотъемлемая часть большинства продуктов AMD, включая рабочие станции и серверы, в настоящее время поставляется с множеством уязвимостей, которые могут позволить злоумышленникам навсегда установить вредоносный код внутри самого защищенного процессора».

Эти уязвимости реальны?

Да, они очень настоящие и бывают четырех видов:

- Ryzenfall: Позволяет вредоносному коду получить полный контроль над процессором AMD Secure

- Выпадать: Позволяет злоумышленнику читать и записывать в защищенные области памяти, такие как SMRAM

- Химера: «Двойная» уязвимость с одним недостатком прошивки и одним недостатком оборудования, который позволяет внедрить вредоносный код непосредственно в чипсет AMD Ryzen; Вредоносное ПО на базе чипсета обходит практически все решения для безопасности конечных точек

- Отмычка: Использует многочисленные уязвимости в микропрограмме AMD Secure Processor, чтобы обеспечить доступ к Secure Processor; позволяет крайне скрытным постоянным вредоносным программам на базе чипсета обходить безопасность; может привести к повреждению физического устройства

Блог безопасности CTS Labs гласит: «Злоумышленники могут использовать Ryzenfall для обхода Windows Credential Guard, украсть сетевые учетные данные, а затем потенциально распространяться даже через корпоративную сеть Windows с высокой степенью защиты […] Злоумышленники могут использовать Ryzenfall в сочетании с Masterkey для установки постоянных вредоносных программ на Безопасный процессор, подвергающий клиентов риску скрытого и долгосрочного промышленного шпионажа ».

Другие исследователи безопасности быстро подтвердили полученные данные.

Независимо от шумихи вокруг релиза, ошибки являются реальными, точно описаны в их техническом отчете (который не является общедоступным), и их код эксплойта работает.

— Дэн Гвидо (@dguido) 13 марта 2018 г.

Ни одна из уязвимостей не требует доступа к физическому устройству или каких-либо дополнительных драйверов для запуска. Однако они требуют привилегий администратора локального компьютера, поэтому существует некоторая передышка. И давайте посмотрим правде в глаза, если кто-то имеет прямой root-доступ к вашей системе, вы уже в мире боли.

В чем проблема тогда?

Ну, никто действительно не слышал о CTS Labs. Что само по себе не является проблемой. Небольшие фирмы постоянно проводят отличные исследования. Скорее, именно так CTS Labs раскрыла уязвимости общественности. Стандартное раскрытие информации о безопасности требует от исследователей дать уязвимой компании не менее 90 дней, чтобы исправить проблему, прежде чем публиковать конфиденциальные результаты.

CTS Labs потратили на AMD 24 часа, прежде чем разместить свой сайт amdflaws в сети. И это вызвало значительный гнев со стороны сообщества безопасности. Это не только сайт. Способ представления уязвимостей также является проблемой рисования. На сайте с информацией об уязвимостях есть интервью с одним из исследователей, он полон инфографики и других средств массовой информации, содержит интересные и запоминающиеся названия для проблем и, кажется, преувеличен для выпуска уязвимости. (Уязвимость, которую они дали AMD менее чем за 24 часа, исправьте!)

CTS Labs тоже объяснила это. Технический директор CTS Labs Илья Лук-Зильберман объясняет, что «нынешняя структура« Ответственного раскрытия »имеет очень серьезную проблему». Кроме того, они «думают, что трудно поверить, что мы единственная группа в мире, которая имеет эти уязвимости, учитывая, кто сегодня актеры в мире ». Вы можете прочитать полное письмо прямо здесь [PDF].

TL; DR: CTS Labs считает, что 30/60/90 дней ожидания продлевают опасность для и без того уязвимых потребителей. Если исследователи сразу же раскрывают информацию, это заставляет компанию действовать немедленно. На самом деле, их предложение использовать стороннюю валидацию, как это сделали CTS Labs с Дэном Гвидо (подтверждение которого связано с Tweet выше), является разумным, но кое-что уже происходит.

Покупка акций AMD

Другие исследователи преуменьшали серьезность недостатков из-за необходимого уровня доступа к системе. Возникли дополнительные вопросы о сроках отчета, так как выяснилось, что компания короткой продажи акций Viceroy Research выпускает отчет, в котором говорится, что акции AMD могут потерять всю свою стоимость. Акции AMD действительно упали, совпав с выпуском отчета об уязвимости CTS Labs, но завершили день выше, чем раньше.

Ведущий разработчик ядра Linux Линус Торвальдс также считает, что подход CTS Labs небрежен, заявив: «Да, это больше похоже на манипуляции со складами, чем на рекомендации по безопасности». Торвальдс также сетует на ненужную шумиху вокруг релиза, утверждая, что исследователи безопасности «Смотри как клоуны из-за этого.

Разговор Торвальдса не беспрецедентен. Но он прав. Он также появляется на фоне другого «предупреждения безопасности», требующего для работы как ужасного SSH, так и ужасного пароля root. Торвальдс (и другие исследователи и разработчики в области безопасности) указывают на то, что иногда просто потому, что недостаток звучит опасно и экзотично, это не делает его большой проблемой для широкой публики.

Можете ли вы оставаться в безопасности?

Ну, это смешанная сумка безопасности. Ваш процессор AMD Ryzen уязвим? Да, это. Вероятно ли, что ваш процессор AMD Ryzen будет использовать этот способ? Это несколько маловероятно, по крайней мере, в краткосрочной перспективе.

Тем не менее, те, у кого есть система AMD Ryzen, должны поднять уровень бдительности в течение следующих нескольких недель, пока AMD не выпустит исправление безопасности. Надеюсь, они будут чертовски лучше, чем патчи Spectre / Meltdown

!