Содержание

- 1 Оглавление

- 2 1. Введение в безопасность ПК

- 3 2. Галерея вредоносных программ

- 4 3. Невинные цивилизации: безопасность операционных систем

- 5 4. Хорошие навыки безопасности

- 6 5. Методы защиты

- 7 6. Выбор программного обеспечения безопасности

- 8 7. Готовьтесь к худшему — и резервное копирование!

- 9 8. Восстановление после вредоносных программ

- 10 9. Вывод

Это джунгли там. Сеть, от троянов до червей, от фишеров до фармеров, по-видимому, полна опасностей. Обеспечение безопасности требует не только правильного программного обеспечения, но и понимания того, какие угрозы следует искать.

Это руководство доступно для скачивания в формате PDF. Скачать универсальное руководство по безопасности ПК сейчас. Не стесняйтесь копировать и делиться этим со своими друзьями и семьей.

Вот тут-то и выходит «HackerProof: ваше руководство по безопасности ПК». Это превосходное руководство, представленное вам самим Мэттом Смитом из MakeUseOf, предоставляет объективный, подробный, но понятный обзор безопасности ПК.

К концу этого руководства вы будете точно знать, что означает безопасность ПК и, что более важно, что вам нужно сделать, чтобы обеспечить безопасность вашего ПК.

Знание — сила; вооружись!

Оглавление

§1 — Введение в безопасность ПК

§2 – Галерея вредоносных программ

§3 — Невинные цивилизации: безопасность операционных систем

§4 — Хорошие навыки безопасности

§5 – Методы защиты

§6 — Выбор программного обеспечения для безопасности

§7 — Готовься к худшему — и резервное копирование!

§8 — Восстановление после вредоносных программ

§9-Заключение

1. Введение в безопасность ПК

1.1 Что такое безопасность ПК?

Термины «безопасность ПК» или «компьютерная безопасность» крайне расплывчаты. Они говорят вам очень мало, как большинство общих терминов.

Это потому, что безопасность ПК — невероятно разнообразная область. С одной стороны, у вас есть профессиональные и академические исследователи, которые тщательно пытаются найти и устранить проблемы безопасности на широком спектре устройств. С другой стороны, существует также сообщество изобретательных компьютерных ботаников, которые являются технически любителями (в прямом смысле этого слова — они не оплачиваются и не поддерживаются любым признанным учреждением или компанией), но обладают высокой квалификацией и способны обеспечить полезный вклад их собственный.

Безопасность ПК связана с компьютерной безопасностью в целом, включая такие вопросы, как сетевая безопасность и интернет-безопасность

, Подавляющее большинство угроз, которые могут атаковать ваш компьютер, способны выжить только благодаря Интернету, а в некоторых случаях выживание угрозы безопасности напрямую связано с недостатком безопасности в каком-либо высококлассном серверном оборудовании. Тем не менее, средний пользователь ПК не имеет никакого контроля над этим.

Это означает, что безопасность ПК, определяемая как защита вашего персонального компьютера, имеет менталитет крепости. Вы несете ответственность за защиту своей крепости от того, что может существовать в неизвестном за ее стенами. Этот менталитет выражается в терминах, используемых компаниями, которые хотят продать вам программное обеспечение для безопасности ПК. Такие слова, как «брандмауэр»

«Блокировщик» и «щит» легко найти в программном обеспечении безопасности ПК.

Эти слова должны прояснить цель безопасности ПК, но это не всегда так. Информация, полученная от компании, которая продает программное обеспечение для обеспечения безопасности, скорее всего, будет смещена в пользу их продукта, что приведет к еще более запутанным проблемам.

Это руководство предоставляет объективное, подробное, но легко понятное руководство по безопасности ПК. К концу этого руководства вы будете точно знать, что означает безопасность ПК и, что более важно, что вам нужно сделать, чтобы обеспечить безопасность вашего ПК.

1.2 Краткая история компьютерных вирусов

Компьютерные вирусы не всегда были главной угрозой. Самые ранние вирусы, которые распространялись в 1970-х годах через первые сети Интернет (такие как ARPANET

), были относительно мирскими программами, которые иногда просто отображали сообщение на компьютерном терминале.

Вирусы не стали замечать как серьезную угрозу безопасности до середины и конца 1980-х годов. В этот период появилось несколько новинок в области компьютерных вирусов, таких как вирус мозга, который широко считается первым вирусом, совместимым с IBM PC. Этот вирус был способен заражать загрузочный сектор компьютеров MS-DOS, замедляя их или делая их непригодными для использования.

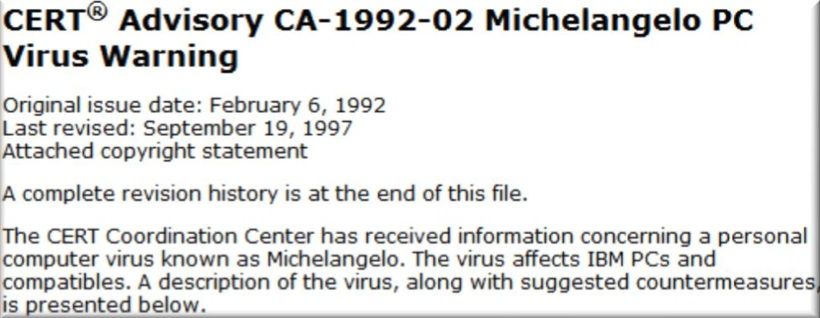

Как только появилось самое раннее вредоносное ПО, число вирусов быстро возросло, поскольку опытные ботаники увидели возможность участвовать в онлайн-вандализме и доказывать свои технические знания своим коллегам. Внимание СМИ к вирусам стало обычным явлением в начале 90-х годов, и в связи с компьютерным вирусом Микеланджело произошла первая серьезная вирусная паника. Подобно сотням компьютерных вирусов после этого, Микеланджело вызвал панику в средствах массовой информации, и миллионы людей по всему миру обеспокоены тем, что их данные скоро будут удалены. Эта паника оказалась неуместной, но привлекла внимание СМИ к вредоносным программам, которые еще не исчезли.

Распространение электронной почты

в конце 1990-х написал следующую главу о вредоносных программах. Эта стандартная форма общения была и остается популярным методом, посредством которого вредоносные программы могут размножаться. Электронные письма легко отправлять, а прикрепленные вирусы легко замаскировать. Популярность электронной почты также совпала с тенденцией, которая оказалась еще более важной в развитии вредоносного ПО — ростом персональных компьютеров. В то время как корпоративные сети обычно укомплектованы группой людей, которым платят, чтобы следить за их безопасностью, персональные компьютеры используются обычными людьми, которые не имеют никакого обучения в этой области.

Без появления персональных компьютеров многие угрозы безопасности, возникшие в новом тысячелетии, были бы невозможны. У червей будет меньше целей, трояны будут обнаруживаться быстро, а новые угрозы, такие как фишинг, будут бессмысленными. Персональные компьютеры дают тем, кто хочет писать вредоносные программы, поле, полное легких целей.

Ключ, конечно, в том, чтобы убедиться, что вы не один из них.

2. Галерея вредоносных программ

2.1 Традиционный вирус или троян

Вредоносные программы на протяжении большей части истории распространялись по ошибке пользователя; то есть пользователь ПК предпринимает какие-то действия, чтобы запустить вирус. Классическим примером этого является открытие вложения электронной почты. Вирус, замаскированный под файл изображения или какой-либо другой тип файла, запускается в действие, как только пользователь открывает файл. Открытие файла может привести к ошибке, или файл может открыться как обычно, обманывая пользователя, думая, что все в порядке. В любом случае вирус требует действий пользователя для распространения. Воспроизведение стало возможным не из-за уязвимости в коде программы, а из-за обмана.

В конце 1990-х годов этот тип вредоносных программ, чаще называемый вирусом, был наиболее угрожающим. Большинство людей плохо знакомы с электронной почтой и не знали, что открытие вложения может заразить их компьютер. Служба электронной почты была гораздо менее изощренной: не было эффективных спам-фильтров, способных хранить спам-сообщения, содержащие вирусы, из входящих сообщений, а также не было эффективных антивирусных решений, которые автоматически сканировали прикрепленные по электронной почте вложения. В последние годы технологический прогресс на обоих этих направлениях сделал менее эффективной отправку вируса по электронной почте, но миллионы людей по-прежнему не имеют программного обеспечения для обеспечения безопасности и не против открывать вложения электронной почты.

Поскольку почтовые вирусы в настоящее время представляют собой (относительно) хорошо известную угрозу, вирусный дизайн стал более креативным. Вирусы теперь могут «скрываться» в типах файлов, которые большинство людей считают безопасными, таких как электронные таблицы Excel

и PDF файлы. Вирус может даже заразить ваш компьютер через веб-браузер, если вы посетите веб-страницу, содержащую такой вирус.

Некоторые пользователи ПК хвастаются, что избегать вирусов — это просто вопрос здравого смысла — если вы не загружаете файлы из неизвестных источников и не загружаете вложения электронной почты, у вас все будет хорошо. Я не согласен с этим мнением. Хотя многих угроз можно избежать с осторожностью, постоянно развиваются вирусы с новыми методами размножения и заражения.

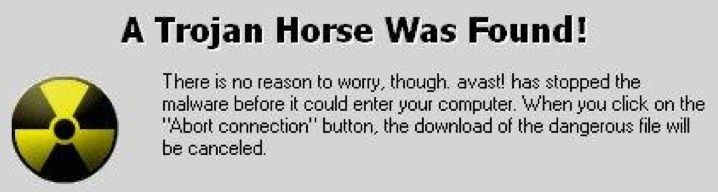

2.2 трояны

Трояны, хотя и отличаются от вируса по своей полезной нагрузке, могут заражать ПК с помощью тех же методов, которые перечислены выше. Пока вирус пытается запустить вредоносный код на вашем ПК, троянец пытается предоставить третьему лицу доступ к некоторым или всем функциям вашего компьютера. Трояны могут заразить компьютеры практически любым методом, который может использовать вирус. Действительно, и вирусы, и трояны часто объединяются в вредоносные программы, поскольку некоторые угрозы безопасности имеют признаки, связанные как с вирусом, так и с трояном.

2.3 Черви

Термин «червь» описывает метод заражения и размножения вируса, а не полезную нагрузку, которая доставляется. Однако этот метод заражения уникален и опасен, поэтому заслуживает отдельной категории.

Червь — это вредоносная программа, способная заразить компьютер без каких-либо действий пользователя (кроме включения компьютера и подключения к Интернету). В отличие от более традиционных вредоносных программ, которые обычно пытаются спрятаться в зараженном файле, черви заражают компьютеры через сетевые уязвимости.

Стереотипный червь распространяется путем рассылки копий себя случайным образом И.П. адреса

, Каждая копия имеет инструкции для атаки на конкретную сетевую уязвимость. Когда обнаруживается случайно выбранный ПК с уязвимостью, червь использует сетевую уязвимость для получения доступа к ПК и доставки его полезной нагрузки. Как только это происходит, червь использует недавно зараженный компьютер для рассылки более случайного спама. адреса, начиная процесс заново.

Экспоненциальный рост является ключевым здесь. Червь SQL Slammer, выпущенный в январе 2003 года, использовал этот метод для заражения примерно 75 000 компьютеров в течение 10 минут после своего первоначального выпуска. (Http://www.wired.com/wired/archive/11.07/slammer.html)

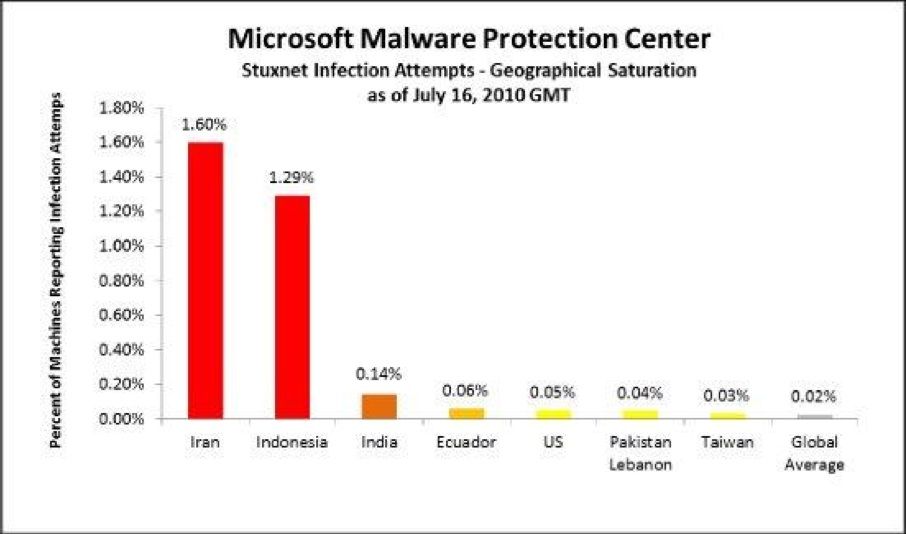

Однако, как и для многих угроз безопасности ПК, термин «червь» охватывает широкий спектр угроз вредоносного ПО. Некоторые черви распространяются с помощью уязвимостей в безопасности электронной почты, чтобы автоматически рассылать спам по электронной почте после заражения системы. Другие имеют чрезвычайно целевую нагрузку. Stuxnet, недавний компьютерный червь, обнаружил код, который, по мнению многих, был разработан специально для атаки на программу ядерных исследований Ирана. (http://www.schneier.com/blog/archives/2010/10/stuxnet.html)

Хотя этот червь, по оценкам, заразил тысячи компьютеров, его фактическая полезная нагрузка рассчитана на действие только после того, как червь обнаружит конкретный тип сети — тип, который Иран использует для производства урана. Независимо от того, кто был целью, изощренность Stuxnet является отличным примером того, как автоматически воспроизводимый червь может заражать системы без малейшего намека на его пользователей.

2,4 руткиты

Особенно неприятное вредоносное ПО, руткиты способны получать привилегированный доступ к компьютеру и скрываться от обычных антивирусных сканирований. Термин руткит используется главным образом как средство описания определенного типа полезной нагрузки. Руткиты могут заражать системы и воспроизводить себя, используя любое количество тактик. Они могут действовать как черви или скрываться в кажущихся законными файлах.

Sony, например, оказалась в горячей воде, когда эксперты по безопасности обнаружили, что некоторые музыкальные компакт-диски, распространяемые Sony, поставляются с руткитом, который может предоставить себе административный доступ на ПК с Windows, спрятаться от большинства проверок на вирусы и передать данные на компьютер. удаленное местоположение. Это было, очевидно, частью ошибочной схемы защиты от копирования.

Во многих отношениях полезная нагрузка руткита стремится достичь тех же целей, что и обычный вирус или троян. Полезная нагрузка может пытаться удалить или повредить файлы, или она может попытаться зарегистрировать ваши нажатия клавиш, или она может попытаться найти ваши пароли и затем передать их третьей стороне. Это все, что может попытаться сделать вирус или троян, но руткиты гораздо эффективнее маскируют себя, когда выполняют свою работу. Руткиты фактически подрывают операционную систему, используя недостатки безопасности в операционной системе, чтобы замаскировать себя как критический системный файл или, в серьезных случаях, записать себя в критические системные файлы, делая невозможным удаление без повреждения операционной системы. (Http://www.wired.com/politics/security/commentary/securitymatters/2005/11/69601)

Хорошей новостью является то, что руткиты сложнее кодировать, чем большинство других типов вредоносных программ. Чем глубже руткит захочет окунуться в операционную систему ПК, тем сложнее будет его создать, поскольку любые ошибки в коде руткита могут привести к сбою целевого ПК или изменению антивирусного программного обеспечения. Это может быть плохо для ПК, но в первую очередь он побеждает попытки скрыть руткит.

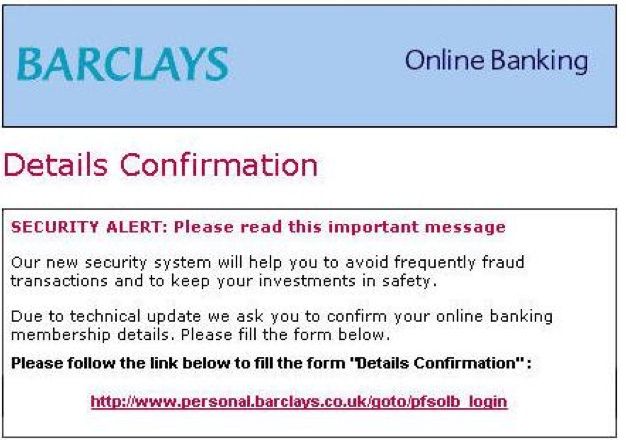

2.5 Фишинг и фарминг

Мир вредоносных программ в 1990-х годах выглядит странно по сравнению с сегодняшним днем. Тогда хакеры часто писали вредоносные программы, которые хотели показать свои таланты и получить известность среди своих коллег. Нанесенный ущерб был серьезным, но часто ограничивался зараженными компьютерами. Однако современные вредоносные программы часто представляют собой не что иное, как инструмент, используемый преступниками, стремящимися похитить личную информацию. Эта информация может затем использоваться для кражи кредитных карт, создания ложных идентификационных данных и выполнения всевозможных незаконных действий, которые могут оказать серьезное влияние на жизнь жертвы.

Фишинг

Фарминг — это методы, которые лучше всего иллюстрируют криминальный элемент угроз безопасности ПК. Эти угрозы значительны, но технически они вообще не атакуют ваш компьютер. Вместо этого они используют ваш компьютер, чтобы обмануть вас и украсть важную информацию.

Оба эти термина тесно связаны. Фарминг — это метод, используемый для перенаправления человека на фальшивый веб-сайт. Фишинг — это процесс сбора частной информации, выдавая себя за заслуживающего доверия субъекта. Техники часто идут рука об руку: техника фарминга отправляет человека на фальшивый веб-сайт, который затем используется для «фишинга» личной информации от человека.

Классический пример такого рода атак начинается с электронного письма, которое, похоже, отправлено из вашего банка. В электронном письме указывается, что произошла подозрение на нарушение безопасности онлайн-серверов вашего банка, и вам необходимо изменить имя пользователя и пароль. Вам предоставляется ссылка на веб-сайт вашего банка. Страница, открытая в вашем браузере, попросит вас подтвердить свое существующее имя пользователя и пароль, а затем введите новое имя пользователя и пароль. Вы делаете это, и сайт благодарит вас за сотрудничество. Вы не поймете, что что-то не так, пока не попробуете войти на сайт своего банка на следующий день, следуя закладке в своем браузере.

2.6 Вредоносные программы — Поймай всех

Несмотря на то, что вышеперечисленные мошенники широко признаны как серьезные проблемы с определенными характеристиками, все еще трудно классифицировать угрозы, поскольку экосистема угроз безопасности разнообразна и постоянно меняется. Вот почему термин «вредоносное ПО» используется так часто: он идеально подходит для всего, что пытается причинить вред вашему компьютеру или использует ваш компьютер, чтобы причинить вам вред.

Теперь, когда вы знаете о некоторых наиболее распространенных угрозах безопасности ПК, вам может быть интересно, что вы можете с ними сделать. Лучше всего начать обсуждение с операционных систем.

3. Невинные цивилизации: безопасность операционных систем

Используемая вами операционная система оказывает существенное влияние на угрозы вредоносных программ, о которых вам необходимо знать, и на методы, которые вы можете использовать для противодействия им. Вредоносное программное обеспечение в большинстве случаев запрограммировано на использование определенного эксплойта в конкретной операционной системе. Вредоносное программное обеспечение, использующее уязвимость сети в Windows, не может заразить компьютеры OS X, поскольку сетевой код сильно отличается. Аналогично, вирус, который пытается удалить файлы драйверов, найденные на компьютере под управлением Windows XP, не окажет никакого влияния на компьютер с Linux, поскольку драйверы совершенно разные.

Я думаю, что правильно сказать, что выбранная вами операционная система оказывает большее влияние на общую безопасность вашего ПК, чем любая другая переменная. Имея это в виду, давайте кратко рассмотрим некоторые распространенные операционные системы и то, как они управляют безопасностью.

3.1 Windows XP

Представленная в 2001 году, Windows XP быстро стала самой признанной операционной системой Microsoft. Его любили за относительно простой интерфейс, который предлагал улучшения, но оставался знакомым пользователям Windows 95, 98 и ME. Он также оказался относительно тонким для новой операционной системы Windows, и он по-прежнему способен работать на старых машинах, которые не могут работать с более новыми операционными системами Windows.

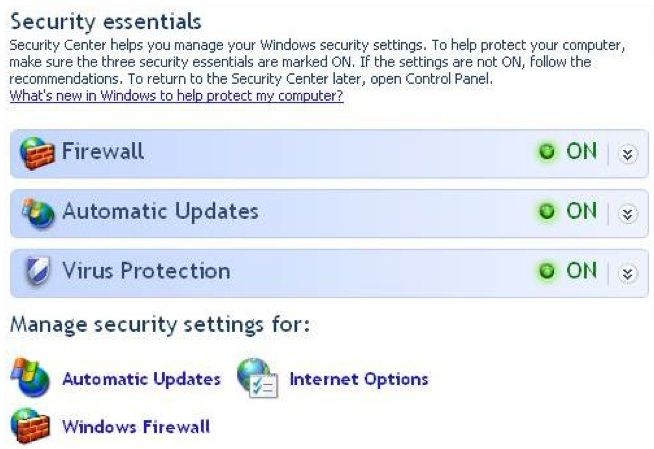

На момент выпуска Windows XP представила некоторые заметные улучшения безопасности по сравнению с предыдущими операционными системами Windows. Это закрыло некоторые дыры в безопасности, которые позволяли легко связываться с системами Windows с помощью пустых сетевых учетных записей или ошибок сертификации. Безопасность Windows XP получила значительное дополнение в пакете обновления 2 (SP2) для Windows XP с появлением Windows Security Center, который упростил пользователям возможность выяснить, защищен ли их компьютер под управлением Windows XP антивирусным программным обеспечением и установлены ли соответствующие обновления безопасности.

Тем не менее, Windows XP — это операционная система, которой почти десять лет, и на протяжении многих лет она постоянно подвергается атакам хакеров. Популярность Windows XP делает его очевидным выбором для вредоносных программ, стремящихся заразить как можно больше компьютеров. Кроме того, Windows XP просто не имеет доступа к ряду улучшенных функций безопасности, которые являются стандартными в Windows 7.

В целом, Windows XP является худшей из распространенных операционных систем, доступных в настоящее время с точки зрения безопасности. В нем отсутствуют новые функции безопасности, его хорошо понимают те, кто кодирует вредоносное ПО, и часто подвергают атакам.

3.2 Windows 7

Последняя операционная система от Microsoft, Windows 7, является усовершенствованной версией Windows Vista, подвергшейся жесткой критике (информация в этом разделе в основном относится и к Vista). Windows 7 не так легко запустить, как Windows XP, но она предлагает множество новых функций, включая функции, связанные с безопасностью.

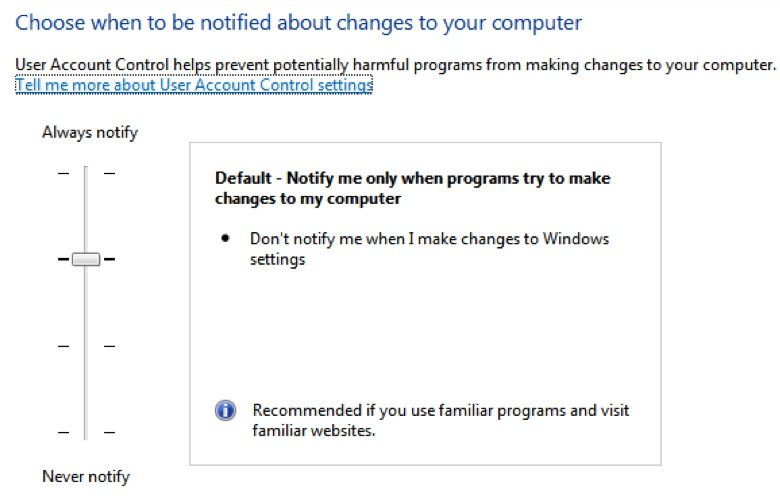

Например, контроль учетных записей пользователей — это новая функция, которая была представлена в Vista, а также включена в Windows 7. Когда она впервые появилась, UAC обычно подвергали насмешкам в средствах массовой информации — Apple даже сделала это. Это странный шаг, потому что OS X имеет схожую функциональность и потому что UAC очень важен, когда речь заходит о безопасности. Он защищает ваш компьютер, гарантируя, что программы не смогут получить повышенные права доступа к вашей системе без разрешения. До UAC вредоносные программы могли легко сделать это, даже если пользователь никогда не узнает об этом.

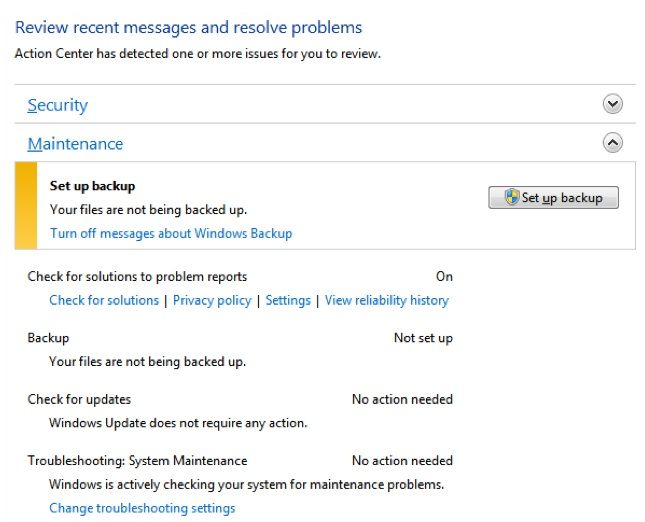

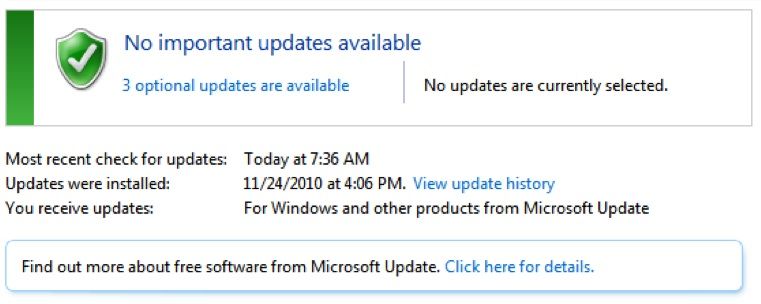

Microsoft также внесла улучшения, которые еще больше улучшают способность Window передавать важную информацию о безопасности пользователям. Центр безопасности теперь называется Центром действий Windows, и он лучше, чем когда-либо раньше, автоматически получает важные обновления и уведомляет пользователей о необходимости принятия мер. Это очень важно, поскольку известные уязвимости, которые не исправлены, являются ответственностью независимо от того, какую операционную систему вы предпочитаете.

Windows 7 также выигрывает от отношения к безопасности, которое является гораздо более разумным, чем отношение Microsoft при создании Windows XP. Это становится очевидным, если сравнить количество уязвимостей, которые Microsoft пришлось исправлять в течение первого года выпуска XP, и первого года выпуска Vista. В Windows XP было исправлено 65 уязвимостей, в то время как в Windows Vista было исправлено только 36 уязвимостей.

К сожалению, из-за своей популярности Windows 7 по-прежнему активно используется вредоносными программами. Windows по-прежнему является операционной системой, используемой в большинстве стран мира, поэтому имеет смысл вредоносное ПО для ее нацеливания. По этой причине пользователи Windows 7 по-прежнему сталкиваются с многочисленными угрозами безопасности.

3.3 Mac OS X

Mac OS X по-прежнему выглядит современно, но по своей сути является довольно старой операционной системой. Первая версия была выпущена в 2001 году, что делает ее такой же старой, как Windows XP. Apple, однако, придерживается совершенно другого подхода к обновлениям, чем Microsoft. Хотя сотрудники Redmond обычно концентрируются на больших выпусках, выпускающих новые операционные системы в среднем каждые пять или шесть лет, команда Apple обновляла OS X восемь раз с момента первого выпуска операционной системы.

Эти выпуски обычно содержат несколько обновлений безопасности, и Apple заслужила репутацию за обеспечение безопасности, намного превосходящей безопасность Windows. Эта репутация, однако, имеет тенденцию распадаться при ближайшем рассмотрении. Вредоносные программы, ориентированные на OS X, существуют, и Apple приходится исправлять недостатки безопасности примерно с той же частотой, что и у Microsoft. В отчете 2004 года от компании по безопасности, известной как Secunia, было обнаружено, что в предыдущем году Mac OS X подверглась 36 уязвимостям, только на десять меньше, чем Windows XP — однако более высокий процент уязвимостей OS X можно было использовать через Интернет. (Http://news.techworld.com/security/1798/mac-os-x-security-myth-exposed/)

Совсем недавно Apple была вынуждена выпустить ряд основных исправлений безопасности, последние из которых были устранены 134 уязвимости. (Http://www.fiercecio.com/story/apple-releases-massive-mac-os-x-security-update/2010-11-12).

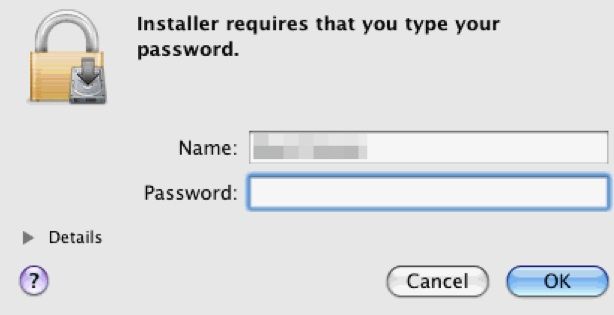

Это не значит, что Mac OS X небезопасна. Одним из преимуществ, вытекающих из наследия UNIX в OS X, является необходимость входа в систему как «root» для внесения изменений в важные файлы и настройки (UAC в Window — это попытка эмулировать это). Однако, к сожалению, многие пользователи считают, что OS X невосприимчива к угрозам безопасности из-за своей относительной неясности. Хотя в этом есть доля правды, угрозы безопасности для компьютеров OS X существуют и могут быть столь же разрушительными, как и те, которые нацелены на Windows. Безопасность Mac OS X также затруднена из-за небольшого выбора пакетов безопасности.

3.4 Linux

Большинство владельцев ПК никогда не будут использовать компьютер под управлением Linux. С учетом сказанного, Linux сейчас более доступен, чем когда-либо в прошлом. Бесплатные варианты Linux, такие как Ubuntu

и Jolicloud

Предложите графический пользовательский интерфейс, который является надежным и обеспечивает основные функциональные возможности, которые вы ожидаете от ПК, такие как возможность читать электронную почту и просматривать веб-страницы.

Linux, как и OS X, требует, чтобы пользователи входили в систему под учетной записью «root», чтобы вносить изменения в важные файлы и настройки. Linux также очень сильно выигрывает от безопасности, потому что она неясна. База пользователей Linux невелика, и, что еще хуже для вредоносных программ, база пользователей не цепляется за конкретный вариант Linux. Несмотря на то, что базовый код часто один и тот же, в различных вариантах Linux происходят незначительные изменения, и многие продвинутые пользователи Linux заходят так далеко, что кодируют свои собственные пользовательские функции. Это делает атаку пользователей Linux в массе трудным, а также бессмысленным предложением. Если вы хотите собирать номера кредитных карт, ориентация на Linux — не лучший способ.

Нишевая природа настольного Linux затрудняет разговор о его безопасности. Уязвимости безопасности действительно существуют в системах Linux, и эти уязвимости не всегда исправляются так же быстро, как уязвимости, обнаруженные в Windows. (http://www.eweek.com/c/a/Linux-and-Open-Source/Linux-vs-Windows-Which-Is-More-Secure/) Однако операционные системы Linux на самом деле меньше подвержены угрозам безопасности часто, и угрозы часто менее серьезны.

3.5 Резюме — что лучше?

В целом, Mac OS X и Linux явно превосходят Windows, если безопасность измеряется частотой, с которой пользователи подвергаются угрозам безопасности. Это не значит, что Microsoft спит за рулем. Это просто реальность нашего мира. Windows, безусловно, является самой популярной операционной системой, и, как следствие, вредоносные программы обычно кодируются для ПК с Windows.

С другой стороны, компьютеры Windows имеют доступ к превосходным антивирусным пакетам, а Windows Action Center в Windows 7 не имеет аналогов. Это означает, что пользователи Windows, вероятно, с большей вероятностью узнают о проблеме безопасности, когда она возникает, но попытаться определить это количественно невозможно.

Тем не менее, независимо от причин, невозможно отделаться от того факта, что пользователи Windows более подвержены влиянию вредоносных программ, чем пользователи OS X или Linux.

4. Хорошие навыки безопасности

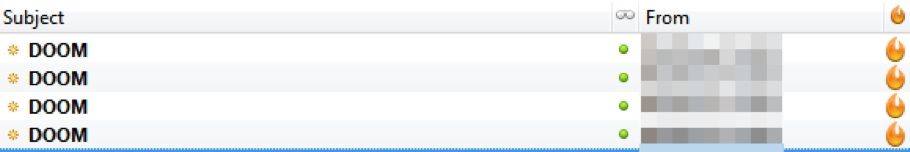

4.1 Как избежать почтового ящика Doom

Ах, электронная почта Когда-то это был основной метод размножения большинства вредоносных программ. Вирус был прикреплен к электронному письму, замаскирован под классную программу или документ, а затем отправлен в веселом режиме. Откройте электронную почту и — БАМ! — вы заражены.

В то время этот вид обмана казался вершиной обмана. Сегодня такие простые способы воспроизведения и заражения вредоносным ПО кажутся странными — было бы неплохо вернуться в мир, где избегание вложений в электронную почту защищало ваш компьютер от большинства угроз.

Спам-фильтры и автоматическая антивирусная защита значительно затруднили эффективное распространение вредоносных программ по электронной почте, и большинство пользователей теперь знают лучше, чем открывать вложения из неизвестного источника (а если вы не знали лучше, то теперь знаете!)

Тем не менее, вредоносная программа компенсировала это с помощью автоматизированных методов воспроизведения, которые маскируют вредоносную электронную почту как нечто, заслуживающее доверия. Например, вредоносное ПО, которое заражает компьютер вашего родителя, может затем отправить вам электронное письмо с заголовком «Фотографии из недавних каникул». Если ваш родитель не был в отпуске, вы, вероятно, воспользуетесь хитростью. Однако все родители иногда отправляются в отпуск — и если ваши родители только что вернулись из международной поездки, вы можете открыть приложение.

Эмпирическое правило таково: если вложение является чем-то, что вы еще не знали, и должно было быть отправлено вам, перед отправкой подтвердите его отправителю. Кроме того, вы можете отсканировать файл с помощью выбранной вами антивирусной программы. Имейте в виду, однако, что никакое программное обеспечение безопасности не может обнаружить каждую угрозу безопасности.

Несмотря на то, что вредоносное ПО всегда является проблемой, фишинг, несомненно, является наиболее распространенной и трудной для обнаружения угрозой. Всегда будьте осторожны с неожиданными электронными письмами, предположительно от вашего банка, работодателя или любого другого учреждения. Ни одна законная организация никогда не попросит вас ввести имя пользователя и пароль, предоставив вам ссылку, отправленную по электронной почте!

На самом деле, это хорошая идея — никогда не открывать напрямую ссылку, предположительно отправленную вам из учреждения. Например, если ваш банк связывается с вами, чтобы предоставить вам свой ежемесячный электронный отчет, эта информация должна быть доступна, перейдя на главную страницу банка и войдя в свою учетную запись.

4.2 Использование осторожности для безопасного серфинга

Веб-серфинг всегда представлял некоторые угрозы безопасности, о которых многие пользователи забывают. Как и в случае с электронной почтой, часто предполагается, что вы будете полностью защищены, если просто избегаете открывать файлы из неизвестных источников. Быть внимательным к загружаемым файлам, конечно, очень хорошая идея. Но одного этого недостаточно, чтобы должным образом защитить ваш компьютер.

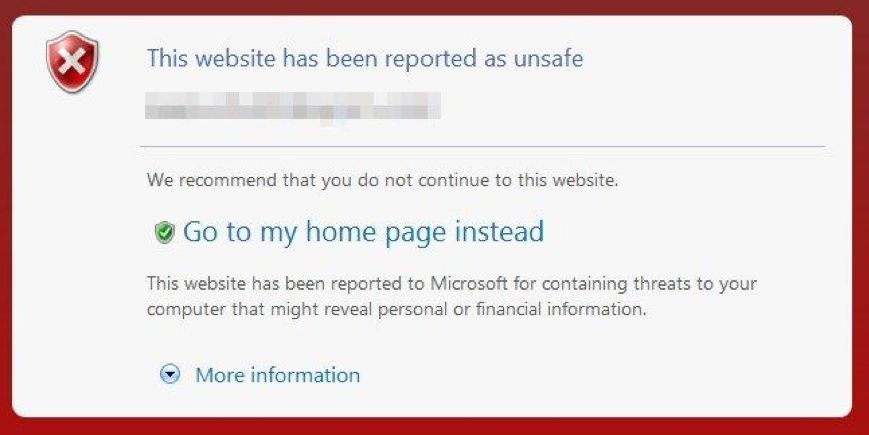

Большинство уязвимостей безопасности, о которых вам нужно беспокоиться, существуют из-за проблем с безопасностью вашего веб-браузера или важного плагина, такого как Java или Adobe Flash. Такие продукты, как Flash, позволяют веб-разработчикам легко создавать интерактивные веб-интерфейсы, выходящие далеко за пределы того, что может быть достигнуто в противном случае, но дополнительная сложность приводит к дырам в безопасности. Джава

Flash, Shockwave, ActiveX и другие инструменты веб-разработки были исправлены снова и снова после того, как были обнаружены недостатки безопасности. Эти недостатки тоже не над чем смеяться — некоторые из них позволяют атаке получить полный контроль над ПК, просто заманивая человека на сайт вредоносным кодом.

(http://www.esecurityplanet.com/headlines/article.php/3909506/Security- Flaw-Found-in-Adobe-Shockwave.htm)

Вредоносные сайты редко встречаются в верхней части результатов поиска Google. Эти сайты обычно распространяются через спам, случайные мгновенные сообщения и социальные сети. При этом, однако, даже надежный веб-сайт иногда может стать угрозой безопасности. Вредоносное ПО также может заражать веб-серверы, а в некоторых случаях это может привести к распространению вредоносного ПО на веб-сайте без ведома владельца.

Ваша лучшая защита от всех злонамеренных угроз состоит в том, чтобы обеспечить постоянную актуальность вашего веб-браузера и связанных с ним плагинов — о чем мы поговорим позже в этой главе.

4.3 Проверка ссылок — ведут ли они туда, где вы думаете?

Разумно быть осторожным в том, как вы обрабатываете электронные письма и мгновенные сообщения, но простая политика отсутствия щелчка не всегда практична, когда речь идет о ссылках. Действительно, есть несколько социальных сетей, таких как Twitter

— которые сильно зависят от ссылок. Без ссылок твиттер был бы в основном бессмысленным.

Это ставит пользователей в опасное положение. С одной стороны, социальный сетевой сайт, такой как Twitter, может быть очень увлекательным, и он может упростить отслеживание друзей, с которыми вы могли бы в противном случае потерять контакт. С другой стороны, простое использование сайта социальной сети может подвергнуть вас дополнительному риску — и, что еще хуже, ссылки передаются по крошечным URL-адресам, которые перенаправляют вас на реальную веб-страницу.

К счастью, вы можете легко узнать истинное местоположение веб-ссылки, используя веб-сайт, который поднимает завесу для вас, прежде чем вы действительно нажмете на ссылку. Мне нравится использовать TrueURL (http://www.trueurl.net/service/), но вы можете найти похожие сайты различных типов с помощью нескольких поисковых запросов Google.

4.4 Обновление вашего программного обеспечения — самый важный шаг

Большинство угроз безопасности процветают из-за недостатков безопасности в программном обеспечении, которое можно использовать. Соблюдение осторожности поможет защитить ваш компьютер от потенциально опасных ситуаций, что означает, что у вредоносного ПО меньше шансов заразить ваш компьютер. Но это только полдела. Другая половина принимает меры, которые гарантируют, что ваш компьютер не будет скомпрометирован, даже если вы подвергаете его угрозе безопасности. Как ты это делаешь? Убедившись, что программное обеспечение вашего компьютера обновлено.

Представьте, что вы выходите из дома, чтобы пойти на работу. Обычно вы закрываете дверь, когда уходите. Однако вы можете иногда забыть запереть дверь, чтобы кто-то мог просто войти в ваш дом и нарушить его безопасность. Никто не забывает запереть его или ее дверь специально, но это все равно происходит. Это ошибка.

Программисты также делают ошибки. Однако, как только ошибка осознается, ее часто исправляют, точно так же, как вы можете повернуться и вернуться домой, если вы помните, что не заперли свою дверь. Однако, если вы решите не обновлять свое программное обеспечение, вы решите не оборачиваться и не закрывать дверь. Вы можете уменьшить риск, поместив ценные вещи в сейф, закрыв шторы и повесив на переднюю лужайку большой знак «ВНИМАНИЕ СОБАКИ». Однако факт остается фактом: ваша дверь не заперта — и, поскольку вы ее не заперли, любой может войти прямо в нее.

Надеюсь, это показывает, почему важно поддерживать программное обеспечение в актуальном состоянии. По моему мнению, поддержание программного обеспечения в актуальном состоянии — единственная самая важная привычка безопасности, которую может выработать человек. Всегда возможно, что вы станете одним из немногих неудачников, попавших в уязвимость, прежде чем эта уязвимость станет известна и исправлена. Однако большинство компаний сегодня быстро реагируют на проблемы безопасности, поэтому постоянное обновление программного обеспечения значительно повышает вашу безопасность.

4.5 Используйте антивирусную защиту

В некотором смысле этот совет может быть само собой разумеющимся. Тем не менее, я много раз разговаривал с другими фанатами, которые, на мой взгляд, считали себя слишком крутыми для приложений, защищающих от вредоносных программ. Они просто мошенники, утверждали они — вы не получите вредоносного ПО, если не будете делать глупостей.

До сих пор в этом руководстве я обсуждал, почему это предположение неверно. Правда заключается в том, что защита от вредоносных программ не так проста, как избегание вложений электронной почты и осторожность в отношении посещаемых вами веб-сайтов. Комплексная безопасность ПК требует комплексного подхода, который включает в себя наборы средств защиты от вредоносных программ, брандмауэры и другие программы. Доступное программное обеспечение безопасности столь же разнообразно, как и угрозы, от которых они защищают, поэтому давайте посмотрим, что доступно.

5. Методы защиты

5.1 Анти-вредоносное программное обеспечение

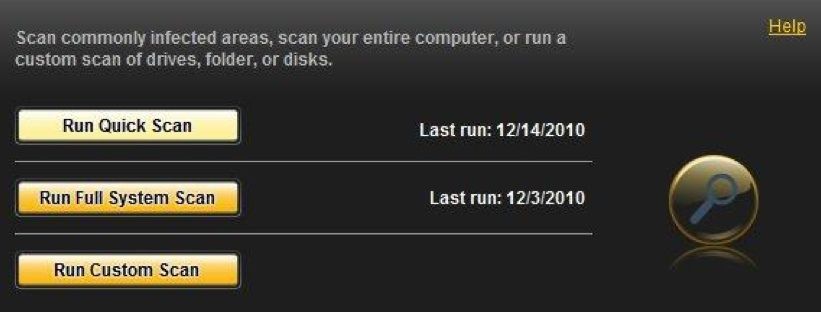

В главе 2 мы рассмотрели различные типы вредоносных программ, которые могут заразить ваш компьютер. Из этих угроз первые три — это те, которые предназначены для защиты от вредоносных программ и специально предназначены для перехвата и защиты.

На рынке существует множество антивирусных продуктов — их слишком много, чтобы перечислять здесь. Тем не менее, эти программы имеют общую цель. Они существуют для обнаружения, а затем удаления вредоносных программ, которые могли заразить ваш компьютер.

Они также пытаются ограничить ущерб, который вредоносная программа может причинить, помещая в карантин зараженные файлы в момент их обнаружения.

Большинство анти-вредоносных программ используют это несколькими способами. Первый и самый старый метод — это обнаружение подписи. Эта форма обнаружения включает сканирование файла и поиск кода, который, как известно, используется определенным вредоносным ПО. Этот метод обнаружения надежен, но он не может справиться с совершенно новыми угрозами. Подпись может быть обнаружена только после того, как она была добавлена в базу данных известных угроз антивирусного программного обеспечения, и угроза обычно не становится известной, пока она не будет выпущена.

Так называемая защита в режиме реального времени также является популярным методом обнаружения вредоносных программ в действии. Эта форма защиты не основывается на сигнатурах, а контролирует поведение программного обеспечения, работающего на вашем ПК. Если определенная программа начинает вести себя странно — если она запрашивает разрешения, то этого не должно быть, или пытается внести изменения в файлы, которые являются необычными, — это замечено, и предпринимаются действия, чтобы остановить программу от какого-либо шума в вашей файловой системе. , Разные компании по-разному реализуют защиту в режиме реального времени, но цель обнаружения вредоносного ПО в действии одна и та же.

Другой, более новой формой обнаружения, которая дебютировала в некоторых продуктах, таких как Panda Cloud Antivirus и Norton Internet Security 2010, является облачная защита. Этот метод фокусируется на происхождении вредоносных программ, таких как определенные файлы и ссылки. Если кто-либо, использующий антивирусное программное обеспечение, открывает файл и заражается вирусом, это имя файла записывается как угроза, и эта информация становится доступной. Цель состоит в том, чтобы запретить пользователям открывать файлы или переходить по ссылкам, которые могут содержать угрозу безопасности.

Как только угроза обнаружена, она обычно «помещается в карантин», чтобы гарантировать, что угроза не может распространиться. Затем вы можете попытаться устранить угрозу. Антивирусное программное обеспечение часто неспособно удалить все обнаруженные угрозы, но ваша безопасность обычно не нарушается, пока угроза остается в карантине.

Большинство жалоб на антивирусное программное обеспечение касается новых угроз. Антивирусное программное обеспечение является известным элементом, и оно может быть обойдено новыми вредоносными программами. Вот почему антивирусное программное обеспечение обновляется с большой частотой — новые угрозы постоянно обнаруживаются. Однако это не означает, что антивирусное ПО бесполезно. Количество известных угроз намного превосходит число неизвестных.

Однако вы должны быть осторожны с программным обеспечением, которое вы покупаете или загружаете. Похоже, существует большой разрыв между наиболее и наименее эффективными продуктами, а уровень инноваций высок. Например, Norton был ужасен всего несколько лет назад, но продукты Norton 2010 были превосходны. Актуальную информацию и отзывы об антивирусном программном обеспечении можно найти в AV-Comparatives (av-comparative.org), некоммерческой организации, занимающейся объективным тестированием продуктов для защиты ПК.

5.2 Брандмауэры

Значительное количество наиболее серьезных угроз безопасности ПК зависит от активного подключения к Интернету для функционирования. Повреждение жесткого диска — огромная боль в заднице, но вы можете защитить его, сохранив резервную копию. Однако если кому-то удастся получить номер вашей кредитной карты или другую конфиденциальную информацию, ущерб может выйти далеко за пределы вашего ПК. Это может произойти, только если установленное на вашем компьютере вредоносное ПО делает вашу информацию доступной для третьих лиц. Эти данные обычно передаются самым простым способом — через Интернет.

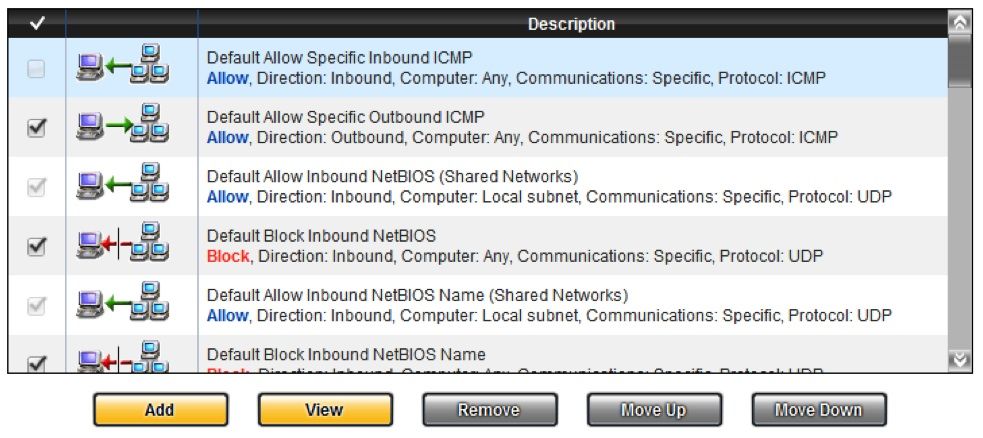

Задача брандмауэра — предотвратить это. Брандмауэр — это программное обеспечение на вашем ПК, которое отслеживает данные, отправляемые на ваш компьютер и с него. Он может выборочно блокировать определенную информацию или может (обычно) полностью отключить ваше интернет-соединение, полностью разорвав поток информации.

Межсетевые экраны являются важной частью интернет-безопасности. На самом деле так важно, что Windows поставляется с брандмауэром по умолчанию. Без брандмауэра вредоносное ПО сможет свободно передавать данные третьим сторонам, а вредоносное ПО, которое воспроизводит себя, отправляя копии случайным образом I.P. адреса с большей вероятностью получат доступ к вашему ПК.

Поскольку машины Windows теперь поставляются с брандмауэром, вам не обязательно приобретать сторонний брандмауэр. Есть также много бесплатных опций — не только для Windows, но и для операционных систем OS X и Linux. При этом продукты, известные как Internet Security Suite, обычно включают в себя брандмауэр в составе пакета.

Настоятельно рекомендуется сохранить установленный на вашем компьютере брандмауэр. Брандмауэр часто способен ограничить ущерб, наносимый вредоносным ПО, даже если антивирусное программное обеспечение не может обнаружить или остановить угрозу.

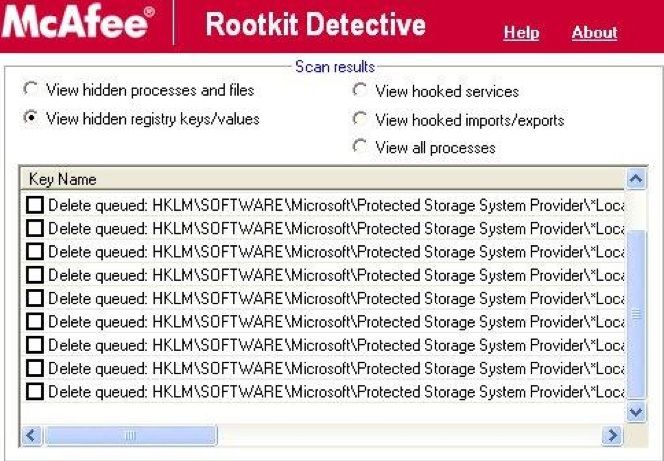

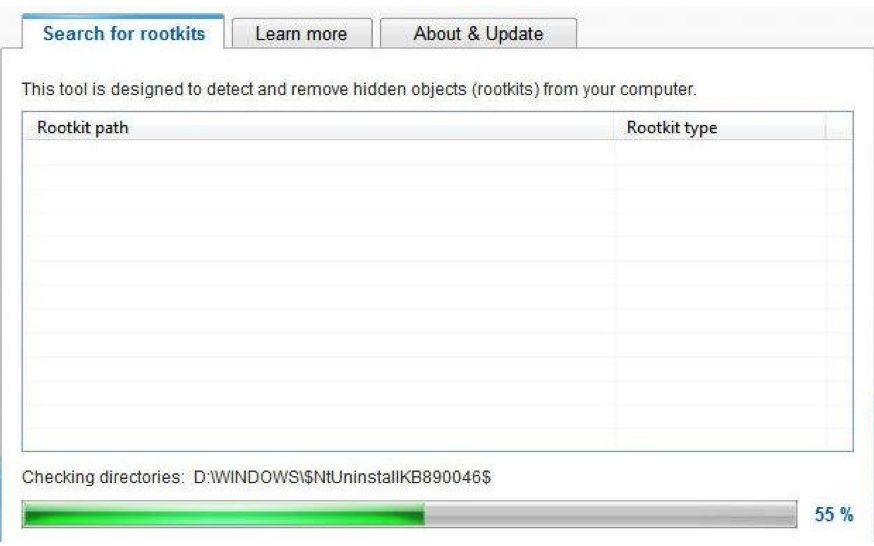

5.3 Rokkit Killers

Предполагается, что антивирусное программное обеспечение обнаруживает и изолирует руткиты, как и любая другая вредоносная угроза. Однако природа руткитов часто затрудняет обнаружение руткитов обычной антивирусной программой. Даже если угроза обнаружена, антивирусная программа не сможет удалить ее, если руткит внедряется в критические системные файлы, чтобы избежать обнаружения и предотвратить удаление.

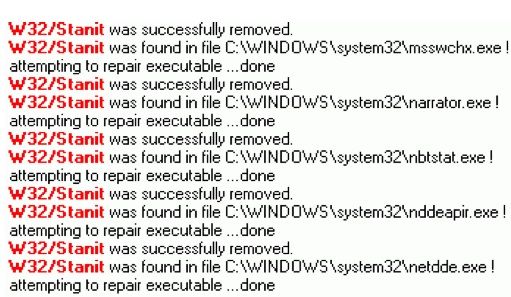

Вот тут-то и вступают выделенные убийцы руткитов. Эти программы специально предназначены для поиска и удаления руткитов, даже если руткит заворачивается в важные системные файлы. Возможно, наиболее известной программой такого типа является MalwareBytes Anti-Malware, которая стала популярной несколько лет назад, поскольку угроза, создаваемая этим методом атаки, кратко проникла в технические новостные колонки в Интернете. С тех пор MalwareBytes стала более общей антивирусной программой.

Существует также множество средств для удаления руткитов, которые созданы для удаления определенного руткита. Иногда это требуется из-за сложности некоторых руткитов, которые скрываются в системных файлах, которые нельзя изменить, не повредив операционную систему. Программы, предназначенные для борьбы с определенным руткитом, обычно делают это, восстанавливая файлы до состояния по умолчанию или тщательно удаляя код, который, как известно, принадлежит руткиту.

Однако даже эти решения не всегда успешны. Некоторые ИТ-специалисты подходят к руткитам с политикой выжженной земли. Как только система заражена, они предпочитают просто переформатировать диск и переустановить операционную систему. Это неплохая идея, и это еще одна причина, по которой вы всегда должны хранить резервную копию своих файлов. Переформатирование жесткого диска и переустановка операционной системы иногда быстрее и проще, чем попытка удалить руткит.

5.4 Мониторинг сети

Наличие домашней сети

может быть невероятно полезным. Его можно использовать для мгновенной передачи файлов между компьютерами и предоставления доступа в Интернет к множеству устройств, не относящихся к ПК, таких как игровые приставки и проигрыватели Blu-Ray.

Сети также могут быть уязвимы для вторжения, однако это угроза безопасности ПК, связанная как с вредоносными программами, так и со взломом. Беспроводные сети особенно уязвимы, потому что беспроводная сеть по определению передает данные по радиоволнам во всех направлениях. Если эти данные зашифрованы, людям будет труднее читать, но взломать шифрование не невозможно.

Ведение вкладок в сети поможет вам убедиться, что к нему не подключены странные устройства. Обычно вы можете сделать это, посмотрев на MAC-адреса

которые подключены к вашему маршрутизатору и сравнивают их с MAC-адресами принадлежащих вам устройств (MAC-адрес обычно печатается на корпусе устройства). Однако можно подделать MAC-адрес, и большинство маршрутизаторов не предоставляют подробный журнал устройств, которые ранее подключались к вашей сети.

Некоторые комплекты интернет-безопасности исправляют это с помощью программного обеспечения для мониторинга сети, которое может сопоставить вашу сеть, предоставить информацию о каждом обнаруженном устройстве и разместить эти данные на карте сети, которая точно показывает, какие устройства подключены к вашей сети, и средства, с помощью которых они повторно подключен. Программное обеспечение для мониторинга сети также обычно может ограничивать доступ любых новых устройств, если они обнаружены, или ограничивать доступ устройств, обычно подключенных к вашей сети.

Не всем нужна такая защита. Проводные домашние сети редко нуждаются в его использовании, и пользователям, которые владеют только одним компьютером, он также не нужен (один компьютер не создает сеть). С другой стороны, пользователи с беспроводными сетями или большими проводными сетями, вероятно, найдут это программное обеспечение полезным.

5.5 Защита от фишинга

Как упоминалось в главе 2, фишинг является одной из самых новых и серьезных угроз безопасности, с которыми сталкиваются пользователи ПК сегодня. В отличие от большинства предыдущих угроз, фишинг не нацелен на ваш компьютер. Он нацелен на вас — ваш компьютер — просто инструмент, используемый для совершения преступления против вас.

Фишинг работает так хорошо, потому что качество обмана, используемого фишерами, часто превосходно. Хорошие фишинговые мошенники могут создать фальшивый портал онлайн-банкинга, который будет идентичен тому, который вы обычно используете при посещении веб-сайта вашего банка. Если вы не обращаете пристального внимания, вы можете ввести свою личную информацию, не задумываясь. Посмотрим правде в глаза — у всех нас выходные дни. Один промах после того, как вы вернетесь домой после долгого рабочего дня, может привести к разным последствиям.

Обман никогда не бывает идеальным. Фишеры могут создавать подлинно выглядящие электронные письма и веб-сайты, но на самом деле они не могут отправить электронное письмо из вашего банка или использовать тот же URL-адрес, что и сайт, который они имитируют. По-человеческому глазу отличить фальшивый адрес электронной почты или URL-адрес от реального может быть сложно — но программное обеспечение может сделать это различие настолько быстро, насколько вы можете моргнуть.

Защита от фишинга является относительно новой областью, но большинство пакетов безопасности в Интернете теперь включают антифишинговое программное обеспечение. Полезность этой функции обычно зависит от технических знаний пользователя. Если честно — если кто-то прислал вам поддельный URL-адрес веб-сайта вашего банка, изменив только один символ, вы бы его поймали? Знаете ли вы, почему некоторые сайты заканчиваются такими вещами, как .php, и почему это важно? Знаете ли вы разницу между http и https?

Если вы ответили «нет», вам следует скачать бесплатное антифишинговое программное обеспечение или подумать о покупке пакета Internet Security Suite с функцией антифишинга. Только не забудьте сначала прочитать обзор программного обеспечения. Поскольку этот тип защиты является новым, остается много возможностей для инноваций, а также для ошибок.

6. Выбор программного обеспечения безопасности

6.1 Какие продукты предлагают какую защиту?

В предыдущей главе мы обсудили наиболее важные формы защиты. Знать, что вам нужно, это одно, а найти — другое. Маркетинг, связанный с безопасностью ПК, является одной из причин, по которой непрофессионалу может быть так трудно понять эту область. Компании часто называют одни и те же функции разными именами.

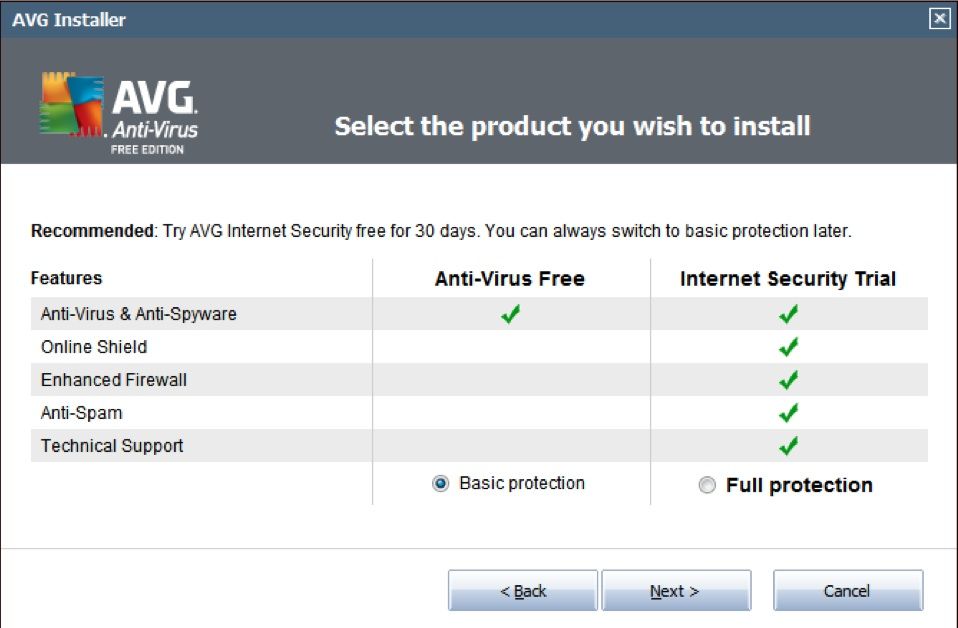

Наиболее распространенная форма программного обеспечения для безопасности ПК, обычно продаваемая, известна как антивирус. Антивирусные продукты обычно продаются с сочетанием слова «антивирус» и фирменного наименования компании. Norton Antivirus, McAfee Antivirus, AVG Antivirus и так далее. Антивирусные программы обычно соответствуют определению защиты от вредоносного программного обеспечения, приведенному в этом руководстве. Вирусы, трояны, руткиты и другие угрозы являются целевыми. Большинство антивирусных продуктов не включают в себя брандмауэр, и такие функции, как мониторинг сети и защита от фишинга, также обычно не включаются.

Следующим шагом является пакет интернет-безопасности. Как и в случае антивирусного программного обеспечения, пакеты обеспечения безопасности в Интернете обычно продаются вместе с термином Internet Security вместе с фирменным наименованием компании. Пакеты безопасности в Интернете обычно включают в себя брандмауэр и защиту от фишинга (которую иногда называют защитой личных данных или защитой личных данных). Некоторые из них также включают сетевой монитор

, В комплекты интернет-безопасности можно добавить функции защиты от вредоносных программ, которых нет в базовом антивирусном продукте, например автоматическое сканирование на вирусы любого файла, отправленного вам по электронной почте или в программе мгновенного обмена сообщениями.

Последний уровень защиты проходит под многими именами. В Trend Micro используется термин Maximum Security, в то время как Symantec называет свой продукт Norton 360. Если в продукте для обеспечения безопасности в Интернете компании отсутствуют функции защиты от фишинга или сетевой монитор, продукт третьего уровня обычно добавляет это. Эти продукты также обычно имеют расширенные функции резервного копирования. разработан, чтобы минимизировать ущерб, наносимый вирусом, который атакует вашу операционную систему.

Так что вы должны купить? Трудно прийти к окончательному вердикту, потому что характеристики этих продуктов варьируются от компании к компании. Тем не менее, с учетом всего сказанного, средний пользователь, вероятно, лучше всего обслуживается пакетом интернет-безопасности. Если вы не уверены, какие функции у конкретной компании, обязательно посетите их веб-сайт. Обычно вы найдете диаграмму, в которой перечислены функции, которые каждый продукт имеет и не имеет.

6.2 Бесплатная и платная безопасность

Конечно, есть некоторые споры о необходимости покупки антивирусного решения в первую очередь. Антивирусное ПО довольно недорого, особенно если вы ждете распродажи. Нет ничего необычного в том, что офисные магазины буквально раздают копии антивирусного программного обеспечения — иногда со скидкой по почте, а иногда и без нее. Однако даже если вы получите бесплатную копию программы обеспечения безопасности на ПК, вам придется платить ежегодную абонентскую плату. Эта плата обычно равна розничному MSRP продукта.

Платить 40 долларов в год — это не много, но, с другой стороны, вам, возможно, не придется платить 40 долларов. Существуют бесплатные антивирусные решения и брандмауэры, и они работают довольно хорошо. Например, Avast! Free Antivirus был протестирован в ряде обзоров AV-Comparatives. Хотя бесплатный антивирус никогда не был на первом месте, он конкурировал с платными антивирусными решениями. В антивирусном тесте по требованию было пропущено меньше образцов вредоносного ПО, чем в антивирусных программах от Symantec, Trend Micro, Kaspersky и других известных компаний, занимающихся защитой ПК. (http: //www.av—comtives.org/images/stories/test/ondret/avc_od_aug2010.pdf)

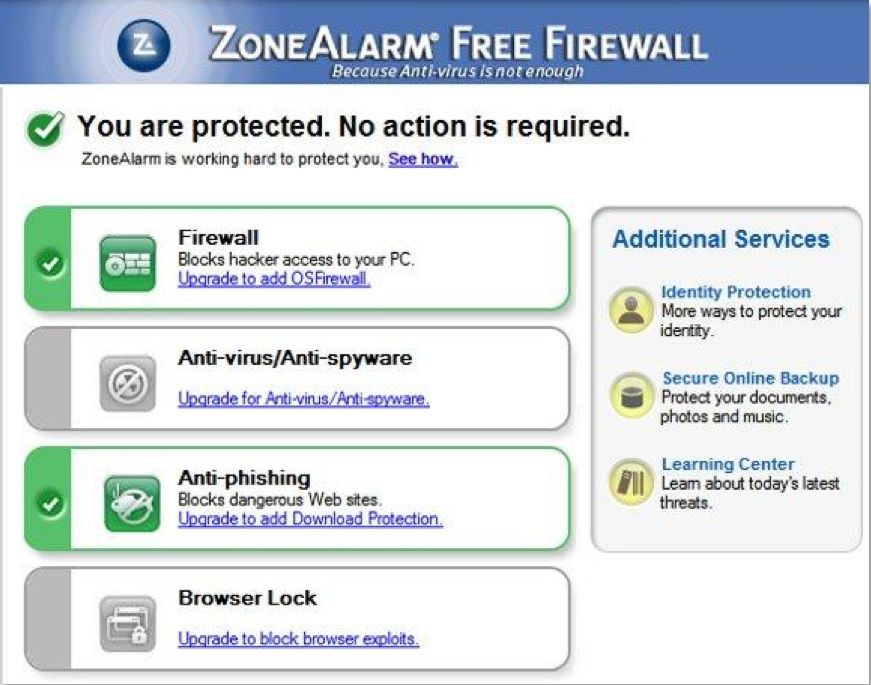

Бесплатные брандмауэры

также доступны. Брандмауэр Zone Alarm уже давно пользуется популярностью, и хотя он со временем утратил свои преимущества, он по-прежнему является хорошим вариантом. Другие варианты доступны от таких компаний, как PC Tools, Comodo и другие. Защита от фишинга и сетевой мониторинг также доступны бесплатно.

Можно бесплатно обеспечить адекватную защиту вашего ПК, и выгода от этого очевидна — у вас есть больше денег, чтобы тратить их на другие вещи. Тем не менее, объединение бесплатных антивирусных решений, брандмауэров и сетевых решений для мониторинга — не все для развлечения. Бесплатное программное обеспечение для обеспечения безопасности также часто является менее комплексным, чем платные варианты — на самом деле, это иногда преднамеренное дизайнерское решение, поскольку некоторые компании, предлагающие бесплатные опции, также предлагают платные обновления. Avast! Free Antivirus, например, может обнаруживать и удалять вирусы, но версия Pro включает лучшую защиту от веб-угроз.

6.3 Идеальный бесплатный пакет Internet Security Suite

Обзор широкого спектра платных опций безопасности ПК выходит за рамки данного руководства. Как указывалось ранее, настоятельно рекомендуется, чтобы читатели ознакомились с AV-Comparatives для получения последней информации об эффективности защиты от вредоносных программ. PCMag.com и CNET — два других сайта, которые постоянно предоставляют полезные обзоры программного обеспечения безопасности.

Однако получить информацию о бесплатном программном обеспечении для обеспечения безопасности может быть немного сложнее, а низкая цена на бесплатное программное обеспечение влияет на общее качество доступных вариантов. Есть несколько бесплатных опций, которые я бы никому не рекомендовал. Вы также должны быть осторожны с опциями, найденными через Google и другие поисковые системы, поскольку они не всегда являются законными программами. Мы все сталкивались с всплывающей рекламой «Стоп! Мы обнаружили 5 вирусов на вашем компьютере !!! »Программное обеспечение, которое рекламируют эти объявления, обычно представляет собой вредоносное ПО, замаскированное под программное обеспечение безопасности.

Чтобы упростить задачу, я разработал три бесплатные программы, которые помогут вам защитить ваш компьютер от различных угроз.

Avast! Бесплатный антивирус или Microsoft Security Essentials

(http://www.avast.com/free-antivirus-download): Есть несколько доступных бесплатных антивирусных программ, но Avast! Бесплатный антивирус выходит на первое место. Эта программа была протестирована AV-Comparatives. Он получил оценку Advanced + в последнем тесте по требованию и оценку Advanced в последнем проактивном тесте. Эти оценки не будут плохими для платной программы, и они отлично подходят для программного обеспечения, которое доступно бесплатно. Avast! Бесплатный антивирус также относительно интуитивно понятен, поэтому вам не придется тратить много времени на ознакомление с программой.

Avast очень хорошо работает в тестах программного обеспечения безопасности, но в интерфейсе могут быть некоторые улучшения. Microsoft Security Essentials — отличный выбор, если вы хотите что-то более интуитивное. Он не имеет такого высокого рейтинга, как Avast в тестировании AV-Comparatives, но получил рейтинг Advanced, что ставит его в один ряд со многими платными антивирусными решениями.

ZoneAlarm Free Firewall

(http://download.cnet.com/ZoneAlarm- Free-Firewall / 3000-10435_4-10039884.html? tag = mncol): ZoneAlarm был важным событием десятилетие назад или около того, когда программа впервые дебютировала. В то время большинство пользователей не знали, что такое брандмауэр или зачем он может понадобиться. С тех пор появилось много конкурирующих бесплатных брандмауэров, но ZoneAlarm остается одним из самых популярных. Это сильный, легкий для понимания межсетевой экран. Предложенная исходящая защита особенно важна — она не позволит вредоносным программам отправлять информацию третьим лицам, если она заражает ваш компьютер. ZoneAlarm также включает в себя антифишинговую панель инструментов.

BitDefender Anti-Phishing

(http://www.bitdefender.com/PRODUCT- 2237-ru – BitDefender-Anti-Phishing-Free-Edition.html # more_features): если вам не нравится антифишинговая панель инструментов, включенная в ZoneAlarm, вы можете попробовать BitDefender’s вариант. Эта панель инструментов для Internet Explorer и Firefox обеспечивает защиту в реальном времени от веб-сайтов, которые могут пытаться подделать вашу личную информацию. Он также обеспечивает защиту от ссылок, отправленных через мессенджеры MSN или Yahoo.

7. Готовьтесь к худшему — и резервное копирование!

7.1 Важность резервных копий

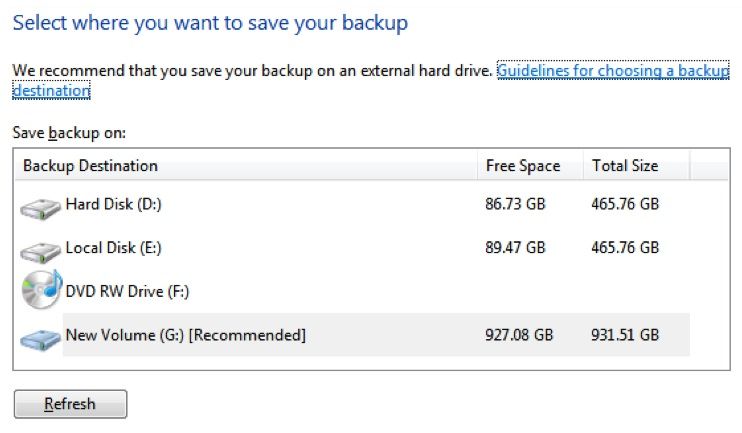

Реализация комплексной безопасности ПК защитит вас от подавляющего большинства угроз. Большинство вредоносных программ и других угроз безопасности используют определенный путь атаки, и как только вы узнаете об этом, вы можете принять контрмеры. Но даже лучшая защита не непробиваема. Вполне возможно, что по какой-либо причине вы можете оказаться атакованными особенно умными хакерами, которые могут обойти вашу безопасность и нанести вред вашему ПК. Или вы можете быть атакованы атакой нулевого дня, угрозой безопасности, которая быстро распространяется с использованием ранее неизвестного эксплойта, который не был исправлен.

В любом случае важно сохранить резервную копию вашей важной информации. Резервная копия — это копия важных данных, которая находится в отдельном цифровом или физическом месте. Копирование семейных фотографий на дополнительный жесткий диск вашего компьютера является одним из способов резервного копирования данных. Поместить эти фотографии на CD-ROM

а затем сохранение этого компакт-диска в банковском ящике — это также пример резервного копирования данных.

Эти два примера являются полярными противоположностями. Один из них чрезвычайно прост, но не очень безопасен, а другой очень безопасен, но неудобен. Есть много вариантов для рассмотрения между этими двумя крайностями.

7.2 Параметры резервного копирования

По своей сути резервное копирование данных — это не что иное, как создание копии данных и ее размещение где-то помимо исходного местоположения. Простое размещение файлов в папке на дополнительном внутреннем жестком диске — самый простой способ резервного копирования данных. Однако это не очень безопасно. Вредоносное ПО может легко заразить дополнительный диск и испортить там файлы, если это запрограммировано для этого. Этот метод также ничего не делает для защиты ваших файлов от доступа через троян.

Когда дело доходит до защиты от вирусов, изоляция от вашего компьютера очень важна. Чем более изолирована ваша резервная копия от вашего ПК, тем меньше вероятность того, что вредоносная программа сможет получить доступ к резервной копии и нанести ей вред. Имея это в виду, есть несколько вариантов резервного копирования, которые выделяются среди остальных.

Внешние жесткие диски

Внешний жесткий диск

или флэш-накопитель (если размер файлов, которые необходимо скопировать, достаточно мал), — это простой способ создания резервной копии, если внешний жесткий диск не подключен к ПК. Внешние жесткие диски обеспечивают высокую скорость передачи данных, сокращая время, необходимое для передачи данных, и могут хранить огромные объемы информации. Многие внешние жесткие диски теперь достаточно велики, чтобы реплицировать все данные на внутренний жесткий диск, что делает восстановление максимально безболезненным.

Основная проблема с внешним жестким диском заключается в его самонастраиваемой природе. Подключение внешнего диска к компьютеру мгновенно создает соединение, которое затем можно использовать для переноса вредоносного ПО на диск. Если вы используете внешний диск для резервного копирования, вы должны запустить сканирование вредоносных программ на вашем компьютере перед его подключением.

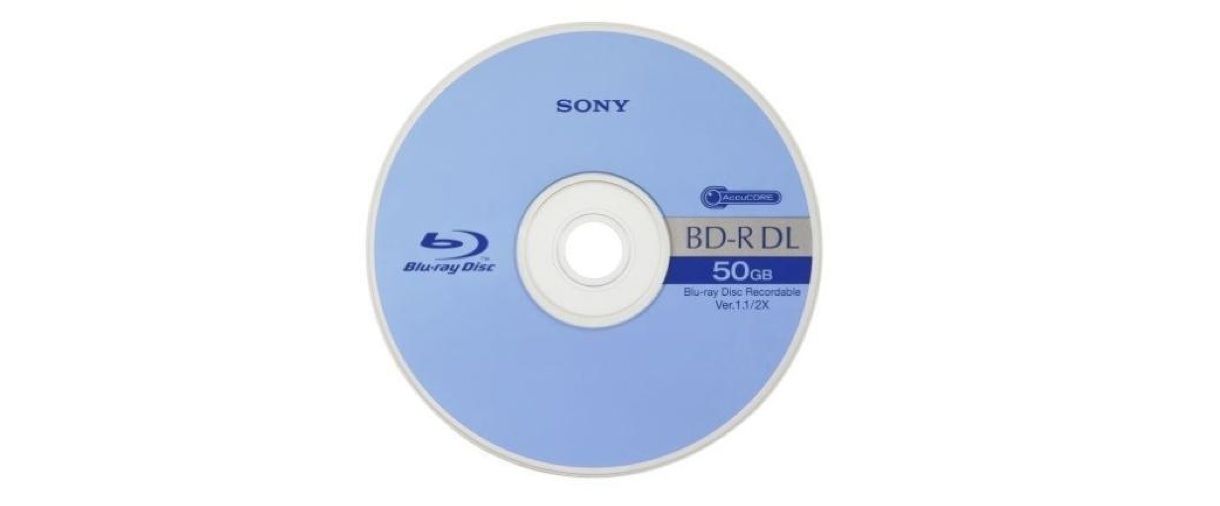

Оптические Форматы

Несмотря на то, что сегодня это считается старомодным методом резервного копирования данных, диски CD и DVD-ROM остаются одним из наиболее безопасных вариантов резервного копирования. Если вы создадите диск только для чтения, в будущем никто не сможет записать дополнительные данные на диск, что не позволит вредоносным программам проникнуть на диск без вашего ведома. Конечно, вам придется создавать новый диск каждый раз, когда вы создаете резервную копию, но CD / DVD-ROM можно купить в упаковках по 100 за 20 долларов в большинстве магазинов электроники.

Емкость хранилища является ограничением этого выбора. Стандартный компакт-диск может хранить около 650 мегабайт данных, в то время как DVD достигает почти 5 гигабайт. Blu-Ray, последний распространенный формат, может хранить до 50 гигабайт на двухслойном диске, но отдельные диски BD-R DL стоят от 10 до 20 долларов.

Резервное копирование онлайн

В последние несколько лет появилось несколько онлайн-сервисов резервного копирования, таких как Carbonite и Mozy. Даже онлайн-сервисы синхронизации, такие как Dropbox (//www.makeuseof.com/pages/download-using-the-magic-pocket-a-dropbox-guide), могут использоваться для резервного копирования в онлайн-хранилище. Эти сервисы предлагают безопасное местоположение для хранения данных. Это обеспечивает высокую степень безопасности данных, так как существует небольшая вероятность того, что эта информация будет автоматически атакована вредоносным ПО.

С другой стороны, онлайн-сервисы резервного копирования уязвимы для атак через кейлоггер

или троянец Любой, кто узнает ваше имя пользователя и пароль, сможет получить доступ к вашим данным. Практически все службы онлайн-резервного копирования могут восстанавливать удаленные данные в течение ограниченного периода времени, поэтому маловероятно, что кто-то сможет навсегда уничтожить ваши файлы. Однако они могут получить ваши файлы и прочитать их.

Стоимость резервного копирования в онлайн-хранилище может со временем увеличиваться. Карбонитовые Планы резервного копирования TC | 6568 | carbonite || S | e | 5068921651gclid = CJyV8b_O4KUCFcb sKgod6zco4A) обходятся в 54,95 долл. В год, в то время как Dropbox платит 10 долл. В месяц за хранение всего 50 гигабайт.

Лично я рекомендую стратегию из двух частей, сочетающую внешний жесткий диск ИЛИ онлайн-сервис резервного копирования с дисками DVD-ROM. Диски DVD-ROM не должны нести всю вашу информацию — только то, что вы действительно не можете позволить себе потерять, например деловые записи. Если вы рассматриваете жесткий диск, ознакомьтесь с нашей статьей Makeuseof.com «4 вещи, которые нужно знать при покупке нового жесткого диска». (//Www.makeuseof.com/tag/buying-hard-drive/

)

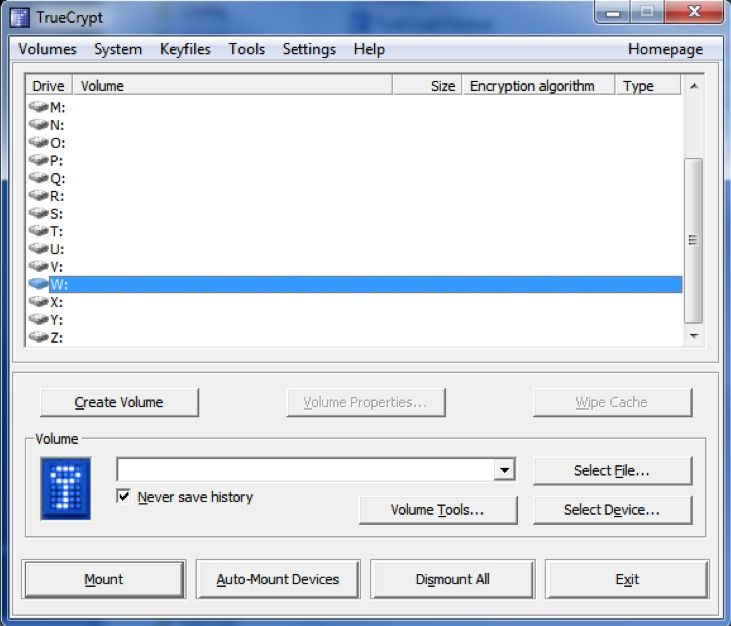

7.3 Защита файлов с помощью шифрования

Другой защитой, которая может использоваться для резервного копирования и защиты данных, является шифрование. Шифрование — это процесс шифрования файла с использованием определенного алгоритма. После зашифрования файл становится нечитаемым, если он не расшифрован путем ввода правильного пароля. Зашифрованные файлы могут быть удалены, но их нельзя прочитать. В большинстве случаев они безопасны, даже если они передаются с вашего компьютера на компьютер третьего лица.

шифрование

может или не может защитить вашу информацию от атаки вредоносных программ. Многие вредоносные атаки, которые наносят ущерб файлам на ПК, атакуют файлы определенных форматов. Вредоносное ПО может, например, заменить содержимое всех текстовых документов предложением «Вас взломали !!!». Если файлы зашифрованы, такое изменение невозможно. С другой стороны, шифрование не препятствует полному удалению файлов.

Если внешний жесткий диск является резервной копией от потери данных, шифрование является резервной копией от кражи данных. Это не особенно сложно реализовать, либо. Windows 7 Ultimate поставляется со встроенной функцией шифрования, называемой BitLocker, и любой может загрузить и установить TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/

), чрезвычайно сильная бесплатная программа шифрования.

Не всем нужно шифровать свои файлы. Моя бабушка, например, ничего не делает на своем компьютере, кроме игры в пасьянс и отправки электронных писем, поэтому ей не нужно шифрование. Шифрование рекомендуется для пользователей, которые хранят конфиденциальные данные на своем компьютере в течение длительного периода времени. Например, было бы неплохо зашифровать прошлые налоговые записи, если вы храните их копии на своем ПК. Информация в этих файлах была бы очень полезна для похитителя личных данных.

7.4 Как часто я должен делать резервные копии?

Покупка чего-либо, что можно использовать для резервного копирования, является первым шагом. Второй шаг — это резервное копирование данных. Обычно пользователи делают это один раз, а потом забывают делать это снова и снова. В результате данные, которые они восстанавливают после атаки вредоносного ПО, больше не актуальны и многое теряется.

Частота, с которой вы должны делать резервные копии, сильно зависит от того, как вы используете компьютер. Семейный ПК, который не используется для хранения важных файлов и редко содержит конфиденциальную информацию, может обходиться ежемесячным графиком. С другой стороны, домашний офисный компьютер, регулярно используемый для обработки клиентской информации, получит выгоду от еженедельного или даже ежедневного резервного копирования.

Если вы используете двухэтапный подход, который я рекомендовал ранее, простое резервное копирование не должно быть трудным. Большинство внешних жестких дисков и онлайн-сервисов резервного копирования содержат простые инструкции по резервному копированию информации, которые должны сделать процесс резервного копирования быстрым и безболезненным. Если вы приобрели какое-либо из этих решений для резервного копирования, я рекомендую выполнять резервное копирование еженедельно или ежемесячно.

Однако не забудьте использовать оптическую резервную копию для ваших самых важных данных. Это может случаться реже — скажем, раз в месяц или реже. Фактически, семейный компьютер может выполнять резервное копирование такого типа только раз в год. Я считаю, что после налогового сезона обычно лучше, так как семьи часто заканчивают бухгалтерский учет за предыдущий год, как только налоги закончены.

Помните — устаревшая резервная копия — бесполезная резервная копия. Графики, рекомендуемые здесь, являются общими. Прислушайтесь к своему мнению и подумайте о том, что произойдет, если вы потеряете доступ к своим файлам. Если вы сохранили новый файл, который просто не можете потерять, самое время сделать резервную копию. Многие студенты университета поделятся моими мыслями по этому поводу. Нет ничего хуже, чем восстанавливать работу, потерянную из-за атаки вредоносного ПО.

8. Восстановление после вредоносных программ

Вредоносные программы случаются. Если вы хорошо разбираетесь в безопасности вашего ПК и вам немного повезло, вам никогда не придется иметь дело с вредоносным ПО, которое захватывает ваш ПК или наносит ущерб вашим файлам. Однако, если вы пострадали от вредоносных программ, все предупреждения в мире мало что делают. Вместо этого пришло время перейти в режим восстановления — очистка после беспорядка, который создала вредоносная программа.

8.1 Восстановление вашего ПК

Полезная нагрузка от вредоносной атаки может существенно различаться. Некоторые вредоносные программы просто пытаются установить вредоносное ПО

запрограммируйте или измените несколько системных настроек, в то время как другие виды вредоносного ПО сделают ПК совершенно бесполезным. Степень ущерба, очевидно, будет определять ответ.

Если вы подозреваете или знаете, что вас поразила вредоносная программа, но ваш ПК все еще работает, вы можете попытаться удалить вредоносную программу с помощью антивирусного программного обеспечения. Вредоносное ПО часто пытается заблокировать установку программ, которые могут его удалить, но это стоит того. Вредоносные программы, такие как безопасность ПК, не идеальны. Даже если предполагается, что он отвечает на попытки удалить его, он может не реагировать должным образом или может не справиться с недавно обновленным антивирусным программным обеспечением.

Вы также можете попробовать удалить вредоносную программу вручную. Раньше это было очень эффективно, но становится все труднее, поскольку вредоносное ПО становится все более изощренным. Чтобы сделать это, вам нужно сначала узнать, где на самом деле находится вредоносное ПО. Антивирусное программное обеспечение может указать вам на это, или вы можете найти местоположение, изучив программы, запущенные на вашем ПК, с помощью утилиты диспетчера задач. Найдя преступника, удалите его. В некоторых случаях вы можете сделать это легко, но в большинстве случаев вам потребуется загрузить систему в диагностическом режиме, например, в безопасном режиме Windows.

, Даже тогда ручное удаление часто бывает трудным или невозможным.

Если ущерб от атаки вредоносного ПО является более серьезным, наилучшим ответом часто является использование выжженной земли. Переформатируйте жесткий диск, переустановите операционную систему и замените файлы из резервной копии. Это может занять час или два вашего времени, и, очевидно, боль в заднице. С учетом сказанного, этот метод восстановления часто быстрее, чем попытка выследить и удалить все зараженное. Это также несомненно более безопасно. Даже если вы считаете, что вам удалось удалить вредоносное ПО, вы не можете быть уверены, что сделали это. Вредоносным программам слишком легко спрятаться в критических системных файлах или замаскироваться под невинный исполняемый файл.

8.2 Защита вашей личности

Конечно, некоторые угрозы безопасности, описанные в этом руководстве, вообще не атакуют ваш компьютер. Фишинговые атаки могут нанести значительный ущерб, не нанося вреда вашей электронике, а любая атака вредоносных программ, которая успешно зацепит свои когти в ваш компьютер, значительно увеличивает вероятность того, что неизвестная сторона получит вашу личную информацию.

Если вы обнаружите, что ваш компьютер был успешно заражен вредоносным ПО, вам следует быстро сбросить все свои пароли со второго компьютера. Это включает в себя банковские порталы, учетные записи электронной почты, сайты социальных сетей и т. Д. Вредоносным программам не сложно регистрировать данные такого рода во время их ввода, и вы не должны недооценивать, что человек может делать с этими учетными записями. Например, потеря контроля над учетной записью в социальных сетях может повредить вашим личным отношениям или подвергнуть риску друзей и семью, поскольку ваша учетная запись может использоваться для распространения вредоносного ПО.

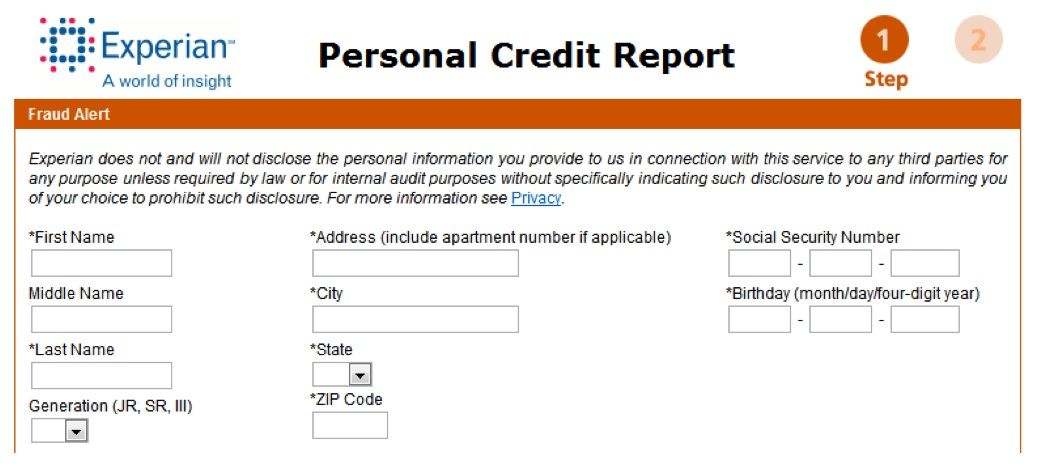

Завершив это, следующим шагом будет публикация предупреждения о мошенничестве с кредитами. Три основных кредитных агентства, Equifax, Experian и Transunion, могут поставить предупреждение о безопасности или заблокировать ваш кредитный отчет. Этот шаг не позволит другим получить ваш кредитный отчет, что остановит большинство попыток получить кредит от вашего имени. Также целесообразно поговорить с отделом по предотвращению мошенничества с любой кредитной картой, которую вы использовали ранее в Интернете. Многие компании-эмитенты кредитных карт предоставляют аналогичную услугу, которая предотвращает использование вашей карты в течение ограниченного периода времени. Свяжитесь с вашим банком, если задействована ваша дебетовая карта.

Наконец, свяжитесь с Администрацией социального обеспечения, если вы считаете, что ваш SSN мог быть скомпрометирован. Обратите внимание, что эти примеры относятся к моей стране проживания, США. Читатели из других стран должны будут связаться с организациями своей страны.

Если происходит кража личных данных, вам нужно действовать как можно быстрее. Свяжитесь с соответствующей компанией или банком и попросите поговорить о предотвращении мошенничества. Сообщите им, что произошла несанкционированная деятельность, и обязательно попросите письменную копию корреспонденции. Вы не хотите, чтобы вам отказывали в защите от мошенничества, потому что ваш первый собеседник забыл записать ваш разговор.

Также важно подать заявление в полицию, если произойдет кража личных данных. Маловероятно, что полиция сможет поймать преступника или даже попытаться, но подача полицейского отчета облегчит снятие мошеннических обвинений с вашего кредитного отчета или карты. Хотя большинство полицейских департаментов восприимчивы к подаче полицейского отчета, иногда вы можете найти такой, который, кажется, не считает это важным. Если это произойдет, обратитесь в другой правоохранительный орган в вашем районе. Например, если вы начали с обращения в городскую полицию, попробуйте связаться с окружной полицией.

8.3 Предотвращение будущих проблем

После того, как вы удалили вредоносное ПО или переустановили свою операционную систему и провели тщательную проверку в отношении защиты вашей личной информации, следующим шагом будет обеспечение того, что вам больше не придется сталкиваться с проблемой.

Как правило, это простой вопрос определения областей, в которых безопасность вашего компьютера может быть использована для их исправления и исправления. Надеемся, что это руководство даст вам хорошее представление о том, что вам нужно для защиты вашего ПК. Вот быстрый контрольный список, чтобы напомнить вам.

1. Установите антивирусное программное обеспечение

2. Установите брандмауэр

3. Установите антифишинговое программное обеспечение

4. Установите сетевой монитор

5. Обновите все программное обеспечение, включая вашу операционную систему, до последней версии.

6. Создайте резервную копию ваших важных данных

Конечно, вы не заражены вредоносным ПО, потому что допустили ошибку. Возможно, вы просто попали в нужное вредоносное ПО в неподходящее время, либо вас поразил хитрый хакер. Однако это не означает, что профилактика бесполезна — это просто означает, что вам раньше не везло.

9. Вывод

9.1 Краткое изложение проблем

Мы затронули много информации в этом руководстве. Мы говорили об угрозах вредоносного ПО, мошенничестве, необходимом антивирусном программном обеспечении, бесплатных альтернативах и многом другом. Это много информации, которую нужно переварить за один раз, но я хотел бы подчеркнуть три момента.

1. Важно защитить безопасность вашего ПК. Как я уже говорил ранее, существует контингент пользователей, которые по-прежнему убеждены, что использование «здравого смысла» будет адекватно защищать ПК. Это просто не тот случай. Угроза со стороны вредоносного ПО может атаковать ПК без действий пользователя, и некоторые из обманов, используемых при фишинг-мошенничестве, чрезвычайно трудно обнаружить.

2. Невозможно постоянно защищать компьютер от всех угроз безопасности. Использование антивирусного программного обеспечения, брандмауэров и других средств защиты только снижает вероятность возникновения проблемы. Полный иммунитет невозможен. Вот почему важно хранить текущую резервную копию важных данных.

3. Вам не нужно ничего тратить на программное обеспечение для обеспечения безопасности ПК, но защитить ваш ПК обычно проще с помощью высококачественного платного продукта. (Примечание. Не все платные программы для обеспечения безопасности на ПК стоят своих денег. Обязательно прочитайте отзывы перед покупкой.) Если вы обычный пользователь, то набор программного обеспечения для обеспечения безопасности может сбить вас с толку. Убедитесь, что вы понимаете, какое решение вы скачаете или купите.

Было бы здорово жить в мире, где безопасность ПК была простой. Однако это не так, и проблемы, связанные с безопасностью ПК, вероятно, станут более сложными. Со временем методы, используемые теми, кто хочет разместить вредоносное ПО на вашем ПК, станут более сложными. Это не означает, что вы должны быть напуганы, но это означает, что вы должны быть в курсе текущих тенденций безопасности ПК и (еще раз) хранить текущую резервную копию важных данных.

9.2 Примечание о мобильных угрозах

Это руководство касается безопасности ПК. На данный момент ПК широко известны как настольные компьютеры, ноутбуки и нетбуки. Однако новые устройства, такие как смартфоны iPhone и Android, меняют взгляд на безопасность ПК. До сих пор было лишь несколько угроз безопасности, направленных на эти устройства, но кажется, что для этих устройств есть место для эксплуатации, и, учитывая их популярность, скорее всего, это всего лишь вопрос времени, прежде чем они станут распространенным вредоносным ПО. цель.

Угрозы на этих устройствах также могут представлять угрозу для вашего ПК, если вы, как и большинство людей, в какой-то момент подключаете свое устройство к ПК. Исследования в области защиты мобильных устройств все еще находятся в зачаточном состоянии, и, несмотря на то, что есть некоторые программы для защиты от вредоносных программ, их полезность еще не полностью известна. В любом случае разумно относиться к этим устройствам так же осторожно, как к ПК. Вы получили неожиданное письмо от вашего банка? Оставьте это в покое, пока вы не сможете просматривать его на компьютере с антифишингом. Воздержитесь от загрузки неизвестных файлов и посещения веб-сайтов, с которыми вы тоже незнакомы.

9.3 Дополнительное чтение

- 2 приложения для простого создания правил сетевого брандмауэра для Ubuntu

- 2 бесплатные антивирусные программы для Mac OS X

- 3 бесплатных брандмауэра для Windows

- 3 умных совета, чтобы сохранить ваш компьютер в безопасности при загрузке файлов в Интернете

- 3 инструмента для проверки запуска вашей антивирусной / шпионской программы

- 4 элемента компьютерной безопасности, которые не защищают антивирусные приложения

- 7 необходимых загрузок безопасности, которые вы ДОЛЖНЫ установить

- 7 главных программ брандмауэра, которые следует учитывать для безопасности вашего компьютера

- 10 бесплатных программ по безопасности и уходу за компьютером

- Спасательный CD BitDefender удаляет вирусы, когда все остальное терпит неудачу

- Лучше управляйте брандмауэром Windows с помощью брандмауэра Windows 7

- Общедоступные компьютеры сделаны безопасными — средства безопасности и советы

Путеводитель Опубликовано: апрель 2011