В то время как GNU / Linux — чрезвычайно безопасная операционная система, многие люди увлекаются ложным чувством безопасности. У них неправильное представление о том, что ничего не может произойти, потому что они работают из безопасной среды. Это правда, что для среды Linux существует очень мало вредоносных программ, но все же очень возможно, что установка Linux может быть в конечном счете скомпрометирована. Если ничего другого, то рассмотрение возможности руткитов и других подобных атак является важной частью системного администрирования. Под руткитом понимается набор инструментов сторонних пользователей после того, как они получают доступ к компьютерной системе, к которой у них нет прав доступа. Этот комплект затем можно использовать для изменения файлов без ведома законных пользователей. Пакет unhide предоставляет технологию, необходимую для быстрого поиска такого скомпрометированного программного обеспечения.

Unhide находится в репозиториях для большинства основных дистрибутивов Linux. Использование команды менеджера пакетов, такой как sudo apt-get install unhide, достаточно для принудительной установки на Debian и Ubuntu. Серверы с доступом к графическому интерфейсу могут использовать Synaptic Package Manager. В дистрибутивах Fedora и Arch есть готовые версии unhide для их собственных систем управления пакетами. После установки unhide системные администраторы могут использовать его несколькими различными способами.

Метод 1: идентификаторы процессов брутфорса

Самый базовый метод включает в себя взлом каждого идентификатора процесса, чтобы убедиться, что ни один из них не был скрыт от пользователя. Если у вас нет прав доступа root, введите sudo unhide brute -d в командной строке CLI. Опция d удваивает тест, чтобы сократить количество ложных срабатываний.

Вывод очень простой. После сообщения об авторском праве unhide объяснит, какие проверки он выполняет. Там будет строка с указанием:

[*] Начало сканирования с использованием грубой силы против PIDS с помощью fork ()

и еще одно утверждение:

[*] Начало сканирования с использованием грубой силы против PIDS с функциями pthread

Если нет другого выхода, то нет причин для беспокойства. Если подпрограмма brute обнаружит что-либо, она сообщит что-то вроде:

Найден скрытый PID: 0000

Четыре нуля будут заменены на действительные числа. Если он просто читает, что это преходящий процесс, то это может быть ложным срабатыванием. Не стесняйтесь запускать тест несколько раз, пока он не даст чистый результат. Если есть дополнительная информация, то это может потребовать последующей проверки. Если вам нужен журнал, вы можете использовать ключ -f для создания файла журнала в текущем каталоге. В более новых версиях программы этот файл называется unhide-linux.log, и он выводится в виде простого текста.

Способ 2: Сравнение / proc и / bin / ps

Вместо этого вы можете указать unhide сравнить списки процессов / bin / ps и / proc, чтобы убедиться, что эти два отдельных списка в дереве файлов Unix совпадают. Если что-то не так, то программа сообщит о необычном PID. Правила Unix предусматривают, что запущенные процессы должны представлять идентификационные номера в этих двух списках. Для запуска теста введите sudo unhide proc -v. Нажатие на v переведет программу в подробный режим.

Этот метод вернет приглашение с указанием:

[*] Поиск скрытых процессов с помощью сканирования / proc stat

Если что-то необычное произойдет, оно появится после этой строки текста.

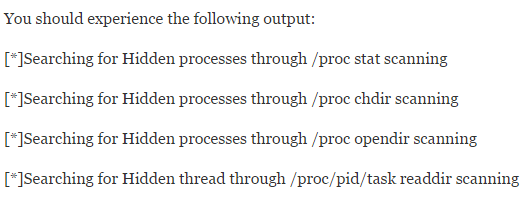

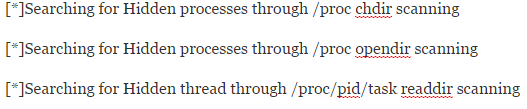

Метод 3: Объединение методов Proc и Procfs

При необходимости вы можете фактически сравнить списки дерева файлов Unix / bin / ps и / proc, а также сравнить всю информацию из списка / bin / ps с виртуальными записями procfs. Это проверяет как правила дерева файлов Unix, так и данные procfs. Введите sudo unhide procall -v, чтобы выполнить этот тест, который может занять довольно много времени, так как он должен просмотреть всю статистику / proc, а также выполнить несколько других тестов. Это отличный способ убедиться, что все на сервере копасетично.

Метод 4: Сравнение результатов procfs с / bin / ps

Предыдущие тесты слишком сложны для большинства приложений, но вы можете выполнить проверку файловой системы proc самостоятельно для некоторой целесообразности. Введите sudo unhide procfs -m, который выполнит эти проверки, а также еще несколько проверок, предоставленных путем нажатия на -m.

Это все еще довольно сложный тест, который может занять некоторое время. Он возвращает три отдельные строки вывода:

Помните, что вы можете создать полный журнал с помощью любого из этих тестов, добавив -f к команде.

Метод 5: Запуск быстрого сканирования

Если вам просто нужно запустить быстрое сканирование, не занимаясь тщательными проверками, просто наберите sudo unhide quick, который должен запускаться так быстро, как следует из названия. Этот метод сканирует списки процедур и файловую систему. Он также запускает проверку, которая включает сравнение информации, полученной из / bin / ps, с информацией, получаемой при обращении к системным ресурсам. Это обеспечивает единую линию вывода, но, к сожалению, увеличивает риск ложных срабатываний. Полезно перепроверить после просмотра предыдущих результатов.

Вывод следующий:

[*] Поиск скрытых процессов путем сравнения результатов системных вызовов, proc, dir и ps

После запуска этого сканирования вы можете увидеть несколько временных процессов.

Способ 6: запуск обратного сканирования

Отличная техника для обнаружения руткитов включает проверку всех потоков PS. Если вы запустите команду ps в командной строке, вы увидите список команд, запущенных из терминала. Обратное сканирование проверяет, что каждый из потоков процессора, которые отображают изображения ps, имеют действительные системные вызовы и может быть найден в списке procfs. Это отличный способ убедиться, что руткит ничего не убил. Просто введите sudo unhide reverse для запуска этой проверки. Это должно бежать чрезвычайно быстро. При запуске программа должна уведомить вас о том, что она ищет поддельные процессы.

Метод 7: Сравнение / bin / ps с системными вызовами

Наконец, наиболее полная проверка включает сравнение всей информации из списка / bin / ps с информацией, полученной из действительных системных вызовов. Введите sudo unhide sys, чтобы начать этот тест. Скорее всего, это займет больше времени, чем другие. Поскольку он предоставляет так много разных строк вывода, вы можете использовать команду -f log-to-file, чтобы упростить просмотр всего найденного.