В течение достаточно долгого времени считалось, что вымогатель редко влияет на машины под управлением Linux и даже FreeBSD. К сожалению, вымогатель KillDisk теперь атаковал несколько машин с Linux, и похоже, что даже дистрибутивы, которые хэшируют учетную запись root, такие как Ubuntu и его различные официальные спины, могут быть уязвимы. Некоторые компьютерные ученые выразили мнение, что многие угрозы безопасности, которые влияли на Ubuntu, каким-то образом скомпрометировали некоторые аспекты интерфейса рабочего стола Unity, но эта угроза может нанести вред даже тем, кто использует KDE, Xfce4, Openbox или даже полностью виртуальный консольный сервер на основе Ubuntu.

Естественно, правила здравого смысла применимы к борьбе с этим типом угрозы. Не открывайте подозрительные ссылки в браузере и обязательно выполняйте сканирование на наличие вредоносных программ для файлов, загруженных из Интернета, а также файлов из вложений электронной почты. Это особенно верно для любого исполняемого кода, который вы скачали, хотя программы, которые приходят из официальных репозиториев, получают цифровую подпись, чтобы уменьшить эту угрозу. Вы всегда должны использовать текстовый редактор, чтобы прочитать содержимое любого скрипта, прежде чем запускать его. Помимо этого, есть несколько конкретных шагов, которые вы можете предпринять, чтобы защитить свою систему от KillDIsk, который атакует Ubuntu.

Способ 1: взломать учетную запись root

Разработчики Ubuntu приняли сознательное решение хэшировать корневую учетную запись, и, хотя это не доказало, что она полностью способна остановить этот тип атаки, это одна из основных причин, по которой системы медленно наносят ущерб. Можно восстановить доступ к учетной записи root, что характерно для тех, кто использует свои машины в качестве серверов, но это имеет серьезные последствия, когда речь заходит о безопасности.

Некоторые пользователи могли выдать sudo passwd, а затем дать корневой учетной записи пароль, который они могли бы использовать для входа как с графической, так и с виртуальной консолей. Чтобы немедленно отключить эту функцию, используйте команду sudo passwd -l root, чтобы удалить имя пользователя root и вернуть Ubuntu или вращение, которое вы используете, туда, где оно было изначально. Когда вас попросят ввести пароль, вам нужно будет ввести свой пароль пользователя, а не специальный пароль, который вы указали для учетной записи root, при условии, что вы работали с логином пользователя.

Естественно, лучший способ заключается в том, чтобы никогда не использовать sudo passwd для начала. Более безопасный способ решить эту проблему — использовать sudo bash для получения учетной записи root. Вам будет предложено ввести пароль, который снова будет вашим пользователем, а не паролем root, при условии, что на вашем компьютере с Ubuntu есть только одна учетная запись. Имейте в виду, что вы также можете получить приглашение root для других оболочек, используя sudo, за которым следует имя указанной оболочки. Например, sudo tclsh создает корневую оболочку на основе простого интерпретатора Tcl.

Обязательно наберите exit, чтобы выйти из оболочки, как только вы закончите выполнять свои административные задачи, поскольку оболочка пользователя root может удалить любой файл в системе независимо от владельца. Если вы используете оболочку типа tclsh и ваша подсказка является просто знаком%, попробуйте whoami в качестве команды в приглашении. В нем должно быть точно указано, кем вы вошли.

Вы также можете всегда использовать sudo rbash для доступа к ограниченной оболочке, которая не имеет такого большого количества функций и поэтому дает меньше шансов нанести ущерб. Имейте в виду, что они одинаково хорошо работают с графическим терминалом, который вы открываете в среде рабочего стола, с полноэкранным графическим терминалом или с одной из шести виртуальных консолей, которые Linux делает доступными для вас. Система не может различить эти разные варианты, что означает, что вы сможете вносить эти изменения из стандартного Ubuntu, любого из спинов, таких как Lubuntu или Kubuntu, или установки Ubuntu Server без каких-либо графических пакетов рабочего стола.

Способ 2. Проверьте, есть ли у учетной записи root пароль, который нельзя использовать

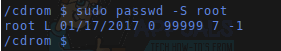

Запустите sudo passwd -S root, чтобы проверить, есть ли у учетной записи root неподходящий пароль. Если это так, то он будет читать root L в возвращенном выводе, а также некоторую информацию о дате и времени, когда пароль root был закрыт. Это обычно соответствует тому, когда вы установили Ubuntu, и может быть безопасно проигнорировано. Если вместо этого он читает root P, то у учетной записи root есть действительный пароль, и вам нужно заблокировать его, выполнив шаги, описанные в способе 1.

Если выходные данные этой программы читают NP, то вам еще более необходимо запустить sudo passwd -l root, чтобы исправить проблему, поскольку это указывает на то, что пароль root вообще не существует, и любой, включая скрипт, может получить оболочку root с виртуальной консоли.

Метод 3: Идентификация взломанной системы от GRUB

Это страшная часть, и причина, по которой вам всегда нужно делать резервные копии ваших самых важных файлов. Когда вы загружаете меню GNU GRUB, обычно нажимая Esc при загрузке вашей системы, вы должны увидеть несколько разных вариантов загрузки. Однако, если вы видите сообщение, в котором указано, где они будут, то вы, возможно, смотрите на взломанную машину.

Тестовые машины, скомпрометированные с программой KillDisk, читают что-то вроде:

* Нам очень жаль, но шифрование

ваши данные были успешно завершены,

так что вы можете потерять свои данные или

Сообщение будет продолжать указывать вам отправлять деньги на определенный адрес. Вы должны переформатировать этот компьютер и переустановить Linux на нем. Не отвечайте ни на одну из угроз KillDisk. Это не только помогает людям, работающим с такими схемами, но и версия программы для Linux на самом деле неправильно хранит ключ шифрования из-за ошибки. Это означает, что нет никакого способа обойти это, даже если вы должны были уступить. Просто убедитесь, что у вас есть чистые резервные копии, и вам не придется беспокоиться о том, чтобы занять такую позицию.