Содержание

Телефоны Android, а также рабочие столы и серверы Linux имеют общее происхождение. Все они основаны на общем ядре и используют общие утилиты и компоненты. Всякий раз, когда в этих областях обнаруживается уязвимость системы безопасности, заражение носит массовый характер, и неизбежно пострадают сотни миллионов компьютеров и мобильных устройств.

Недавно обнаруженная уязвимость (CVE-2016-0728) в ядре Linux является удивительным примером этого. Он использует недостаток в наборе ключей ОС и позволит любому непривилегированному злоумышленнику или пользователю получить root-доступ к рассматриваемой системе. Вот как это работает, и в чем вы должны опасаться.

Понимание этой уязвимости

Эта уязвимость была обнаружена Perception Point — крупной консалтинговой фирмой в области информационной безопасности в Тель-Авиве. Ошибка была впервые представлена около трех лет назад, с выпуском ядра Linux

версия 3.8. По оценкам Perception Point, около двух третей Android-устройств и неизвестное количество настольных компьютеров и серверов Linux (вероятно, десятки миллионов) уязвимы.

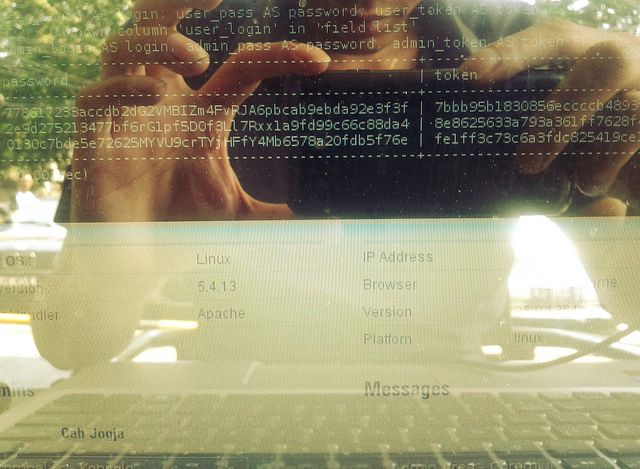

Как упоминалось ранее, этот недостаток находится в связке ключей ОС. Это компонент, используемый в Linux, который позволяет драйверам кэшировать данные безопасности, такие как ключи шифрования и токены аутентификации. По своей природе данные, хранящиеся в связке ключей ОС, не должны быть доступны для других приложений.

Сам эксплойт использует недостатки, связанные с управлением памятью в связке ключей ОС. Выполнив переполнение буфера, злоумышленники могут запустить операционную систему для запуска некоторого произвольного шелл-кода, который будет выполнен как root.

Ожидается, что большинство дистрибутивов Linux выпустят исправления к началу следующей недели. Но если у вас есть современный процессор Intel (Broadwell или более поздний), должны быть включены SMAP (предотвращение доступа в супервизорном режиме) и SMEP (предотвращение выполнения в супервизорном режиме), и это ограничит ущерб, который может причинить эта уязвимость.

Между тем, если вы работаете на Android, SELinux должен сделать то же самое. Стоит отметить, что Google сильно преуменьшил риски, связанные с этой уязвимостью. В заявлении говорится, что все устройства под управлением Android 5.0 Lollipop и более поздних версий защищены SELinux, а большинство старых устройств (под управлением Android 4.4 KitKat и более ранних версий) не содержат уязвимый код, представленный в версии 3.8 ядра Linux. ,

Команда безопасности Android также жаловалась на то, что они не получили уведомления о выпуске патча. По сути, они сказали, что точка восприятия не выполняет ответственное раскрытие

,

По сути, они не говорят, что проблема не в этом, а в том, что она затрагивает гораздо меньшую долю Android-устройств, как это было ранее заявлено Perception Point. Несмотря на это, они выпускают исправление, которое после выпуска должно раз и навсегда закрыть эту уязвимость.

Проверка вашей привилегии

Один из самых фундаментальных принципов компьютерной безопасности можно кратко описать следующим образом: не все пользователи должны иметь возможность все время делать.

Если бы пользователь постоянно входил в систему как пользователь root или администратор, для вредоносного ПО или удаленного злоумышленника было бы значительно проще нанести значительный ущерб. Именно по этой причине большинство пользователей и приложений существуют в ограниченном режиме с ограниченными разрешениями. Когда они хотят сделать что-то, что может привести к повреждению компьютера — например, установить новую программу или изменить важный файл конфигурации — они должны сначала повысить свои привилегии. Эта концепция универсальна и может быть найдена практически в каждой операционной системе.

Предположим, что кто-то вошел в систему на компьютере Linux или Mac с учетной записью администратора, и он хочет редактировать свои хосты

файл для переназначения имени хоста на локальный IP-адрес. Если они просто попытаются открыть его немедленно с помощью текстового редактора, операционная система вернется с сообщением об ошибке, говорящим что-то вроде «доступ запрещен».

Чтобы это работало, им нужно было повысить свои привилегии. Они могут войти в режим суперпользователя на неопределенный срок

запустив «sudo su». Это полезно, если они будут выполнять серию ограниченных действий в течение неопределенного периода времени. Чтобы выйти из этого режима и вернуться к обычной учетной записи пользователя, просто используйте команду «exit».

Чтобы запустить только одну команду с правами суперпользователя, просто предварите эту команду «sudo». Используя пример файла hosts, вы можете отредактировать его с помощью «sudo vim etc / hosts». Затем вам будет предложено ввести пароль. Если учетная запись не имеет прав администратора (т. Е. Является стандартной учетной записью пользователя), команда не будет работать.

На Android у них принципиально иная модель разрешений, когда приложения распределяются и помещаются в «песочницу», и пользователи могут вносить ограниченные внутренние изменения. Пользователям активно не рекомендуется получать доступ к руту. Именно по этой причине большинство операторов и производителей (с HTC среди исключений

) активно отговаривать пользователей от рутирования своих телефонов, и почему это становится чем-то вроде «темного искусства».

У Windows тоже есть своя система повышенных привилегий. Всякий раз, когда программа вносит изменения в систему, для которых требуются расширенные разрешения, Windows предлагает пользователю окно UAC (Контроль доступа пользователя). Это показывает программу, которая запрашивает повышенные разрешения. Если код получил криптографическую подпись, он покажет, кто его подписал, что позволит вам обнаружить программы-самозванцы. Затем пользователь может выбрать для программы запрошенные разрешения или отказаться.

Хотя этот процесс не лишен недостатков (окна UAC считаются довольно раздражающими

и, как правило, просто «кликают», например), это тот, который обычно работает. Тем не менее, он может быть легко обойден недостатками в операционной системе, так же, как тот, который определен точкой восприятия.

Увеличение угроз для устройств Linux

В последние годы мы наблюдали поток атак на операционные системы на основе Linux, поскольку он укрепляет свою позицию на рынке серверов и увеличивает свою долю на рынке настольных компьютеров.

Недавно российский исследователь обнаружил троян удаленного доступа

это было разработано, чтобы помочь злоумышленнику шпионить за пользователями. Вызывается Linux.Ekoms.1, троянец делает снимок экрана каждые 30 секунд и сохраняет его во временную папку как JPEG, замаскированный с другим расширением файла. Дальнейший анализ троянца показал, что разработчики работают над функциями, которые позволят ему записывать аудио. Эти файлы будут затем отправлены на удаленный сервер. Злоумышленники также смогут выдавать команды через командно-контрольный сервер.

Другой руткит для Linux, называемый Snakso-A, предназначался для 64-битных веб-серверов Linux и молча угонял обслуживаемые веб-страницы, чтобы внедрить вредоносный iFrame.

Тогда, конечно, есть уязвимости, которые были настолько серьезными, что стали международными новостями. Я говорю о подобных Shellshock

Призрачная уязвимость

и сердцебиение

,

Эти угрозы обычно решаются подходящим образом разработчиками и разработчиками компонентов Linux, на которые они влияют. Однако в последние месяцы их способность делать это была поставлена под сомнение из-за нехватки средств и кадров, что заставило некоторых усомниться в том, что Linux стал жертвой собственного успеха

,

Проверить наличие обновлений

В течение следующих нескольких дней большинство дистрибутивов Linux будут выпускать патчи, как и Google для Android. Рекомендуем регулярно проверять наличие обновлений у менеджера пакетов.

Вызывает ли эта уязвимость вопрос о том, следует ли вам продолжать использовать Linux? Расскажите мне об этом в комментариях ниже.

Авторы фотографий: Crypt (Кристиан Дитапутратама), PasswordFile (Кристиан Колен)