Универсальная последовательная шина (USB)

это палка о двух концах, которая произвела революцию в том, как мы взаимодействуем с нашими устройствами. Благодаря принципу «подключи и работай» передача данных между устройствами становится простой. Флешки не без ошибок. Они быстро стали средством заражения целых сетей вирусами и вредоносным ПО.

Изображение предоставлено: Marek R. Swadzba через Shutterstock.com

Изображение предоставлено: Marek R. Swadzba через Shutterstock.com

Введите устройство USB Kill, которое может полностью поджарить ваш USB-порт или уничтожить вашу материнскую плату. Это достигается за счет зарядки конденсаторов от USB-порта и поднятия брутального напряжения обратно в порт. Это происходит несколько раз, пока не отключится или хост не умрет.

Давайте посмотрим, как вы можете попытаться снизить риски, связанные с такими устройствами.

Основы

Прежде чем мы перейдем к более мелким деталям, есть несколько простых правил:

- Не вставляйте USB-накопители, которые вы нашли на полу.

- Не вставляйте USB-накопители, предоставленные вам случайным человеком.

- Попросите доверенных людей отправлять вам файлы через облако.

- Не вставляйте USB-накопители

не от таких известных поставщиков, как Samsung, SanDisk и т. д.

- Не оставляйте свой компьютер без присмотра.

Этот список должен охватывать большинство случаев. Однако безопасность устройства USB все еще может быть улучшена.

Защитите свой BIOS

Если у вас есть машина, которую нужно оставить без присмотра, получить доступ к ней будет относительно просто. Все, что нужно сделать, — это создать загрузочный USB-накопитель и загрузить его с живого окружения. Это даст им доступ ко всем незашифрованным файлам. В случае с Windows вы даже можете стереть пароли пользователей. Защита паролем вашей базовой системы ввода-вывода (BIOS)

означает, что пароль должен быть введен еще до появления параметров загрузки.

Обратитесь к документации производителя вашего оборудования о том, как войти в BIOS. Обычно это делается путем многократного нажатия удалять ключ, поскольку ваш компьютер загружается, но это зависит от производителя. Пароль должен быть установлен под Безопасность раздел в вашем BIOS.

USBGuard имеет вашу спину

Вам нужно оставить ПК или сервер без присмотра? Если это так, вы можете предотвратить атаки с помощью точно названной утилиты USBGuard. Это разработано для защиты от вредоносных USB-устройств, также известных как BadUSB

, Примеры включают устройства USB, которые могут эмулировать клавиатуру и выдавать команды вошедшему в систему пользователю. Эти устройства также могут подделывать сетевые карты и изменять настройки DNS компьютера для перенаправления трафика.

USBGuard по существу останавливает неавторизованные USB-устройства, внедряя базовые возможности создания черного и белого списков. В идеале вы не должны допускать никаких USB-устройств, кроме избранных, которым вы доверяете. Когда вы подключаете USB-устройство или концентратор, USBGuard сначала сканирует устройство. Затем он последовательно просматривает файл конфигурации, чтобы проверить, разрешено или отклонено это устройство. Отличительной особенностью USBGuard является то, что он использует функцию, которая реализована непосредственно в ядре Linux.

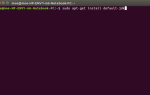

Если вы используете Ubuntu 16.10 или более позднюю версию, вы можете установить USBGuard, набрав:

sudo apt install usbguardЕсли вы находитесь на одном из старых * бантов, вы можете следовать инструкциям на GitHub [Больше не доступно]. Наш пример будет следовать простой разрешать который продемонстрирует, как авторизовать устройство с определенным идентификатором. Чтобы приступить к работе, используйте:

usbguard generate-policy > rules.conf

nano rules.confНайдите минутку, чтобы ознакомиться с политикой, которая вот-вот будет добавлена. Этот шаг добавит и авторизует все, что в данный момент подключено к вашей машине. Вы можете удалить или закомментировать строки для устройств, которые вы не хотите авторизовать.

sudo install -m 0600 -o root -g root rules.conf /etc/usbguard/rules.conf

sudo systemctl restart usbguardПроверь это

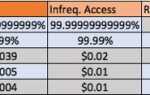

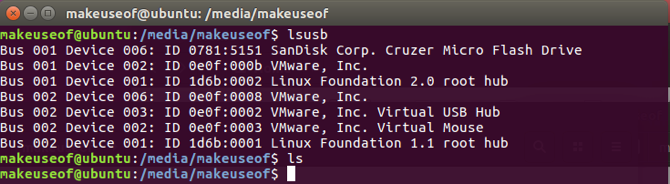

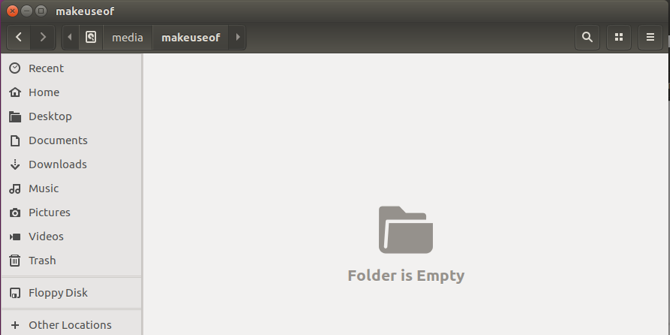

К настоящему времени любое устройство, подключенное к вашей машине, не будет работать, даже если кажется, что оно обнаружено. IPlug в USB-накопителе, чтобы проверить это, запустив lsusb перечислить все USB-устройства, подключенные к системе. Запомните идентификатор SanDisk, он понадобится нам позже.

Хотя устройство было обнаружено в Ubuntu, нет никаких признаков его подключения

!

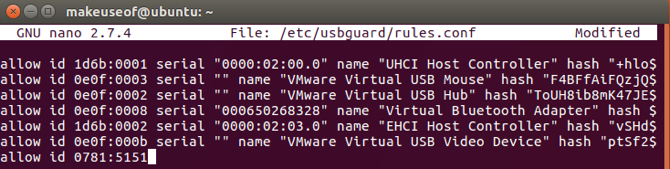

Чтобы добавить это устройство в список авторизованных устройств, выполните следующее:

sudo nano /etc/usbguard/rules.confТеперь добавьте идентификатор SanDisk к rules.conf файл, чтобы установить его в качестве одного из авторизованных устройств.

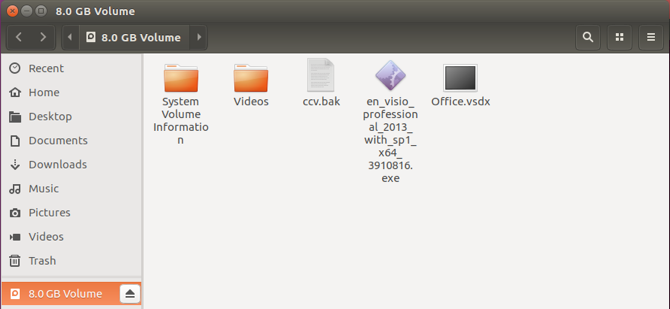

Все, что нужно сейчас, это быстрый перезапуск службы USBGuard:

sudo systemctl restart usbguardТеперь отключите и снова подключите USB-накопитель. USBGuard проверит rules.conf, распознает идентификатор как разрешенное устройство и разрешит его использование.

Сразу же ваше устройство становится доступным для регулярного использования. Это был простой метод, позволяющий просто Я бы. Чтобы получить конкретную информацию, вы можете добавить правило rules.conf вдоль этих линий:

allow 0781:5151 name "SanDisk Corp. Cruzer Micro Flash Drive" serial "0001234567" via-port "1-2"

reject via-port "1-2"Приведенные выше правила разрешают только устройство, соответствующее этому идентификатору, имени, серийному номеру только на конкретном порту. Правило отклонения не разрешает подключать к этому порту любое другое устройство. Варианты в значительной степени бесконечны, но можно ссылаться на онлайн.

Физическая Профилактика

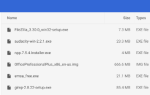

USBGuard, вероятно, не собирается защищать вас от печально известного USB Killer. Так что ты можешь сделать? Если у вас есть контроль над USB-портами и вам все еще нужно подключить некоторые сомнительные USB-накопители, некоторые решения доступны. Цена USB-концентратора

по отношению к новому ноутбуку является микроскопическим. Одним из огромных преимуществ использования такой опытной технологии является то, что ее аксессуары широко доступны и дешевы. Вы можете взять хороший фирменный и вместо того, чтобы подключать схематичные устройства непосредственно к вашей машине, подключите его через USB-концентратор. Если USB-накопитель будет USB Killer, он зажжет USB-концентратор, и ваша машина будет в безопасности.

Другое решение для вашего варианта использования может быть USG. Устройство представляет собой аппаратный брандмауэр, который находится между подозрительным устройством USB и вашей машиной. Он совместим с мышами, клавиатурами и USB-накопителями. Он защитит вас от BadUSB, отфильтровывая вредоносную активность и передавая нужные вам данные.

Изображение предоставлено: Роберт Фиск

Изображение предоставлено: Роберт Фиск

Разве это не перебор?

В зависимости от среды, в которой вы работаете, это может иметь место. Если вы можете позволить себе не подключать какое-либо устройство, над которым у вас нет полного контроля, и вы являетесь единственным человеком, имеющим доступ к вашей машине, то это будет лучшим вариантом. Серебряная подкладка заключается в том, что помимо людей, пытающихся найти способы причинить вред, есть люди, которые также думают о способах предотвращения этого вреда.

Были ли когда-нибудь неудачные опыты с хитрыми USB-устройствами? Как вы гарантируете, что у вас или вашей компании есть безопасные меры USB? Дайте нам знать в комментариях ниже!

Кредиты изображений: Франтишек Кеклик / Shutterstock