Содержание

Когда вы начинаете думать обо всех вещах, которые могут пойти не так, когда вы просматриваете Интернет, сеть начинает выглядеть как довольно страшное место. К счастью, интернет-пользователи в целом становятся более опытными и лучше распознают рискованное поведение в Интернете.

Хотя страницы с дюжиной кнопок загрузки — или автоматически установленными флажками, которые обманули нас при загрузке ненужных нам вещей, — уже не так эффективны, как раньше, это не значит, что сейчас нет хакеров. пытаясь придумать новые методы обмана

, Чтобы защитить себя от этих угроз, важно понять, кто они и чем они отличаются.

Давайте погрузимся в.

Понимание угроз безопасности в Интернете и их отличие

Вредоносное

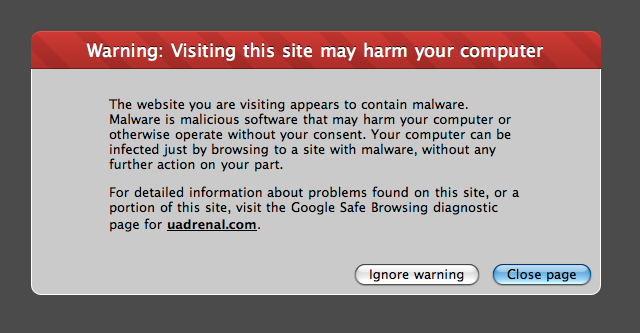

Вредоносное ПО — это сокращение от вредоносного программного обеспечения. Это означает, что, хотя большинство из нас относится к этим угрозам как к вирусам, правильный термин «ловушка» действительно должен быть вредоносным. Вредоносное ПО существует во многих формах, но само вредоносное ПО — это общий термин, который можно использовать для описания любого количества вещей, таких как вирусы, черви, трояны, шпионское ПО и другие. Короче говоря, это программа или файл с плохими намерениями, природа которого может охватывать что угодно.

К счастью, вредоносные программы — это то, что ищут все самые популярные антивирусные программы. Получается воздействие вредоносного ПО, и оно не обязательно должно быть катастрофическим. Узнайте правильный протокол для борьбы с вредоносными программами

и как этого избежать в первую очередь

для максимально безопасного просмотра.

Вирусы

Вирусы состоят из вредоносного кода, который заражает устройство после установки программного обеспечения. Обычно это заражение происходит через USB-накопители, через Интернет или через вложения электронной почты, но может случиться и многими другими способами. Важно отметить, что заражение на самом деле происходит не только из-за наличия зараженных файлов на вашем компьютере. Заражение происходит, когда программа запускается в первый раз, будь то через автозапуск, ручную установку или исполняемый файл, который открывает пользователь.

После вскрытия — или запуска — заражение происходит. С этого момента может быть очень трудно найти и избавиться от вируса из-за природы, в которой он работает. Хотя фактические данные специфичны для вирусов, они имеют тенденцию к самовоспроизведению и заражению файловой системы устройства, в котором они находятся, путем распространения из файла в файл, прежде чем они неизбежно — и, как правило, неосознанно — передаются на другую машину.

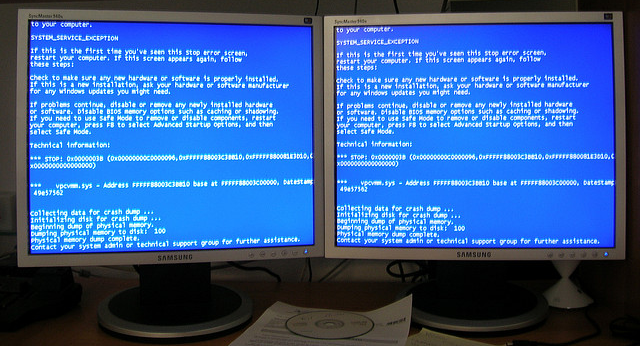

В отличие от других угроз, вирусы не преследуют никакой другой цели, кроме как сделать ваш компьютер неработоспособным. Некоторые из них имеют

был особенно хорош в этом. Большинство других довольно слабые и их легко обнаружить.

О, и следует отметить — из-за распространенного мнения — Маки не защищены от вирусов

,

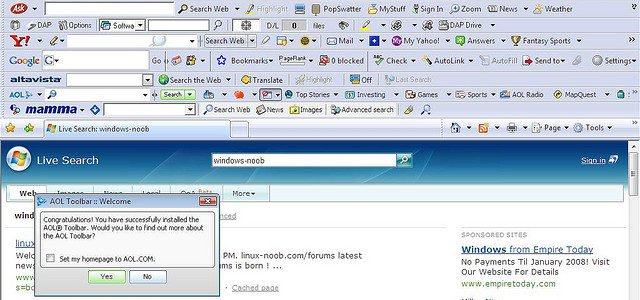

Adware

Несмотря на то, что в большинстве случаев рекламное ПО относительно мягкое, оно может быть самой раздражающей из тех угроз, о которых мы сегодня поговорим.

Рекламное программное обеспечение в комплекте с другими легитимными приложениями или программным обеспечением, что затрудняет первоначальное обнаружение. Типичным примером является флажок внизу ссылки на скачивание (часто предварительно проверенный), который спрашивает, хотим ли мы «Включить X бесплатно» — ну, «X» — это часто программа, содержащая рекламное ПО. Это не жесткое и быстрое правило, но оно не редкость. Если вы не уверены, что это за дополнительные программы или как они работают, не загружайте их.

Рекламные инфекции также возможны не по нашей вине. Недавние истории подробно описывают, по крайней мере, одного крупного производителя, включая рекламное ПО — или подобный рекламному браузеру взломщик — на их компьютерах по умолчанию. Пока Lenovo и Superfish

это скорее исключение, чем правило, важно отметить, что эти угрозы случаются, и часто мы мало что можем с этим поделать.

Трояны и Бэкдоры

Троянцы были названы в честь Троянского коня, который был гигантским деревянным конем, который использовался для сокрытия греческих солдат, когда они вошли в Трою во время Троянской войны. Помимо уроков истории, это то же самое, что троян наносит вред вашему компьютеру. Он скрывает вредоносный код внутри, казалось бы, безобидной программы или файла, чтобы получить доступ к вашему компьютеру. Оказавшись внутри, программа устанавливается на ваше устройство и взаимодействует с сервером в фоновом режиме без вашего ведома. Это дает стороннему пользователю доступ к вашему компьютеру через так называемый черный ход.

Хотя предоставление внешнего доступа к вашему компьютеру само по себе страшно, последствия того, что они могут делать

с этим доступом еще страшнее. Что усложняет дело, так это небольшой след, оставляемый этими бэкдорами, который держит пользователя полностью в неведении, что может произойти любое нарушение конфиденциальности.

Одним из преимуществ бэкдора является характер, в котором они работают. Поскольку хакер должен подключиться к вашей машине удаленно, он не сможет этого сделать, если вы отключите подключение к Интернету, когда пытаетесь найти и удалить вредоносный код.

Spyware

Шпионское ПО — самая распространенная вредоносная программа в Интернете. Хотя это довольно обманчиво по своей природе и вызывает серьезное раздражение, большинство программ-шпионов относительно безвредны. Как правило, шпионское ПО используется для мониторинга поведения браузера, чтобы лучше показывать релевантные объявления. Плохо то, что эти компании собирают ваши данные

, Вместо того, чтобы полагаться на пиксели отслеживания — или файлы cookie — как и в большинстве крупных компаний, шпионское ПО действует как троян, когда вы устанавливаете его и передает данные с вашего компьютера обратно на сервер, хотя большинство из нас совершенно не замечают его наличия. на первом месте.

Другие, более вредоносные формы программ-шпионов, гораздо более опасны. В то время как типичные шпионские программы в основном используются для показа рекламы, вредоносные шпионские программы передают конфиденциальные данные другому пользователю или серверу. Эти данные могут включать в себя электронные письма, фотографии, файлы журналов, номера кредитных карт, банковскую информацию и / или онлайн-пароли.

Шпионское ПО чаще всего загружается пользователем как часть дополнения к законной загрузке (такой как панель инструментов) или включается как часть бесплатной или условно-бесплатной программы.

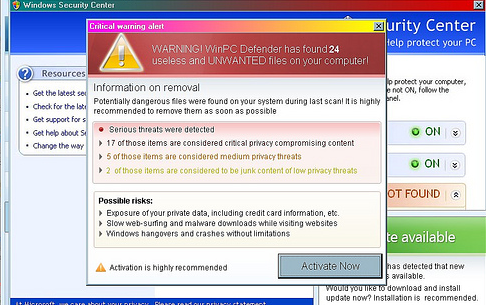

Scareware и Ransomware

Scareware и Ransomware различаются по своему подходу, но конечной целью для обоих является сбор денег, заставляя пользователя поверить в то, что часто не соответствует действительности.

Scareware чаще всего принимает форму программ, которые всплывают и сообщают вам, что ваш компьютер заражен каким-либо вредоносным ПО. Когда вы нажимаете, чтобы удалить (часто) несколько экземпляров вредоносного ПО, вы вынуждены заплатить за покупку полной версии, прежде чем программа сможет очистить вашу систему и избавить ее от инфекций или угроз.

Ransomware работает немного по-другому в том смысле, что после установки вредоносного программного обеспечения оно часто блокирует вашу систему за пределами окна, которое позволяет вам заплатить выкуп, чтобы снова использовать его. Хотя вымогателей, как правило, является одной из самых простых угроз для удаления

, это может быть довольно страшно для неопытного пользователя компьютера. Таким образом, многие считают, что они должны сдаться и заплатить выкуп

для того, чтобы восстановить контроль над машиной.

черви

Черви являются наиболее вредоносной формой вредоносного ПО. В то время как вирус атакует один компьютер и полагается на пользователя, который делится зараженными файлами для распространения, червь использует лазейки безопасности в сети и потенциально может поставить все это на колени в считанные минуты.

Сети с уязвимостями безопасности нацелены на внедрение червя в сеть и передачу его (часто незамеченным) с компьютера на компьютер. При передаче с одного устройства на другое заражение распространяется до тех пор, пока каждая машина не будет заражена или червь не будет изолирован путем удаления зараженных машин из сети.

Безымянные эксплойты, недостатки безопасности и уязвимости

Независимо от того, насколько компетентен разработчик, у каждой программы есть недостатки безопасности и уязвимости. Эти недостатки безопасности позволяют хакерам использовать их, чтобы получить доступ к программе, каким-либо образом изменить ее или внедрить в нее собственный код (часто вредоносный).

Если вы когда-нибудь задумывались, почему в программах так много обновлений безопасности, то это из-за постоянной игры в кошки-мышки между разработчиками и хакерами. Разработчик пытается найти и исправить эти дыры до того, как они будут использованы, в то время как хакер пытается использовать недостатки безопасности, прежде чем они будут обнаружены и исправлены разработчиком.

Единственный способ даже удаленно обезопасить себя от этих эксплойтов — поддерживать свою операционную систему и каждую из ваших программ в актуальном состоянии, устанавливая обновления по мере их появления.

Оставаться в безопасности онлайн

Если вы используете Интернет, не существует надежного способа избежать всех онлайн-угроз, но, безусловно, есть вещи, которые вы можете сделать, чтобы сделать себя безопаснее.

Вот некоторые из них:

- Обновляйте операционную систему и каждую из ваших программ, загружая обновления по мере их появления.

- Установите хорошую антивирусную программу

и поддерживать определения вирусов в актуальном состоянии.

- Используйте брандмауэр, который отслеживает как входящий, так и исходящий трафик. Следите за потоком этого трафика, чтобы помочь обнаружить наличие угроз, которые могут взаимодействовать с внешними серверами.

- Избегайте небезопасных загрузок из неизвестных и ненадежных источников.

- Используйте антивирусную программу или программу обнаружения вредоносных программ для сканирования подозрительных ссылок перед их открытием.

- Избегайте пиратского программного обеспечения.

Опять же, если вы проводите какую-то часть своего времени в Интернете, маловероятно, что вы сможете полностью защитить себя от всех вредоносных программ. Хотя заражение и эксплойты могут — и случаются — случаются с кем-либо, я не думаю, что кто-либо из нас будет утверждать, что мы могли бы оставаться немного безопаснее с небольшими изменениями в наших привычках просмотра или использования компьютера.

Что вы делаете, чтобы защитить себя от угроз и эксплойтов в Интернете? Существуют ли какие-либо конкретные программы или приложения, которые вы используете для онлайн-безопасности? Пожалуйста, помогите сохранить остальную часть нас в Интернете, поделившись любыми советами в комментариях ниже!

Фото предоставлено: компьютерный вирус через Shutterstock, Внимание! Пол Дауни через Flickr, Вирус Юрия Самойлова через Flickr, Раздражающее всплывающее окно через Shutterstock, Хакеры — Seguridad от TecnoDroidVe через Flickr, Панели инструментов от mdornseif через Flickr, Вредоносные программы от mdaniels7 через Flickr, Двойной сбой от доктора Джанлуиджи через Зана » Flickr, Caps Lock от DeclanTM через Flickr