Миллионы коммутаторов, маршрутизаторов и брандмауэров потенциально уязвимы для перехвата и перехвата после того, как американская охранная фирма Rapid7 обнаружила серьезную проблему с настройкой этих устройств.

Проблема, которая затрагивает как домашних, так и бизнес-пользователей, находится в настройках NAT-PMP, используемых для обеспечения возможности взаимодействия внешних сетей с устройствами, работающими в локальной сети.

В сообщении об уязвимости Rapid7 обнаружил, что 1,2 миллиона устройств страдают от неверно настроенных настроек NAT-PMP, 2,5% уязвимы для злоумышленника, перехватывающего внутренний трафик, 88% — для злоумышленника, перехватывающего исходящий трафик, и 88% — для атаки типа «отказ в обслуживании» в качестве атаки. результат этой уязвимости.

Вам интересно, что такое NAT-PMP и как вы можете защитить себя? Читайте дальше для получения дополнительной информации.

Что такое NAT-PMP и почему он полезен?

В мире существует два вида IP-адресов. Первый — это внутренние IP-адреса. Они однозначно идентифицируют устройства в сети и позволяют устройствам в локальной сети обмениваться данными друг с другом. Они также являются частными, и только люди в вашей внутренней сети могут видеть и подключаться к ним.

И тогда у нас есть публичные IP-адреса. Это основная часть работы Интернета, позволяющая разным сетям идентифицировать друг друга и связываться друг с другом. Проблема в том, что не хватает IPv4

) чтобы обойти Особенно, если учесть сотни миллионов компьютеров, планшетов, телефонов и Интернета вещей.

техника плавает вокруг.

Таким образом, мы должны использовать то, что называется преобразованием сетевых адресов (NAT). Это заставляет каждый публичный адрес идти намного дальше, поскольку его можно связать с несколькими устройствами в частной сети.

Но что, если у нас есть сервис — как веб-сервер

или файловый сервер

— работает в сети, которую мы хотели бы открыть для более широкого Интернета? Для этого нам нужно использовать что-то, называемое преобразованием сетевых адресов — протокол сопоставления портов (NAT-PMP).

Этот открытый стандарт был создан Apple в 2005 году и был разработан для того, чтобы значительно упростить процесс сопоставления портов. NAT-PNP можно найти на ряде устройств, в том числе на тех, которые не обязательно производятся Apple, например на устройствах ZyXEL, Linksys и Netgear. Некоторые маршрутизаторы, которые не поддерживают его изначально, могут также получить доступ к NAT-PMP через сторонние прошивки, такие как DD-WRT

, Помидор и OpenWRT.

Итак, мы понимаем, что NAT-PMP важен. Но как это может быть уязвимо?

Как работает уязвимость

RFC, который определяет, как работает NAT-PMP, говорит следующее:

Шлюз NAT НЕ ДОЛЖЕН принимать запросы на сопоставление, направленные на внешний IP-адрес шлюза NAT или полученные через его внешний сетевой интерфейс. Только пакеты, полученные на внутренний интерфейс (ы) с адресом назначения, совпадающим с внутренним адресом (ами) шлюза NAT, должны быть разрешены.

Так что это значит? Короче говоря, это означает, что устройства, которые не находятся в локальной сети, не должны иметь возможность создавать правила для маршрутизатора. Кажется разумным, верно?

Проблема возникает, когда маршрутизаторы игнорируют это ценное правило. Что, похоже, 1,2 миллиона из них делают.

Последствия могут быть серьезными. Как упоминалось ранее, трафик, отправленный с скомпрометированных маршрутизаторов, может быть перехвачен, что может привести к утечке данных и краже личных данных. Итак, как вы это исправите?

Какие устройства подвержены воздействию?

Это сложный вопрос, чтобы ответить. Rapid7 не смог окончательно доказать, какие маршрутизаторы были затронуты. Из оценки уязвимости:

Во время первоначального обнаружения этой уязвимости и в рамках процесса раскрытия, Rapid7 Labs пытался определить, какие именно продукты, поддерживающие NAT-PMP, были уязвимы, однако эти усилия не дали особенно полезных результатов. … Из-за технических и юридических сложностей, связанных с раскрытием подлинной идентичности устройств в общедоступном Интернете, вполне возможно, возможно, даже вероятно, что эти уязвимости присутствуют в популярных продуктах в стандартных или поддерживаемых конфигурациях.

Итак, вы должны немного покопаться. Вот что вам нужно сделать.

Как я могу узнать, что я затронут?

Во-первых, вам нужно войти в свой роутер и посмотреть параметры конфигурации через его веб-интерфейс. Учитывая, что существуют сотни различных маршрутизаторов, каждый из которых имеет радикально разные веб-интерфейсы, давать советы по конкретным устройствам здесь практически невозможно.

Тем не менее, суть практически одинакова для большинства домашних сетевых устройств. Во-первых, вам нужно войти в панель администрирования вашего устройства через веб-браузер. Обратитесь к руководству пользователя, но к маршрутизаторам Linksys обычно можно обратиться с 192.168.1.1, который является их IP-адресом по умолчанию. Аналогично, D-Link и Netgear используют 192.168.0.1, а Belkin используют 192.168.2.1.

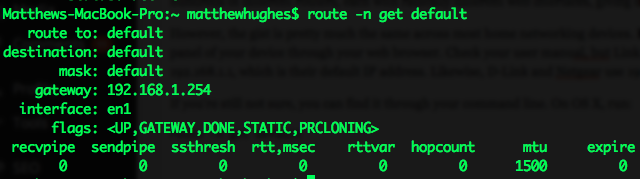

Если вы все еще не уверены, вы можете найти его через командную строку. На OS X запустите:

route -n get default

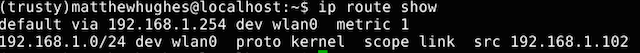

«Шлюз» — это ваш маршрутизатор. Если вы используете современный дистрибутив Linux, попробуйте запустить:

ip route show

В Windows откройте командную строку

и введите:

ipconfig

Опять же, IP-адрес шлюза — это тот, который вам нужен.

Получив доступ к панели администрирования вашего маршрутизатора, изучите свои настройки, пока не найдете те, которые относятся к трансляции сетевых адресов. Если вы видите что-то вроде «Разрешить NAT-PMP на ненадежных сетевых интерфейсах», отключите его.

Rapid7 также заставил Координационный центр реагирования на компьютерные инциденты (CERT / CC) начать сужать список уязвимых устройств с целью совместной работы с производителями устройств для выпуска исправления.

Даже маршрутизаторы могут быть уязвимостями безопасности

Мы часто воспринимаем безопасность нашего сетевого оборудования как должное. И все же эта уязвимость показывает, что безопасность устройств, которые мы используем для подключения к Интернету, не является надежной.

Как всегда, я хотел бы услышать ваши мысли на эту тему. Дайте мне знать, что вы думаете в поле для комментариев ниже.