Tor является одним из самых мощных инструментов для защиты вашей конфиденциальности

в Интернете. Но, как доказал один недавний эксперимент, его мощность имеет серьезные ограничения. Сегодня мы немного поговорим о том, как работает Tor, что он делает и чего не делает, и как оставаться в безопасности при его использовании.

Тор в двух словах

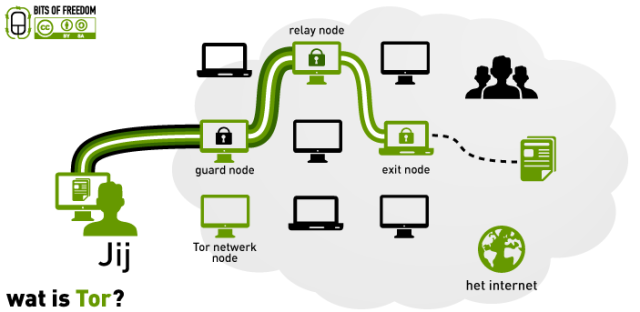

Tor работает следующим образом: когда вы отправляете сообщение через Tor, оно отправляется случайным образом по всей сети, используя криптографическую технологию, известную как «луковая маршрутизация».

Это похоже на отправку сообщения, запечатанного в серии конвертов. Каждый узел в сети дешифрует сообщение (открывает самый внешний конверт) и отправляет результат с зашифрованным результатом (внутренний запечатанный конверт) на свой следующий адрес. В результате ни один отдельный узел не может видеть более одной ссылки в цепочке, и путь к сообщению становится чрезвычайно сложным для отслеживания.

В конечном счете, однако, сообщение должно закончиться где-нибудь. Если он обращается к «скрытому сервису Tor», который является сервером, подключенным напрямую к сети Tor, проблем не возникает. Однако, если вы просто используете Tor в качестве прокси для доступа к обычному Интернету, это немного усложняется. В какой-то момент ваш трафик должен пройти через так называемый «выходной узел» — узел Tor, который передает ваши пакеты в обычный Интернет.

Ваш трафик уязвим для отслеживания этих выходных узлов. Насколько серьезна проблема? К счастью, некоторые бесстрашные исследователи проводят некоторые исследования на эту тему.

Поймать плохие узлы

Одноименный шведский исследователь в области безопасности «Хлоя» разработал хитрую технику, чтобы обманным путем обмануть поврежденные узлы. По сути, это работает так: Хлоя создала веб-сайт, используя законные доменные имена и веб-дизайн, чтобы стать приманкой. Для этого конкретного теста она создала домен, похожий на торговца биткойнами. Затем она загрузила список всех выходных узлов, вошла в Tor и использовала каждый выходной узел по очереди для входа на сайт, используя уникальную учетную запись, относящуюся к рассматриваемому выходному узлу.

Потом она откинулась назад и ждала месяц. Любые узлы, которые пытались украсть учетные данные для входа, увидели бы ее логин, украли ее имя пользователя и пароль и попытались использовать его. Ее веб-сайты honeypot заметят множественные попытки входа и сделают заметку. Поскольку пароли уникальны для каждого узла, Хлоя может точно определить, какой узел принял наживку.

Результаты эксперимента интересны. Из примерно 1400 заметок о выходе 16 попытались украсть пароль и войти в систему. Это число не слишком тревожит, но есть несколько фактов, которые стоит запомнить.

Во-первых, это только сбор тех узлов, которые были заинтересованы в быстром краже нескольких быстрых биткойнов — другими словами, недобросовестных. Напротив, более амбициозные преступники, вероятно, не появятся в такой простой приманке.

Во-вторых, ущерб, который может быть нанесен даже одним недобросовестным выходным узлом, является значительным, как показали несвязанные шведские исследования в 2007 году. Консультант по безопасности Дэн Эгерстад провел пять скомпрометированных выходных узлов Tor в качестве эксперимента и быстро обнаружил, что обладает учетными данными для входа. для тысяч серверов по всему миру, в том числе принадлежащих посольствам Австралии, Индии, Ирана, Японии и России. Это сопровождалось огромным количеством конфиденциальной информации.

Эгерстад подсчитал, что 95% трафика, проходящего через его узлы, было незашифрованным, что дало ему полный доступ к их содержимому. После публикации этой информации в Интернете на Эгерстада была наведена шведская полиция, и он был взят под стражу. Он утверждает, что один из офицеров сказал ему, что арест произошел из-за международного давления в связи с утечкой.

Это было всего пять поврежденных узлов! Очевидно, что даже рассеяние поврежденных выходных узлов Tor создает реальную проблему. И, как сообщила Хлоя, полуцентрализованная система Tor для очистки плохих узлов полностью не смогла принять меры против обнаруженных ею плохих узлов — они все еще работают и, по-видимому, все еще отслеживают.

Как безопасно использовать Tor

К счастью, иностранные державы, чья информация была скомпрометирована таким образом, все делали основную ошибку: а именно, они неправильно поняли, что такое Tor и для чего он нужен. Многие люди склонны считать, что Tor — это комплексное средство шифрования, а это не так. Tor предназначен для того, чтобы анонимизировать происхождение вашего просмотра и сообщений, а не их содержание. Если вы используете Tor для просмотра веб-страниц, любые отправленные вами сообщения легко могут быть отслежены вашим выходным узлом. Это дает недобросовестным людям мощный стимул устанавливать узлы выхода исключительно для шпионажа, кражи или шантажа.

Хорошей новостью является то, что есть несколько простых приемов, которые вы можете использовать для защиты вашей конфиденциальности при использовании Tor.

Оставайтесь в темной сети

Самый простой способ обезопасить себя от плохих выходных узлов — это не использовать их: придерживаясь использования скрытых сервисов внутри самого Tor, вы можете сохранить все коммуникации в зашифрованном виде, не переходя в более широкий Интернет. Это работает хорошо, когда это возможно, но не всегда практично. Темная сеть содержит

крошечная часть веб-сайтов, доступных в более широком Интернете, и то, что вы хотите, часто не доступно, не выходя из сети.

Использовать HTTPS

Еще один способ сделать Tor более безопасным — дополнить его протоколом сквозного шифрования. Наиболее полезным, вероятно, является HTTPS, который позволяет вам общаться с веб-сайтами в зашифрованном режиме. HTTPS по умолчанию включен в Tor для сайтов, которые его поддерживают. Убедитесь, что кнопка HTTPS имеет зеленый цвет, прежде чем передавать какую-либо потенциально конфиденциальную информацию.

Использовать анонимные сервисы

Вы также можете повысить свою безопасность, используя веб-сайты и службы, которые, конечно, не сообщают о вашей деятельности. Например, Google сопоставляет вашу поисковую активность, чтобы попытаться выяснить, кто вы. Не для каких-либо злонамеренных целей — просто как часть их бизнес-модели. В результате вы можете использовать такой сервис, как Duck Duck Go, который не хранит никакой информации о вас, когда вы его используете. Вы также можете объединить Tor с такими сервисами, как Cryptocat, чтобы иметь (очень) личные беседы.

Избегайте личной информации

Пройдя немного дальше, самый безопасный способ избежать слежки за личной информацией — это избегать ее передачи. Использование Tor для исследований — это хорошо, но избегайте загрузки информации в максимально возможной степени. По возможности избегайте чата, электронной почты и форумов.

Избегайте логинов

Наконец, как правило, избегайте сайтов, требующих входа в систему. Использование Reddit через Tor является потенциально рискованным предложением, поскольку оно связывает воедино множество различных способов поведения (просмотр, публикация и комментирование), предоставляя потенциальному злоумышленнику богатый запас информации, который может быть использован для вашей идентификации.

, Tor не волшебство и не сможет защитить вас, если вы решите предоставить идентификационную информацию контрагенту, не заинтересованному в защите вашей конфиденциальности.

Как помочь

Это все хорошо для тех, кто достаточно осведомлен, чтобы использовать эти уловки, но (к сожалению) многие из тех, кто больше всего нуждается в Tor (например, граждане репрессивных режимов), с наименьшей вероятностью будут хорошо осведомлены о том, как использовать его правильно. К счастью, Хлоя, исследователь, который установил первоначальное укус, создал краткое изложение проекта (называемое «БАДОНИОНЫ») вместе с некоторыми из используемых ресурсов. Если у вас есть опыт, вы можете настроить собственные приманки и помочь идентифицировать неисправные узлы и обеспечить безопасность Tor.

Есть вопросы? Используйте комментарии, чтобы начать обсуждение.

Кредиты изображений: красный лук через Shutterstock, Wat is Tor, камера наблюдения, Tor, конфиденциальность