Взломы случаются. Кажется, что почти каждый месяц какая-то крупная корпорация пренебрегает своей компьютерной безопасностью и позволяет хакерам скрывать данные о миллионах пользователей.

, Но что происходит, когда это не корпорация, а правительство США?

Уже несколько недель новости из Управления персонала (OPM) постоянно ухудшаются. OPM, мало обсуждаемое правительственное учреждение, которое хранит записи о сотрудниках, стало предметом взлома поистине исторических масштабов.

Точные цифры были сложными, чтобы справиться с этим. Когда взлом был впервые объявлен, следователи были уверены, что нарушение было обнаружено незамедлительно с помощью правительственной программы внутренней безопасности EINSTEIN, и это повлияло на записи около четырех миллионов сотрудников.

С тех пор стало ясно, что взлом был обнаружен случайно, задолго до того, как это произошло, и фактическое число пострадавших больше похоже на двадцать один миллион.

К сожалению, компьютерная безопасность может быть запутанной и сухой. Несмотря на все сообщения, многие из вас все еще могут не иметь хорошего понимания того, что было сделано, как это произошло, или как это влияет на вас. Я собираюсь приложить усилия, чтобы разбить его и ответить на некоторые основные вопросы по этой проблеме.

Как произошел взлом?

Были признаки того, что подобные вещи, вероятно, были какое-то время. Утечка Сноудена

показал, насколько плохой может быть федеральная компьютерная безопасность, даже в рамках теоретического эксперта АНБ. Ситуация на ОПМ была еще хуже. До 2013 года на открытых площадках вообще не было сотрудников службы безопасности. Их неоднократно предупреждали, что их методы обеспечения безопасности уязвимы для вторжений.

,

Картина некомпетентности дополняется сообщениями о том, что вторжение было обнаружено во время презентации продаж компанией CyTech Services, которая обнаружила вредоносное ПО во время демонстрации своего инструмента сканирования безопасности. Неясно, как долго хакеры имели доступ к системе, но «годы» — правдоподобное предположение.

К сожалению, это далеко не единичный инцидент среди правительственных учреждений, и это не должно вас удивлять. Посмотрите на стимулы: если цель взломана, они теряют миллионы долларов в судебных процессах и теряют продажи. Компания получает удар, а их конкуренты поглощают долю рынка. Если правительственное учреждение совершает ту же ошибку, на самом деле происходит очень мало. Они стреляют в несколько жертвенных ягнят и стараются выглядеть торжественно во время слушаний, и несколько недель ждут, чтобы 24-часовой цикл новостей отвлекся чем-то блестящим.

Практических стимулов для изменений очень мало, и существует очень мало законов, касающихся кибербезопасности. Из немногих законов (таких как FISMA, Федеральный закон об управлении информационной безопасностью) большинство не соблюдается. Около 75% компьютерных систем OPM не соответствовали этому закону.

Это ситуация плохая и ухудшающаяся. В апреле Государственное управление по надзору сообщило, что число нарушений безопасности в федеральных агентствах взлетело с 5500 в 2006 году до более чем 67000 в 2014 году. В интервью Re / code автор отчета Греги Вильшусен говорит, что это происходит потому, что агентства часто имеют серьезные недостатки в своих внутренних процедурах безопасности, и часто не исправляют уязвимости, как только они обнаружены.

«Когда мы оцениваем эти агентства, мы часто обнаруживаем, что их внутренние процедуры тестирования включают в себя не что иное, как собеседование с вовлеченными людьми, а не тестирование самих систем […]. Мы последовательно обнаруживаем, что уязвимости, которые мы идентифицируем как часть наших процедур тестирования и аудита, не найдены или исправлены агентствами, потому что у них неадекватные или неполные процедуры тестирования ».

Что было принято?

Еще одна путаница связана с характером информации, к которой хакеры имели доступ. Правда в том, что он довольно разнообразен, потому что к нескольким базам данных обращались. Информация включает в себя номера социального страхования практически для всех, что само по себе представляет огромную угрозу кражи личных данных. Он также включает в себя 1,1 миллиона записей отпечатков пальцев, что ставит под угрозу любую систему, основанную на биометрии.

Вызывает серьезную тревогу тот факт, что среди похищенных записей были миллионы отчетов, полученных во время проверок данных и заявлений о предоставлении безопасности. Я участвовал в ряде проверок биографических данных, так как тревожные числа моих старых друзей по колледжу теперь работают в федеральном правительстве США. Эти фоновые проверки копают глубоко. Они говорят с вашей семьей, вашими друзьями и вашими соседями по комнате, чтобы проверить всю вашу жизненную биографию. Они ищут какие-либо намеки на нелояльность или причастность к иностранной державе, а также все, что может быть использовано для шантажа вас: зависимость, неверность, азартные игры, тайная гомосексуальность и тому подобное.

Другими словами, если вы хотите шантажировать федерального служащего, эта мечта станет реальностью. Система проверки фона отключилась после взлома, и неясно, когда она снова заработает.

Существует также большая озабоченность тем, что злоумышленники имели доступ к этим системам в течение длительного времени.

Кто пострадал?

Двадцать один миллион — это большое число. Спектр тех, кто непосредственно пострадал, охватывает нынешних и бывших федеральных служащих, а также тех, кто обратился за разрешением на безопасность и был отклонен. Косвенно любой человек, близкий к федеральному служащему (например, семья, супруги и друзья), может быть затронут, если его информация будет указана при проверке данных.

Если вы считаете, что это может повлиять на вас, OPM предлагает некоторые базовые ресурсы для защиты от кражи личных данных после инцидента. Если вы находитесь среди тех, кто напрямую скомпрометирован, вы должны получить электронное письмо, так как OPM точно определяет, кто был затронут.

Однако эти средства защиты учитывают только кражу личных данных и другие довольно простые атаки с использованием данных. Для более тонких вещей, таких как вымогательство, есть предел тому, что может сделать правительство. Защищенности не хватает только 18 месяцев — терпеливый хакер может легко сидеть на информации так долго.

Для чего будут использоваться данные?

Наконец, у нас есть вопрос на миллион долларов. Кто взял данные и что они собираются с ними делать? Ответ в том, что, к сожалению, мы на самом деле не знаем. Следователи указали пальцем на Китай, но мы не увидели никаких конкретных доказательств, подтверждающих это. Даже тогда, неясно, говорим ли мы о китайских фрилансерах, китайском правительстве или о чем-то промежуточном.

Итак, не зная злоумышленников или их мотивы, что можно сделать с этими данными?

Сразу же появляются некоторые очевидные варианты. Номера социального страхования изменить нелегко, и каждый из них может быть использован при потенциально выгодной краже личных данных. Продажа их по нескольку долларов со временем может принести здоровую зарплату из девяти цифр

для хакеров, почти без усилий.

Тогда есть более противные варианты. Допустим, вы иностранная держава, и вы вступаете в контакт с этой информацией. Все, что вам нужно сделать, это найти федерального сотрудника с доступом к критически важной системе, на которую вы попали с помощью хака. Может быть, первый желает, чтобы их неверность / зависимость / сексуальность стали достоянием гласности, чтобы защитить свою страну. Но у вас есть миллионы возможных целей. Рано или поздно у вас кончатся патриоты. Это реальная угроза с точки зрения национальной безопасности — хотя даже внештатный хакер мог бы использовать это, чтобы вымогать деньги или одолжения миллионов невинных людей.

Эксперт по безопасности Брюс Шнайер (с которым мы говорили по вопросам конфиденциальности и доверия

) предположил, что существует дополнительный риск того, что злоумышленники могли подделать содержимое базы данных в течение времени, когда они имели к ней доступ. Не ясно, что мы сможем сказать, что база данных была изменена. Они могли бы, например, потенциально дать разрешение на безопасность иностранным шпионам, что является пугающей мыслью.

Что мы можем сделать?

К сожалению, это, вероятно, не последний взлом в своем роде. Вид слабых процедур безопасности, которые мы видим в OPM, не редкость в государственных учреждениях такого размера. Что произойдет, если следующий хак отключит электричество для половины страны? А как насчет управления воздушным движением? Это не смешные сценарии. Мы уже использовали вредоносное ПО для атаки на инфраструктуру; напомним, вирус Stuxnet, скорее всего, работа АНБ

Что мы использовали для физического уничтожения иранских ядерных центрифуг?

Наша природная инфраструктура чрезвычайно уязвима и крайне важна. Это ситуация, которая не является устойчивой. И, как мы читаем об этом хаке (и следующем), важно напомнить себе, что это не проблема, которая исчезает, когда цикл новостей отвлекается или когда несколько сотрудников увольняются. Это системная гниль, которая будет причинять нам боль снова и снова, пока мы ее не исправим.

Вы были затронуты взломом? Беспокоитесь о низких стандартах компьютерной безопасности? Дайте нам знать об этом в комментариях!

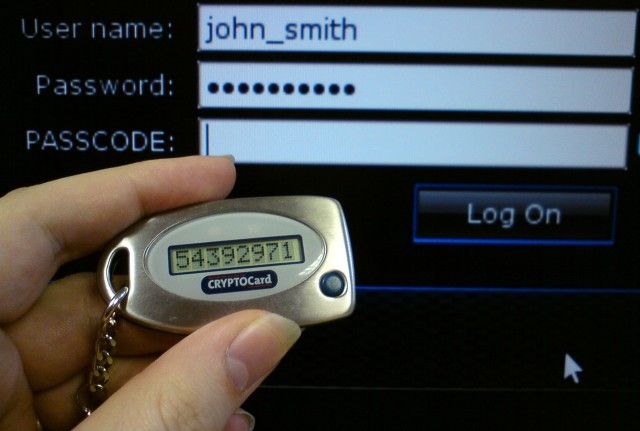

Изображение предоставлено: Defcon Conference, Crypto Card Two Factor, ВМС США CyberDefense, кража кредитных карт, Кит Александер