Ransomware — обычная неприятность. Вирус вымогателей захватывает ваш компьютер в заложники и требует оплаты за выпуск. В некоторых случаях платеж не защищает ваши файлы. Личные фотографии, музыка, фильмы, работа и многое другое уничтожаются. Уровень заражения вымогателями продолжает расти — к сожалению, мы до сих пор не достигли пика

— и его сложность увеличивается.

Там были заметные исключения из этого правила. В некоторых случаях исследователи безопасности взломали шифрование вымогателей

, позволяя им создать желанный инструмент дешифрования

, Эти события редки, обычно происходят, когда вредоносный ботнет отключен. Однако не все вымогатели настолько сложны, как мы думаем.

Анатомия нападения

В отличие от некоторых распространенных вариантов вредоносного ПО, вымогатель пытается оставаться скрытым как можно дольше. Это должно дать время для шифрования ваших личных файлов. Ransomware предназначен для сохранения максимального количества системных ресурсов, доступных пользователю, чтобы не вызывать тревогу. Следовательно, для многих пользователей первым признаком заражения вымогателями является сообщение после шифрования, объясняющее, что произошло.

По сравнению с другими вредоносными программами

, процесс заражения вымогателей вполне предсказуемо. Пользователь загрузит зараженный файл: он содержит полезные данные вымогателей. Когда зараженный файл будет запущен, немедленно ничего не произойдет (в зависимости от типа заражения). Пользователь по-прежнему не знает, что Ransomware начинает шифровать свои личные файлы.

Помимо этого, атака вымогателей имеет несколько других характерных моделей поведения:

- Отличная вымогательская записка.

- Фоновая передача данных между хост-сервером и управляющими серверами.

- Энтропия файлов меняется.

Энтропия файла

Файловая энтропия может быть использована для идентификации файлов, зашифрованных с помощью вымогателей. Роб ВанденБринк, пишущий для Internet Storm Center, кратко описывает энтропию файлов и вымогателей:

В ИТ-индустрии энтропия файла относится к определенной мере случайности, называемой «Энтропия Шеннона», названной в честь Клода Шеннона. Это значение по сути является мерой предсказуемости любого конкретного символа в файле, основанного на предыдущих символах (полные сведения и математика здесь). Другими словами, это мера «случайности» данных в файле — измеряется в масштабе от 1 до 8, где типичные текстовые файлы будут иметь низкое значение, а зашифрованные или сжатые файлы будут иметь высокую меру.

Я бы предложил прочитать оригинальную статью, так как она очень интересная.

Вы не можете решить вымогателей с помощью причудливого алгоритма энтропии, найденного в Google 😉 Проблема немного сложнее, чем эта.

— Маха монстр (@osxreverser) 20 апреля 2016 г.

Отличается ли это от «обычного» вредоносного ПО?

Вымогателей и вредоносных программ имеют общую цель: оставаться в тени. Пользователь имеет шанс бороться с инфекцией, если она обнаружена в ближайшее время. Волшебное слово «шифрование». Ransomware занимает свое место в позоре за использование шифрования, в то время как шифрование использовалось во вредоносных программах в течение очень долгого времени.

Шифрование помогает вредоносным программам проходить под угрозой антивирусных программ, путая обнаружение сигнатур. Вместо того, чтобы видеть узнаваемую строку символов, которая предупреждает защитный барьер, инфекция проходит незамеченной. Хотя наборы антивирусных программ становятся все более искусными при обнаружении этих строк, обычно называемых хэшами, многие разработчики вредоносных программ обходятся без труда.

Общие методы запутывания

Вот еще несколько распространенных методов запутывания:

- обнаружение — Многие варианты вредоносных программ могут определить, используются ли они в виртуализированной среде. Это позволяет вредоносным программам избегать внимания исследователей безопасности, просто отказываясь запускать или распаковывать. В свою очередь, это останавливает создание современной сигнатуры безопасности.

- тайминг — Лучшие антивирусные пакеты постоянно оповещаются, проверяя наличие новой угрозы. К сожалению, обычные антивирусные программы не могут всегда защищать все аспекты вашей системы. Например, некоторые вредоносные программы будут развертываться только после перезагрузки системы, избегая (и, вероятно, отключая в процессе) антивирусных операций.

- связь — Вредоносное ПО отправит домой свой командно-контрольный сервер (CC) для получения инструкций Это не относится ко всем вредоносным программам. Однако, когда они это делают, антивирусная программа может определить конкретные IP-адреса, известные хост-серверам CC, и попытаться предотвратить обмен данными. В этом случае разработчики вредоносного ПО просто поворачивают адрес сервера CC, уклоняясь от обнаружения.

- Ложная операция — Умно созданная поддельная программа, пожалуй, является одним из наиболее распространенных уведомлений о заражении вредоносным ПО. Непослушные пользователи предполагают, что это обычная часть их операционной системы (обычно Windows), и беспечно следуют инструкциям на экране. Они особенно опасны для неквалифицированных пользователей ПК и, будучи дружественным интерфейсом, могут позволить множеству вредоносных объектов получить доступ к системе.

Этот список не является исчерпывающим. Тем не менее, он охватывает некоторые из наиболее распространенных методов, которые вредоносные программы используют, чтобы оставаться скрытыми на вашем компьютере.

Является ли вымогателей просто?

Простое, пожалуй, неправильное слово. Ransomware отличается. Вариант вымогателей использует шифрование более широко, чем его аналоги, а также по-другому. Действия инфекции вымогателей — то, что делает это известным, так же как создание ауры: вымогатель — кое-что, чтобы бояться.

Когда #ransomware будет масштабироваться и попадать в #IoT и #Bitcoin, будет слишком поздно фрагментировать ВСЕ ваши IT-данные. Пожалуйста, сделай это сейчас. #Hack

— Максим Козьминский (@MaxKozminski) 20 февраля 2017 г.

Ransomware использует несколько новые функции, такие как:

- Шифрование большого количества файлов.

- Удаление теневых копий, которые обычно позволяют пользователям восстанавливаться из резервной копии.

- Создание и хранение ключей шифрования на удаленных серверах CC.

- Требует выкуп, обычно в не отслеживаемых биткойнах.

В то время как традиционные вредоносные программы «просто» крадут ваши пользовательские учетные данные и пароли, вымогатели напрямую влияют на вас, нарушая вашу непосредственную вычислительную среду. Кроме того, его последствия очень визуально.

Тактика вымогателей: главная таблица файлов

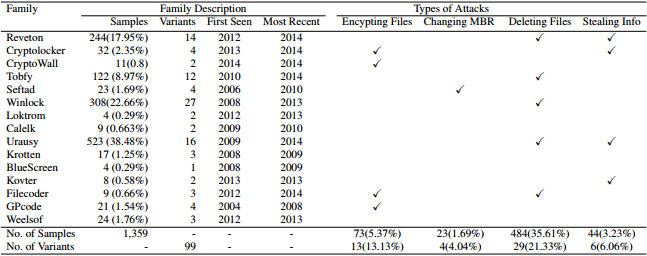

Фактор вымогателей «Wow!», Безусловно, обусловлен использованием шифрования. Но разве это все изощренно? Энгин Кирда, соучредитель и главный архитектор в Lastline Labs, считает, что нет. Он и его команда (используя исследование, проведенное Амином Харразом, одним из аспирантов Kirda) завершили огромное исследование по вымогательству, проанализировав 1359 образцов из 15 семей вымогателей. Их анализ исследовал механизмы удаления и нашел некоторые интересные результаты.

Каковы механизмы удаления? Около 36 процентов из пяти наиболее распространенных семейств вымогателей в наборе данных удаляли файлы. Если вы не заплатили, файлы фактически были удалены. Большая часть удаления, на самом деле, была довольно простой.

Как профессиональный человек сделает это? Они фактически стремились бы стереть диск так, чтобы было трудно восстановить данные. Вы бы записали поверх диска, вы бы стерли этот файл с диска. Но большинство из них были, конечно, ленивы, и они непосредственно работали над записями в основной таблице файлов и отмечали вещи как удаленные, но данные все еще оставались на диске.

Впоследствии эти удаленные данные можно было восстановить, а во многих случаях полностью восстановить.

Тактика вымогателей: среда рабочего стола

Еще одним классическим поведением вымогателей является блокировка рабочего стола. Этот тип атаки присутствует в более основных вариантах. Вместо того, чтобы фактически приступить к шифрованию и удалению файлов, вымогатель блокирует рабочий стол, вытесняя пользователя с компьютера. Большинство пользователей воспринимают это как означающее, что их файлы исчезли (зашифрованы или полностью удалены) и просто не могут быть восстановлены.

Тактика вымогателей: принудительные сообщения

Инфекции вымогателей, как известно, отображают их выкуп записку. Обычно он требует от пользователя оплаты за безопасный возврат своих файлов. В дополнение к этому, разработчики вымогателей отправляют пользователей на определенные веб-страницы, отключая определенные системные функции — поэтому они не могут избавиться от страницы / изображения. Это похоже на заблокированную рабочую среду. Это не означает автоматически, что файлы пользователя были зашифрованы или удалены.

Подумайте, прежде чем платить

Инфекция вымогателей может иметь разрушительные последствия. Это несомненно. Однако, если вы пострадали от вымогателей, это не означает, что ваши данные исчезнут навсегда. Разработчики вымогателей не все удивительные программисты. Если есть легкий путь к немедленной финансовой выгоде, он будет взят. Это, на безопасное знание, что некоторые пользователи будут платить

из-за непосредственной и прямой угрозы. Это совершенно понятно.

Остаются лучшие методы защиты от вымогателей: регулярно делайте резервные копии файлов на не подключенный к сети диск, обновляйте антивирусный пакет и интернет-браузеры, следите за фишинговыми электронными письмами и следите за загрузкой файлов из Интернета.

Кредит изображения: andras_csontos через Shutterstock.com