Роутер, сетевое устройство и вредоносные программы Интернета вещей становятся все более распространенными. Большинство фокусируется на заражении уязвимых устройств и добавлении их в мощные ботнеты. Маршрутизаторы и устройства Интернета вещей (IoT) всегда включены, всегда подключены к сети и ждут инструкций. Тогда идеальный корм для ботнета.

Но не все вредоносные программы одинаковы.

VPNFilter представляет собой разрушительную вредоносную угрозу для маршрутизаторов, устройств IoT и даже некоторых устройств сетевого хранилища (NAS). Как вы проверяете наличие вредоносного ПО VPNFilter? И как ты можешь это убрать? Давайте внимательнее посмотрим на VPNFilter.

Что такое VPNFilter?

VPNFilter — это сложный модульный вариант вредоносного ПО, который в первую очередь предназначен для сетевых устройств широкого круга производителей, а также устройств NAS. Изначально VPNFilter был обнаружен на сетевых устройствах Linksys, MikroTik, NETGEAR и TP-Link, а также на устройствах NAS QNAP, и насчитывал около 500 000 случаев заражения в 54 странах.

Команда, которая обнаружила VPNFilter, Cisco Talos, недавно обновила сведения о вредоносном ПО, указав, что сетевое оборудование от таких производителей, как ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE, теперь показывает заражение VPNFilter. Однако на момент написания статьи сетевые устройства Cisco не были затронуты.

Вредоносное ПО отличается от большинства других IoT-ориентированных вредоносных программ, поскольку оно сохраняется после перезагрузки системы, что затрудняет его уничтожение. Устройства, использующие свои учетные данные по умолчанию или известные уязвимости нулевого дня, которые не получили обновления встроенного программного обеспечения, особенно уязвимы.

Что делает VPNFilter?

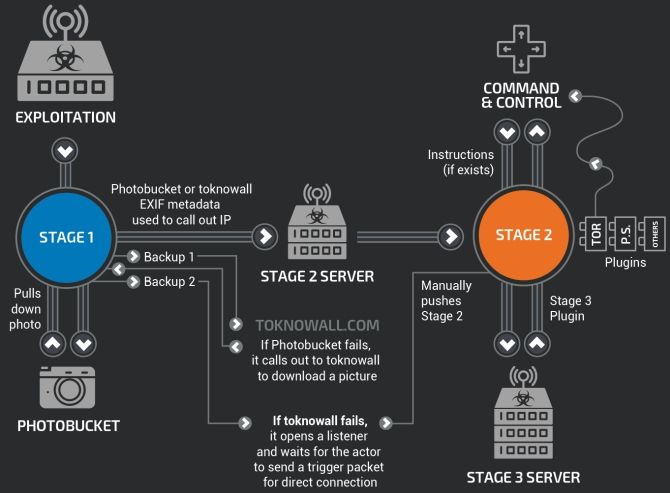

Итак, VPNFilter — это «многоступенчатая модульная платформа», которая может нанести разрушительный ущерб устройствам. Кроме того, это также может служить угрозой сбора данных. VPNFilter работает в несколько этапов.

Этап 1: Этап 1 VPNFilter устанавливает плацдарм на устройстве, связываясь с его сервером управления и контроля (CC) для загрузки дополнительных модулей и ожидания инструкций. Стадия 1 также имеет несколько встроенных избыточностей для обнаружения CC стадии 2 в случае изменения инфраструктуры во время развертывания. Вредоносная программа Stage 1 VPNFilter также способна пережить перезагрузку, что делает ее серьезной угрозой.

Этап 2: VPNFilter Stage 2 не сохраняется после перезагрузки, но он обладает более широким спектром возможностей. Этап 2 может собирать личные данные, выполнять команды и мешать управлению устройством. Кроме того, в дикой природе существуют разные версии Stage 2. Некоторые версии оснащены деструктивным модулем, который перезаписывает раздел прошивки устройства, а затем перезагружается, чтобы сделать устройство непригодным для использования (вредоносная программа блокирует маршрутизатор, IoT или устройство NAS, в основном).

Этап 3: Модули VPNFilter Stage 3 работают как плагины для Stage 2, расширяя функциональные возможности VPNFilter. Один модуль действует как анализатор пакетов, который собирает входящий трафик на устройстве и похищает учетные данные. Другое позволяет вредоносной программе Stage 2 безопасно общаться с помощью Tor. Cisco Talos также обнаружил один модуль, который внедряет вредоносный контент в трафик, проходящий через устройство, что означает, что хакер может доставлять другие эксплойты на другие подключенные устройства через маршрутизатор, IoT или устройство NAS.

Кроме того, модули VPNFilter «допускают кражу учетных данных веб-сайта и мониторинг протоколов SCADA Modbus».

Мета обмена фотографиями

Еще одна интересная (но не недавно обнаруженная) особенность вредоносного ПО VPNFilter — использование онлайн-служб обмена фотографиями для поиска IP-адреса своего сервера CC. Анализ Talos обнаружил, что вредоносная программа указывает на серию URL-адресов Photobucket. Вредоносная программа загружает первое изображение в галерее, на которое ссылается URL, и извлекает IP-адрес сервера, скрытый в метаданных изображения.

IP-адрес «извлекается из шести целочисленных значений широты и долготы GPS в информации EXIF». Если это не удается, вредоносная программа этапа 1 возвращается к обычному домену (toknowall.com — подробнее об этом ниже), чтобы загрузить изображение и попробуйте тот же процесс.

Целевой нюхающий пакет

Обновленный отчет Talos выявил некоторые интересные идеи о модуле сниффинга пакетов VPNFilter. Вместо того, чтобы просто пылесосить все, у него есть довольно строгий набор правил, предназначенных для определенных типов трафика. В частности, трафик от промышленных систем управления (SCADA), которые соединяются с использованием VPN TP-Link R600, соединения со списком предварительно определенных IP-адресов (что указывает на расширенные знания о других сетях и желаемый трафик), а также пакеты данных по 150 байт. или больше

Крэйг Уильям, старший технологический лидер и глобальный менеджер по связям с общественностью в Talos, сказал Арсу: «Они ищут очень конкретные вещи. Они не пытаются собрать как можно больше трафика. Они ищут определенные мелочи, такие как учетные данные и пароли. У нас не так много информации, кроме того, что кажется невероятно целенаправленным и невероятно сложным. Мы все еще пытаемся выяснить, на ком они это использовали ».

Откуда взялся VPNFilter?

VPNFilter считается работой хакерской группы, спонсируемой государством. То, что первоначальный всплеск заражения VPNFilter ощущался преимущественно по всей Украине, первые пальцы указывали на российские отпечатки пальцев и хакерскую группу Fancy Bear.

Тем не менее, такова сложность вредоносного программного обеспечения, нет четкого генезиса, и ни одна хакерская группа, национальное государство или иное, не выступила с заявлением о предоставлении вредоносного ПО. Принимая во внимание подробные правила для вредоносных программ и таргетирование SCADA и других протоколов промышленных систем, субъект от национального государства выглядит наиболее вероятным.

Независимо от того, что я думаю, ФБР считает VPNFilter созданием Fancy Bear. В мае 2018 года ФБР захватило домен ToKnowAll.com, который, как предполагалось, использовался для установки и управления вредоносными программами VPNFilter на уровне 2 и этапе 3. Захват домена, безусловно, помог остановить немедленное распространение VPNFilter, но не разорвал основную артерию; Украинская СБУ приняла удар VPNFilter на химическом заводе в июле 2018, например.

VPNFilter также имеет сходство с вредоносной программой BlackEnergy, APT-трояном, который используется против широкого спектра украинских целей. Опять же, хотя это далеко не полное свидетельство, системное нацеливание на Украину в основном происходит от хакерских групп с российскими связями.

Я заражен VPNFilter?

Скорее всего, ваш маршрутизатор не содержит вредоносного ПО VPNFilter. Но всегда лучше быть в безопасности, чем потом сожалеть

- Проверьте этот список для вашего роутера. Если вас нет в списке, все в порядке.

- Вы можете зайти на сайт Symantec VPNFilter Check. Установите флажок с условиями и положениями, затем нажмите Запустите проверку VPNFilter кнопка посередине. Тест завершается в течение нескольких секунд.

Я заражен VPNFilter: что мне делать?

Если Symantec VPNFilter Check подтверждает, что ваш маршрутизатор заражен, у вас есть четкий порядок действий.

- Перезагрузите маршрутизатор, затем снова запустите проверку VPNFilter.

- Сброс вашего роутера до заводских настроек.

- Загрузите последнюю версию микропрограммы для своего маршрутизатора и выполните чистую установку микропрограммы, желательно, чтобы маршрутизатор не подключался к Интернету во время процесса.

В дополнение к этому вам необходимо выполнить полное сканирование системы на каждом устройстве, подключенном к зараженному маршрутизатору.

Вы всегда должны изменять учетные данные по умолчанию для вашего маршрутизатора, а также любых устройств IoT или NAS (устройства IoT не облегчают эту задачу

) если вообще возможно. Кроме того, хотя есть свидетельства того, что VPNFilter может обойти некоторые межсетевые экраны, если они установлены и правильно настроены

поможет сохранить много других неприятных вещей в вашей сети.

Остерегайтесь вредоносных программ маршрутизатора!

Вредоносные программы маршрутизатора становятся все более распространенными Вредоносные программы и уязвимости IoT повсюду, а количество подключаемых устройств будет только ухудшаться. Ваш маршрутизатор является центром данных в вашем доме. Тем не менее, он не получает почти такого же внимания к безопасности, как другие устройства.

Проще говоря, ваш маршрутизатор не защищен, как вы думаете

,