Говорят, что дорога в ад вымощена благими намерениями. Вы можете сделать что-то с самыми великодушными целями, но если вы не будете осторожны, все может пойти ужасно неправильно, невероятно быстро.

Уязвимость безопасности в Службах Доступности Android, обнаруженная исследователем безопасности SkyCure Яиром Амитом, является прекрасным примером этого. Используя уязвимость в инструменте, который позволяет слепым и слабовидящим людям использовать устройства Android, злоумышленник может получить контроль над устройством, получая повышенные привилегии и получая доступ к файлам, хранящимся на нем.

Давайте посмотрим и выясним, как вы можете предотвратить это.

Понимание недостатка

Эксплойт основан на более ранних исследованиях SkyCure, опубликованных на конференции RSA этого года. В ходе исследования выяснилось, что, создавая приложения, которые могут опираться на другие, и, в свою очередь, запуская встроенные службы специальных возможностей (усовершенствования пользовательского интерфейса, предназначенные для помощи пользователям с ограниченными возможностями), вы можете внедрять различные виды злокачественного поведения, как показано в видео ниже.

В качестве подтверждения концепции SkyCure создала игру на основе популярного телесериала «Рик и Морти», которая фактически запускает вредоносную службу доступности, и все это не замечает пользователь.

Описывая первоначальную угрозу, SkyCure говорит, что ее можно использовать, чтобы «дать злонамеренному хакеру практически неограниченные разрешения для их вредоносных программ». По словам SkyCure, одним из возможных приложений для атаки является развертывание вымогателей. Его также можно использовать для создания корпоративных электронных писем и документов через пользовательское устройство, а также для постоянного мониторинга активности устройства.

Этот тип атаки имеет название — клик-джеккинг или, реже, «атака с восстановлением пользовательского интерфейса». OWASP (Open Security Application Project Project) определяет клик-джеккинг, когда «злоумышленник использует несколько прозрачных или непрозрачных слоев, чтобы обманом заставить пользователя нажать на кнопку или ссылку на другой странице, когда он намеревался щелкнуть на странице верхнего уровня».

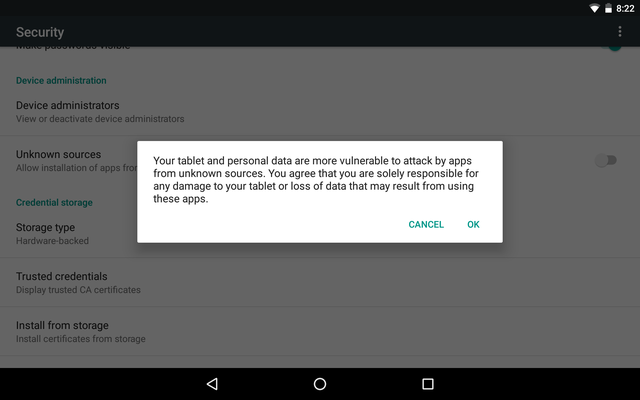

Начиная с Android Lollipop (5.x), Google добавил обходной путь, который теоретически сделал бы такой вид атаки невозможным. Изменение, внесенное Google, означало, что если пользователь хотел активировать сервисы специальных возможностей, кнопка OK не могла быть закрыта наложением, не позволяя злоумышленнику запускать их скрытно.

Для справки это выглядит так, когда вы запускаете сервис специальных возможностей вручную. Как видите, Google очень четко говорит о необходимых разрешениях Android

, Это будет удерживать многих пользователей от установки сервисов доступности в первую очередь.

Как победить защиту Google

Однако Яир Амит смог найти недостаток в подходе Google.

«Я был в отеле, когда мне пришло в голову, что, хотя дверь отеля в основном блокировала мой вид на прихожую снаружи, там был глазок, который не блокировал вид. Это было мое прозрение, которое заставило меня подумать, что если бы в оверлее была дыра, кнопка OK могла бы быть «в основном покрыта» и все равно принимать прикосновение в потенциально очень маленькой области, которая не была закрыта, тем самым обходя новую защиту и все еще скрывая истинное намерение от пользователя ».

Чтобы проверить эту идею, разработчик программного обеспечения SkyCure, Элиша Эшед, модифицировал игру Rick and Morty, которая использовалась в первоначальной проверке концепции эксплойта. Eshed создал маленькое отверстие в оверлее, которое было замаскировано под игровой предмет, но на самом деле было кнопкой подтверждения в сервисе специальных возможностей. Когда пользователь щелкнул по игровому элементу, сервис был запущен, а вместе с ним и все нежелательное поведение.

В то время как оригинальный эксплойт работал практически на всех устройствах Android под управлением Android KitKat

и ранее этот подход увеличивает число эксплуатируемых устройств, включая те, которые работают под управлением Android 5.0 Lollipop

, Как следствие, почти все активные устройства Android уязвимы для этой атаки. По оценкам SkyCure, может пострадать до 95,4% устройств Android.

Смягчение против него

В соответствии с разумными и ответственными процедурами раскрытия информации

SkyCure сначала связался с Google, прежде чем опубликовать его для общественности, чтобы дать им возможность исправить это. Команда Google Android Security решила не исправлять проблему и принять риск как следствие текущего дизайна.

Чтобы предотвратить угрозу, SkyCure рекомендует пользователям запустить обновленную версию мобильного решения для защиты от угроз. Они активно защищают от угроз, как и IPS (система защиты от вторжений) или IDS (система обнаружения вторжений). Тем не менее, они в подавляющем большинстве нацелены на корпоративных пользователей и выходят далеко за рамки возможностей большинства домашних пользователей.

SkyCure рекомендует домашним пользователям защищать себя, обеспечивая загрузку приложений только из надежных источников.

, такие как Google Play Store. Также рекомендуется, чтобы устройства работали с обновленной версией Android, хотя, учитывая фрагментированную экосистему Android и процесс обновления, управляемый оператором

это легче сказать, чем сделать.

Стоит отметить, что Marshmallow — последняя версия Android — требует, чтобы пользователи вручную и специально создавали оверлей системы, изменяя разрешения для этого приложения. Хотя этот тип уязвимости может повлиять на устройства под управлением Marshmallow, в действительности этого не произойдет, поскольку его использование значительно сложнее.

Помещение всего в контекст

SkyCure определили опасный и жизнеспособный способ для злоумышленника полностью доминировать на устройстве Android. Несмотря на то, что это страшно, стоит напомнить себе, что для того, чтобы атака, основанная на ней, работала, должно быть установлено много карт.

Атакующий либо должен сделать одну из двух вещей. Одной из тактик будет развертывание их приложения в Google Play Store — в свою очередь, в обход их чрезвычайно энергичного статического анализа и процедур обнаружения угроз. Это крайне маловероятно. Шесть лет с момента открытия, а миллионы приложений спустя, Google очень хорошо выявлял вредоносное и поддельное программное обеспечение. В том же духе и Apple, хотя Microsoft еще предстоит пройти долгий путь.

В качестве альтернативы злоумышленникам придется убедить пользователя настроить свой телефон на прием программного обеспечения из неофициальных источников и установить неизвестное в противном случае приложение. Поскольку маловероятно, что это найдет большую аудиторию, злоумышленникам потребуется либо выбрать цель, либо «поджечь» их.

Хотя это неизбежно станет кошмаром для корпоративных ИТ-отделов, для обычных домашних пользователей это станет меньшей проблемой, подавляющее большинство из которых получают свои приложения из одного официального источника — Google Play Store.

Изображение предоставлено: Сломанный замок Ингвара Бьорка через Shutterstock