Успешная фишинговая атака использует хитрость, чтобы обмануть невольных подозреваемых и раскрыть их личные данные или щелкнуть вредоносную ссылку. Сложность фишинг-атак с годами тоже возрастала. И хотя простая электронная почта с поддельным логотипом компании все еще работает, мошенники идут на все, чтобы реализовать свои мошенничества.

Последней игрой из фишинг-мошеннической книги является подмена URL-адреса — похожий URL-адрес, которому вы обычно доверяете. Но как мошенник заставляет их URL выглядеть одинаково? И как вы можете избежать быть пойманным? Давайте взглянем.

Международные доменные имена: очень краткая история

Чтобы понять, как мошенник подделывает URL-адрес, вам нужно немного больше понять, как работают доменные имена.

До 2009 года URL-адреса могли состоять только из латинских букв от a до z без акцентов, глифов или любых других символов. Интернет-корпорация по присвоению имен и номеров (ICANN), некоммерческая организация, которая поддерживает жизненно важные базы данных

Присущие функционированию Интернета, изменили эту систему. Теперь интернет-пользователи могли регистрировать URL-адреса, используя широкий спектр альтернативных шрифтов, включая греческий, кириллицу и китайский, а также латинские символы с акцентами и многое другое.

Есть веская причина для этого изменения. По мере расширения интернета меняется и демография его пользователей. Например, с 2009 по 2017 год число пользователей Интернета в Северной Америке выросло с 259 миллионов до 320 миллионов, что на 23 процента больше. В то же время количество интернет-пользователей в Азии выросло с 790 миллионов до 1,938 миллиардов, что на 145 процентов больше.

Поскольку североамериканский рынок и большая часть европейского рынка стремятся к насыщению, остальной мир только начинает выходить в интернет, и именно те языки и алфавиты определяют направление Интернета.

Скрипты позволяют подмену URL

Введение широкого спектра новых скриптов для регистрации домена URL стало новым способом атаки для мошенников. Мошенники регистрируют URL-адреса, используя также нелатинские символы, которые выглядят точно так же, как и их обычные аналоги.

Давайте использовать URL-адрес makeuseof.com в качестве примера. Обычный URL использует стандартные латинские символы. Но мы можем внести некоторые невероятно тонкие изменения в URL, используя нестандартные символы. На самом деле, на этот раз, makeuseof.com написан совершенно по-другому. Как?

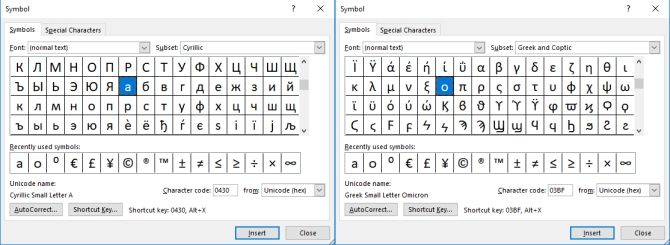

Я заменяю латиницу «a» (U + 0041, идентификатор Unicode символа) на «a» (U + 0430) из кириллицы, а латиницу «o» (U + 006F) на маленький Omicron (U +) 03BF) из греческого алфавита. Заметили разницу? Конечно, нет. И именно поэтому подмена URL работает. Введение гомографических (визуально похожих) букв в исходный URL-адрес позволяет потенциальному мошеннику зарегистрировать URL-адрес makeuseof.com.

Объедините поддельный URL с украденным сертификатом HTTPS, и мошенник сможет выдать себя за тот самый сайт, на котором вы читаете эту статью (подождите … это настоящий сайт?).

Другие варианты

URL-адрес makeuseof.com является отличным примером, поскольку он содержит два гомографических символа. В других случаях мошенники заменяют аналогичные буквы, которые также включают в себя ударения, глифы, диакритические знаки и многое другое. Давайте снова воспользуемся URL-адресом makeuseof.com, но на этот раз используем более широкий набор замещающих символов.

Чтобы проиллюстрировать это, я включил в приведенный выше пример довольно очевидные модификации символов. Вот так и выглядит наш фальшивый URL в омнибоксе Google Chrome.

![]()

Выделяется, верно? Если URL-адрес отображается в виде ссылки в электронном письме, некоторые пользователи не заметят разницу. То же самое можно сказать и о строке состояния браузера, которая просматривает URL, который вы собираетесь щелкнуть. Он небольшой и несколько не виден, поэтому вы можете не заметить URL с более тонкими различиями, чем в нашем примере.

Punycode

Вам не нужно становиться жертвой. Некоторые современные браузеры уже предпринимают шаги, чтобы запретить пользователям посещать сайты, похожие на URL. В Chrome, Safari, Opera и Microsoft Edge предусмотрены меры по снижению рисков.

На сайте Брайана Кребса есть отличный пример такой тактики смягчения, где незаметная, но фальшивая версия ca.com на самом деле решает xn--80a7a.com.

Этот перевод известен как «Punycode», и многие браузеры используют этот специальный формат кодирования, чтобы обеспечить прямую защиту от фишинговых атак с использованием гомографии. Punycode по существу блокирует набор символов браузера в базовый набор ASCII, содержащий a-z, A-Z и 0-9 (также известный как правило LDH, для LEtters, Digits, ЧАСМягкие переносы).

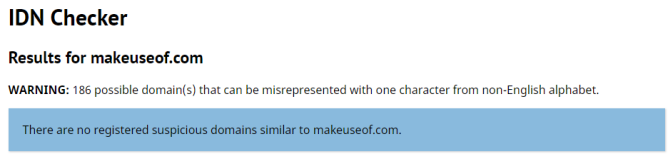

Хотите увидеть, как формируется ваш сайт? Проверьте эту проверку домена, разработанную Hold Security. Вставьте свой домен и соответствующий домен верхнего уровня (например, .com или .org) в поиск, и все готово. К счастью для нас, в интернете нет подражателей makeuseof.com, но есть 186 возможных вариантов, если кто-то захочет подражать сайту.

Typosquatting

Фишинг-атаки на интернационализированные доменные имена не так уж новы. Они растут в дурную славу, потому что мошенники лучше используют свой доступный набор инструментов. Гомографическая атака на самом деле очень похожа на фишинг-мошенничество в другой области: опечатывание

,

Typosquatting — это практика регистрации множества доменных имен с ошибками и размещения вредоносного контента или поддельного портала входа в систему для ничего не подозревающих пользователей. Например, сколько раз вы быстро набирали «Amozon» или «Facebok?». На самом деле, на более крупных сайтах, таких как эта, иногда есть ошибки, и вы окажетесь в нужном месте … большую часть времени. Вы должны сохранять бдительность, хотя.

Сохраняя безопасность и избегая поддельных URL

Обнаружение измененного или измененного URL-адреса сопряжено с определенными трудностями. Более того, если вредоносный URL имеет «законный» сертификат HTTPS

, это делает обнаружение немного сложнее. Но вам не нужно бороться в одиночку.

Как упоминалось ранее, ваш браузер уже пытается решить эту проблему, заставляя все URL-адреса придерживаться Punycode. Однако за пределами браузера вы более или менее летите в одиночку, но, тем не менее, вот несколько советов.

- Сообщения электронной почты: Не нажимайте ссылки в письмах. Вы должны всегда проверять, куда ведет ссылка, по которой вы переходите по клику, даже если она принадлежит кому-то, кому вы доверяете.

- Почтовый клиентВ зависимости от вашего почтового клиента вы можете полностью отключить ссылки во входящих письмах; в качестве альтернативы, повышение уровня нежелательных фильтров

удалит значительное количество входящей вредоносной почты.

- Проверка ссылок: Используйте средство проверки ссылок, если вы не уверены. Например, вы получаете подозрительную ссылку по электронной почте. Вместо того, чтобы щелкнуть по нему, скопируйте и вставьте его в один из этих пятикомпонентных контролеров, чтобы проверить его

, То же самое касается ваших учетных записей в социальных сетях.

- Социальные медиа: Как и в вашей электронной почте, не просто нажмите на любую ссылку, которая появляется в вашем фиде.

- Браузер: Держите ваш браузер в актуальном состоянии. Обновление Chrome и Firefox в 2017 году неожиданно изменило процесс кодирования Punycode и сделало оба браузера временно уязвимыми для атаки с помощью гомографа.

И, как всегда, просвещение по поводу множества угроз безопасности, с которыми мы сталкиваемся в Интернете.

это лучшая тактика смягчения последствий. Как только вы начинаете замечать некоторые из наиболее очевидных вредоносных онлайн-действий, происходящих вокруг вас, вы сразу работаете намного безопаснее.