Кибервойна происходит каждый божий день вокруг нас. Мы этого не видим, и на нас это не всегда напрямую влияет, но мы разделяем стоимость каждой атаки. Будь то из-за потери денег, услуг, которые мы не можем использовать, или даже с вездесущим фоном, когда что-то может что-то потерпеть, злонамеренная кибер-деятельность, совершаемая субъектами угрозы со стороны государства-государства, растет.

Это действительно имеет смысл. Вы видите, насколько эффективна «обычная» вредоносная программа. Насколько легко обнаружить инфекцию из заблудшего спама?

или для кого-то, чтобы подключить зараженную флешку

в компьютер?

Само собой разумеется, что правительства, имеющие доступ к обширным источникам знаний, колоссальному финансированию и непреодолимое желание быть на шаг впереди как союзников, так и врагов, осознали бы ценность развертывания невероятно сложных шпионских и вредоносных вариантов.

Давайте посмотрим на некоторые из самых известных угроз национального государства мы знаем о.

Национально-государственные угрозы

Открытие мощного шпионского ПО Pegasus в 2016 году

еще раз пролил свет на предвидящую роль кибервойны в 21 веке. Время от времени исследователи в области безопасности обнаруживают новые разновидности вредоносных программ, настолько значительно продвинутых, что указывают лишь на одно: финансирование и экспертиза субъекта, угрожающего государством. Эти показатели различаются, но могут включать конкретные инфраструктурные цели в пределах одной целевой страны

кампании против определенных диссидентских или террористических групп, использование ранее неизвестных подвигов или просто визитные карточки определенных языковых следов.

Они обычно хорошо финансируются, мощны и рассчитаны на максимальный ущерб

или абсолютная секретность. Вот некоторые исследователи безопасности на уровне штатов и вредоносных программ, обнаруженные за последние годы.

Stuxnet

Считается, что Stuxnet, пожалуй, единственное вредоносное ПО в национальном государстве, имеющее реальную мировую известность (помимо любителей кибербезопасности и технологий), было разработано США и Израилем с целью саботировать ядерную программу Ирана, позорно уничтожая ряд используемых центрифуг. в процессе обогащения урана.

Хотя ни одна страна никогда не заявляла, что вредоносное ПО или атака являются их собственными (по понятным причинам), исследователи безопасности отметили, что вредоносное ПО Stuxnet использовало две уязвимости нулевого дня.

(из примерно 20 нулевых дней, включенных в вредоносную программу

ранее использовалась Equation Group, одной из внутренних хакерских групп АНБ.

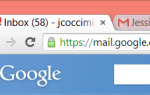

PlugX

Это инструмент удаленного администрирования (RAT)

это было замечено во многих нападениях на высокопоставленных военных, правительственных и других политических структур в США. Появившись в 2012 году, TrapX по-прежнему активен, развиваясь, чтобы избежать обнаружения, поскольку исследователи регистрируют и регистрируют различные варианты в своем коде.

Image Credit: Типичная инфекция PlugX через TrendMicro

Image Credit: Типичная инфекция PlugX через TrendMicro

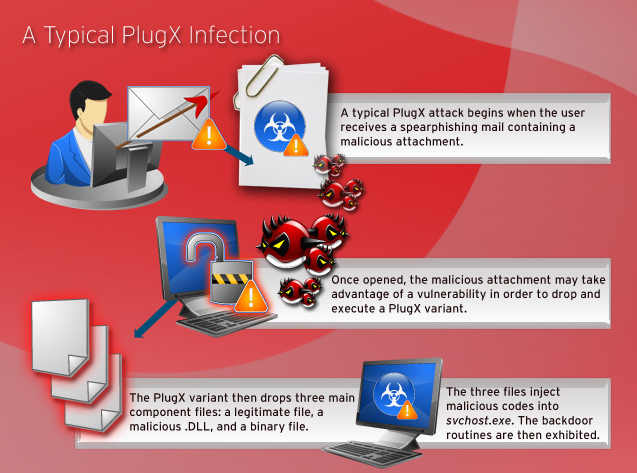

Многие подозревали, что эта вредоносная программа была создана членами китайской хакерской группы NCPH, якобы находящейся на службе Народно-освободительной армии Китая — вооруженных сил правительства Китая. Один из последних вариантов TrapX даже включал скрытое в коде сообщение с сообщением «SORRY.i.have.to.do.this».

Изображение предоставлено: Sorry.I.Have.To.Do.This через SecureList

Изображение предоставлено: Sorry.I.Have.To.Do.This через SecureList

Регин

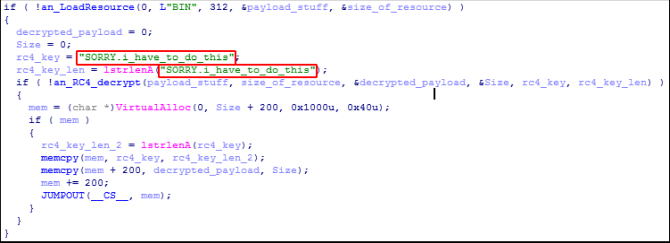

Системный инструмент шпионажа

Широко считается, что он демонстрирует степень технической компетентности и экспертизы, которая могла быть достигнута только при финансировании со стороны спонсора национального государства. Будучи установленным, шпионское ПО обеспечит практически беспрецедентный уровень наблюдения за целью, которая, вероятно, используется против «правительственных организаций, операторов инфраструктуры, предприятий, исследователей и частных лиц».

Изображение предоставлено: пять этапов Регина через Symantec

Изображение предоставлено: пять этапов Регина через Symantec

Первоначальный штамм наблюдался при ряде инфекций в период между 2008 и 2011 годами, когда он внезапно прекратил заражать новые системы. Однако в 2013 году он вновь появился, и после увеличения числа зарегистрированных инфекций и выпуска архивов Сноудена немецкое новостное издание Der Spiegel назвало АНБ разработчиками Regin, отметив, что «известные на данный момент цели соответствуют целям наблюдения Five Eyes как указано в документах Сноудена.

Огнемет

Еще один продвинутый вариант вредоносного ПО, связанный с Equation Group, на момент его открытия был, безусловно, «самым сложным вредоносным ПО» из всех. Flamer начал свою деятельность еще в 2007 году, снова сосредоточившись на срыве иранских инфраструктурных проектов, но инфекции были также обнаружены в ряде стран Ближнего Востока, включая Израиль, Палестину, Судан, Сирию, Ливан, Саудовскую Аравию и Египет.

В интервью RT эксперт по вредоносным программам Kaspersky Виталий Камлюк указал, что Flamer «фактически находится на том же уровне, что и общеизвестно известные Stuxnet и Duqu [атаки]… мы подозреваем, что за развитием этой кибератаки стоит государство, и существует для этого есть веские причины ». Позднее он продолжил:« Он довольно продвинутый — один из самых сложных [примеров] вредоносных программ, которые мы когда-либо видели ».

гаусс

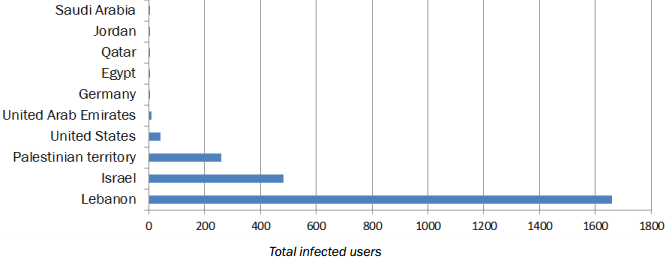

Эксперты по безопасности Лаборатории Касперского обнаружили угрозу Гаусса в 2012 году, быстро решив, что это вредоносная программа для государства. Gauss был предназначен для пользователей по всему Ближнему Востоку, уделяя особое внимание краже «паролей браузера, учетных данных онлайн-банкинга, файлов cookie и определенных конфигураций зараженных компьютеров». На момент публикации отчет о распространении инфекций охватывал следующие страны:

Помимо этих десяти стран, еще 15 сообщили об одной или двух инфекциях, подавляющее большинство которых находится на Ближнем Востоке.

Гаусс подвергался тем же атакам, что и Stuxnet и Flamer, хотя использовал особо продвинутые методы для заражения USB-флешек. Он также имеет возможность дезинфицировать диск при определенных обстоятельствах.

ProjectSauron

Также известный как PS, он не нашел слишком много строк в новостях, потому что это просто так редко. Он также обладает уровнем сложности, который может быть достигнут только через несколько лет разработки, когда над проектом работают многие специальные группы. Невероятно, но первый экземпляр PS был обнаружен в 2015 году, но, по оценкам исследователей, он был активен не менее пяти лет. Название «ProjectSauron» отражает в коде ссылку на «Sauron», антагониста Властелина колец.

Image Credit: ProjectSauron APT через Касперского

Image Credit: ProjectSauron APT через Касперского

PS впечатляет по ряду причин, но есть две: он рассматривает каждую цель индивидуально, например, программные артефакты уникальны для каждой инфекции, и они были обнаружены на компьютерах, настолько чувствительных, что они вообще не имеют сетевых подключений. Инфекция была обнаружена в «государственных учреждениях, научно-исследовательских центрах, военных организациях, поставщиках телекоммуникационных услуг и финансовых учреждениях в России, Иране, Руанде, Китае, Швеции, Бельгии и, возможно, в италоязычных странах».

Актер угрозы, стоящий за ProjectSauron, управляет самой современной модульной платформой кибершпионажа с точки зрения технической сложности, разработанной для обеспечения возможности долгосрочных кампаний с помощью скрытых механизмов выживания в сочетании с несколькими методами эксфильтрации. Технические подробности показывают, как злоумышленники учились у других чрезвычайно продвинутых актеров, чтобы избежать повторения своих ошибок. Таким образом, все артефакты настраиваются в соответствии с заданной целью, уменьшая их ценность как показатели компромисса для любой другой жертвы.

PRISM / Темпора

В 2013 году Эдвард Сноуден слил конфиденциальные данные

ряду новостных агентств, касающихся работы многочисленных сверхсекретных правительственных схем наблюдения за данными. Эти программы находятся в ведении АНБ в США и GCHQ в Великобритании. Они перехватывают данные с волоконно-оптических кабелей, составляющих основу Интернета, и используются для доступа к огромным объемам частной и личной информации без каких-либо предварительных подозрений или нацеливания. ,

Раскрытие этих колоссальных шпионских сетей вызвало международные осадки, так как выяснилось, что не только за общественностью следят, но и высокопоставленные члены правительств по всему миру были равными (и желательными) целями.

Вершина айсберга

Как вы можете видеть, эти субъекты угроз национального государства содержат одни из самых мощных вариантов вредоносных и шпионских программ, которые в настоящее время известны исследователям безопасности. ProjectSauron также очень болезненно дает понять, что весьма вероятно, что мы столкнемся с подобными вариантами или, что еще хуже, в ближайшие годы, список, который мы уже можем добавить и в Pegasus.

Мировая война c

Кибер-конфликт станет вечным. Усиливающееся растущим потреблением ресурсов, постоянно растущим населением мира и непреклонным недоверием между мировыми державами, битва может идти только одним путем.

Киберконфликт часто отражает традиционный конфликт. Например, Китай использует кибератаки большого объема, аналогично тому, как он использовал пехоту во время Корейской войны. Многие китайские солдаты были отправлены в бой только с горсткой пуль. Учитывая их численную силу, они все же смогли одержать победу на поле боя. На другом конце спектра находятся Россия, США и Израиль, чья кибер-тактика носит более хирургический характер, зависит от передовых технологий и передовой работы подрядчиков, движимых конкуренцией и финансовыми стимулами.

Известная исследовательская фирма FireEye, получившая название «Мировая война C», продолжающаяся эскалация может привести к гибели мирного населения, когда одно национальное государство перешагнет отметку. Возьмите приведенный выше пример и рассмотрите текущую ситуацию в Сирии. У нас есть вооруженные повстанцы, без понимания того наследия, которое уйдет. Предоставление хакерским группам свободного правления для нападения на другие страны может легко закончиться неожиданными результатами как для жертвы, так и для преступника.

Серьезные кибератаки вряд ли будут бесполезными. Страны осуществляют их для достижения определенных целей, которые, как правило, отражают их более широкие стратегические цели. Взаимосвязь между выбранными средствами и их целями будет выглядеть рациональной и разумной для них, если не обязательно для нас.

— Мартин Либицки, старший научный сотрудник RAND Corp

Появление чрезвычайно мощных вредоносных и шпионских программ также поднимает вопрос о том, как именно разработчики национальных государств поддерживают свою собственную безопасность.

и остановить эти варианты попадания в руки киберпреступников. Например, фирма SentinelOne, занимающаяся исследованиями в области безопасности, обнаружила «изощренную вредоносную кампанию, специально предназначенную для по крайней мере одной энергетической компании». Но они обнаружили вредоносное ПО на подпольном форуме, что крайне редко встречается для такого продвинутого инструмента.

Каждый проигрывает

Как и в большинстве войн, здесь очень мало победителей, а колоссальное количество проигравших. Виталий Камлюк также сказал следующее:

Я думаю, что человечество проигрывает, если честно, потому что мы боремся между собой, а не боремся с глобальными проблемами, с которыми каждый сталкивается в своей жизни.

Всякий раз, когда идет война, физическая или кибер, она отвлекает внимание и ресурсы от других проблем, стоящих перед мировым сообществом. Возможно, это просто еще одна битва вне нашего контроля, с которой нам всем придется научиться жить

,

Как вы думаете, «война есть война» или кибервойна может выйти из-под контроля? Вы обеспокоены действиями своего правительства? Как насчет «вооруженного» вредоносного ПО, попадающего в «обычные» киберпреступные руки? Дайте нам знать ваши мысли ниже!