Неудивительно, что в конце 2018 года было много историй о кибербезопасности. Как и всегда, в мире онлайн-конфиденциальности, защиты данных и кибербезопасности происходит так много всего, что идти в ногу со временем сложно.

Наш ежемесячный обзор безопасности поможет вам следить за самыми важными новостями о безопасности и конфиденциальности каждый месяц. Вот что произошло в декабре 2018 года!

1. Вредоносные программы Android крадут со счетов PayPal

В середине декабря эксперты ESET по безопасности объявили об обнаружении нового вредоносного ПО для Android, которое крадет деньги непосредственно со счетов PayPal — даже при включенной двухфакторной аутентификации.

,

Исследователи ESET по безопасности выпустили приведенное выше видео с подробным описанием работы вредоносного ПО.

В этом видео вы видите, как исследователь входит в тестовую учетную запись со своим кодом 2FA. Как только исследователь вводит свой код 2FA, учетная запись автоматизирует платеж на предварительно настроенную учетную запись. В этом случае платеж не прошел, потому что это был тестовый счет без достаточных средств для обработки платежа.

Вредонос представляет собой приложение для оптимизации работы аккумулятора под названием «Оптимизация Android». Десятки других приложений для оптимизации батареи используют тот же логотип, а также с такими же ненавязчивыми именами.

После установки Optimize Android просит пользователя включить службу злонамеренного доступа, замаскированную как «Включить статистику». Если пользователь включает службу, вредоносное приложение проверяет целевую систему на наличие официального приложения PayPal, и в случае обнаружения вредоносное ПО запускает PayPal. Уведомление оповещения, побуждающее жертву открыть приложение.

«Как только пользователь открывает приложение PayPal и входит в систему, сервис вредоносной доступности (если ранее он был включен пользователем) вступает в действие и имитирует щелчки пользователя, чтобы отправить деньги на адрес PayPal злоумышленника». Исследовательский блог ESET основывается на уклонении от 2FA , тоже.

«Поскольку вредоносная программа не полагается на кражу учетных данных для входа в PayPal и вместо этого ожидает, когда пользователи самостоятельно войдут в официальное приложение PayPal, она также обходит двухфакторную аутентификацию PayPal (2FA). Пользователи с включенным 2FA просто выполняют один дополнительный шаг при входе в систему, как это обычно делается, но в конечном итоге оказываются такими же уязвимыми для атаки этого троянца, как и те, кто не использует 2FA ».

2. Китайские военные хакеры нарушают связь с частным дипломатом ЕС

Служба безопасности США «Район 1» рассказала, как кибер-кампания Народно-освободительной армии в течение нескольких лет имела доступ к частным коммуникациям Европейского Союза.

«В конце ноября 2018 года Area 1 Security обнаружила, что эта кампания с помощью фишинга успешно получила доступ к компьютерной сети Министерства иностранных дел Кипра, сети связи, используемой Европейским союзом для облегчения сотрудничества по вопросам внешней политики», Зона 1 объяснена в блоге.

«Эта сеть, известная как COREU, действует между 28 странами ЕС, Советом Европейского Союза, Европейской службой внешних действий и Европейской комиссией. Это важнейший инструмент в системе внешней политики ЕС ».

Сам взлом, кажется, был очень простым. Хакеры украли учетные данные у сетевых администраторов и других старших сотрудников. Они использовали учетные данные, чтобы получить доступ к сети высокого уровня, где они установили вредоносное ПО PlugX, создавая постоянный черный ход для кражи информации.

После изучения сети и перехода от машины к машине хакеры нашли удаленный файловый сервер, хранящий все дипломатические кабели из сети COREU.

«Нью-Йорк таймс» подробно описывает содержание телеграмм, в том числе обеспокоенность ЕС в отношении президента Трампа, а также озабоченность всей Европы в отношении России, Китая и Ирана.

3. Спасите детей на благотворительную акцию за $ 1 млн.

Американское крыло британской благотворительной организации «Спасите детей» было мошенническим путем из $ 1 миллиона в результате взлома Business Email Compromise (BEC).

Хакер взломал учетную запись электронной почты сотрудника и отправил несколько поддельных счетов другим сотрудникам. Хакер сделал вид, что потребовалось несколько платежей за систему солнечных батарей для медицинского центра в Пакистане.

К тому времени, когда служба безопасности «Спасите детей» поняла, что происходит, деньги были переведены на счет в японском банке. Однако, благодаря их страховому полису, Save the Children вернули все, кроме 112 000 долларов.

К сожалению, Save the Children не одиноки в потере денег из-за компрометации деловой электронной почты.

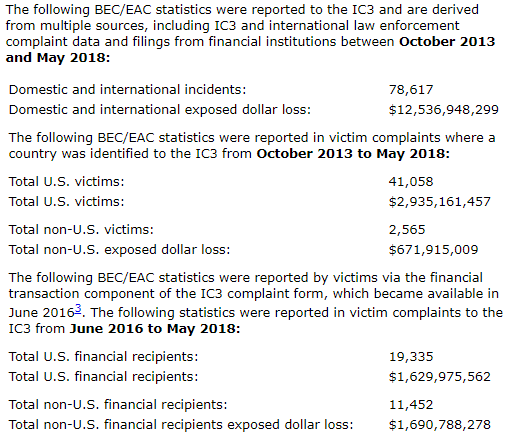

По оценкам ФБР, в период с октября 2013 года по май 2018 года компании потеряли более 12 миллиардов долларов. Благотворительные организации также ставят зрелую цель, поскольку многие хакеры предполагают, что у некоммерческих организаций будут применяться базовые или слабые меры безопасности.

Правительство Великобритании установило, что 73 процента благотворительных организаций в Великобритании с доходами более 5 миллионов фунтов стерлингов были направлены в течение последних 12 месяцев. Наконец, исследователи безопасности в Agari раскрыли идеи крупной мошеннической операции BEC, в которой использовались коммерческие сервисы генерации лидов для выявления 50 000 руководителей.

Нужны некоторые указатели безопасности электронной почты? Бесплатный курс по защите электронной почты MakeUseOf готов к работе. Зарегистрируйтесь прямо здесь

!

4. Клиенты Amazon страдают перед новогодней фишинг-кампанией

Рождество — трудное время для потребителей. Многое происходит Киберпреступники стремились использовать путаницу и стресс, которые многие люди испытывают в процессе наращивания, запустив масштабную кампанию злонамеренного спама, сосредоточенную вокруг писем с подтверждением заказа Amazon.

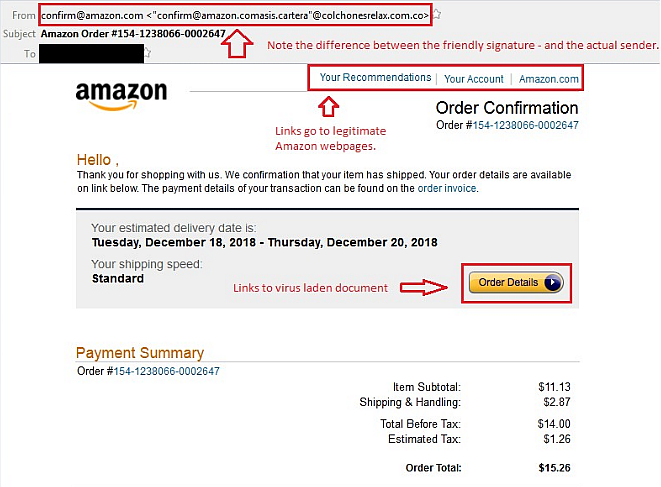

Исследователи EdgeWave обнаружили кампанию и быстро поняли, что конечной целью было обмануть ничего не подозревающих клиентов Amazon, загрузив опасный банковский троян Emotet.

Жертвы получают стандартизированную форму подтверждения заказа Amazon, содержащую номер заказа, сводку платежа и примерную дату доставки. Все это подделка, но спаммеры полагаются на тот факт, что многие люди заказывают несколько пакетов у торгового гиганта и не обращают на это внимания.

Электронные письма, однако, имеют одно отличие. Они не отображают отправляемые товары. Вместо этого мошенники направляют жертву Информация для заказа кнопка. Кнопка «Сведения о заказе» загружает вредоносный документ Word с именем order_details.doc.

Вы можете увидеть различия на изображении выше. Также обратите внимание на смещение ссылок на Рекомендации Amazon и Amazon Account в электронном письме.

Когда жертва открывает документ, Word показывает пользователю предупреждение безопасности, сообщая, что «некоторое активное содержимое было отключено». Если пользователь щелкает это предупреждение, запускается макрос, который выполняет команду PowerShell. Команда загружает и устанавливает троян Emotet.

Если вы считаете, что загрузили вредоносную программу, ознакомьтесь с руководством по удалению вредоносной программы MakeUseOf.

советы о том, как начать сохранение вашей системы.

5. США обвиняют китайских хакеров

США обвинили двух китайских хакеров в тесных связях с поддерживаемой государством хакерской группой APT10.

Министерство юстиции утверждает, что Чжан Шилун и Чжу Хуа похитили «сотни гигабайт» частных данных из более чем 45 правительственных организаций и других важных американских компаний.

«По крайней мере в или около 2006 года до 2018 года включительно или около того, члены группы APT10, включая Чжу и Чжана, проводили обширные кампании по проникновению в компьютерные системы по всему миру», — говорится в сообщении DoJ. «Группа APT10 использовала одни и те же онлайн-средства для инициирования, поддержки и проведения своих кампаний во время заговора».

Эта пара хорошо известна и другим западным правительствам. Еще одна серия атак, начавшаяся в 2014 году, ставит парочку хакеров в сети поставщиков услуг в 12 разных странах.

На следующий день после того, как Министерство юстиции объявило обвинительные заключения, официальные лица в Австралии, Канаде, Японии, Новой Зеландии и Великобритании опубликовали официальные заявления, официально обвиняя Китай в хакерстве государственных учреждений и предприятий в соответствующих странах при поддержке государства.

«Эти действия китайских игроков, направленные на интеллектуальную собственность и конфиденциальную деловую информацию, представляют собой реальную угрозу экономической конкурентоспособности компаний в Соединенных Штатах и во всем мире», — говорится в совместном заявлении госсекретаря США Майкла Помпео и Министр внутренней безопасности Кирстиен Нильсен.

«Мы будем продолжать привлекать злоумышленников к ответственности за их поведение, и сегодня Соединенные Штаты предпринимают ряд действий, чтобы продемонстрировать нашу решимость. Мы настоятельно призываем Китай соблюдать свое обязательство действовать ответственно в киберпространстве и вновь заявляем, что Соединенные Штаты примут соответствующие меры для защиты наших интересов ».

Декабрьский обзор безопасности

Это пять из лучших историй безопасности от декабря 2018 года. Но произошло гораздо больше; у нас просто нет места, чтобы перечислить все это подробно. Вот еще пять интересных историй безопасности, которые появились в прошлом месяце:

- Чрезвычайно разрушительное вредоносное ПО Shamoon, связанное с Ираном, появилось в Саудовской Аравии и ОАЭ.

- Австралийское правительство внедрило свое нелепое законодательство о шифровании бэкдора.

- ESET выпускает исследование, в котором подробно описывается 21 новая разновидность вредоносного ПО [PDF] для операционных систем Linux.

- Киберпреступники публикуют в Твиттере мемы, чтобы отдавать команды активным вредоносным программам.

- НАСА раскрывает нарушение данных, которое имело место в октябре 2018 года; Окончательные детали пострадавшего пока неизвестны.

Уфф, какой конец года в безопасности. Мир кибербезопасности постоянно развивается. Отслеживание всего — это работа на полный рабочий день. Вот почему мы ежемесячно собираем для вас самые важные и самые интересные новости.

Проверьте в начале февраля все, что произошло в первом месяце 2019 года.

Все еще в отпуске? Найдите некоторое время о пяти крупнейших угрозах кибербезопасности, которые появятся на вашем пути в 2019 году

,