Заслуженно или нет, Mac OS X (а теперь, я полагаю, MacOS Sierra) имеет репутацию более безопасной, чем Windows. Но в 2016 году эта репутация все еще заслуживает? Какие угрозы безопасности существуют для платформы Apple и как они влияют на пользователей?

Неожиданное появление вымогателей на OS X

Ransomware существует уже более десяти лет. Первый задокументированный пример был обнаружен в России в период между 2005 и 2006 годами. TROJ_CRYZIP.A скопировал файлы жертвы в ZIP-файл, защищенный паролем, и удалил оригиналы. Жертва должна будет заплатить 300 долларов, чтобы получить пароль, необходимый для их восстановления.

В последующие годы программы-вымогатели распространились далеко за пределы России и стали одной из самых серьезных угроз безопасности как для бизнеса, так и для потребителей. Каждый год выявляются тысячи новых штаммов, но большинство из них, по-видимому, ограничиваются операционными системами Windows и Android.

OS X просто не привлекательна для разработчиков вымогателей.

Самая большая причина для этого, вероятно, холодные цифры. Цифры общая доля рынка для OS X менее 10%. Корпоративные пользователи, на которых ориентированы распространители вымогателей из-за того, что они с большей вероятностью будут платить выкуп за восстановление критически важных для бизнеса файлов, используют OS X с еще более низкой скоростью.

В результате OS X просто не является заманчивой целью. Пользователи Mac представляют собой крошечную иголку в огромном цифровом стоге сена. Усилия, затраченные на разработку и распространение вредоносного ПО для OS X, лучше всего использовать для ориентации на пользователей Windows, которых много.

Но есть и исключения. В начале этого года неизвестный актер смог выпустить поддельное обновление для Transmission — чрезвычайно популярного клиента BitTorrent — который был скомпрометирован с вариантом вымогателя KeRanger.

KeRanger был первым жизнеспособным Mac Ransomware. FileCoder был технически первым, но все еще не был завершен к тому времени, когда он был обнаружен исследователями безопасности.

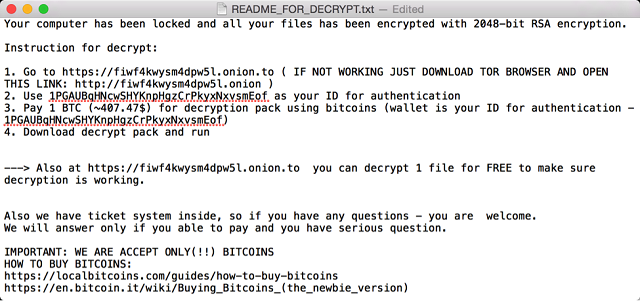

Хотя он представляет собой тревожную веху в истории безопасности OS X, во многих отношениях он был стандартным вариантом крипто-вымогателей и действовал во многом как его собратья по Windows. Это зашифрованные файлы с использованием AES и mbedTLS, которые практически невозможно взломать. KeRanger также потребовал $ 400 в биткойнах для безопасного поиска файлов пользователя, что является довольно стандартным для вымогателей.

Дело в том, что KeRanger не станет последним Mac Ransomware. Кажется неизбежным, что будущие вымогатели, нацеленные на платформу, также будут использовать новые методы заражения. Хакеры будут проникать в обновления установленных и легитимных приложений и таким образом обслуживать вымогателей. Они будут вставлять вредоносный код на законные сайты, как еще один вектор атаки.

Это возлагает значительную ответственность (и, возможно, даже ответственность) на плечи разработчиков приложений и операторов веб-сайтов.

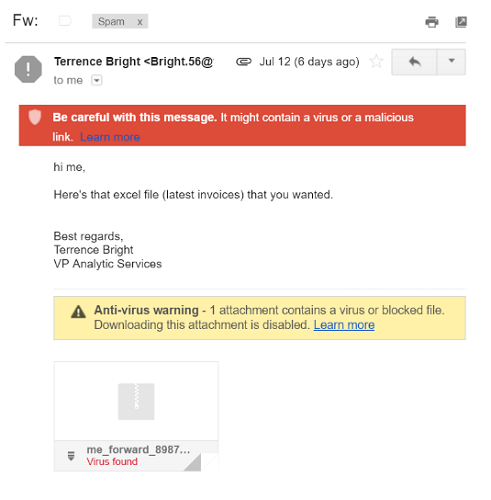

Ransomware, предназначенный для Windows, в подавляющем большинстве случаев распространяется через спам-сети. Зомбированные серверы и учетные записи наводняют Интернет миллиардами писем, которые загружаются зараженными вложениями. Как правило, это могут быть текстовые документы, загруженные вредоносными макросами, но также часто это файлы PDF и JavaScript.

К счастью, эта конкретная модель не работает для нишевых (из-за отсутствия лучшего слова) операционных систем, таких как OS X и Linux. Поскольку обе эти операционные системы имеют рыночную долю, которая регистрируется в однозначных числах (по крайней мере, согласно данным NetMarketshare.com), нацеливание на них никогда не будет эффективным использованием с трудом завоеванных сетей спама.

Заражение: когда Linux простужается, Mac OS X чихает

Хотя Mac OS X и Linux являются разными операционными системами, с различиями как на техническом, так и на культурном уровне, есть некоторые существенные сходства. Оба имеют общее наследие UNIX и POSIX-совместимы. Многие из компонентов, составляющих Linux, также можно найти в Mac OS X.

Это сила. Решения по проектированию, которые легли в основу создания UNIX почти сорок лет назад, являются в основном разумными, и это привело к тому, что обе операционные системы были известны своей надежностью и безопасностью.

,

Но есть и минусы. Когда обнаруживается проблема безопасности в одном из общих компонентов, затрагиваются обе платформы. Наиболее широко признанным примером этого был ShellShock, который был впервые раскрыт 24 сентября 2014 года французским исследователем безопасности Стефаном Шазеласом.

Shellshock был уязвимостью безопасности в оболочке BASH

, вызванный недостатком в том, как он обрабатывал переменные окружения. При выполнении это позволяло злонамеренной третьей стороне выполнять свои собственные произвольные команды BASH. Если уязвимая система запускается с правами root, ущерб может быть еще более значительным.

Хакеры и распространители вредоносного ПО использовали Shellshock в качестве предвестника дальнейших атак. Они захватят контроль над машиной и начнут DDOS-атаки

или рассылать огромные объемы спама и различных других нежелательных действий.

Это была (или, может быть, десятки тысяч машин остаются не исправленными и все еще уязвимыми) серьезная проблема. Поскольку BASH является общим для Linux и OS X, это означало, что обе эти системы были заражены.

Это тенденция, которая возникла во многих компонентах с открытым исходным кодом, обнаруженных в OS X. К счастью, Apple проявляет особую осторожность, когда дело доходит до исправления, и исправления, как правило, предоставляются покупателям в течение нескольких часов после раскрытия, до нескольких дней.

Социальный элемент по-прежнему распространяется на пользователей Mac

Когда кто-то смотрит на проблемы в компьютерной и информационной безопасности, может быть легко отвлечься на технические детали и упустить общую картину. Shellshock и Heartbleed смогли привлечь огромное количество внимания СМИ не только из-за угрозы, которую они представляли, но и потому, что оба они были технически довольно изобретательны.

Но люди забывают о человеческом элементе в безопасности.

Согласно Индексу интеллектуальной безопасности IBM Security Services 2014, который тщательно анализирует данные о кибербезопасности почти 1000 клиентов IBM Security Services, человеческая ошибка является причиной 95% всех нарушений. То, что подпадает под «человеческую ошибку», варьируется от попадания в атаку социальной инженерии, вплоть до спама по электронной почте.

Пользователи Mac не застрахованы от ошибок, и они не уязвимы для атак, которые тщательно разработаны, чтобы использовать человеческий фактор.

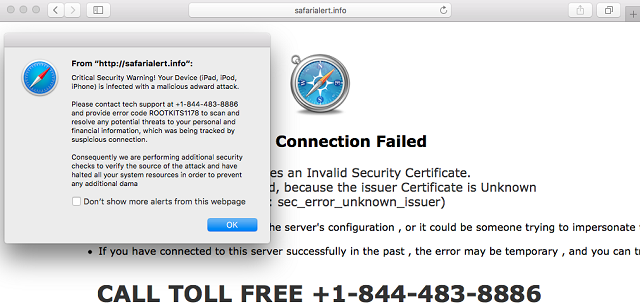

В конце прошлого года MalwareBytes сообщила о мошенничестве с технической поддержкой, предназначенном для пользователей Mac. Во многих отношениях это была стандартная афера технической поддержки, о которой мы уже сообщали ранее.

, Основной «воронкой» для жертв был веб-сайт, который предупреждал пользователя о том, что его компьютер был залит вирусами и ошибками. Чтобы добавить видимости законности, сайт даже размещался на доменном имени, аналогичном официальному имени Apple, и имел бесплатный номер для звонков жертв.

Было несколько задокументированных примеров фишинговых атак, направленных на пользователей, запутавшихся в экосистеме Apple. Подавляющее большинство из них предназначены для учетных записей iTunes и iCloud. Первый высоко ценится злоумышленниками, которые будут использовать их для покупки приложений, музыки и фильмов на кредитной карте жертвы.

Последний может быть использован в качестве предшественника для другой атаки. Бывший старший сотрудник Wired WRiter Mat Honan испытал это в 2012 году, когда злоумышленник получил доступ к своей учетной записи iCloud и удаленно удалил данные на своем iPhone, iPad и MacBook.

Оценка состояния безопасности Mac

В начале этой статьи я спросил, заслужена ли репутация Mac OS X в сфере безопасности. Я все еще верю, что это так. Есть угрозы — конечно есть

— но они гораздо менее плодотворны, чем для Windows.

Но я должен добавить оговорку. Существующие риски, возможно, более опасны, чем те, которые существуют для Windows, просто потому, что злоумышленник должен приложить больше усилий для заражения компьютера..

Вредоносное ПО легко обнаружить, если оно представлено в виде спам-сообщения, заполненного орфографическими ошибками и редакторами грамматики, и от отправителя, которого вы не узнаете. Когда это будет обновление для приложения, которое вы знаете, используете и которому доверяете? Это другое.

Вы сталкивались с вредоносным ПО для Mac или iOS или стали жертвой мошенничества с пользователями Apple? Расскажите об этом в комментариях!