На этой неделе были замечены серьезные обвинения в хакерских атаках вокруг чрезвычайно популярного инструмента удаленного доступа TeamViewer.

, Отчеты, начавшиеся в конце мая, в значительной степени указывали на продолжающуюся атаку «человек посередине», которая вскрыла личные учетные записи пользователей TeamViewer.

Среди многочисленных отчетов о банковских счетах и счетах PayPal, которые были очищены или использованы для совершения несанкционированных покупок, TeamViewer твердо придерживается мнения, утверждая, что любая мошенническая или злонамеренная деятельность, вероятно, является ошибкой пользователя. В условиях хаоса TeamViewer нашел время для выпуска новых функций, предназначенных для улучшения защиты пользовательских данных, и я уверен, что ирония не теряется на тех, кто считает свои отсутствующие копейки.

Что именно происходит в TeamViewer? Это просто совпадение, что так много счетов, по-видимому, были затронуты одновременно? У пользователей были скомпрометированы данные их учетной записи в другом нарушении

и теперь найти эти учетные данные, используемые против них? Или что-то еще в движении?

«Защита ваших личных данных лежит в основе всего, что мы делаем», но защищают ли они себя в первую очередь? Давайте посмотрим, что мы знаем.

Что здесь происходит?

TeamViewer оказываются в центре очень злой базы пользователей. Заграждение связано с предполагаемой уязвимостью безопасности, присутствующей где-то в программном обеспечении TeamViewer, которая позволяет пока неизвестным и неизвестным злоумышленникам получить доступ к личным учетным записям пользователей через удаленный сеанс.

Подавляющее большинство пользователей утверждают, что их учетные записи были взломаны. Как только доступ получен, хакеры перемещаются по списку целей, пытаясь потратить или перевести деньги. Некоторые часто используемые учетные записи включают в себя:

- PayPal

- eBay

- Амазонка

- Yahoo!

- Walmart

Некоторые пользователи сообщали о потере тысяч долларов, в то время как другие видели множество карточек eGift, отправленных в разные точки мира. У покупок, совершаемых через Интернет, обычно были ненормативные названия отправлений, которые отправлялись в различные места по всему миру, причем значительное число пользователей сообщали о попытках входа в систему с китайских или тайваньских IP-адресов.

,

Топливо было добавлено в огонь, когда TeamViewer испытал перерыв в обслуживании. Это было вызвано атакой отказа в обслуживании (DoS)

Он направлен на нарушение работы DNS-серверов компаний (Domain Name System), но TeamViewer утверждает, что «нет доказательств», связывающих атаку с скомпрометированными учетными записями пользователей.

Безопасность учетной записи пользователя

Было затронуто большое количество учетных записей, хотя, конечно, нет точных цифр для отчета. Однако, похоже, что большинство затронутых пользователей TeamViewer не использовали двухфакторную аутентификацию. Тем не менее, якобы злоумышленники использовали правильный пароль для входа в учетную запись и запуска удаленного сеанса. Хотя вход в систему вызвал бы процесс 2FA, удаленный вход в сеанс не будет.

Некоторые пользователи активно использовали свою систему, заметили попытку удаленного входа в систему и смогли отменить запрос. Другие вернулись, чтобы найти завершенный удаленный сеанс, в то время как другие все еще понимали, когда их учетные записи электронной почты внезапно были заполнены квитанциями о покупках от eBay, Amazon и PayPal.

Ник Брэдли (Nick Bradley), руководитель практики в группе исследований угроз IBM, подробно рассказал о своем открытии:

«В середине игровой сессии я теряю контроль над мышью, и в правом нижнем углу экрана появляется окно TeamViewer. Как только я понимаю, что происходит, я убиваю приложение. Затем до меня доходит: у меня есть другие машины с TeamViewer!

Я бегу вниз, где еще один компьютер все еще работает. Низко и вот, окно TeamViewer появляется. Прежде чем я смогу его убить, злоумышленник открывает окно браузера и пытается перейти на новую веб-страницу. Как только я добираюсь до машины, я отменяю управление и закрываю приложение. Я сразу же захожу на сайт TeamViewer и меняю свой пароль, а также включаю двухфакторную аутентификацию.

К счастью для меня, это были единственные две машины, которые все еще были включены с установленным TeamViewer. Также мне повезло, что я был там, когда это произошло. Если бы я не был там, чтобы предотвратить нападение, кто знает, что было бы достигнуто. Вместо того, чтобы обсуждать, как меня чуть не взломали, я буду говорить о серьезных последствиях утечки моих личных данных ».

Ответ

Ответ TeamViewer был решительным и постоянным:

«В TeamViewer нет нарушений безопасности»

Это линия компании, отраженная в многочисленных PR-заявлениях, выпущенных за последние несколько дней:

«В среду, 1 июня 2016 г., в TeamViewer произошел сбой в обслуживании. Это было вызвано атакой типа« отказ в обслуживании »(DoS), направленной на инфраструктуру DNS-сервера TeamViewer. TeamViewer немедленно ответил, чтобы исправить проблему, чтобы восстановить все службы.

Некоторые онлайн-СМИ ошибочно связывают инцидент с прошлыми заявлениями пользователей о том, что их учетные записи были взломаны, и теориями о возможных нарушениях безопасности в TeamViewer. У нас нет доказательств того, что эти вопросы связаны между собой.

Истина в том, что

- TeamViewer испытывал проблемы с сетью из-за DoS-атаки на DNS-серверы и исправлял их.

- В TeamViewer нет нарушений безопасности.

- Независимо от происшествия TeamViewer постоянно работает над обеспечением максимально возможного уровня данных и защиты пользователей ».

Кроме того, TeamViewer перевернул таблицы на своих пользователей, заявив, что, поскольку не было нарушений со стороны компании, вполне вероятно, что пользовательские данные были украдены во время одного из недавних крупных нарушений данных и использовались для входа в учетные записи TeamViewer.

TeamViewer указывает на повторное использование пароля, что вполне возможно, учитывая недавние серьезные нарушения https://t.co/I8fnJUMpdb

— Трой Хант (@troyhunt) 1 июня 2016 г.

Надежные устройства и целостность данных

В разгар бурлящих слухов TeamViewer объявил о запуске своих программ Trusted Devices и Data Integrity, «двух новых функций безопасности для дальнейшего улучшения защиты данных». Я попытался связаться с TeamViewer, чтобы убедиться, что эти функции были предварительно запланированы, или как прямой ответ на предполагаемый взлом, но пока не получили ответа.

Надежные устройства гарантируют, что любые попытки входа на любое данное устройство в первый раз будут встречены с проблемой авторизации, прежде чем будет предоставлен доступ, в то время как целостность данных обеспечит немедленный сброс пароля, если учетная запись отображает подозрительную активность.

Что приводит нас к …

Все это привело к очень странному противостоянию между пользователями TeamViewer и самой компанией.

TeamViewer слишком хорошо понимает, что что-то не так:

«Защита ваших личных данных лежит в основе всего, что мы делаем.

Мы высоко ценим доверие, которое вы нам оказываете, и уважаем ответственность, которую мы несем за обеспечение вашей конфиденциальности. Вот почему мы всегда ощущаем острую необходимость предпринять все необходимые меры для защиты ваших данных.

Как вы, наверное, слышали, на популярных платформах социальных сетей и других провайдеров веб-услуг происходили беспрецедентные крупномасштабные кражи данных. К сожалению, учетные данные, похищенные при этих внешних нарушениях, использовались для доступа к учетным записям TeamViewer, а также к другим службам.

Мы потрясены поведением киберпреступников и испытываем отвращение к их действиям по отношению к пользователям TeamViewer. Они воспользовались преимуществом общего использования одной и той же учетной записи в нескольких службах, чтобы нанести ущерб ».

Вполне возможно, что множество взломанных учетных записей и мошеннических действий могли иметь место на фоне недавнего взлома данных MySpace. В сочетании с другими крупными нарушениями, такими как учетные записи, добавленные в нарушение LinkedIn

и «старое» нарушение Adobe несколько лет назад, безусловно, существует значительное количество учетных данных пользователей, которые могут быть приобретены по самой высокой цене.

Но это объяснение не совсем порезало горчицу. В то время как огромное количество пользователей не следовало лучшим методам защиты данных, используя 2FA и надежные, случайные, одноразовые пароли

Также было огромное количество тех, кто был — и их учетные записи также были взломаны. Точно так же ряд пользователей действительно был потенциально скомпрометирован из-за предыдущих утечек данных и обнаружил активный удаленный сеанс, но также было большое количество пользователей, чьи данные были частными.

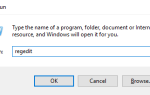

Проверка вашей учетной записи

Если вы хотите немедленно проверить доступ к вашей учетной записи или попытка доступа кем-либо, кроме вас, перейдите на веб-сайт TeamViewer Management Console. После входа в свою учетную запись перейдите в верхний правый угол и нажмите свое имя пользователя, а затем Редактировать профиль. Затем выберите Активные логины. Это будет список всех устройств и местоположений, которые имели доступ к вашей учетной записи в течение последнего года.

Вы также можете проверить журналы TeamViewer на наличие любых внеплановых действий. Журналы можно найти здесь:

- C: \ Program Files \ TeamViewer \ TeamViewerXX_Logfile.txt

- C: \ Program Files \ TeamViewer \ TeamViewerXX_Logfile_OLD.txt

Зайдите в свой журнал и прочитайте его. Проверьте наличие нерегулярных IP-адресов. Искать в журнале «webbrowserpassview.exe» и если вы получите положительный удар, немедленно изменить все ваши пароли.

Нет, я не шучу. Это приложение, по сути, раскрывает и экспортирует все ваши сохраненные в настоящее время пароли браузера в легко читаемый текстовый файл. Он также обходит основные пароли, установленные в Chrome и Firefox. Это не супер хакерский инструмент. Это открыто доступно, но может быть чрезвычайно опасно в чужих руках.

Вам также следует зайти на сайт haveibeenpwned.com, чтобы проверить, была ли взломана какая-либо из ваших учетных записей без вашего ведома.

Время серьезно относиться к безопасности TeamViewer

Если у вас есть учетная запись TeamViewer, немедленно измените пароль и включите двухфакторную аутентификацию. Если вы недовольны, просто удалите TeamViewer, пока не закончится этот разгром.

Проверьте покупки на eBay, Amazon, PayPal и Apple Store и внимательно изучите исходящие банковские транзакции за последнюю неделю. Если что-то происходит, обратитесь непосредственно к поставщику, объясните, что произошло, и упомяните TeamViewer. Это должно помочь вашим делам вернуться к нормальной жизни. О, обязательно прочитайте этот подробный список лучших практик TeamViewer от Redditor и пользователя TeamViewer chubbysumo.

Это сложная ситуация для оценки. Можно понять точку зрения TeamViewer. По их словам, их серверы остаются нетронутыми. Они по-прежнему могут предлагать свои услуги удаленного доступа в обычном режиме. Большинство пользователей все еще могут получить доступ к своим учетным записям и использовать сервис как есть.

Но это не объясняет огромное количество, казалось бы, скомпрометированных аккаунтов. Это также не объясняет, как пользователи с надежными, бескомпромиссными одноразовыми паролями взломали свои учетные записи так же, как и пользователи с уже украденными учетными данными. Это также не объясняет, почему некоторые пользователи все еще видят огромное количество входящих попыток с китайских и тайваньских IP-адресов.

TeamViewer также мог бы значительно лучше справиться со всей ситуацией. Немедленно несправедливо упрекать тех, у кого есть очевидные проблемы, связанные непосредственно с их службой удаленного рабочего стола, учитывая вес в числах, делающих чрезвычайно похожую жалобу. Но как только шарик катился, и начались постоянные ответы, TeamViewer ограничил объем своих будущих ответов, подрывая собственную репутацию, обесценивая неудачный опыт своих пользователей.

Я не совсем уверен, что это может быть ошибка пользователей с недостаточными навыками безопасности. Тем не менее, я хотел бы увидеть некоторые более конкретные доказательства, указывающие на фактический взлом, конкретную эксплойт или какую-либо форму вредоносного ПО, которое «допустило» это до того, как на TeamViewer обрушится потенциально несправедливое клеймо.

Обновление: выявлено вредоносное ПО для совместного использования DLL

TeamViewer обратился ко мне напрямую в субботу вечером (4 июня 2016 года), чтобы выразить «безоговорочное извинение» за текущие проблемы, а также за то, что они «возложили вину» на своих пользователей. Они понимают, как некоторые языки, используемые в их PR-заявлениях, могли легко расстроить базу пользователей.

Тем не менее, они категорически утверждают, что в их сервисе нет основной уязвимости, а также подчеркивают постоянное использование протокола Secure Remote Password. Кроме того, TeamViewer подтвердил, что их новые «функции безопасности действительно были продвинуты», чтобы предоставить своим пользователям дополнительную помощь в то время, когда их платформа, безусловно, подвергается «злоупотреблениям».

За время, прошедшее после публикации этой статьи в субботу, я также был предупрежден о вредоносном ПО, использующем TeamViewer в качестве вектора атаки. Вредоносная программа BackDoor.TeamViewer49 устанавливается через вредоносное обновление Adobe Flash на уже взломанных компьютерах и может стать потенциальным бэкдором для злоумышленников. Для пояснения: это не нарушение TeamViewer, а троянец, использующий совместно используемую TeamViewer DLL в качестве ловушки для установки себя в системе.

Вас затронули проблемы в TeamViewer? Вы что-нибудь потеряли? Вы связались с TeamViewer? Дайте нам знать ваш опыт ниже!

Image Credit: грабитель, идущий к вам от agoxa через Shutterstock