Вы недавно получили неожиданное обновление iOS. Продолжай, посмотри. К настоящему времени вы должны были обновить свой iPhone до iOS 9.3.5, чтобы исправить три уязвимости нулевого дня, которые активно эксплуатируются, чтобы дать злоумышленникам возможность перехватить и украсть конфиденциальную информацию из огромного количества приложений.

Шпионское ПО, получившее название Pegasus, было обнаружено исследовательской компанией по мобильной безопасности Lookout при содействии Citizen Lab Университета Торонто. Они считают, что шпионское программное обеспечение циркулировало в течение некоторого времени.

, хотя прежде всего использовался, чтобы заразить ценные цели, обладающие конфиденциальной информацией.

Pegasus Soaring Free

Пегас был обнаружен, когда известный правозащитник Ахмед Мансур получил подозрительное СМС с обещанием «новых секретов» о задержанных, подвергшихся пыткам в тюрьмах Объединенных Арабских Эмиратов, если он нажал на предоставленную ссылку. Вместо этого Мансур направил сообщение в Citizen Lab для анализа.

Они обнаружили особенно продвинутую часть программ-шпионов, специально оборудованных для того, чтобы оставаться как можно более запутанными, с инструкциями по самоуничтожению. Citizen Lab и Lookout опубликовали заявление, описывающее потенциальный взлом как признак отличительной черты сомнительной, но заметной группы НСО, предположительно созданной ветеранами подразделения 8200 израильского разведывательного корпуса.

Мы признали, что ссылки принадлежат инфраструктуре эксплойтов, связанной с NSO Group, израильской компанией «Cyber War», которая продает Pegasus, эксклюзивный правительственный шпионский продукт «законного перехвата».

После заражения телефон Мансура стал бы цифровым шпионом в его кармане, способным использовать камеру и микрофон iPhone для отслеживания активности в непосредственной близости от устройства, записи его звонков через WhatsApp и Viber, регистрации сообщений, отправляемых в приложениях для мобильных чатов, и отслеживая его движения.

Считается, что это первый «случай удаленного джейлбрейка iPhone, который используется в условиях дикой природы как часть целевой кампании атаки», что делает его обнаружение как редким, так и важным. Коллекция трех уязвимостей нулевого дня в совокупности была названа Trident и состоит из:

- CVE-2016-4657 — Посещение вредоносного веб-сайта может привести к выполнению произвольного кода.

- CVE-2016-4655 — Приложение может раскрыть память ядра.

- CVE-2016-4656 — Приложение может выполнять произвольный код с привилегиями ядра.

Мифические силы Пегаса

Мы знаем только о существовании так называемого шпионского программного обеспечения Pegasus, потому что Мансур отправил свои зараженные SMS исследователям безопасности в Торонто. Им удалось распаковать и изолировать шпионское ПО, прежде чем ссылка, отправленная на Мансур, стала неактивной. Так что же это делает?

Вообще говоря, большая часть того, что вы ожидаете от современных, современных программ-шпионов. Он специально нацелен на мобильные телефоны

кража истории браузера, электронной почты, SMS и данных обмена сообщениями (включая данные для таких приложений, как iMessage и WhatsApp), а также списки контактов, записи календаря, истории местоположений и многое другое.

У iPhone заслуженная репутация в сфере безопасности. Поскольку платформа iPhone жестко контролируется Apple, часто требуются технически сложные эксплойты для обеспечения удаленной установки и работы инструментов мониторинга iPhone. Эти подвиги редки и дороги.

На исследователей в области безопасности произвела впечатление способность шпионского ПО Pegasus оставаться запутанным в течение длительных периодов времени, когда вице-президент Lookout по исследованиям в области безопасности Майк Мюррей заявил Материнской плате:

Программное обеспечение NSO Group и то, как оно сконфигурировано и работает, оно не должно быть обнаружено, оно разработано для скрытности и быть невидимым.

Подчеркивая свое использование в отношении ценных объектов, программа-шпион предназначена для записи окружения и съемки, но только при выключенном экране. У Пегаса также есть определенные механизмы самоуничтожения, которые могут срабатывать при определенных обстоятельствах.

Pegasus использует преимущества встроенных мобильных устройств в нашей жизни и сочетания функций, доступных только на мобильных устройствах — всегда подключенных (WiFi, 3G / 4G), голосовой связи, камеры, электронной почты, обмена сообщениями, GPS, паролей и списков контактов. Благодаря функциональной модульности, широте коммуникаций и пользовательских данных, которые он отслеживает, и специализированным методам, которые он применяет в других приложениях для отфильтровывания данных из них, на сегодняшний день Pegasus является самой сложной разработкой в частном порядке, с которой Lookout столкнулся на мобильная конечная точка.

«Законный перехват»

NSO Group, разработчики Pegasus, лицензировали шпионское программное обеспечение для Панамы и Мексики, согласно данным, собранным активистом группы Privacy International. Правительство Панамы, по сообщениям, заплатило 8 миллионов долларов за Пегаса. Мы также можем окончательно добавить Объединенные Арабские Эмираты в этот список, так как они непосредственно замешаны в этом разоблачении.

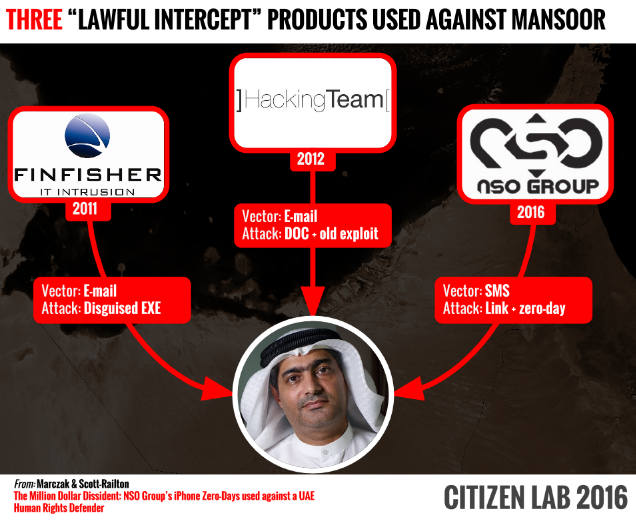

Технология «законного перехвата» не является чем-то новым, и во многих странах действует строгое законодательство, позволяющее избежать злоупотребления этими технологиями. К сожалению, мы знаем, что это не всегда так. Даже в одном случае с Ахмедом Мансуром освещаются проблемы, связанные с такими мощными шпионскими программами, поскольку это третий инструмент «законного перехвата», используемый для сбора информации, которая предположительно будет использоваться против него.

Что это значит для меня?

Если вы уже обновили свой iPhone, у вас все будет хорошо. Наибольшее взаимодействие большинства пользователей iPhone с Pegasus — это обнаружение критического обновления, выпущенного Apple, и его установка. Как говорится в блоге Errata Security:

Я полагаю, что это новинка для тех, кто вне сообщества кибер-безопасности, но для тех из нас, кто инсайдеров, это не особенно достойно освещения в новостях. Это просто больше правительственных вредоносных программ, преследующих активистов. Это просто еще один набор [нулевых дней].

В этом случае есть небольшая разница. Принимая во внимание, что большинство уязвимостей нулевого дня, как правило, обнаруживаются исследователями безопасности или самими компаниями, это та, которая активно используется для кражи частной и, вероятно, высокочувствительной информации, которая может подвергнуть людей непосредственной опасности.

Кроме того, контекст разработки Pegasus делает его обнаружение и использование немного более интересным, чем обычно: потенциально опасный шпионский инструмент, разработанный в демократической стране, Израиле, который продается тем, у кого репрессивные режимы, такие как ОАЭ. В то время как инструмент разработан на законных основаниях как инструмент «законного перехвата», этот случай иллюстрирует, как шпионское программное обеспечение используется в дикой природе. Группа НСО действует в рамках закона и, по их собственным словам, хочет только «помочь сделать мир более безопасным, предоставляя уполномоченным правительствам технологии, которые помогают им бороться с терроризмом и преступностью».

Вот полное заявление НСО в ответ на отчет. Обратите внимание на язык, напоминающий старые ответы Hacking Team. pic.twitter.com/FibS3exrAW

— Лоренцо Франчески-Б (@lorenzoFB) 25 августа 2016 г.

Как бы то ни было, он все еще используется против диссидента, отстаивающего права человека в стране, которая, как известно, весьма смутно относится к таким действиям, опровергая их официальную позицию о том, что их «продукт может использоваться только для предотвращения и расследования». преступления ». Конечно, действия Мансура в ОАЭ в значительной степени сводятся к преступной деятельности (в пределах их юрисдикции).

Обнаружены ошибки в OS X и Safari

Apple незаметно выпустила критические исправления для своей настольной платформы OS X и своего основного браузера Safari после того, как выяснилось, что уязвимость Trident нулевого дня также затронет эти службы. Это несколько неудивительно, учитывая объем кода, совместно используемого этими платформами, поэтому, когда уязвимость обнаруживается на одной из них, она с большой вероятностью может повлиять на другую.

Вы можете найти патчи для El Capitan

и Йосемити

здесь и патч для Safari можно найти здесь. Эти патчи можно загрузить и установить с помощью стандартных механизмов обновления, и мы настоятельно рекомендуем вам это сделать.

Безопасный … До следующего раза

Ваше устройство Apple защищено, если вы обновили. Если вы все еще не уверены, загрузите приложение Lookout Security App и просканируйте свою систему. Если он что-то найдет, вам нужно установить патч. Те пользователи, которые не хотят устанавливать патчи (например, если вы уже взломаны), могут рассмотреть это руководство. (Отказ от ответственности: я не сделал этого, и это никак не связано или одобрено или одобрено MakeUseOf.)

Уязвимости нулевого дня обнаруживаются постоянно и исправляются без каких-либо намеков исследователям безопасности или людям, на которых они могут повлиять. Тем не менее, пользователи iPhone должны по-настоящему набраться духа — пользователи Android открыты

любому старому хакеру с подозрением в себе и необходимыми средствами для просмотра видео на YouTube.

iPhone до сих пор эксплуатируются только национальными игроками. Это остается самым безопасным телефоном, доступным большинству

потребителей, несмотря на многочисленные уязвимости нулевого дня, появляющиеся в новостях. Подвиги нулевого дня всегда будут прощупаны и разоблачены

, Apple предлагает не более 200 000 долларов в своей программе вознаграждений за ошибки, а в прошлом году программный брокер Zerodium предложил 1 миллион долларов за эксплойты, предоставляющие злоумышленникам доступ к iPhone. Вы видите проблему.

Вы и ваши данные будут в порядке. Но это не будет последним случаем шпионского ПО, нацеленным на активистов или журналистов.

Вы обновили свой iPhone? Считаете ли вы, что субъекты национальных государств должны быть более ответственными за продажи своих «вооруженных» вредоносных и шпионских программ? Дайте нам знать ваши мысли ниже!

Image Credit: Законные перехваты, используемые против Mansoor через Citizen Lab