Сложно противостоять привлекательности дешевого смартфона, тем более что сейчас он почти так же способен, как и более дорогие модели. Именно по этой причине ранее неизвестные китайские производители, такие как Huawei и Xiaomi, быстро обгоняют

более авторитетные производители премиум-класса, такие как Samsung, Sony и даже Apple.

Но, как и во всем, вы получаете то, за что платите. Недавно обнаруженная уязвимость во многих бюджетных китайских телефонах, которая может позволить злоумышленнику получить root-доступ, подтверждает этот модус. Вот что вам нужно знать.

Понимание атаки

Многие телефоны работают с SoC (система на чипе

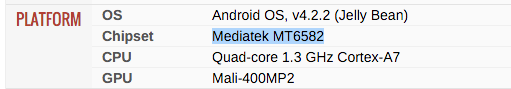

) построенный тайваньской компанией MediaTek, которая является одним из крупнейших производителей полупроводников в мире. В 2013 году они выпустили феноменальные 220 миллионов чипов для смартфонов. Одним из их крупнейших продавцов является MT6582, который используется в ряде бюджетных смартфонов, многие из которых производятся китайскими производителями, такими как Lenovo и Huawei.

MT6582 поставлялся с включенной настройкой отладки, которая, по словам производителя, использовалась для проверки «совместимости телекоммуникаций» в Китае.

В то время как MediaTek необходимо было на самом деле разработать чип и обеспечить его правильную работу, оставление его на потребительском устройстве представляет невероятный риск для безопасности потребителей. Зачем? Поскольку он позволяет злоумышленнику или вредоносному программному обеспечению получить root-доступ к телефону.

Таким образом, Mediatek сломал базовые функции безопасности, чтобы этот бэкдор работал. Свойства только для чтения НЕ только для чтения! pic.twitter.com/pEjtMNpo9v

— Джастин Кейс (@jcase) 13 января 2016 г.

Благодаря этому они смогут изменять и удалять важные системные файлы и настройки, шпионить за пользователем и устанавливать еще больше вредоносных программ без согласия пользователя. Если злоумышленник захочет, он может даже заблокировать телефон, что сделает его бесполезным.

Согласно The Register, эта уязвимость может быть выполнена только на телефонах с версией 4.4 KitKat операционной системы Android.

Обнаружение этой уязвимости следует за аналогичным недостатком, обнаруженным в цепочке ключей ОС версии 3.8 ядра Linux, которая была раскрыта исследователями в январе

, При использовании этой уязвимости злоумышленник мог получить root-доступ к компьютеру.

Эта уязвимость затронула практически все дистрибутивы Linux, а также множество телефонов Android. К счастью, исправление было выпущено быстро.

Положи вилы

Хотя телефоны от Lenovo и Huawei особенно сильно пострадали, их не стоит винить. Даже если это может показаться привлекательным, учитывая, что некоторые из этих производителей имеют историю нарушений, связанных с безопасностью.

В этом особенно виновата Lenovo. В 2014 году они взломали SSL для всех своих пользователей с помощью SuperFish.

, Затем они обременяли свои ноутбуки несменным вредоносным ПО на базе BIOS. Затем они установили жуткую аналитическую программу Big Brother-esque.

на их высококачественных рабочих столах ThinkPad и ThinkCenter.

Но здесь их руки чисты. Однажды. Вина лежит прямо на пороге MediaTek, который поставил эти чипы производителям с включенной настройкой.

Я затронут?

Стоит отметить, что эта уязвимость не будет такой же, как вышеупомянутая уязвимость Linux. Уязвимость обнаружена только на телефонах с чипсетом, которые не поставлялись на телефоны, выпущенные в 2015 и 2016 годах.

Его также можно запускать только на телефонах с очень специфической версией Android, которая, несмотря на то, что работает примерно на одной трети телефонов Android, отнюдь не повсеместна.

Несмотря на это, возможно, стоит проверить, уязвим ли ваш телефон. Так получилось, что у меня есть бюджетный китайский телефон — Huawei Honor 3C, который был моим основным устройством, пока я не перешел на Windows Phone в августе.

Перво-наперво, я посмотрел устройство на GSMArena. Это по сути энциклопедия телефонов Britannica. Если крупный производитель выпустил его, этот сайт предоставит полную статистику об этом. Информация об используемом чипсете может быть найдена под Платформа. Конечно же, мой телефон Huawei содержит его.

Итак, мне нужно посмотреть, запущена ли у меня уязвимая версия Android. я открыл настройки, а затем постучал О телефоне. Это может быть немного по-другому для вашего телефона, хотя. Производители известны настройкой меню настроек.

К счастью, мой телефон работает под управлением Android 4.2 Jellybean, и эта уязвимость, несмотря на то, что она долго держится, не подвержена этой уязвимости.

Если вы затронуты

Хотя мне довольно повезло, можно предположить, что это затронет миллионы телефонов. Если да, то было бы разумно приобрести новый телефон.

Motorola Moto G

отличный бюджетный телефон, выпущенный производителем, которому можно доверять. Вы можете получить его на Amazon всего за 110 долларов. В качестве дополнительного бонуса, Motorola довольно быстро, когда дело доходит до выпуска обновлений программного обеспечения, что определенно не Huawei.

и «варез», как чума. Придерживайтесь магазина Google Play.

Вероятно, многие из затронутых пользователей будут проживать в Китае, где магазин Google Play недоступен. Китайские потребители должны обходиться с другими альтернативными магазинами приложений

многие из которых не так бдительны при фильтрации вредоносных программ, как Google. Этим потребителям следует быть особенно осторожными.

Короче: бойся, но не надо

Эта уязвимость страшна. Это страшно, потому что это связано с тем, как настроен конкретный аппаратный компонент. Это страшно, потому что потребитель не может предпринять никаких шагов, чтобы оставаться в безопасности.

Но стоит подчеркнуть, что это не затронет большинство потребителей. Это влияет только на ограниченное количество устройств, которые были выпущены несколькими производителями в 2013 и 2014 годах. Большинство людей должен быть в порядке.

Вы были затронуты? Если так, вы получите новый телефон? Или вы не все это обеспокоены? Позвольте мне знать в комментариях ниже.