Китайский производитель компьютеров Lenovo признал, что на ноутбуках, поставляемых в магазины и потребителям в конце 2014 года, предустановлено вредоносное ПО.

Возможно, вы захотите прочитать это снова.

Только один крупный производитель с объемом продаж в 38,70 млрд долларов только в 2014 году продавал компьютеры, которые активно вторгаются в личную жизнь своих пользователей, что позволяет атаковать в середине атаки.

и в основном подрывает доверие.

Знакомьтесь, Суперфиш. На самом деле, нет.

Центральное место в этом откровении занимает часть программного обеспечения — до недавнего времени считавшегося программным обеспечением или вирусом — Superfish Visual Discovery, расширение для браузера, которое поставляется с предустановленной на компьютерах Lenovo якобы как технология «визуального поиска и обнаружения продуктов».

Потому что, очевидно, вы не можете обнаружить продукты с вашими ушами.

Идея заключается в том, что Superfish, представленный как расширение для браузера, анализирует изображения, которые вы просматриваете в Интернете, проверяет, являются ли они продуктами, а затем предлагает «идентичные и похожие предложения продуктов, которые могут иметь более низкие цены».

Как это работает?

«Механизм Superfish Visual Discovery анализирует изображение на 100% алгоритмически, обеспечивая в реальном времени похожие и почти идентичные изображения без необходимости использования текстовых тегов или вмешательства человека. Когда пользователь заинтересован в товаре, Superfish мгновенно выполнит поиск среди более чем 70 000 магазинов, чтобы найти похожие товары и сравнить цены, чтобы пользователь мог принять наилучшее решение по товару и цене ».

Проблема заключается не только в том, что Superfish является угонщиком браузера — сканеры антивирусных программ регулярно удаляют рекламные инструменты, которые делают то же самое, но также существует проблема уязвимости MITM.

Помните, человек в середине атаки? Lenovo делает

Superfish не только захватывает ваш браузер для показа рекламы. Он также устанавливает самозаверяющий корневой HTTPS-сертификат, который фактически делает HTTPS бессмысленным, перехватывая зашифрованный трафик на каждом посещаемом вами веб-сайте (HTTPS — это соус, который обеспечивает безопасность в Интернете

и включает онлайн-банкинг, безопасные покупки и т. д.). Доказано, что сертификаты сайтов HTTPS на самом деле подписаны Superfish (а не, скажем, вашим банком), и, что еще хуже (если вы думали, что ситуация не ухудшится), секретный ключ шифрования одинаков на всех компьютерах Lenovo!

Это означает, что веб-браузер на ПК Lenovo не может обнаружить поддельные сайты.

Что еще хуже, Роб Грэм из Errata Security взломал ключ шифрования, который защищал сертификат Superfish, позволяя любому запускать атаки MITM на ПК с установленным сертификатом.

Lenovo и вредоносное ПО

Выпуск новостей стал неожиданностью…

Lenovo устанавливает сертификат MITM и прокси-сервер Superfish на новые ноутбуки, чтобы можно было вставлять рекламу? Кто-то сказал мне, что это не тот мир, в котором я нахожусь.

— Майк Шейвер (@shaver) 19 февраля 2015 г.

В течение некоторого времени были проблемы и вопросы по Superfish, а также различные вопросы на форумах поддержки Lenovo.

На этой неделе Lenovo объявила, что расширение браузера Superfish Visual Discovery было временно удалено из-за таких проблем, как «поведение всплывающих окон браузера». Далее Lenovo объяснила, что делает Superfish, при этом стараясь подчеркнуть, что:

«Он не профилирует и не отслеживает поведение пользователя. Он не записывает информацию о пользователе. Он не знает, кто пользователь. Пользователи не отслеживаются и не перенаправляются. Каждый сеанс независим. При первом использовании Superfish пользователю представляются Условия использования и Политика конфиденциальности, и он может не принимать эти условия, то есть Superfish отключается ».

Точность этого утверждения подлежит обсуждению.

Мой новый Lenovo Ultrabook

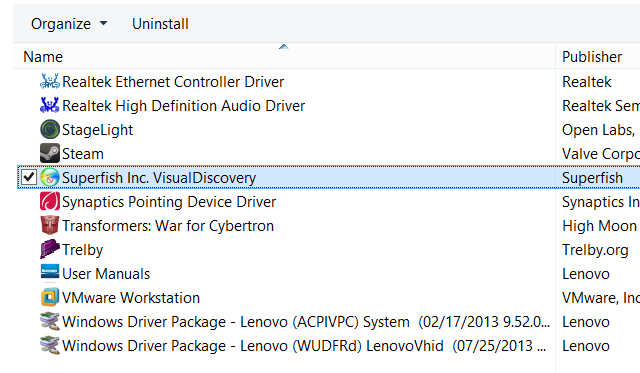

Как ни странно, я недавно купил компьютер Lenovo несколько недель назад. По удивительному стечению обстоятельств я просто удалил вредоносную программу Superfish.

Вы не ожидаете, что современный производитель компьютеров загрузит свои компьютеры чем-то большим, чем пробной версией Microsoft Office и комплектом средств обеспечения безопасности в Интернете. Поэтому, естественно, когда мне сообщили о Superfish, я просто проигнорировал это.

Тем не менее, мы в MakeUseOf используем систему чата Slack для совместной работы

и после нескольких дней использования моего нового ноутбука казалось, что проблема, с которой я сталкивался при публикации сообщений в Slack (я мог войти без проблем), была связана с новым компьютером.

Подняв заявку на поддержку со Slack, я был впечатлен быстрым ответом, хотя и немного обеспокоен его содержанием:

- У вас установлен Avast (антивирус)?

- Как насчет чистой няни?

- Это ПК Lenovo?

Да, мне тоже был любопытен последний вопрос, и, ответив на утвердительный ответ, меня приветствовало следующее предложение:

«Можете ли вы проверить и проверить, установлено ли у вас программное обеспечение, называемое« Visual Discovery », Superfish? Мы узнали, что удаление этого программного обеспечения (которое предварительно установлено в некоторых системах) должно решить проблему для вас. Это может быть немного сложно найти, по-видимому.

Если Visual Discovery не установлен, мы также слышали, что у «Browser Guard» такая же проблема ».

Естественно, я быстро удалил оба.

Как вы решаете проблему с сертификатом?

Удаление Superfish не приводит к исчезновению угрозы MITM. Вы по-прежнему подвержены риску, и HTTPS эффективно не работает на вашем компьютере, пока вы не сможете исправить проблему с сертификатом.

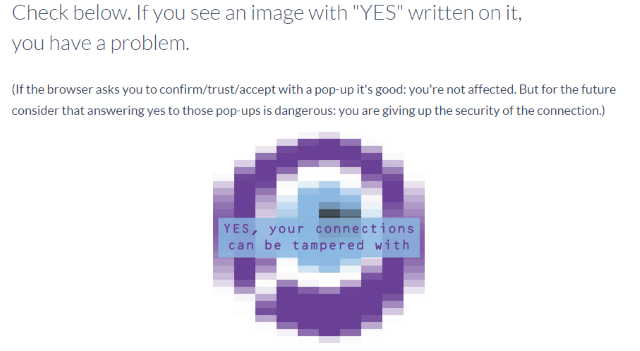

Начните с проверки, не затронут ли ваш компьютер. Перейдите на https://filippo.io/Badfish/ и проверьте результаты. Если это похоже на изображение ниже, необходимы дальнейшие действия.

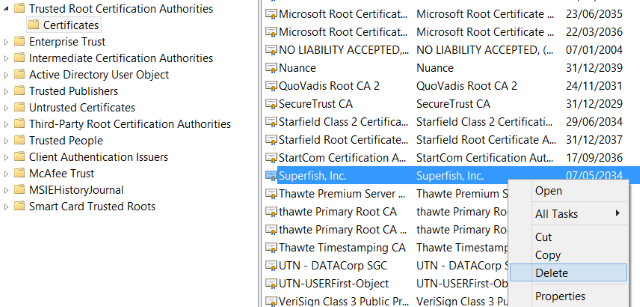

Действуй быстро. Нажмите WIN + R, чтобы открыть Бежать поле и введите certmgr.msc. Диспетчер сертификатов Windows откроется, поэтому ищите доверенные корневые центры сертификации, разверните его для отображения Сертификаты а затем в правой панели найдите Superfish, Inc.

Удали это.

Затем вы можете вернуться на страницу Badfish (зашифрована одним из исследователей, занимающихся разработкой страницы для проверки уязвимости Heartbleed в 2014 году).

) и проверьте результат, где должно отображаться более удовлетворительное сообщение.

В завершение закройте браузер и перезагрузите Windows.

Или просто используйте Защитник Windows [ОБНОВЛЕНИЕ]

С тех пор как мы опубликовали этот пост, Microsoft выпустила обновление для Защитника Windows, которое будет ловить и поджаривать Superfish, удаляя все следы непродуманного вредоносного ПО Lenovo и его хитрый сертификат.

Запустите Защитник Windows на начальном экране (введите «Защитник Windows») и убедитесь, что приложение обновлено, затем подождите, пока оно выполнит сканирование, обнаружит и удалит угрозы.

Если вы не используете Защитника Windows, проверьте наличие обновлений в пакете безопасности в Интернете и запустите сканирование. Это, возможно, было обновлено, и как таковое должно удалить Superfish автоматически. Если нет, используйте шаги выше для ручного удаления.

Что будет делать Lenovo дальше?

Для компьютерного гиганта реакция Lenovo на это была неумелой. Эта компания продала миллионы ноутбуков, которые были отправлены в магазины и покупатели в период с октября по декабрь 2014 года, и для нее, чтобы преуменьшать вредоносное ПО, как преимущество для пользователей, чтобы находить сделки онлайн, плачевно.

С момента появления новостей Lenovo подтвердила, что:

- Superfish полностью отключил взаимодействие с сервером (с января) для всех продуктов Lenovo, поэтому продукт больше не активен. Это отключает Superfish для всех продуктов на рынке.

- Lenovo прекратила предварительную загрузку программного обеспечения в январе.

- Мы не будем предварительно загружать это программное обеспечение в будущем.

Lenovo также говорит, что «отношения с Superfish не являются финансово значимыми; наша цель состояла в том, чтобы улучшить опыт пользователей ». Альтруистический или наивный?

Они также составили список уязвимых устройств.

Вы были затронуты Superfish? Как вы относитесь к Lenovo сейчас? Поделитесь своей реакцией в комментариях ниже.