Была обнаружена серьезная проблема безопасности с оболочкой Bash — основным компонентом обеих большинства UNIX-подобных операционных систем — со значительными последствиями для компьютерной безопасности во всем мире.

Эта проблема присутствует во всех версиях языка сценариев Bash до версии 4.3, которая затрагивает большинство компьютеров Linux и все компьютеры под управлением OS X. Она может увидеть, как злоумышленник использует эту проблему для запуска собственного кода.

Любопытно, как это работает и как защитить себя? Читайте дальше для получения дополнительной информации.

Что такое Баш?

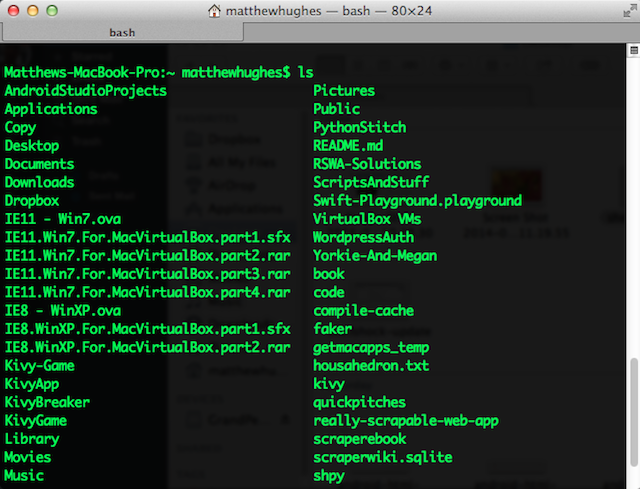

Bash (расшифровывается как Bourne Again Shell) — интерпретатор командной строки по умолчанию, используемый в большинстве дистрибутивов Linux и BSD, в дополнение к OS X. Он используется в качестве метода запуска программ, использования системных утилит и взаимодействия с базовой операционной системой путем запуска команды.

Кроме того, Bash (и большинство оболочек Unix) позволяют создавать сценарии функций UNIX в небольших сценариях. Подобно большинству языков программирования — таким как Python, JavaScript и CoffeeScript

— Bash поддерживает функции, общие для большинства языков программирования, такие как функции, переменные и область видимости.

Bash почти повсеместно распространен, и многие люди используют термин «Bash» для обозначения всех интерфейсов командной строки, независимо от того, используют ли они на самом деле оболочку Bash. И если вы когда-либо устанавливали WordPress или Ghost через командную строку

или туннелировал ваш веб-трафик через SSH

Вы, вероятно, использовали Bash.

Это везде Что делает эту уязвимость еще более тревожной.

Рассекая атаку

Уязвимость, обнаруженная французским исследователем безопасности Стефаном Шазлеасом, вызвала большую панику у пользователей Linux и Mac по всему миру, а также привлекла внимание прессы. И на то есть веская причина, поскольку Shellshock потенциально может увидеть, как злоумышленники получают доступ к привилегированным системам и выполняют свой собственный вредоносный код. Это противно.

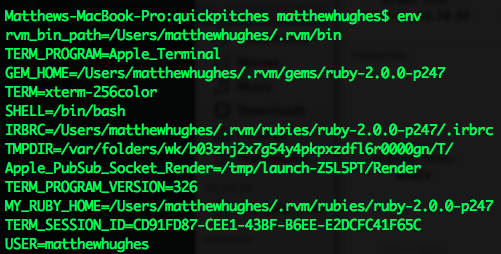

Но как это работает? На самом низком возможном уровне он использует работу переменных среды. Они используются как в UNIX-подобных системах, так и в Windows

хранить значения, необходимые для правильной работы компьютера. Они доступны по всей системе и могут хранить одно значение — например, местоположение папки или числа — или функцию.

Функции — это понятие, которое можно найти в разработке программного обеспечения. Но что они делают? Проще говоря, они связывают набор инструкций (представленных строками кода), которые впоследствии могут быть выполнены другой программой или пользователем.

Проблема с интерпретатором Bash заключается в том, как он обрабатывает хранение функций в качестве переменных среды. В Bash код, найденный в функциях, хранится между парой фигурных скобок. Однако, если злоумышленник оставит некоторый код Bash за пределами фигурной скобки, он будет выполнен системой. Это оставляет систему широко открытой для семейства атак, известных как атаки с использованием кода.

Исследователи уже нашли потенциальные векторы атак, используя программное обеспечение, такое как веб-сервер Apache.

и распространенные утилиты UNIX, такие как WGET

взаимодействовать с оболочкой и использовать переменные окружения.

Эта ошибка bash плохая (https://t.co/60kPlziiVv). Получите обратную оболочку на уязвимом веб-сайте http://t.co/7JDCvZVU3S от @ortegaalfredo.

— Крис Уильямс (@diodesign) 24 сентября 2014 г.

CVE-2014-6271: wget -U «() {test;}; / usr / bin / touch / tmp / VULNERABLE» myserver / cgi-bin / test

— Эрнан Очоа (@hernano) 24 сентября 2014 г.

Как вы проверяете это?

Хотите узнать, уязвима ли ваша система? Узнать это легко. Просто откройте терминал и введите:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test”Если ваша система уязвима, она выдаст:

vulnerable

this is a testПока незатронутая система выведет:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

bash: warning: x: ignoring function definition attempt

bash: error importing function definition for `x'

this is a testКак вы это исправите?

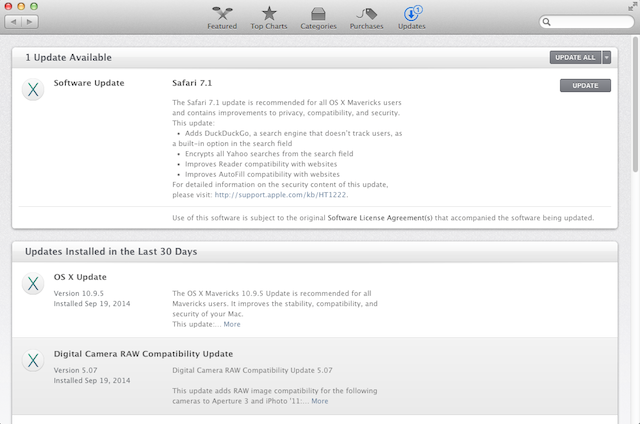

К моменту публикации ошибка, обнаруженная 24 сентября 2014 года, должна была быть исправлена и исправлена. Вам просто нужно обновить вашу систему. В то время как варианты Ubuntu и Ubuntu используют Dash в качестве основной оболочки, Bash все еще используется для некоторых системных функций. В результате вам будет рекомендовано обновить его. Для этого введите:

sudo apt-get update

sudo apt-get upgradeВ Fedora и других вариантах Red Hat введите:

sudo yum updateApple еще не выпустила исправление безопасности для этого, хотя, если они это сделают, они выпустят его через магазин приложений. Убедитесь, что вы регулярно проверяете наличие обновлений безопасности.

Chromebook — которые используют Linux в качестве основы и могут запускать большинство дистрибутивов без особых хлопот

— использовать Bash для определенных системных функций и Dash в качестве основной оболочки. Google должен обновить в свое время.

Что делать, если ваш дистрибутив еще не исправил Bash

Если ваш дистрибутив еще не выпустил исправление для Bash, вы можете рассмотреть возможность изменения дистрибутивов или установки другой оболочки.

Я бы порекомендовал начинающим проверить Fish Shell. Это включает ряд функций, которые в настоящее время недоступны в Bash, и делает работу с Linux еще более приятной. К ним относятся автопредставления, яркие цвета VGA и возможность настройки из веб-интерфейса.

Товарищ MakeUseOf, автор Andrew Bolster, также рекомендует вам ознакомиться с zSH, который тесно интегрирован с системой контроля версий Git, а также с автозаполнением.

@matthewhughes zsh, потому что улучшена интеграция с автозаполнением и git

— Эндрю Болстер (@Bolster) 25 сентября 2014 г.

Самая страшная уязвимость Linux?

Снаряды уже были вооружены. В течение одного дня после того, как уязвимость была раскрыта миру, она уже использовалась в открытом доступе для взлома систем. Что еще более тревожно, уязвимы не только домашние пользователи и предприятия. Эксперты по безопасности прогнозируют, что ошибка также подвергнет риску военные и правительственные системы. Это почти так же кошмарно, как и Heartbleed.

Святая корова, есть много сайтов .mil и .gov, которые будут принадлежать CVE-2014-6271.

— Кенн Уайт (@kennwhite) 24 сентября 2014 г.

Так пожалуйста. Обнови свои системы, хорошо? Дайте мне знать, как вы поживаете, и ваши мысли об этой части. Поле для комментариев ниже.

Кредит фотографии: zanaca (IMG_3772.JPG)

![Как получить естественную прокрутку Mac OS X в Ubuntu [Linux]](https://helpexe.ru/wp-content/cache/thumb/bc/fa43a10f74f35bc_150x95.png)