Safeplug — это специальный маршрутизатор, который создает анонимное интернет-соединение через сеть Tor (что такое Tor?); это стоит $ 50 — но вы можете сделать свое собственное с помощью Raspberry Pi и USB WiFi.

По правде говоря, вы не будете экономить много: стоимость Pi плюс подходящий WiFi-ключ обойдется вам примерно в 50 долларов или больше. Но сделай сам — это весело, мы многому научимся, и у тебя, вероятно, уже есть пи, сидящая без дела и пылится.

Список покупок

- Raspberry Pi (модель B)

- SD-карта не менее 4 гигабайт

- сетевой кабель

- Совместимый USB-адаптер Wi-Fi — это означает, что может работать в состав режим с пакетом hostapd (например, на основе чипсета RT5370)

- Micro USB адаптер питания

Теория

Мы адаптируем Raspberry Pi для работы в качестве маршрутизатора: он подключится к порту Ethernet на вашем существующем интернет-маршрутизаторе, как и любое другое устройство, но также подключится к анонимной сети Tor. Вы можете прочитать наше полное руководство по Tor, чтобы узнать больше, но, по сути, он работает, отправляя ваши интернет-запросы через несколько компьютеров — перенаправляя его по всему миру — делая вас практически недоступным для отслеживания. Pi будет транслировать сеть WiFi так же, как, вероятно, ваш маршрутизатор, так что любой трафик в WiFi будет отправляться в Интернет через Tor. На самом деле, если у вас еще нет маршрутизатора с поддержкой WiFi и вы хотите его приобрести, просто следуйте первой части этого урока.

Это, конечно, снижает скорость как через элемент маршрутизации, так и через фактическую сеть Tor.

Будьте предупреждены, хотя: просмотр только через Tor не приведет к полной анонимности вашего сеанса. Ваш браузер полон кэшированных файлов и файлов cookie, которые можно использовать для определения вашего присутствия на веб-сайте (что такое файл cookie?

). Убедитесь, что они отключены и заблокированы (используйте режим инкогнито) — и, очевидно, не начинайте входить на веб-сайты.

Начиная

Запишите на свою SD-карту свежую копию последнего изображения Raspian Wheezy; подключите питание, Ethernet, USB WiFi адаптер и загрузитесь. Вам не нужен подключенный монитор или клавиатура — мы будем делать все это из командной строки.

Используйте сканер IP

чтобы выяснить IP-адрес вашего Raspberry Pi (у меня хорошо работает IP Scanner для OS X), затем введите SSH в него из командной строки (как использовать SSH в Windows

) с помощью команды:

ssh pi@x.x.x.xгде x.x.x.x — это IP-адрес вашего Pi. Пароль по умолчанию «малина»

Тип:

sudo raspi-configзапустить утилиту графической настройки. Разверните файловую систему, затем выйдите из утилиты установки и перезапустите. У вас должен быть тот же IP-адрес — продолжайте и снова вернитесь по SSH.

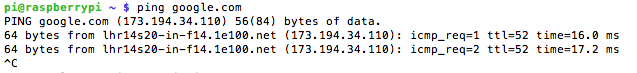

Проверьте, может ли Pi получить доступ к Интернету, набрав

ping google.comиз вашего сеанса SSH (не на вашем локальном компьютере). Вы должны увидеть что-то вроде этого:

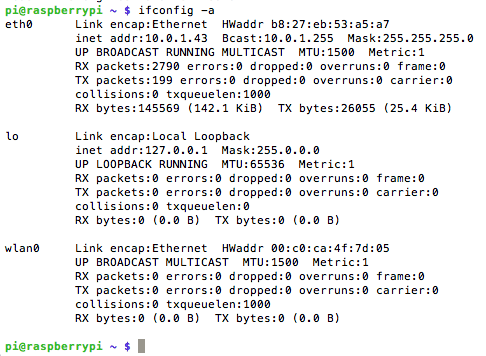

Удар CTRL-C чтобы остановить это. Теперь проверьте, распознан ли ваш WiFi адаптер, набрав:

ifconfig -aЕсли ты видишь wlan0 в списке все хорошо. Если нет, то ваш беспроводной адаптер даже не распознается, не говоря уже о возможности структуры / режима точки доступа.

Давайте обновим систему и установим некоторое программное обеспечение. Запустите следующую по очереди, проходя через подсказки по мере необходимости. На втором шаге мы удаляем wolfram-engine, чтобы исправить ошибку математического ядра — мы также экономим 450 мегабайт в процессе.

sudo apt-get update

sudo apt-get remove wolfram-engine

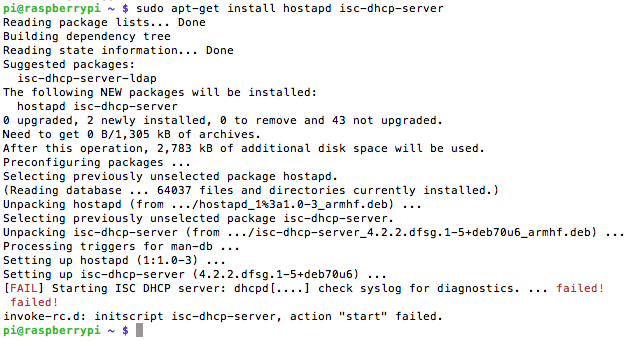

sudo apt-get install hostapd isc-dhcp-server

Здесь мы установили сервер DHCP, чтобы клиенты WiFi могли автоматически получать IP-адрес. Проигнорируйте ошибку — это просто означает, что мы еще не установили ее.

sudo nano /etc/dhcp/dhcpd.confЗакомментируйте (добавьте # для начала) следующие строки:

option domain-name "example.org";

option domain-name-servers ns1.example.org, ns2.example.org;Раскомментируйте (удалите #) слово авторитетный из этих строк:

# If this DHCP server is the official DHCP server for the local

# network, the authoritative directive should be uncommented.

authoritative;Теперь прокрутите вниз и вставьте:

subnet 192.168.42.0 netmask 255.255.255.0 {

range 192.168.42.10 192.168.42.50;

option broadcast-address 192.168.42.255;

option routers 192.168.42.1;

default-lease-time 600;

max-lease-time 7200;

option domain-name "local";

option domain-name-servers 8.8.8.8, 8.8.4.4;

}Сохранить с CTRL-X -> Y -> войти.

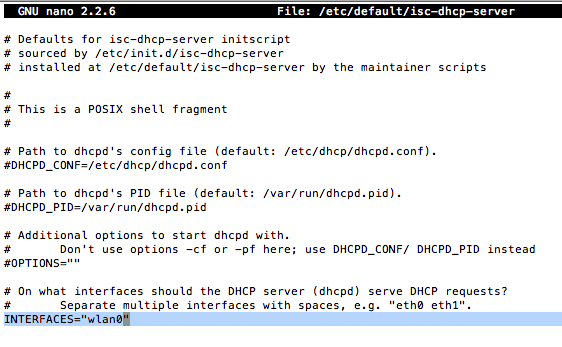

Далее введите:

sudo nano /etc/default/isc-dhcp-serverИзмените последнюю строку, чтобы она гласила:

INTERFACES="wlan0"

Это означает, что наш DHCP-сервер должен прослушивать беспроводной интерфейс, чтобы выдавать IP-адреса. И, наконец:

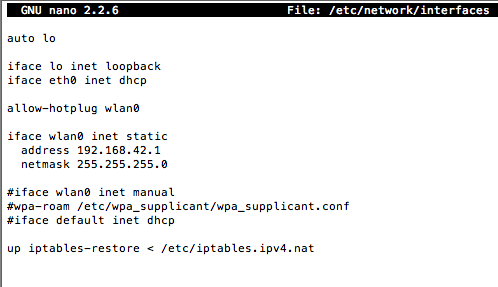

sudo nano /etc/network/interfacesЗамените все после (оставив эту строку в):

allow-hotplug wlan0С этим:

iface wlan0 inet static

address 192.168.42.1

netmask 255.255.255.0#iface wlan0 inet manual

#wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf

#iface default inet dhcp

Выйдите и сохраните (CTRL-X, Y, введите — запомните, я больше не буду говорить!). Теперь мы определили статический IP-адрес для беспроводной сети и сказали DHCP-серверу назначать IP-адреса клиентам. Потрясающие. Далее введите:

sudo ifconfig wlan0 192.168.42.1Чтобы определить нашу точку доступа, отредактируйте файл конфигурации HostAP следующим образом.

sudo nano /etc/hostapd/hostapd.confДобавьте следующие строки, редактируя SSID (Имя сети WiFi) и wpa_passphrase если хочешь.

interface=wlan0

driver=nl80211

ssid=PiTest

hw_mode=g

channel=6

macaddr_acl=0

auth_algs=1

ignore_broadcast_ssid=0

wpa=2

wpa_passphrase=raspberry

wpa_key_mgmt=WPA-PSK

wpa_pairwise=TKIP

rsn_pairwise=CCMP

Теперь нам нужно сообщить Pi, где находится наш конфигурационный файл.

sudo nano /etc/default/hostapdЗаменить эту строку:

#DAEMON_CONF=""с:

DAEMON_CONF="/etc/hostapd/hostapd.conf"Наконец, нам нужно настроить NAT. NAT, или преобразование сетевых адресов, — это процесс преобразования IP-адресов внутренней сети в один внешний IP-адрес и соответствующей маршрутизации.

sudo nano /etc/sysctl.confВ самом низу добавить:

net.ipv4.ip_forward=1Сохранить. Выполните все следующие команды — не стесняйтесь вставлять их все сразу. Здесь мы создаем таблицы маршрутизации, которые в основном просто соединяют наш адаптер Ethernet и WiFi.

sudo sh -c "echo 1 > /proc/sys/net/ipv4/ip_forward"

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"Наконец, запустите:

sudo nano /etc/network/interfacesи добавить:

up iptables-restore < /etc/iptables.ipv4.natдо самого конца. Чтобы проверить, мы запускаем:

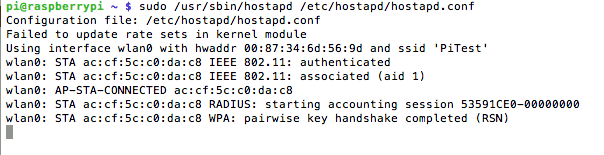

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.confВаш PiTest сеть должна вещать сейчас, при условии, что вы не изменили имя. Попробуйте подключиться с другого компьютера или мобильного устройства, и вы должны увидеть на экране некоторую отладочную информацию, например:

Теперь нажмите CTRL-C чтобы отменить программу, и давайте удостоверимся, что она работает как служба при перезапуске. Запустите эти команды:

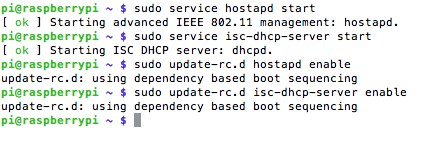

sudo service hostapd start

sudo service isc-dhcp-server start

sudo update-rc.d hostapd enable

sudo update-rc.d isc-dhcp-server enable

Теперь у нас есть настройка части маршрутизации, но нам все еще нужно добавить Tor в уравнение - сейчас мы буквально только что создали маршрутизатор.

Установить Tor

sudo apt-get install tor

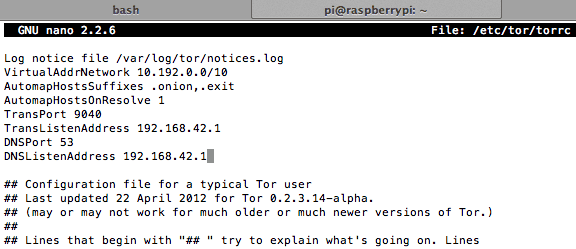

sudo nano /etc/tor/torrcСкопируйте и вставьте это прямо вверху. Пропустите все остальное и сохраните:

Log notice file /var/log/tor/notices.log

VirtualAddrNetwork 10.192.0.0/10

AutomapHostsSuffixes .onion,.exit

AutomapHostsOnResolve 1

TransPort 9040

TransListenAddress 192.168.42.1

DNSPort 53

DNSListenAddress 192.168.42.1

Избавьтесь от наших старых таблиц маршрутизации и добавьте исключение для SSH, чтобы мы могли снова войти в систему. Мы добавляем проход для поиска DNS; и направление всего трафика TCP (управляющих сигналов) на 9040.

sudo iptables -F

sudo iptables -t nat -F

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22

sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040Вы можете проверить записи так:

sudo iptables -t nat -LСохраните файл, чтобы он был загружен при перезагрузке.

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"Включите его для запуска при загрузке, затем перезапустите, чтобы мы могли проверить это.

sudo update-rc.d tor enable

sudo shutdown -r nowВы можете создать файл журнала и настроить его, используя следующие (они не нужны, но могут быть полезны для отладки, если у вас есть проблемы).

sudo touch /var/log/tor/notices.log

sudo chown debian-tor /var/log/tor/notices.log

sudo chmod 644 /var/log/tor/notices.log

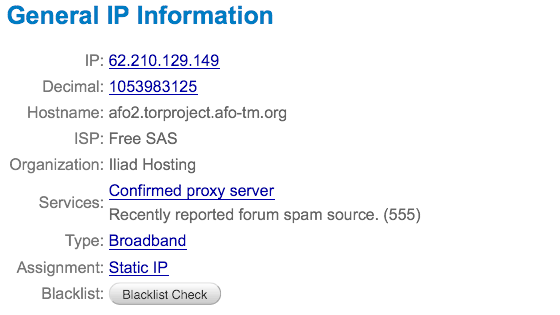

tail -f /var/log/tor/notices.logЗайдите на whatismyipaddress.com и убедитесь, что ваш IP-адрес не принадлежит вашему провайдеру:

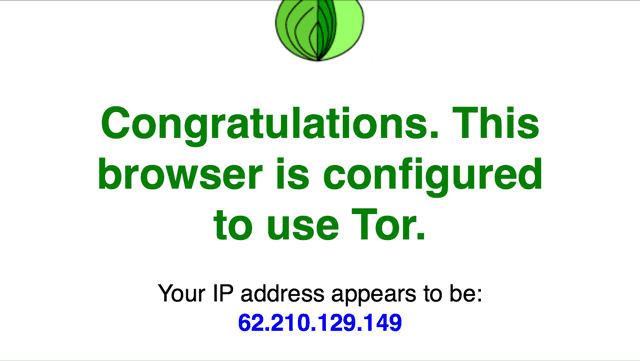

Или используйте check.torproject.org:

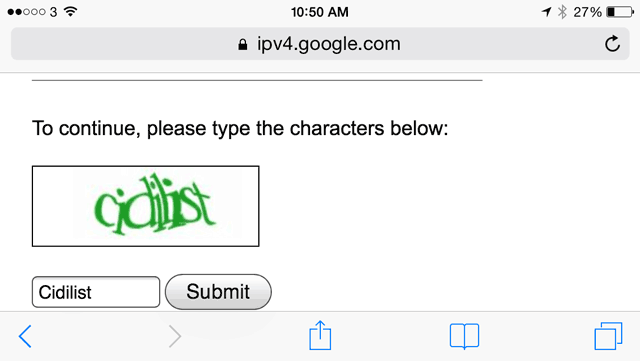

Возможно, вы обнаружите, что Google довольно часто просит проверить с помощью капчи - это потому, что Tor часто используется спаммерами, и вы ничего не можете с этим поделать.

Поздравляем, вы анонимны и теперь можете получить доступ к скрытым веб-сайтам Tor с доменом .onion (Как найти активные сайты Onion?

). Просто не делайте глупостей, например, открывайте сайт, продающий наркотики для биткойнов, или используйте свое настоящее имя где угодно, и все будет в порядке. Дайте нам знать, если у вас возникнут проблемы, и я постараюсь помочь.