Для многих слово «шифрование», вероятно, вызывает у Джеймса Бонда образы злодея с портфелем, прикованным наручниками к его запястью с помощью ядерных кодов запуска или какого-либо другого боевика. В действительности, мы все используем технологию шифрования ежедневно, и, хотя большинство из нас, вероятно, не понимают «как» или «почему», мы уверены, что безопасность данных важна, и если шифрование помогает нам достичь этого тогда мы определенно на борту.

Почти каждое вычислительное устройство, с которым мы взаимодействуем ежедневно, использует некоторую форму технологии шифрования. Со смартфонов (которые часто могут зашифровать свои данные

), для планшетов, настольных компьютеров, ноутбуков или даже вашего надежного Kindle, шифрование есть везде.

Но как это работает?

Что такое шифрование?

Шифрование — это современная форма криптографии, которая позволяет пользователю скрывать информацию

от других. Шифрование использует сложный алгоритм, называемый шифром, чтобы превратить нормализованные данные (открытый текст) в серию, казалось бы, случайных символов (зашифрованный текст), которые не могут быть прочитаны теми, у кого нет специального ключа для его дешифрования. Те, кто обладает ключом, могут дешифровать данные, чтобы снова просмотреть открытый текст, а не строку случайных символов зашифрованного текста.

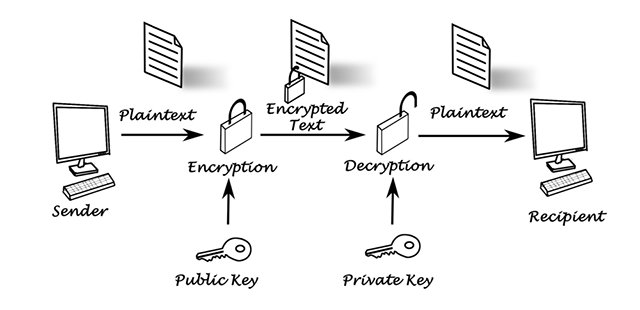

Двумя наиболее широко используемыми методами шифрования являются шифрование с открытым ключом (асимметричное) и шифрование с закрытым ключом (симметричное). Они похожи в том смысле, что оба они позволяют пользователю зашифровать данные, чтобы скрыть их от других, а затем расшифровать, чтобы получить доступ к исходному тексту. Однако они отличаются тем, как они обрабатывают этапы между шифрованием и дешифрованием.

Шифрование с открытым ключом

Открытый ключ — или асимметричный — шифрование использует открытый ключ получателя, а также (математически) соответствующий закрытый ключ.

Например, если бы у Джо и Карен были ключи от ящика, у Джо был открытый ключ, а у Карен соответствующий закрытый ключ, Джо мог бы использовать свой ключ, чтобы разблокировать ящик и положить вещи в него, но он не смог бы просматривать предметы, которые уже там, и он не сможет получить что-либо. Карен, с другой стороны, могла открыть коробку и просмотреть все предметы внутри, а также вытащить их по своему усмотрению, используя свой соответствующий закрытый ключ. Однако она не могла добавить вещи в коробку, не имея дополнительного открытого ключа.

В цифровом смысле Джо может зашифровать открытый текст (своим открытым ключом) и отправить его Карен, но только Карен (и ее соответствующий закрытый ключ) может расшифровать зашифрованный текст обратно в открытый текст. Открытый ключ (в этом сценарии) используется для шифрования зашифрованного текста, в то время как закрытый ключ используется для дешифрования его обратно в открытый текст. Карену понадобится только закрытый ключ для расшифровки сообщения Джо, но ей понадобится доступ к дополнительному открытому ключу, чтобы зашифровать сообщение и отправить его обратно Джо. С другой стороны, Джо не мог расшифровать данные с помощью своего открытого ключа, но он мог использовать его, чтобы отправить Карен зашифрованное сообщение.

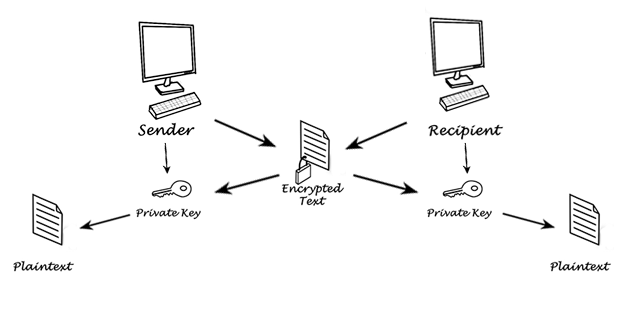

Шифрование закрытым ключом

В тех случаях, когда шифрование с использованием закрытого ключа или симметричного ключа отличается от шифрования с использованием открытого ключа, оно предназначено для самих ключей. Есть еще два ключа, необходимые для связи, но каждый из этих ключей теперь по сути одинаков.

Например, Джо и Карен оба обладают ключами к вышеупомянутой коробке, но в этом сценарии ключи делают то же самое. Оба они теперь могут добавлять или удалять вещи из коробки.

Говоря в цифровой форме, Джо теперь может зашифровать сообщение, а также расшифровать его своим ключом. Карен может сделать то же самое с ее.

Краткая история шифрования

Говоря о шифровании, важно различать, что все современные технологии шифрования основаны на криптографии.

, Криптография, по своей сути, является актом создания и (попытки) расшифровки кода. В то время как электронное шифрование является относительно новым в более широком смысле, криптография — наука, которая восходит к древней Греции.

Греки были первым обществом, которому приписывают использование криптографии, чтобы скрыть конфиденциальные данные в форме письменного слова от глаз их врагов и широкой общественности. Они использовали очень примитивный метод криптографии, который основывался на использовании косы в качестве инструмента для создания транспозиционного шифра (ключа ответа) для декодирования зашифрованных сообщений. Сказка — это цилиндр, используемый для упаковки пергамента, чтобы расшифровать код. Когда две взаимодействующие стороны использовали цилиндр одинаковой толщины, пергамент отображал сообщение при чтении слева направо. Когда пергамент был развернут, он представлял собой длинный тонкий кусок пергамента с, казалось бы, случайными числами и буквами. Таким образом, пока он не раскатан, он может показаться бессмысленным, но при переходе на косу он будет выглядеть примерно так:

Греки были не одиноки в разработке примитивных методов криптографии. Римляне последовали его примеру, введя то, что стало известно как «шифр Цезаря», заменяющий шифр, который предусматривал замену буквы другой буквой, смещенной дальше вниз по алфавиту. Например, если клавиша включает сдвиг вправо в три, буква A станет D, буква B будет E, и так далее.

Другими примерами, которые считались прорывами своего времени, были:

- Площадь Полибия: Другой криптографический прорыв из древней Греции основан на сетке 5х5, которая начинается с буквы «А» в верхнем левом углу и «Z» в правом нижнем углу («I» и «J» имеют квадрат). Цифры от 1 до 5 появляются как горизонтально, так и вертикально над верхним рядом букв и в крайнем левом углу. Код основан на присвоении числа и его размещении в сетке. Например, «Ball» будет 12, 11, 31, 31.

- Энигма машина: Машина Enigma — это технология Второй мировой войны, известная как электромеханическая машина с роторным шифром. Это устройство выглядело как печатная машинка большого размера и позволяло операторам печатать открытым текстом, в то время как аппарат шифровал сообщение и отправлял его другому устройству. Получатель записывает случайную строку зашифрованных писем после того, как они загорелись на принимающем аппарате, и нарушил код после настройки исходного шаблона отправителя на его аппарате.

- Стандарт шифрования данных: Стандарт шифрования данных (DES) был первым современным алгоритмом симметричного ключа, использованным для шифрования цифровых данных. Разработанный в 1970-х годах в IBM, DES стал федеральным стандартом обработки информации в США в 1977 году и стал основой, на которой были созданы современные технологии шифрования.

Современная технология шифрования

Современная технология шифрования использует более сложные алгоритмы, а также ключи большего размера, чтобы лучше скрывать зашифрованные данные

, Чем больше размер ключа, тем больше возможных комбинаций, которые должна выполнить атака грубой силой, чтобы успешно найти расшифрованный зашифрованный текст.

Поскольку размер ключа продолжает улучшаться, время, необходимое для взлома шифрования с помощью взломов атаки методом перебора. Например, в то время как 56-битный ключ и 64-битный ключ выглядят относительно близкими по значению, 64-битный ключ на самом деле в 256 раз труднее взломать, чем 56-битный ключ. В большинстве современных шифрований используется как минимум 128-битный ключ, а в некоторых используется 256-битный ключ или более. Чтобы представить это в перспективе, взлом 128-битного ключа потребует атаки методом грубой силы, чтобы проверить

является одним из многих приложений, которые используют AES.

RSA

RSA — одна из первых широко используемых асимметричных криптосистем для передачи данных. Алгоритм был впервые описан в 1977 году и опирается на открытый ключ на основе двух больших простых чисел и вспомогательного значения для шифрования сообщения. Любой может использовать открытый ключ для шифрования сообщения, но только тот, кто знает простые числа, может попытаться расшифровать сообщение. RSA открыла двери для нескольких криптографических протоколов, таких как цифровые подписи и криптографические методы голосования. Это также алгоритм нескольких технологий с открытым исходным кодом, таких как PGP

, что позволяет шифровать цифровую переписку.

ECC

Криптография с эллиптической кривой является одной из самых мощных и наименее понятных форм шифрования, используемых сегодня. Сторонники подхода ECC ссылаются на тот же уровень безопасности с более быстрым временем эксплуатации, в основном из-за того же уровня безопасности при использовании ключей меньшего размера. Высокие стандарты производительности обусловлены общей эффективностью эллиптической кривой, что делает их идеальными для небольших встроенных систем, таких как смарт-карты. АНБ является крупнейшим сторонником технологии, и он уже объявлен в качестве преемника вышеупомянутого подхода RSA.

Итак, безопасно ли шифрование?

Однозначно, ответ — да. Количество времени, использование энергии и вычислительные затраты для взлома большинства современных криптографических технологий делают попытку взлома шифрования (без ключа) дорогостоящим занятием, которое, говоря условно, бесполезно. Тем не менее, шифрование имеет уязвимости, которые в значительной степени находятся за пределами возможностей технологии.

Например:

Backdoors

Независимо от того, насколько безопасно шифрование, бэкдор может потенциально обеспечить доступ к закрытому ключу.

, Этот доступ предоставляет средства, необходимые для дешифрования сообщения, не нарушая шифрование.

Обработка закрытых ключей

Хотя современные технологии шифрования чрезвычайно безопасны, на людей не так легко рассчитывать. Ошибка в обработке ключа

например, воздействие внешних сторон из-за утерянного или украденного ключа или человеческая ошибка при хранении ключа в небезопасных местах может предоставить другим доступ к зашифрованным данным.

Увеличение вычислительной мощности

Используя текущие оценки, современные ключи шифрования вычислительно невозможно взломать. Тем не менее, по мере увеличения вычислительной мощности технологии шифрования должны идти в ногу, чтобы идти впереди.

Давление правительства

Законность этого зависит от вашей страны

но, как правило, законы об обязательном дешифровании вынуждают владельца зашифрованных данных передавать ключ сотрудникам правоохранительных органов (с ордером / постановлением суда), чтобы избежать дальнейшего судебного преследования. В некоторых странах, таких как Бельгия, владельцы зашифрованных данных, которые касаются самообвинения, не обязаны соблюдать их, и полиции разрешается только запрашивать соответствие, а не требовать его. Давайте не будем забывать, что существует прецедент, когда владельцы веб-сайтов преднамеренно передают ключи шифрования, в которых хранятся данные клиентов, или сообщения сотрудникам правоохранительных органов, стремясь к сотрудничеству.

Шифрование не является пуленепробиваемым, но оно защищает каждого из нас практически во всех аспектах нашей цифровой жизни. Хотя все еще существует (относительно) небольшая демографическая группа, которая не доверяет онлайн-банкингу или совершает покупки в Amazon или других интернет-магазинах, остальным из нас гораздо безопаснее совершать покупки в Интернете (из надежных источников), чем если бы мы брали их. то же самое путешествие по магазинам в нашем местном торговом центре.

В то время как ваш обычный человек будет блаженно не знать о технологиях, защищающих его, покупая кофе в Starbucks с помощью своей кредитной карты или входя в Facebook, это просто говорит о мощи этой технологии. Видите ли, хотя технологии, которые нас восхищают, явно более сексуальны, именно те, которые остаются относительно невидимыми, приносят наибольшую пользу. Шифрование крепко падает в этот лагерь.

Есть ли у вас какие-либо мысли или вопросы по поводу шифрования? Используйте поле для комментариев ниже.

Изображение предоставлено: Блокировка системы Юрием Самойловым через Flickr, Шифрование с открытым ключом через Shutterstock, Шифрование с открытым ключом (с изменениями) через Shutterstock, Scytale через Wikimedia Commons, Плагин Enigma через Wikimedia Commons, Замок, ключ и личную информацию через Shutterstock