В 2012 году LinkedIn был взломан неизвестным российским юридическим лицом, и шесть миллионов учетных данных пользователя были просочены онлайн. Четыре года спустя выяснилось, что взлом оказался намного хуже, чем мы ожидали. В отчете, опубликованном материнской платой Vice, хакер по имени Мир продал 117 миллионов учетных данных LinkedIn в «Темной сети» примерно за 2200 долларов в биткойнах.

Хотя этот эпизод является постоянной головной болью для LinkedIn, он неизбежно будет хуже для тысяч пользователей, чьи данные были размещены в сети. Помогает мне понять это Кевин Шабази; ведущий эксперт по безопасности, а также генеральный директор и основатель LogMeOnce.

Понимание утечки LinkedIn: Насколько это плохо на самом деле?

Садясь с Кевином, первое, что он сделал, это подчеркнул чудовищность этой утечки. «Если цифра в 117 миллионов утекших учетных данных кажется гигантской, вам нужно перегруппировать себя. В первом квартале 2012 года в LinkedIn насчитывалось 161 миллион участников. Это означает, что хакеры в то время не просто взяли 117 миллионов записей ».

«По сути, они забрали колоссальные 73% всей базы данных LinkedIn».

Эти цифры говорят сами за себя. Если вы измеряете данные исключительно с точки зрения утечек записей, они сравниваются с другими громкими взломами, такими как утечка PlayStation Network в 2011 году или утечка Эшли Мэдисон с прошлого года

, Кевин стремился подчеркнуть, что этот хак принципиально другой зверь, однако. Поскольку взлом PSN был исключительно для получения информации о кредитных картах, а взлом Эшли Мэдисон — исключительно для того, чтобы вызвать смущение у компании и ее пользователей, хак LinkedIn «поглощает социальную сеть, ориентированную на бизнес, в недоверие». Это может привести к тому, что люди будут сомневаться в целостности своего взаимодействия на сайте. Для LinkedIn это может оказаться фатальным.

Особенно, когда содержимое дампа данных ставит серьезные вопросы о политиках безопасности компании. Первоначальный дамп содержал учетные данные пользователя, но, по словам Кевина, учетные данные пользователя не были зашифрованы правильно.

«LinkedIn должен был применить хеш и соль для каждого пароля, который включает добавление нескольких случайных символов. Это динамическое изменение добавляет элемент времени к паролю, и в случае кражи у пользователей будет достаточно времени для его изменения ».

Я хотел знать, почему злоумышленники подождали до четырех лет, прежде чем просочиться в темную сеть. Кевин признал, что злоумышленники проявили большое терпение при его продаже, но, скорее всего, потому, что они экспериментировали с ним. «Вы должны предположить, что они кодировали его, разрабатывая математические вероятности для изучения и понимания пользовательских тенденций, поведения и, в конечном итоге, поведения паролей. Представьте себе уровень точности, если вы отправите 117 000 000 фактических входных данных для создания кривой и изучения явления! »

Кевин также сказал, что, вероятно, утечка учетных данных была использована для взлома других сервисов, таких как Facebook и учетные записи электронной почты.

Понятно, что Кевин чертовски критически относится к реакции LinkedIn на утечку. Он назвал это «просто неадекватным». Его самая большая жалоба состоит в том, что компания не предупредила своих пользователей о масштабах казенной части, когда это произошло. Прозрачность, по его словам, важна.

Он также сетует на то, что LinkedIn не предпринял никаких практических шагов по защите своих пользователей, когда произошла утечка. «Если бы LinkedIn тогда предпринял корректирующие меры, принудительно изменил пароль, а затем работал с пользователями, чтобы рассказать им о передовых методах обеспечения безопасности, тогда это было бы нормально». Кевин говорит, что если LinkedIn использовал утечку как возможность обучить своих пользователей о необходимости создавать надежные пароли

которые не перерабатываются и обновляются каждые девяносто дней, сегодня дамп данных будет иметь меньшее значение.

Что могут сделать пользователи, чтобы защитить себя?

Кевин не рекомендует пользователям переходить на Темную сеть

чтобы увидеть, если они на свалке. На самом деле, он говорит, что у пользователя нет причин подтверждать, были ли они затронуты вообще. По словам Кевина, все пользователи должны принять решительные меры, чтобы защитить себя.

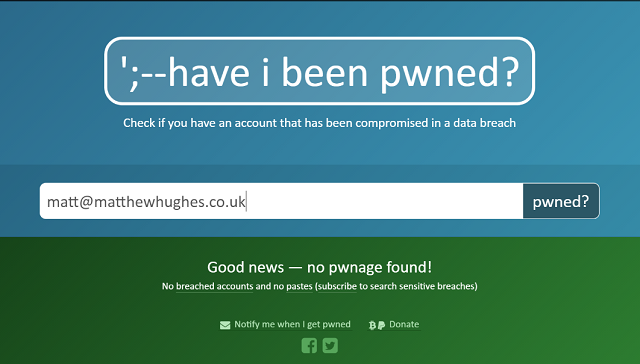

Стоит добавить, что утечка LinkedIn почти наверняка найдет свой путь к Troy Hunt’s «I Been Pwned», где пользователи могут безопасно проверить свой статус.

Итак, что нужно делать? Во-первых, по его словам, пользователи должны выйти из своих учетных записей LinkedIn на всех подключенных устройствах, а на одном устройстве изменить свой пароль. Сделай это сильным. Он рекомендует, чтобы люди генерировали свои пароли, используя генератор случайных паролей

,

По общему признанию, это длинные, громоздкие пароли, которые трудно запомнить людям. По его словам, это не проблема, если вы используете менеджер паролей. «Есть несколько бесплатных и авторитетных, в том числе LogMeOnce».

Он подчеркивает, что выбор правильного менеджера паролей важен. «Выберите менеджер паролей, который использует« инъекцию »для вставки паролей в правильные поля, а не просто копирует и вставляет из буфера обмена. Это поможет вам избежать хакерских атак с помощью клавиатурных шпионов ».

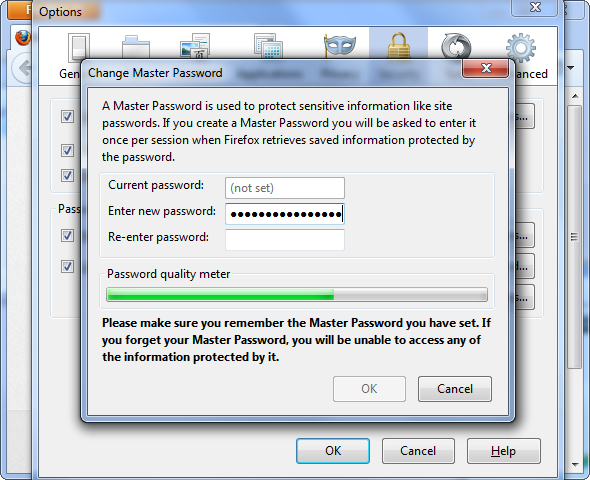

Кевин также подчеркивает важность использования надежного мастер-пароля в вашем менеджере паролей.

«Выберите мастер-пароль длиной более 12 символов. Это ключ к вашему королевству. Запомните такую фразу, как «$ _I Love BaseBall $». Для взлома требуется около 5 сентября.

Люди также должны придерживаться лучших практик безопасности. Это включает использование двухфакторной аутентификации

, «Двухфакторная аутентификация (2FA) — это метод безопасности, который требует от пользователя предоставления двух уровней или частей идентификации. Это означает, что вы будете защищать свои учетные данные двумя уровнями защиты — что-то, что вы «знаете» (пароль), и то, что вы «имеете» (одноразовый токен) ».

Наконец, Кевин рекомендует пользователям LinkedIn уведомлять всех в своей сети о взломе, чтобы они тоже могли принять защитные меры.

Постоянная головная боль

Утечка более ста миллионов записей из базы данных LinkedIn представляет собой постоянную проблему для компании, репутация которой была испорчена другими громкими скандалами в сфере безопасности. Что будет дальше, никто не знает.

Если мы будем использовать взломы PSN и Эшли Мэдисон в качестве наших дорожных карт, мы можем ожидать, что киберпреступники, не связанные с первоначальным взломом, воспользуются утечкой данных и используют ее для вымогательства уязвимых пользователей. Мы также можем ожидать, что LinkedIn принесет извинения своим пользователям и предложит им что-то — возможно, наличными или, скорее всего, премиум-аккаунт — в знак раскаяния. В любом случае, пользователи должны быть готовы к худшему и предпринять активные шаги

чтобы защитить себя.

Кредит Фотографии: Сара Джой через Flickr