SafetyNet может добавить ощущение иллюзорной защиты обычным пользователям Android, но вызывает энтузиазм среди Android. Недавние обновления SafetyNet сделали так, что некоторые приложения, такие как Netflix, Pokemon GO и Android Pay, откажутся работать на устройствах с root-доступом. На самом деле, некоторые приложения могут вообще перестать показываться в магазине Google Play.

Что происходит с устройствами, защищенными с помощью SafetyNet, это когда вы рутируете свое устройство (или изменяете что-нибудь в разделе / system) SafetyNet отправит красный флажок в своем API другим приложениям, которые были изменены на вашем устройстве. Эти приложения затем отказываются работать в вашей системе Android или вообще скрываются в магазине Play.

Что вам нужно сделать, так это безсистемно выполнить рутирование вашего устройства с помощью MagiskSU, но на этом пути есть несколько дополнительных препятствий, если вы добавляете модификации на свое устройство в течение длительного времени. Если вам не понадобится выполнить полный сброс настроек к заводским и / или перепрограммировать стандартное ПЗУ вашего устройства, вам потребуется удалить практически все, что есть на вашем устройстве.

Вот полное руководство:

Требования

TWRP Recovery для вашего устройства

Приложение Magisk Manager

Проверенный Boot Signer

(за Устройства Google Nexus, которые получили исправления безопасности от мая 2017 года — сохранить на внешнюю SD-карту)

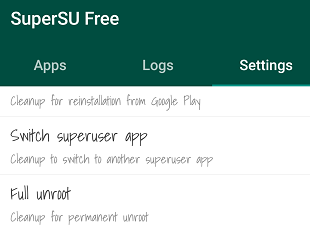

Первый шаг — полностью выкорчевать ваше устройство. Поэтому, если у вас есть root-доступ с SuperSU (наиболее распространенный метод root), вам нужно зайти в приложение SuperSU manager и нажать «Full Unroot», а затем согласиться на восстановление исходного загрузочного образа. Однако не соглашайтесь на замену образа для восстановления.

Вам также необходимо удалить Xposed, если он установлен на вашем устройстве, а также не изменять практически все, что вы сделали с вашей / системой. Это означает загрузочную анимацию, удаление шрифтов и вредоносного ПО — если вы сделали много изменений, вы можете также прошить стандартное ПЗУ и начать с совершенно новой системы.

После того, как вы полностью изменили свое устройство (или перепрошили стандартное ПЗУ), вы готовы установить Magisk. Возьмите приложение Magisk Manager из Google Play и запустите приложение. Теперь нажмите кнопку «Скачать» и перезагрузите систему после восстановления TWRP.

Внутри TWRP нажмите кнопку Install и найдите ZIP-файл Magisk, который был загружен на ваш телефон. Если у вас есть телефон Google Nexus, вам нужно нажать «Добавить больше почтовых индексов» и выбрать файл VerifiedBootSigner.zip.

Теперь проведите вправо, чтобы прошить .zip (или .zips) и перезагрузить систему, когда это будет сделано.

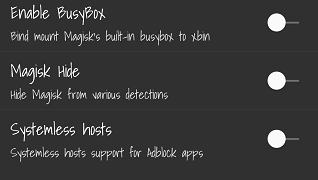

Зайдя в свою систему Android, откройте приложение Magisk Manager и перейдите в меню «Настройки». Теперь включите BusyBox, Magisk Hide и Systemless хосты. Вернитесь в главное меню и убедитесь, что при нажатии кнопки SafetyNet отображается сообщение «SafetyNet Passed».

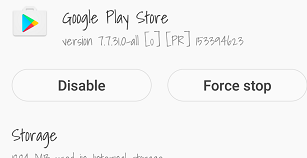

Теперь нам нужно очистить данные для Google Play на вашем устройстве — потому что есть встроенная сертификация, которая сообщает, что ваше устройство было ранее укоренено / изменено. Так что просто зайдите в Настройки> Приложения> Google Play. Нажмите «Force Stop», затем перейдите в «Storage / Manage Space» и нажмите «Clear Data». Теперь вы сможете загружать и использовать защищенные приложения SafetyNet, такие как Netflix и Pokemon Go, и ваше устройство «рутировано» в некотором смысле слова.

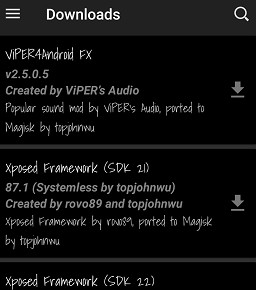

Отныне вам нужно избегать установки любых приложений, которые изменяют раздел / system вашего устройства, но, к счастью, Magisk предлагает множество бессистемных версий этих приложений, известных как модули Magisk. Есть модули для Xposed, Viper4Android, Dolby Atmos, Greenify и многих других приложений.

Просто перейдите в приложение Magisk Manager, щелкните меню «Загрузки» и загрузите приложение по вашему выбору — большинство из них загрузят файл .zip на вашу SD-карту, а затем вам потребуется прошить файл .zip при восстановлении TWRP.