Конфиденциальность в Интернете — это постоянно развивающееся поле битвы. И не зря. Откровения, касающиеся правительственных программ шпионажа, почти ежедневных взломов данных и непрозрачных корпораций, заслуживают внимания. Шляпы оловянной фольги предостаточно; все больше и больше граждан по всему миру обращают внимание на свою частную жизнь … и куда она идет.

Это руководство доступно для скачивания в формате PDF. Скачать Really Private Browsing: неофициальное руководство пользователя Tor сейчас. Не стесняйтесь копировать и делиться этим со своими друзьями и семьей.

Когда Эдвард Сноуден представил программы глобального надзора PRISM (NSA) и Tempora (GCHQ), шок был встречен апатией. Те, кто подозревал этот уровень наблюдения, нашли свои подозрения оправданными. Но средний мужчина или женщина на улице? Многие даже не задумывались. Такое вторжение в личную жизнь очень волнует многих людей; они не просто преступники, диссиденты и террористы. Этот уровень наблюдения напрямую влияет каждый.

Существует целый ряд инструментов, направленных на защиту частной жизни обычных граждан, таких как вы и я. Один из самых мощных инструментов в нашем распоряжении Tor.

1. Давайте поговорим о Tor

Tor обеспечивает действительно анонимный и не отслеживаемый просмотр и обмен сообщениями. Кроме того, Tor предоставляет доступ к своим собственным Onion-сайтам и так называемой «Глубокий Интернет» — сети скрытых веб-сайтов, которые невозможно отследить, которые предоставляют все — от тяжелых наркотиков до цензурированных материалов и, по-видимому, все промежуточное.

Кредит изображения: g0d4ather vis Shutterstock.com

Кредит изображения: g0d4ather vis Shutterstock.com

Существует несколько методов обеспечения конфиденциальности в Интернете, таких же гибких и всеобъемлющих, как Tor. Пока ФБР не заразило ряд сервисов Tor вредоносным ПО

(разоблачая своих пользователей и владельцев сервиса), сервис был, казалось бы, непроницаемым. Шифрование военного уровня в сочетании с протоколом Onion Routing сделало отдельных пользователей невероятно трудными для отслеживания. Более того, Tor невероятно прост в использовании, создан, чтобы быть достаточно простым в использовании без технического образования. Если вы сможете скачать и установить программу, вы сможете использовать Tor.

Короче говоря, Tor — это мощное и простое в использовании программное обеспечение, которое позволяет вам сохранять конфиденциальность своей онлайн-жизни. Это руководство содержит пошаговое руководство по установке, настройке и использованию Tor.

2. Как работает Tor

Первоначально Tor был создан частными лицами «по контракту с DARPA и Центром компьютерных систем высокой достоверности военно-морской лаборатории США». Действительно, большая часть финансирования Tor поступает от правительства США в той или иной форме.

Tor это аббревиатура. Это означает Луковый Маршрутизатор.

Одна из главных сильных сторон Tor — доступность. Нет необходимости понимать технологию для использования и извлекать выгоду из нее. Тем не менее, я собираюсь объяснить, как это работает в этом разделе, потому что это на самом деле довольно интересно. Если вас не интересуют технические детали, можете перейти к следующему разделу Установка комплекта браузера TOR.

2.1 Современная криптография вкратце

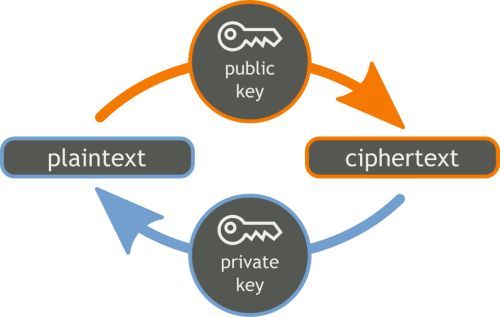

Большинство современных криптографических инструментов используют асимметричное шифрование. Асимметричное шифрование позволяет использовать два разных «ключа» для кодирования и декодирования информации. Вот умный бит: ключи кодирования и декодирования связаны между собой, поэтому они работают только друг с другом. Однако не существует эффективного способа раскрытия одного ключа, заданного другим.

Следовательно, вы можете распространять свой ключ кодирования — обычно называемый «открытым» ключом — при этом сохраняя соответствующий ключ декодирования — «закрытый» ключ — в секрете. В свою очередь, это означает, что любой, кто хочет общаться с вами в тайне, может использовать ваш открытый ключ в шифровать сообщение. Когда приходит сообщение, вы используете закрытый ключ в раскодировать Это.

Любое общение, происходящее с использованием Tor, использует HTTPS. На практике это означает, что вы и человек / сайт / служба, с которыми вы общаетесь, первоначально обмениваются вашими открытыми ключами; это позволяет вам обоим безопасно разговаривать с другими (даже по повернутой линии). Стороннее прослушивание увидит обмен открытым ключом. Но все, что после этого будет непонятным бредом, который они не смогут расшифровать.

Звучит хорошо, правда? Tor продвигается дальше, используя протокол луковой маршрутизации, рассмотренный выше.

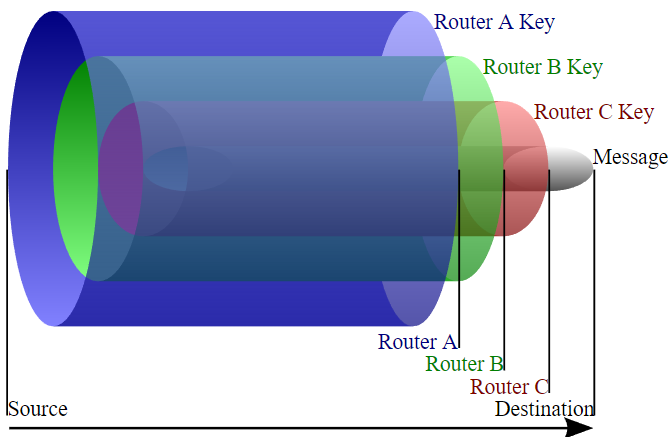

2.2 Луковая маршрутизация: не только для овощей

Даже если два человека говорят на языке, который вы не понимаете, вы все равно можете многое сделать, наблюдая, кто с кем разговаривает. Вот где начинается луковая маршрутизация. Луковая маршрутизация звучит так: она проходит через многие слои, как лук. Этот процесс скрывает содержимое сообщения, а также место, где оно было и находится.

Чтобы понять, как Tor хранит вашу личность в тайне, необходимо понять несколько основных принципов.

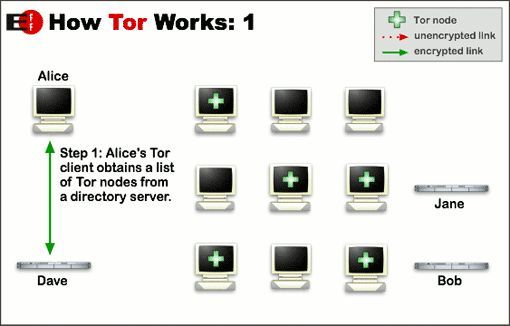

- Все пользователи Tor распространяют копию своего открытого ключа и IP-адреса, используя интегрированную одноранговую сеть.

- Сеть анонимности Tor использует систему ретрансляторов, также называемых узлами. Чем больше работающих узлов, тем надежнее сеть Tor.

- Единственный фрагмент данных, который расшифровывается при передаче, — это IP-адрес пересылки.

- Полученные данные содержат IP-адрес «узла выхода» — последнего звена в цепочке шифрования.

- Хотя Tor является отличным инструментом анонимности, выходной узел может быть скомпрометирован.

Учитывая это, ниже приведен абстрактный пример того, как на самом деле работает отправка личного и зашифрованного сообщения на Tor.

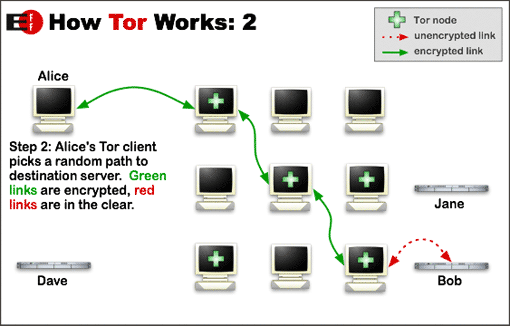

- Вы открываете свой браузер с поддержкой Tor (клиент). Клиент шифрует все пакеты данных, отправленные с вашего компьютера.

- Ваш компьютер отправляет пакет данных на узел А.

- Узел A шифрует уже зашифрованный пакет данных и отправляет его Узлу B.

- Узел B шифрует уже зашифрованный пакет данных и отправляет его Узлу C.

- Этот цикл продолжается до тех пор, пока пакет данных не достигнет узла Z — «выходного узла».

- Узел Z расшифровывает все уровни шифрования в пакете данных и доставляет его в конечный пункт назначения.

И когда кто-то возвращает ваше сообщение, оно следует тому же процессу, хотя и по другому маршруту. Многоуровневое шифрование делает дешифрование перехваченных (перехваченных) пакетов данных чрезвычайно трудным. Данные передаются в хранилище внутри хранилища внутри хранилища внутри хранилища и т. Д.

Изображение предоставлено: Харрисон Нил через Викисклад

Изображение предоставлено: Харрисон Нил через Викисклад

3. Установка браузера TOR

Установить Tor Browser легко. Он доступен для Windows, Mac и Linux, но мы пройдем через процесс для Windows. Сначала перейдите на https://www.torproject.org/. «S» после «http» важно, поскольку это означает (среди прочего), что ваш компьютер проверяет, является ли веб-сайт, с которым вы говорите, тем, кем он себя считает. Затем нажмите большой Скачать Tor и, когда веб-сайт загрузится с новой страницей, нажмите большую кнопку Загрузить Tor Tor. (Tor — не единственный браузер, ориентированный на конфиденциальность

… это просто намного больше, чем другие.)

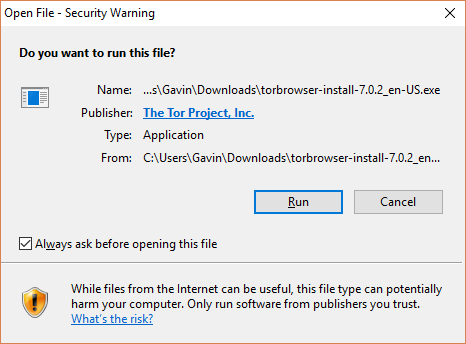

Загрузка начнется. По завершении перейдите в папку загрузки и запустите установщик. Если появляется предупреждение безопасности, выберите Бежать.

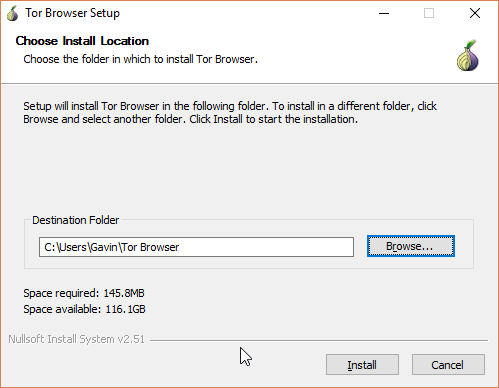

Выберите нужный вам язык, а затем каталог, в который вы хотите установить Tor Browser. Выбрать Установить. Браузер теперь распакует и установит. По завершении у вас будет два варианта: Запустить Tor Browser, а также Добавить меню «Пуск» Ярлыки на рабочем столе. Убедитесь, что оба они проверены, и выберите Конец.

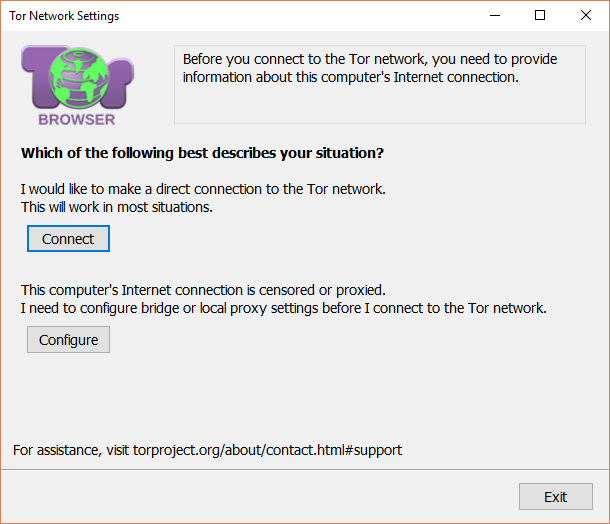

3.1. Настройки сети Tor Browser

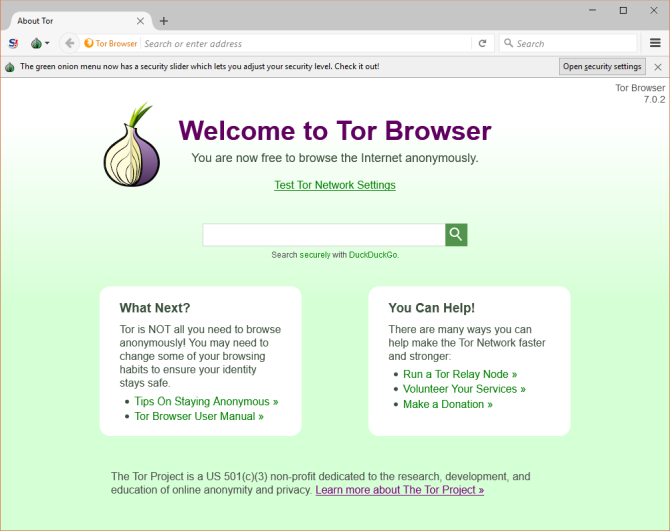

Когда вы впервые открываете браузер Tor, вам нужно выбрать настройки сети. В этом случае выберите соединять. (Мы рассмотрим конфигурировать через минуту.) Вы увидите небольшую полосу загрузки. По завершении вы попадете на страницу «Добро пожаловать в Tor Browser».

Если клиент требует обновления, сделайте это, прежде чем двигаться дальше. Это очень важно. Если нет, перейдите к следующему разделу руководства.

4. Безопасное использование Tor

Одна из вещей, которые вы сразу заметите, — это сходство браузера Tor с Mozilla Firefox. Браузер Tor основан на Firefox, но содержит TorLauncher, TorProxy и TorButton, а также расширения NoScript и HTTPS Everywhere Firefox.

,

По большей части, это совершенно нормальный браузер. Тем не менее, вам придется немного изменить способ просмотра, и вы можете найти некоторые из ваших наиболее часто используемых функций «неработающими».

(Это связано с ограничениями на трекеры и скрипты). Tor защищает вашу конфиденциальность прямо из коробки.

4.1 Советы по безопасному просмотру

Tor проделывает огромную работу в сфере приватности. Но если вы хотите, чтобы он был полностью эффективным, вам придется настроить способ использования Интернета.

Хорошее начало — знать об ограничениях Tor и браузера Tor.

- Tor это не VPN. Tor это прокси

,

Он защищает только трафик, направляемый через браузер Tor. - Tor не может защитить вас, если человек, с которым вы общаетесь, ведет физический журнал. Он может защитить ваш IP-адрес, и, если вы используете псевдоним для анонимного общения, ваша личность также будет защищена.

- Tor не может контролировать действия сторонних расширений браузера, поэтому они настоятельно рекомендуют не добавлять их в базовую установку (если вы действительно не знаете, что делаете). Как вредоносные, так и не вредоносные расширения могут раскрыть вашу личность без вашего ведома.

- Tor не может строго применять HTTPS. Расширение HTTPS Everywhere пытается принудительно установить поддержку HTTPS на каждом сайте, и хотя многие сайты по умолчанию поддерживают стандарт, Tor не может учитывать те, которые этого не делают.

Кроме того, по умолчанию Tor не подключается к Google. Google ведет обширный журнал всех поисков, выполненных с его помощью

, а также отслеживание вашей интернет-активности в браузере. Есть аргументы против отслеживания Google, и, конечно, аргументы для. Несмотря на это, на странице приветствия Tor по умолчанию используется инструмент поиска в Интернете, ориентированный на анонимность, DuckDuckGo. Результаты поиска DDG представляют собой подборку из «более 400 источников». Некоторым пользователям не нравятся результаты поиска DDG, предпочитая вместо этого использовать StartPage (StartPage действует скорее как анонимный прокси-сервер, предоставляющий реальные результаты поиска Google).

Одним из побочных эффектов этих мер конфиденциальности является то, что некоторые сайты не будут работать, в то время как другим потребуется дополнительная проверка входа. Известные сайты включают YouTube, некоторые сайты авиакомпаний (они любить отслеживание вас!), интернет-банковские порталы и многое другое. Более того, любой сайт, использующий Flash, перестанет функционировать, так как Tor хорошо избегает этого кошмара безопасности и конфиденциальности. (Эта проблема постепенно облегчается, поскольку все больше сайтов переключаются на гораздо более безопасный HTML5).

Наконец, существует ряд типов документов, которые могут содержать ресурсы, обходящие Tor. Эти файлы — например, .exe, PDF или .doc — могут невинно раскрыть вашу деятельность в Интернете. Как и в большинстве современных браузеров, Tor выдает предупреждение при загрузке потенциальной угрозы безопасности. В этом случае стоит обратить внимание.

5. Настройка Tor

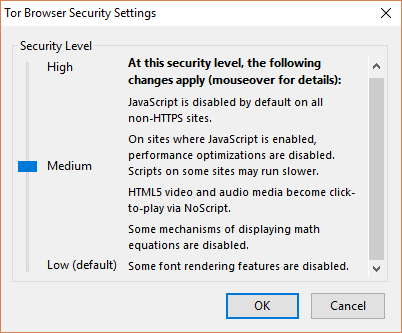

Как указано в предыдущем разделе, Tor защищает вашу конфиденциальность прямо из коробки. Вам не нужно возиться с настройками безопасности или загружать дополнительные расширения, чтобы начать анонимный просмотр Интернета. Tor однажды предоставил всем пользователям большую автономию в доступе к настройкам безопасности и конфиденциальности. К сожалению, это означало, что множество любопытных (и благонамеренных) людей на самом деле открылись Интернету, нанеся поражение цели Tor. Вместо этого теперь есть один слайдер настроек безопасности, что делает все очень просто.

Чтобы изменить уровень безопасности, выберите Лук значок рядом с адресной строкой. Откроется выпадающее меню; Выбрать Настройки безопасности. Затем вы можете выбрать Низкий, Средний или Высокий уровень безопасности.

Низкий security (настройка по умолчанию) включает все функции браузера, в то же время маршрутизируя и шифруя трафик.

Средняя security отключает JavaScript на сайтах, отличных от HTTPS, превращает все медиафайлы HTML5 в функцию «нажми и работай» (а не в автозапуск) и отключает некоторые другие сценарии.

Высоко security отключает JavaScript на всех сайтах, превращает все медиафайлы HTML5 в игру «нажми и играй» и отключает значительное количество сценариев. Таким образом, некоторые функции рендеринга шрифтов, а также изображения и значки не будут работать.

Уровень безопасности, который вам требуется, конечно, субъективен. Если вы просто хотите зашифровать свой трафик при просмотре веб-страниц и хотите получить немного меньше информации об идентификации данных в Интернете, выберите Средняя. Он обеспечивает удачный баланс между всеобъемлющим интернет-опытом и анонимностью.

5.1 Использование Tor в стране с ограниченным доступом

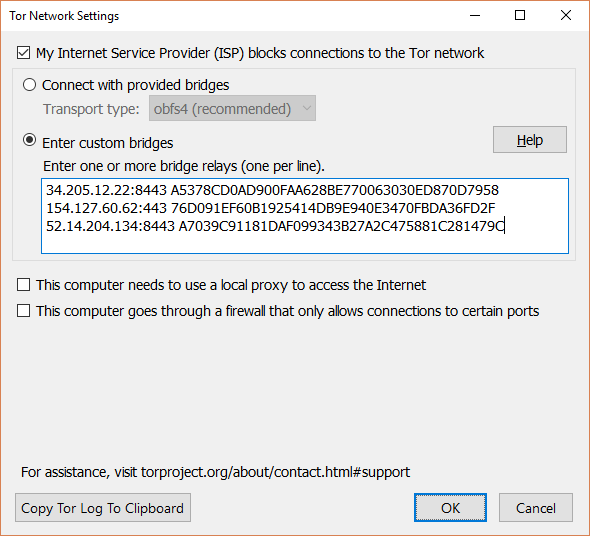

Конечно, одно из главных преимуществ Tor — это то, что ваш интернет-браузер остается закрытым от репрессивного государственного режима (или иного). К сожалению, цензоры нашли способы заблокировать Tor. В этих случаях пользователи с ограниченными правами могут использовать мост. Мост создает запутанный ретранслятор в сети Tor, которого нет в главном каталоге. Есть надежда, что даже если ваш провайдер отслеживает все известные реле TOR, он не может заблокировать все запутанные мосты, что, в свою очередь, предоставляет дополнительную возможность подключения тем, кто в ней нуждается.

Чтобы использовать мост, выберите значок лука рядом с адресной строкой и выберите Настройки сети Tor. Затем проверьте Мой интернет-провайдер блокирует подключения к сети Tor. Новая панель появится. Теперь у вас есть несколько вариантов:

- Соединитесь с предоставленными мостами. Предварительно настроенные мосты Tor просты в использовании и в большинстве случаев позволяют подключаться к сети Tor. Однако, поскольку они легко доступны, есть вероятность, что они уже подвергнуты цензуре. obfs4 Текущий рекомендуемый мост, но в зависимости от вашего местоположения, другой вариант может работать лучше.

- Введите пользовательские мосты. Если вы знаете адрес моста Tor, к которому вы хотите подключиться, введите его здесь (по одному на строку). Если вы не знаете, как найти адрес моста Tor, но уверены, что он вам нужен (настройки автобриджа не работают), посетите bridges.torproject.org и следуйте инструкциям.

5.2 Станьте узлом

По умолчанию Tor будет работать в режиме клиента, используя сеть Tor, но не будет активно участвовать в его работе. Это означает, что ваша конфиденциальность сохраняется, но другие пользователи не могут использовать вас в качестве узла. Который для многих устраивает просто отлично. Однако, если у вас есть удобное подключение к Интернету, вы можете рассмотреть вопрос о выделении небольшого количества пропускной способности сети Tor. Это поможет поддерживать работоспособность сети.

Стать ретранслятором Tor немного сложнее, чем раньше. Ранее (сейчас я говорю о нескольких итерациях браузера Tor), был простой переключатель для переключения между режимом клиента и реле. Однако мы покажем вам, как это сделать вручную. Во-первых, лучше всего использовать современный дистрибутив Linux. Я буду использовать Ubuntu 17.04 32-bit.

Начните с установки последней версии Tor Browser для Linux с помощью следующей команды:

sudo apt install tor

После установки используйте текстовый редактор, чтобы открыть файл конфигурации Tor. Я использую Vim.

sudo vim /etc/tor/torrc

Torrc это файл конфигурации Tor Файл конфигурации использует «#» для комментирования потенциальных команд. Удаление «#» переключает команду. Нам нужно включить следующие команды:

- # Файл уведомлений о журнале /var/log/tor/notices.log — включает регистрацию для вашего реле Tor

- #ORPort 9001 — устанавливает порт реле Tor. Измените это на порт по своему вкусу, но не забудьте обновить брандмауэр и маршрутизатор

- #Nickname — добавьте никнейм для вашей эстафеты Tor

- #RelayBandwidthRate xxxx Кбайт — устанавливает скорость передачи данных для вашего реле Tor в непиковое время

- #RelayBandwidthBurst xxxx Кбайтs — устанавливает скорость передачи данных для пиковых «всплесков»

- #AccountingMax xx Гбайт — количество данных, которое вы можете предложить сети Tor. Переключиться на Мбайта или же кбайт если необходимо. Порог применяется к входящим и исходящим, например, если вы установите 5 ГБ, доступно до 10 ГБ

Когда вы установите скорость передачи данных, сохраните конфигурацию, используя:ИксКоманда. Я сделал небольшое видео, детализирующее процесс, чтобы прояснить ситуацию.

Вы можете проверить глобальную статистику реле Tor, в том числе 10 лучших, по адресу globe.rndm.de.

5.3 Выходные узлы

Те, кто более амбициозен, могут запустить выходной узел Tor. Выходной узел — это последний прыжок между сетью Tor и вашим компьютером — вы используете его каждый раз, когда используете Tor. Выходные узлы абсолютно необходимы для работы сети Tor, но, к сожалению, существуют некоторые риски для их эксплуатации.

В некоторых юрисдикциях будет пытаться возложить на оператора выходного узла ответственность за данные, проходящие через их узел. К сожалению, это может включать незаконную деятельность, такую как пиратство, незаконные операции на черном рынке и многое другое. Я не буду советовать запускать выходной узел, если вы действительно не готовы к серьезным последствиям этого. Если вы хотите запустить выходной узел Tor, пожалуйста, прочитайте следующие документы, прежде чем продолжить:

- Советы по запуску выходного узла

- Проблемы со злоупотреблением узлом выхода

- Злоупотребления типичным узлом выхода

Запуск выходного соединения — не страшное испытание. Но это требует дополнительных мер предосторожности.

6. Глубокая паутина

В этой статье мы несколько раз касались Deep Web, и вы, вероятно, слышали об этом и в новостях. Это не так опасно, как некоторые публикации заставят вас поверить. Тем не менее, необходимы определенные меры предосторожности, и частью этого является понимание того, как найти и использовать скрытые сервисы Tor.

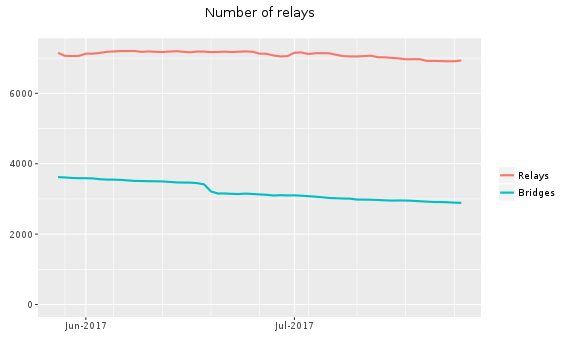

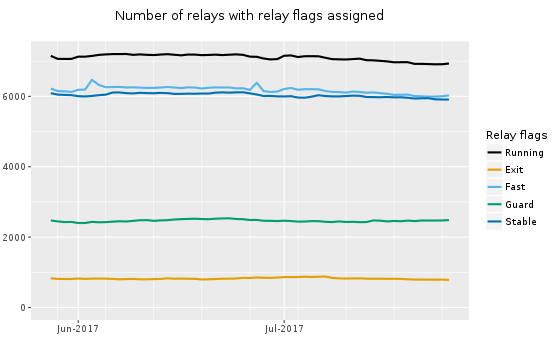

Чтобы понять, почему скрытые сервисы важны, мы должны поговорить об одном из главных недостатков Tor: узлы выхода

, На момент написания статьи было менее 7000 активных реле.

Имиджевый кредит: проект Tor

Имиджевый кредит: проект Tor

Из этих 7000 реле менее 1000 являются выходными узлами.

Имиджевый кредит: проект Tor

Имиджевый кредит: проект Tor

Кроме того, более 2 миллионов пользователей Tor отправляют трафик через эти выходные узлы. Этот трафик направляется обратно во «внешний» интернет. И хотя HTTPS Everywhere шифрует ваши данные

как только он покидает сеть Tor, он открыт для перехвата. Если один источник может собрать достаточно информации о потоке трафика через сеть, возможно, будет возможно вывести идентифицирующую информацию, выполнив временный анализ поведения отдельных пользователей и поведения выходных узлов Tor.

Интернет верхнего уровня (иногда называемый «чистым Интернетом» или «наземной сетью») делает очень трудным сокрытие как физического местоположения, так и владельца конкретного сервера веб-сайта. Tor не меняет это. Зритель благополучно анонимен, но не провайдер. Это где скрытый сервис Tor вступает.

Скрытый сервис работает как ретранслятор в сети Tor, но позволяет вводить частные анонимные серверы. Когда вы получаете доступ к скрытому сервису, вы и сервер являетесь анонимными узлами в сети Tor. Трафик между вами никогда не покидает сеть Tor и поэтому никогда не подвергается любопытным взглядам. Кроме того, понимание физического местоположения скрытого сервиса одинаково сложно (хотя и не невозможно). Анонимность сервера делает обслуживание повесток в суд, блокирование или даже удаление службы чрезвычайно трудным. По этой причине существуют некоторые сомнительные и печально известные скрытые сервисы Tor.

6.1 Deep Web, Dark Web или Darknet?

Глубокая паутина огромна. Но большинство из них бесполезно. Или, скорее, бесполезны для вас и меня

, заполненный миллионами архивов, серверных веб-сервисов, баз данных, ботов и многого другого. Есть несколько специализированных поисковых систем

это может вникать в глубокую паутину. Существует небольшая путаница вокруг терминологии Deep Web.

- Глубокая паутина. Глубокая сеть, как упоминалось выше, представляет собой место, полное неиндексированных баз данных, частных сетей, сканеров поисковых систем, серверов управления ботнетами и многого другого.

- Darknet. Darknet — это нечто вроде Tor: зашифрованная сеть, построенная поверх существующего интернета, доступная только с помощью специального программного обеспечения. Другие примеры даркнета включают I2P, Riffle и Freenet

,

- Темная паутина. Темная паутина — это по сути «WWW» даркнетов.

Эти термины все чаще используются в правильном контексте, но в крупных публикациях время от времени все еще используются взаимозаменяемость между Deep Web, Darknet и Dark Web.

6.2 Скрытые сервисы Tor

Само собой разумеется, что из-за природы Tor и защиты, предоставляемой скрытым службам, там скрываются некоторые крайне недобросовестные люди и группы. Легко наткнуться на любое количество вещей: наркодилеры, педофилы, террористы, диссиденты, жестокие фашисты (и антифа) … список в основном бесконечен.

Так, на всякий случай: автор и makeuseof.com не поддерживают какую-либо незаконную деятельность, совершенную читателем, любого рода. Это образование по анонимности и конфиденциальности.

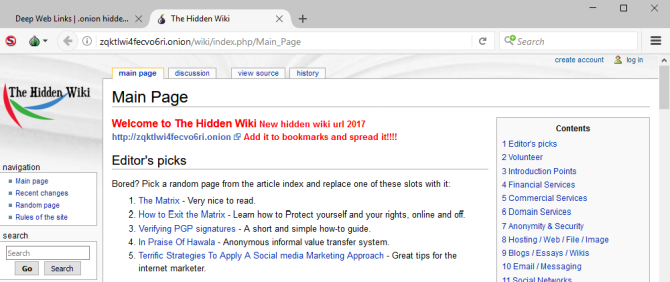

Для скрытых служебных адресов используется следующий формат: https: // [16-символьный хэш] .onion. Например, это текущая ссылка на The Hidden Wiki (без цензуры!):

http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page

Обратите внимание, что этот сервис не использует HTTPS. Технически это не имеет значения, так как Скрытая Вики — это хранилище для других ссылок .onion. Вы не будете вводить или оставлять какую-либо личную информацию.

Суффикс .onion — это специальный домен верхнего уровня, который обозначает анонимный скрытый сервис. 16-символьный хэш-адрес создается автоматически на основе открытого ключа, созданного при настройке службы. Отслеживание адресов .onion может оказаться более чем сложным, поэтому мы предлагаем добавить закладки в избранное.

6.3. Начальные точки .onion

Скрытая вики довольно удобное место, чтобы начать свой опыт Tor. За прошедшие годы служба прошла через различные формы, не в последнюю очередь потому, что в какой-то момент она была взломана и перенаправила пользователей на вредоносный сайт. Ссылка, указанная выше, является безопасной. Но это может измениться, учитывая характер обслуживания. Несмотря на это, The Hidden Wiki архивирует и централизует популярные ссылки .onion. Это несколько модерируется, чтобы удалить некоторые действительно ужасные вещи, такие как незаконные изображения детей, но вы можете быстро найти некоторые довольно темные вещи.

Поэтому прочитайте описание того, на что вы собираетесь нажать.

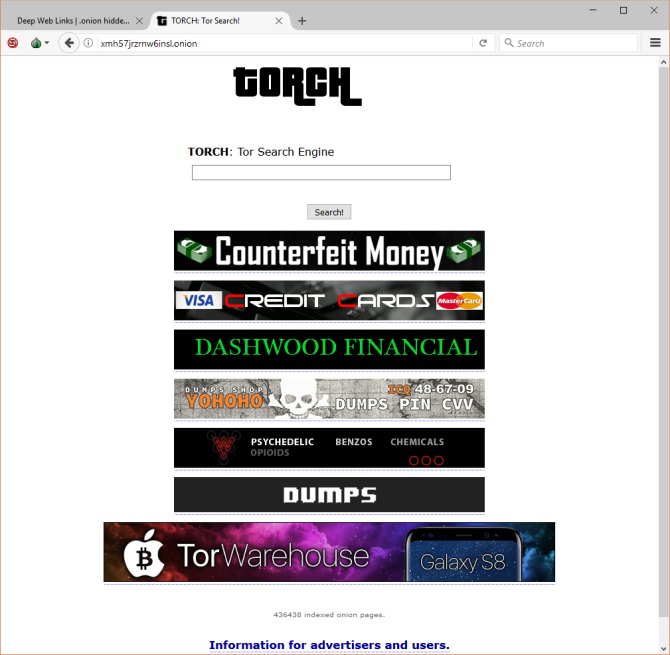

Еще один чрезвычайно полезный сайт — Факел. Torch претендует на звание крупнейшей поисковой системы скрытых сервисов, с более чем 1 миллионом проиндексированных результатов.

7. Анонимные Услуги

Из коробки Tor позволяет вам просматривать Интернет анонимно. В одиночку это очень мощно для пользователей во всем мире. Но помимо немедленного повышения конфиденциальности и анонимности, в Tor также есть несколько отличных сервисов. Вот три услуги, которые вы можете использовать сразу.

7.1 Анонимный обмен сообщениями

Поскольку большая часть глобальной интернет-активности отслеживается и регистрируется, все большее число людей обращаются к службам зашифрованных сообщений. Теперь использование Tor для чата не так критично, как раньше.

Появление мобильных приложений с сквозным шифрованием

такие как WhatsApp, Telegram, Silent и Signal, видели, как более «обычные» пользователи пользуются преимуществами дополнительной конфиденциальности (иногда даже не осознавая этого!).

Bitmessage является анонимной службой обмена сообщениями P2P, которая использует криптографию с открытым ключом. Кроме того, они объединяют зашифрованные сообщения во время процесса отправки, перед тем как перераспределить их конечному пользователю (в отличие от падения биткойнов). Это чрезвычайно затрудняет расшифровку источника и назначения одного сообщения. У них есть подробные руководства по загрузке, установке и настройке Bitmessage для Tor.

7.2 Анонимная почта

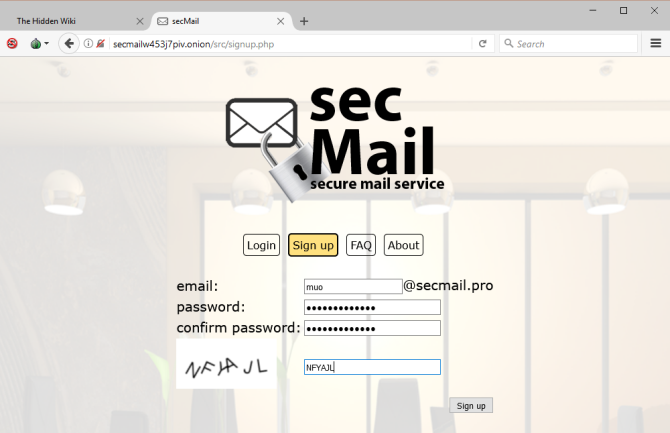

Одним из самых полезных скрытых сервисов является полностью анонимная электронная почта. Есть только несколько провайдеров, которые на самом деле стоит использовать, в том смысле, что их сервис согласован и фактически функционирует.

Одним из вариантов является Protonmail, который управляет порталом входа в Tor, предлагая надежное сквозное шифрование

, Однако их серверы находятся в Швейцарии. И хотя Швейцария предлагает одни из самых надежных способов защиты частной жизни в мире, они не освобождены. Кроме того, Protonmail требует JavaScript.

Также есть Secmail.pro. Secmail — это еще один скрытый почтовый сервис, использующий SquirrelMail. Служба является относительно молодой (около семи месяцев на момент написания), и, как таковая, все еще испытывает некоторые проблемы с прорезыванием зубов.

Мы отвечали за время простоя скрытой службы Tor от secmail pro (darkweb mail) 6-7 июня 2017 года. #SecMail #DOWN

— Wolf Security Group (@WolfSecGroup) 5 июля 2017 г.

Наконец, есть TorBox. TorBox доступен только через Tor и может отправлять сообщения только другим пользователям в службе TorBox. В этом смысле он сохраняет всю почту TorBox и пользователей чрезвычайно защищенными.

7.3 Биткойн

Биткойн и криптовалюты процветали в последние годы. Это в немалой степени из-за их анонимности. Таким образом, существует множество сервисов Tor, предлагающих копировать, расширять и кодировать ваш биткойн-кошелек. Подавляющее большинство мошенников. Однако среди мошенников есть несколько полезных сервисов. Например, биткойны в значительной степени рекламируются как полностью анонимные. Но на самом деле, благодаря записи блокчейна, отслеживание пользователей, вовлеченных в отдельную транзакцию, вполне возможно.

Если вы хотите по-настоящему анонимный биткойн (и другую криптовалюту), им нужно упасть. Тамблинг — криптоэквивалент отмывания денег. Это работает (примерно) примерно так: вы кладете свой биткойн в общий «банк» с другими пользователями. Тумблер назначает пользователям такое же количество биткойнов, но от другого первоначального пользователя, разбивая или комбинируя биткойны в процессе. Каждый получает ту же сумму, что и начал.

По сути, все меняют монеты, и каждый становится победителем.

Многие пользователи Биткойн переходят на TumbleBit, новый тумблер с открытым исходным кодом. TumbleBit планирует ввести полную поддержку Tor в 2017 году и уже имеет интеграцию с Hidden Wallet. Который ведет меня хорошо на …

Скрытый кошелек. Скрытый кошелек понимает, что конфиденциальность и анонимность нарушают функцию биткойнов. Как таковые, они обеспечивают безопасность хранения в холодильнике, в то же время упуская биткойны, используя свои внутренние услуги. Текущий заряд упавшего боеприпаса составляет 0,001 BTC.

8. Поддержка и проблемы

Иногда программное обеспечение не работает. Если у Tor есть проблемы, есть причина. Первое, что нужно сделать, — убедиться, что вы используете самую последнюю версию клиента Tor. Tor Browser проверяет наличие обновлений при его открытии. Если доступно обновление, установите его.

Затем убедитесь, что ваш брандмауэр или маршрутизатор не блокирует Tor. Вам может потребоваться настроить переадресацию портов или создать исключение брандмауэра. Если вы все еще боретесь, подумайте о переустановке программного обеспечения Tor.

У Tor есть обширная документация и очень активное сообщество. Если ничего не помогает, вы можете напрямую написать одному из разработчиков по адресу help@rt.torproject.org. Помните, что Tor не является коммерческим программным обеспечением. Таким образом, пока существует активное и полезное сообщество, все работают бесплатно, на благо конфиденциальности и анонимности. Таким образом, им может потребоваться некоторое время, чтобы ответить на что-то, что рассматривается (по крайней мере для них) как некритическое. С другой стороны, у субреддита .onions есть несколько полезных людей. То же самое касается TOR.

9. Будущее Tor

Tor остается невероятно важным для конфиденциальности и анонимности для постоянных интернет-пользователей

Как и вы, и я. Число пользователей Tor значительно увеличилось за последние несколько лет. Продолжающиеся спекуляции и откровения относительно агрессивных методов наблюдения со стороны правительств и корпораций наполняют сеть Tor. Более того, реакция на навязчивое наблюдение и все более широкое использование Tor показывает, что эта услуга гораздо, гораздо больше, чем торговля наркотиками и диссидентская коммуникация. Весьма вероятно, что сеть Tor будет продолжать расти.

Но это не значит, что Tor — чистый парусник. По тем же причинам, которые я только что перечислил, сервис является получателем непрерывной атаки. Те же институты, которые помогли воплотить Tor в жизнь, особенно правительство США, понимают опасность частной жизни. В частности, зашифрованные сервисы находятся на плацдарме, и многие правительства по всему миру ищут специальные бэкдоры в зашифрованные сервисы. Не нужно быть гением, чтобы тренироваться, что бэкдор для одного человека никогда не останется таким.

Действительно, в 2017 году хакерская группа The Shadow Brokers «освободила» ряд чрезвычайно мощных хакерских инструментов АНБ.

и ранее нереализованные подвиги нулевого дня. Первоначально они выставили свои деньги на продажу, требуя биткойнов на сотни миллионов долларов. Никто не ставил астрономическую фигуру в тупик, поэтому The Shadow Brokers сделали следующую лучшую вещь: выпустили весь репозиторий бесплатно.

Эдвард Сноуден прокомментировал, что «Утечка сверхсекретных инструментов АНБ показывает, что его далеко не полная библиотека». Тем не менее, ущерб был очевиден: вымогатель WannaCryptor, который разлетелся по всему миру

был прямым результатом подвигов, пробивающихся в дикую природу. Что ясно, так это то, что Tor — это инструмент, необходимый для поддержания дискурса открытым, когда его угнетают демонстранты.

В своем нынешнем облике Tor останется чрезвычайно важным рупором против все режимы на десятилетия вперед.

Изображение предоставлено: Tor Project / Wikimedia Commons

Руководство впервые опубликовано: ноябрь 2013