Уязвимость Heartbleed SSL делает заголовки во всем мире, а искажение информации в прессе и в Интернете вызывает путаницу. Как вы можете быть в безопасности, и ваши личные данные не будут пропущены?

Что такое Heartbleed? Ну, это не вирус

Вы, наверное, слышали, что Heartbleed описывается как вирус. Это не так: на самом деле это слабость, уязвимость серверов, работающих под управлением OpenSSL. Это реализация SSL и TLS с открытым исходным кодом, протоколы, используемые для безопасных соединений — те, которые начинаются https: // а не обычный Http: //.

Эта уязвимость, чаще называемая ошибкой, по существу создает дыру, через которую хакеры могут обойти шифрование. Подтверждено 7 апреля 2014 года, это происходит во всех версиях OpenSSL, кроме 1.0.1g. Угроза ограничена сайтами, на которых работает OpenSSL — доступны другие библиотеки SSL и TLS, но OpenSSL широко используется на серверах по всему Интернету. Исправление проблемы существует, но оно может не применяться к веб-сайтам, которые вы регулярно посещаете для обеспечения безопасности. Это могут быть интернет-магазины, азартные игры и другие тематические сайты для взрослых или даже социальные сети.

В результате, вся личная и финансовая информация может оказаться под угрозой.

Чтобы получить представление о том, насколько велика сделка с Heartbleed (и почему она так называемая), Райан недавно поместил эту интернет-ошибку в контекст

, Мы должны подчеркнуть, что Heartbleed — это уязвимость, связанная с Интернетом, и поэтому она затрагивает пользователей всех операционных систем, как настольных, так и мобильных.

Итак, это большое дело, но что вы можете с этим поделать?

Игнорировать Обман Не паникуйте

Ну, есть одна вещь, которую вы не должны делать: паника. Много было написано через Интернет и в печатных средствах массовой информации в последние несколько дней, и это во многом шумиха, дум порно, который поставил бы последствия известного Орсона Уэллса Война Миров радио стыда.

Многое из того, что вы уже видели, будет выковано из пресс-релизов и других сообщений журналистов, незнакомых с терминологией и отсутствием четкого понимания рисков.

Например, вы можете знать, что вам следует немедленно изменить свои пароли (не совсем верно, мы должны добавить — см. Ниже). Но знаете ли вы о фишинг-риске?

Фишинговый риск

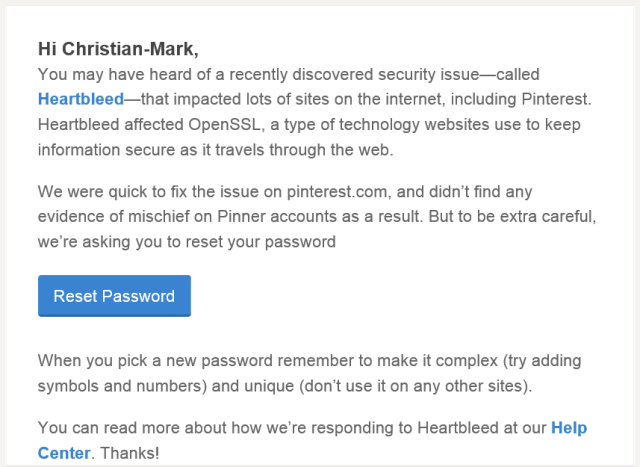

Ответственные веб-службы, банки и социальные сети, которые пострадали от Heartbleed, отправят вам электронное письмо, чтобы вы знали, что они исправили уязвимость, и рекомендуют вам сменить пароль.

Естественно, вы должны это сделать, но имейте в виду, что эта ситуация предоставляет фишерам идеальную возможность начать отправку поддельных электронных писем со встроенными ссылками на страницу «изменить пароль» — на самом деле это веб-сайт, предназначенный для сбора ваших данных.

Ни одна из служб, которые вы используете, не должна рекомендовать вам щелкать ссылку смены пароля в электронном письме, отправленном по незапрошенной электронной почте. К сожалению, IFTTT сделал, как и Pinterest (выше). Это плохая практика, и создается впечатление, что такая ссылка является приемлемой и должна быть нажата.

Если вы не запросили электронное письмо, по такой ссылке не следует нажимать.

Письма для сброса пароля Heartbleed не должны содержать ссылки для входа. Если они это сделают, удалите их, а затем посетите веб-сайт, введя адрес в браузере (или выбрав его из истории или избранного в зависимости от того, как вы катаетесь с этими вещами). Оттуда сбросьте свой пароль …

… но только если вам действительно нужно на этом этапе.

К сожалению, потребность PR в том, чтобы компании выглядели так, как будто они что-то делают с такими угрозами, как Heartbleed, может оказаться столь же разрушительной, как и сама угроза.

Итак, стоит ли менять пароли?

Одним из основных советов Heartbleed в обращении является то, что вы должны немедленно изменить свои пароли.

Все они.

К сожалению, это пример дезинформации, о которой я говорил во вступлении. Допустим, вы используете один и тот же пароль для нескольких сайтов. Прежде всего, это плохая практика, и вы должны пересмотреть ее в будущем (не говоря уже о создании более безопасных паролей).

).

Во-вторых, если вы измените все свои пароли без разбора, есть вероятность, что вы собираетесь это сделать на веб-сайте, который не работает на пропатченном сервере — на котором Heartbleed по-прежнему остается уязвимой.

Случайно вы потенциально поделились своим старым паролем и новым паролем с теми, кто может использовать уязвимость для своих мошеннических действий и операций со спамом.

Таким образом, вы должны изменять свой пароль только для отдельных сайтов, когда вы знаете, что они были исправлены, то есть исправление применено и уязвимость закрыта.

Проверьте, какие сайты были исправлены

Начните с проверки, какие веб-сайты свободны от уязвимости Heartbleed.

Есть два способа сделать это. Во-первых, отправляйтесь в Mashable, где можно найти актуальный список известных веб-сайтов, затронутых Heartbleed, а также советы о том, стоит ли менять свой пароль или нет.

Для небольших веб-сайтов этот превосходный поисковый инструмент мгновенно сообщит вам, был ли сайт исправлен.

Альтернативой является расширение Chromebleed Checker для Google Chrome.

Если используемые вами сайты были затронуты и еще не исправили уязвимость Heartbleed, избегайте входа в систему до тех пор, пока ситуация не будет решена.

Вывод: это игра ожидания

Борьба с ураганом «Кровотечение» не должна быть проблемой для большинства. Придерживайтесь курса, который мы советовали выше, и не меняйте пароли, пока вас не проинструктируют соответствующие веб-сайты и службы.

Вы также можете использовать новые инструменты, чтобы проверить, был ли затронут сайт, который вы планируете посетить (или даже тот, который вы запускаете), и было ли применено исправление.

Самое главное, оставаться в безопасности и быть терпеливым. Потенциал Heartbleed вызывать серьезные проблемы все еще существует — избегайте любых сайтов, которые требуют исправлений, пока вы не узнаете, что они теперь безопасны.

Кредиты на изображение: «Пулевое сердце» через Shutterstock, HTTPS через Shutterstock, кнопка «Не паникуй» через Shutterstock, пароль через Shutterstock